前言:

前几章我们已经对TCP/IP协议的下四层已经有了一个简单的认识与了解,下面让我们对它的最顶层,应用层进行一个简单的学习与认识,由于计算机网络多样的连接形式、不均匀的终端分布,以及网络的开放性和互联性等特征,使通过互联网传输的数据较易受到监听、截获和攻击。所以我们对网络安全也应该有一个简单的学习与认识。

目录

编辑 一、应用层的作用

二、应用层中常见的协议

1.域名系统DNS

2.文件传输协议FTP

3.远程终端协议TELNET

4.万维网和HTTP协议

5.电子邮件协议

6.DHCP动态主机配置协议

三、网络安全的概述编辑

1.概念:

2.计算机网络面临的威胁主要分为两大类

(1)主动攻击

(2)被动攻击

3.网络系统的特性

(1)保密性

(2)完整性

(3)可用性

(4)可靠性

(5)不可抵赖性

四、加密与交互

编辑 1.加密与解密

(1)加密:

(2)解密:

2.公钥和私钥

(1)对称加密

(2)非对称加密

3.防火墙

(1)概念:

(2)防火墙的区域

(3)Trust 受信区

(4)DMZ 非军事化区

(5)Untrust 非受信区

一、应用层的作用

一、应用层的作用

通过位于不同主机中的多个应用进程之间的通信和协同工作来完成。应用层的内容就是具体定义通信规则。

特点:最贴近于用户的一层。

作用:为用户提供服务。

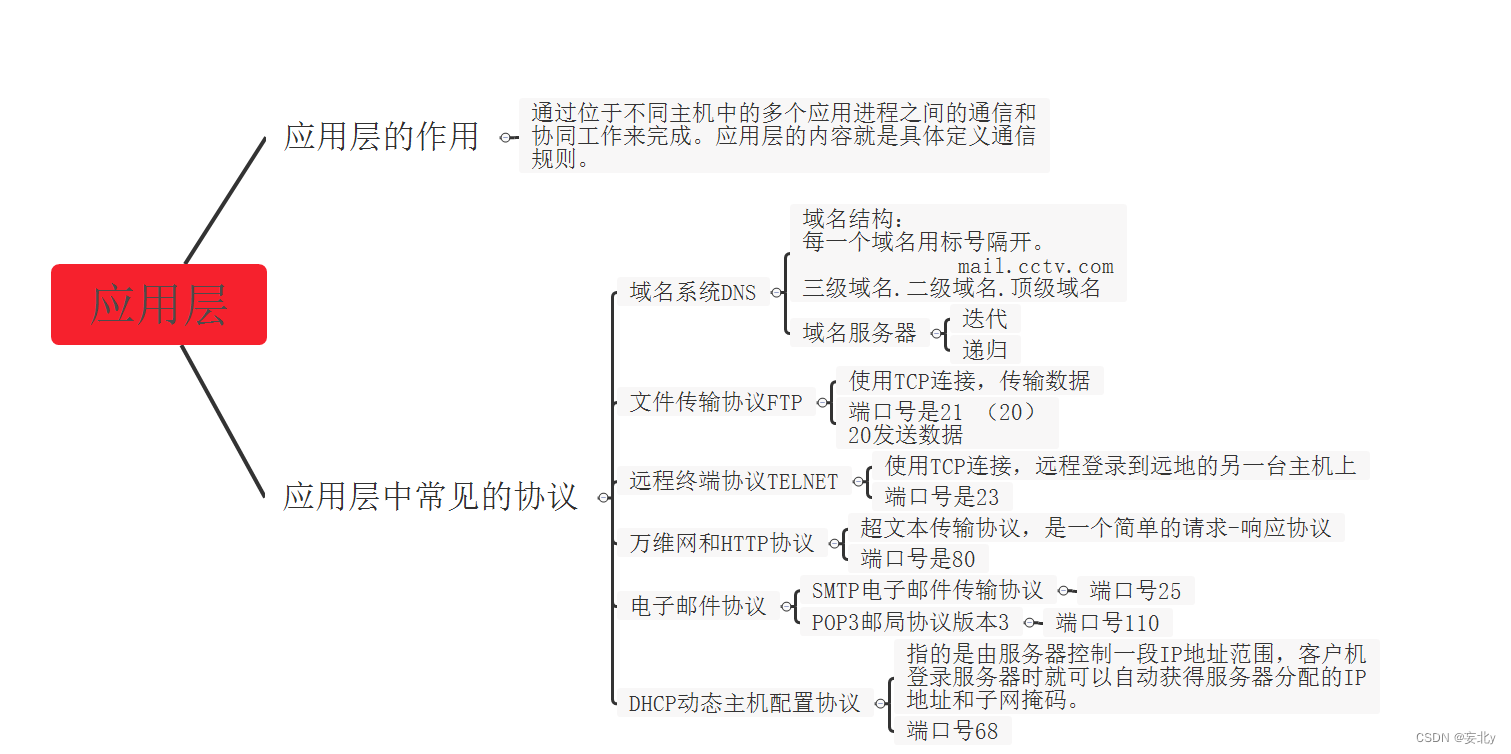

二、应用层中常见的协议

1.域名系统DNS

域名结构:

每一个域名用标号隔开。

mail.cctv.com

三级域名.二级域名.顶级域名

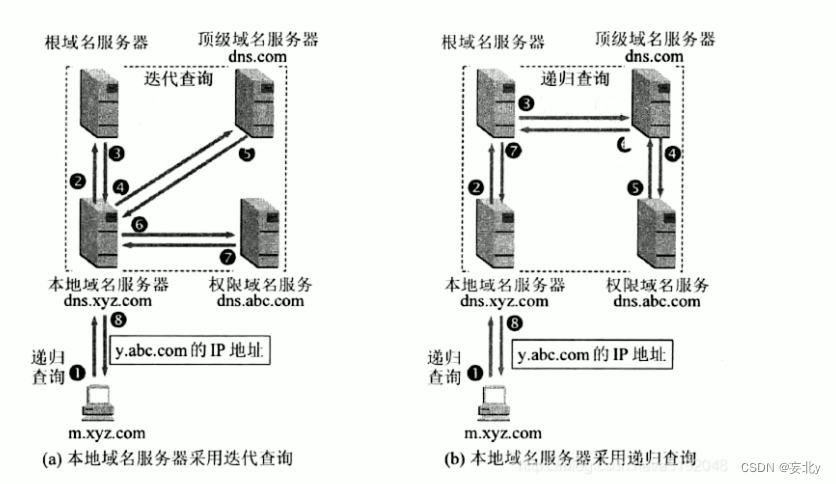

域名服务器:迭代、递归

端口号: 53

2.文件传输协议FTP

使用TCP连接,传输数据

端口号:21 (20) 20发送数据,21用来建立连接

3.远程终端协议TELNET

使用TCP连接,远程登录到远地的另一台主机上

端口号:23

4.万维网和HTTP协议

超文本传输协议,是一个简单的请求-响应协议

端口号:80

5.电子邮件协议

SMTP电子邮件传输协议,发送邮件 端口号:25

POP3邮局协议版本3,接收邮件 端口号:110

6.DHCP动态主机配置协议

指的是由服务器控制一段IP地址范围,客户机登录服务器时就可以自动获得服务器分配的IP地址和子网掩码。

端口号68

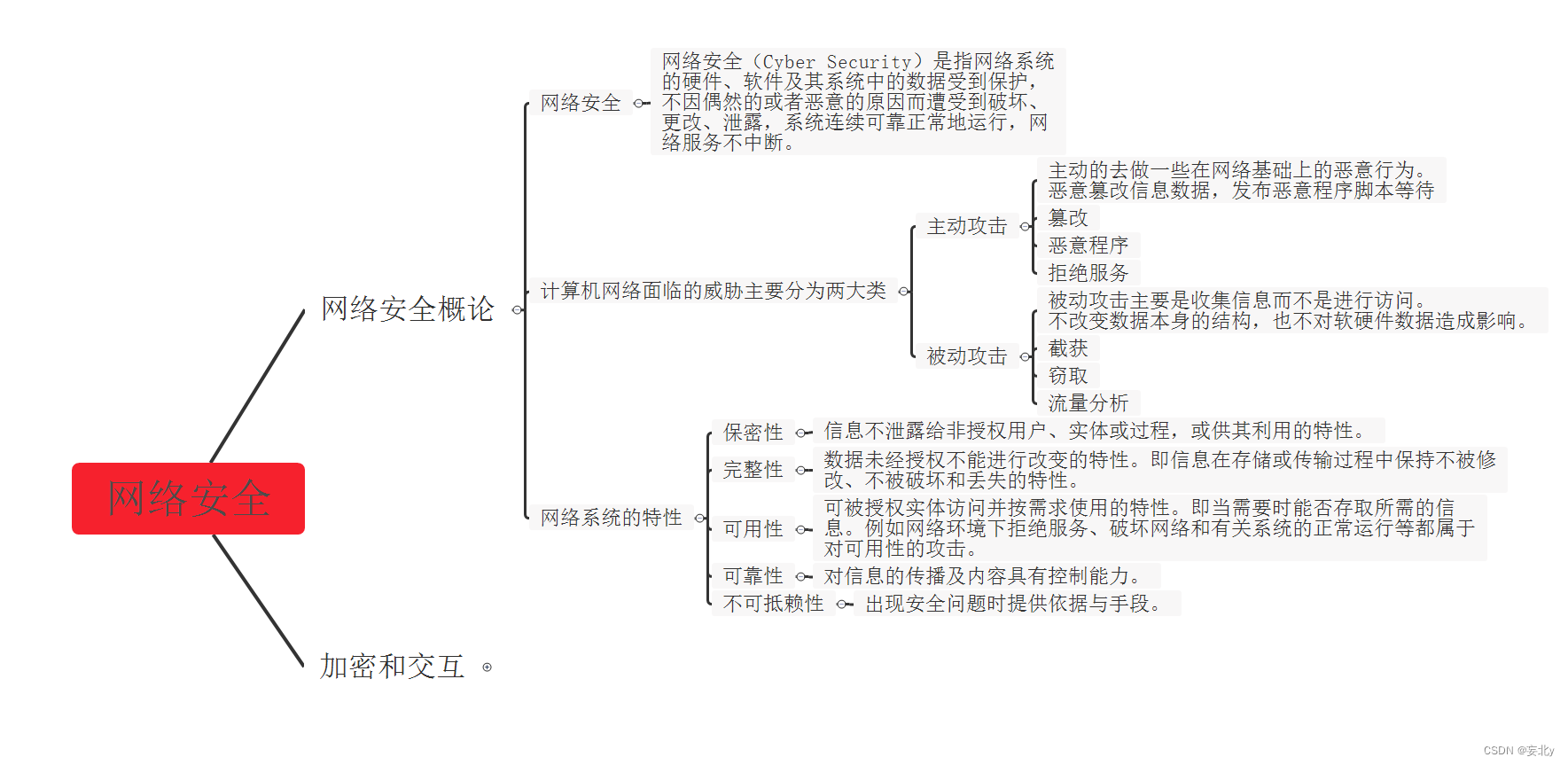

三、网络安全的概述

1.概念:

网络安全(Cyber Security)是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

2.计算机网络面临的威胁主要分为两大类

(1)主动攻击

主动的去做一些在网络基础上的恶意行为。恶意篡改信息数据,发布恶意程序脚本等待

篡改

恶意程序

拒绝服务

(2)被动攻击

被动攻击主要是收集信息而不是进行访问。不改变数据本身的结构,也不对软硬件数据造成影响。

截获

窃取

流量分析

3.网络系统的特性

(1)保密性

信息不泄露给非授权用户、实体或过程,或供其利用的特性。

(2)完整性

数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。

(3)可用性

可被授权实体访问并按需求使用的特性。即当需要时能否存取所需的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击。

(4)可靠性

对信息的传播及内容具有控制能力。

(5)不可抵赖性

出现安全问题时提供依据与手段。

四、加密与交互

1.加密与解密

1.加密与解密

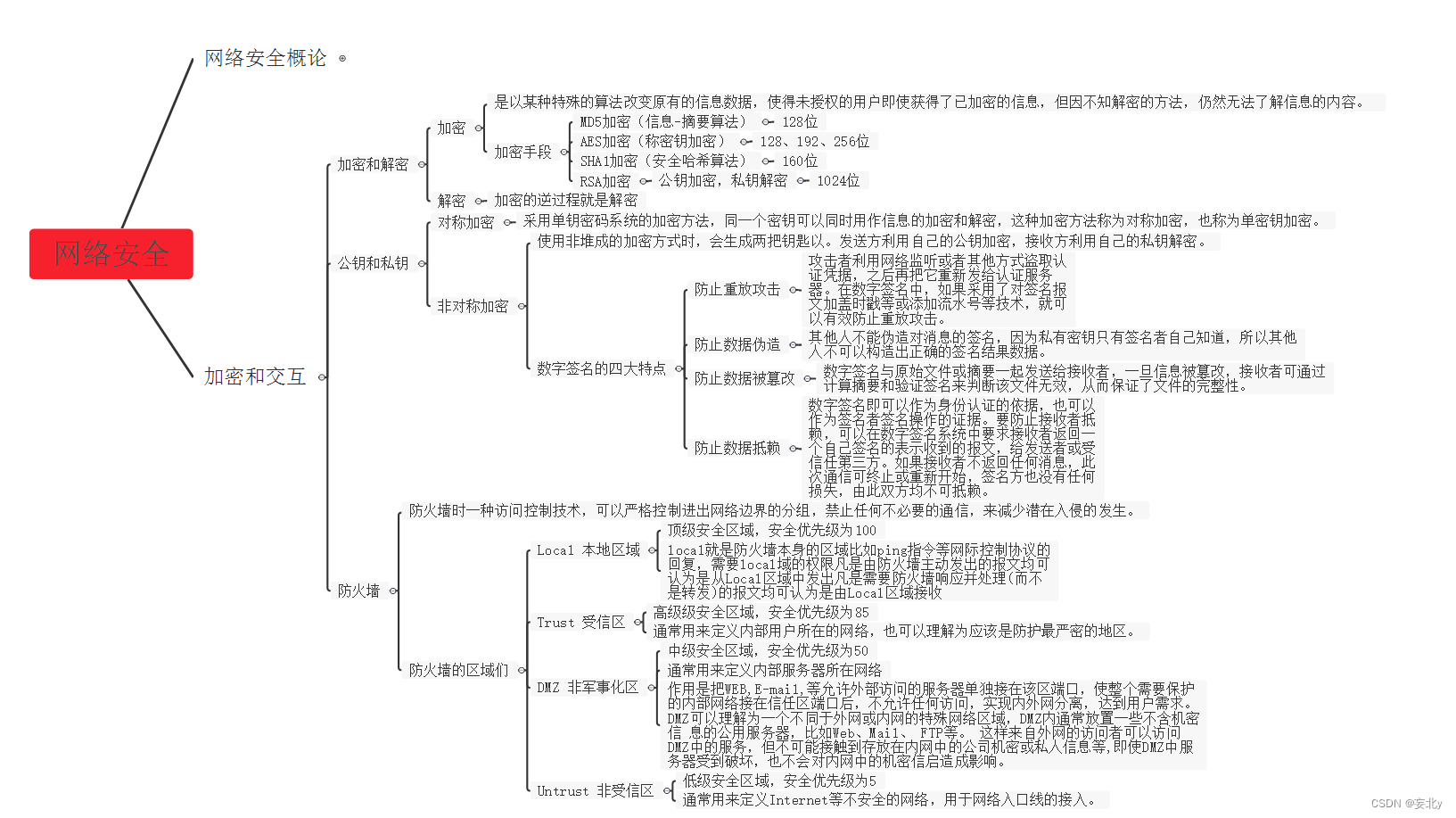

(1)加密:

概念:

是以某种特殊的算法改变原有的信息数据,使得未授权的用户即使获得了已加密的信息,但因不知解密的方法,仍然无法了解信息的内容。

加密手段:

MD5加密(信息-摘要算法)128位

AES加密(称密钥加密)128、192、256位

SHA1加密(安全哈希算法)160位

RSA加密(公钥加密,私钥解密)1024位

(2)解密:

加密的逆过程就是解密

2.公钥和私钥

(1)对称加密

采用单钥密码系统的加密方法,同一个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,也称为单密钥加密。

(2)非对称加密

使用非堆成的加密方式时,会生成两把钥匙。发送方利用自己的公钥加密,接收方利用自己的私钥解密。

数字签名的四大特点:

a. 防止重放攻击:攻击者利用网络监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。在数字签名中,如果采用了对签名报文加盖时戳等或添加流水号等技术,就可以有效防止重放攻击。

b.防止数据伪造:其他人不能伪造对消息的签名,因为私有密钥只有签名者自己知道,所以其他人不可以构造出正确的签名结果数据。

c.防止数据被篡改:数字签名与原始文件或摘要一起发送给接收者,一旦信息被篡改,接收者可通过计算摘要和验证签名来判断该文件无效,从而保证了文件的完整性。

d.防止数据抵赖:数字签名即可以作为身份认证的依据,也可以作为签名者签名操作的证据。要防止接收者抵赖,可以在数字签名系统中要求接收者返回一个自己签名的表示收到的报文,给发送者或受信任第三方。如果接收者不返回任何消息,此次通信可终止或重新开始,签名方也没有任何损失,由此双方均不可抵赖。

3.防火墙

(1)概念:

防火墙时一种访问控制技术,可以严格控制进出网络边界的分组,禁止任何不必要的通信,来减少潜在入侵的发生。

(2)防火墙的区域

Local 本地区域:顶级安全区域,安全优先级为100,local就是防火墙本身的区域比如ping指令等网际控制协议的回复,需要local域的权限凡是由防火墙主动发出的报文均可认为是从Local区域中发出凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。

(3)Trust 受信区

高级级安全区域,安全优先级为85,通常用来定义内部用户所在的网络,也可以理解为应该是防护最严密的地区。

(4)DMZ 非军事化区

中级安全区域,安全优先级为50

通常用来定义内部服务器所在网络

作用是把WEB,E-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护的内部网络接在信任区端口后,不允许任何访问,实现内外网分离,达到用户需求。DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一些不含机密信 息的公用服务器,比如Web、Mail、 FTP等。 这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信启造成影响。

(5)Untrust 非受信区

低级安全区域,安全优先级为5

通常用来定义Internet等不安全的网络,用于网络入口线的接入。