| 2024 CISSP详细内容大纲及权重最终版(仅供公众使用) | ||

| 最后编辑于2023年8月18日-生效日期2024年4月15日 | ||

| 分类 | 域/任务/子任务 | 权重 |

| 域1 | 安全和风险管理 | 16% |

| 1.1 | 理解、坚持和促进职业道德(2-4项) | |

| 1.1.1 | ISC2职业道德守则 | |

| 1.1.2 | 组织道德守则 | |

| 1.2 | 理解并应用安全概念 | |

| 1.2.1 | 机密性、完整性、可用性、真实性和不可否认性(信息安全的5大支柱) | |

| 1.3 | 评估、应用和维护安全治理原则 | |

| 1.3.1 | 安全职能与业务战略、目标、使命和目的的一致性 | |

| 1.3.2 | 组织流程(例如,收购、剥离、治理委员会) | |

| 1.3.3 | 组织角色和职责 | |

| 1.3.4 | 安全控制框架(例如,国际标准化组织(ISO)、国家标准和技术研究所(NIST)、信息和相关技术控制目标(COBIT)、舍伍德应用商业安全架构(SABSA)、支付卡行业(PCI)、联邦风险和授权管理计划(FedRAMP) | |

| 1.3.5 | Due care/due diligence | |

| 1.4 | 从整体上理解与信息安全相关的法律、法规和合规性问题 | |

| 1.4.1 | 网络犯罪和数据泄露 | |

| 1.4.2 | 许可和知识产权要求 | |

| 1.4.3 | 进口/出口管制 | |

| 1.4.4 | 跨境数据流 | |

| 1.4.5 | 与隐私相关的问题(例如,一般数据保护法规(GDPR)、加州消费者隐私法案、Personal Information Protection Law、Protection of Personal Information Act)) | |

| 1.4.6 | 合同、法律、行业标准和监管要求 | |

| 1.5 | 了解调查类型的要求(即行政、刑事、民事、监管、行业标准) | |

| 1.6 | 制定、记录和实施安全政策、标准、程序和准则 | |

| 1.7 | 确定、分析、评估、排定优先级并实施业务连续性(BC)要求 | |

| 1.7.1 | 业务影响分析(BIA) | |

| 1.7.2 | 外部依赖性 | |

| 1.8 | 促进和执行人员安全政策和程序 | |

| 1.8.1 | 候选人筛选和聘用 | |

| 1.8.2 | 雇佣协议和政策驱动的要求 | |

| 1.8.3 | 入职、调动和离职流程 | |

| 1.8.4 | 供应商、顾问和承包商协议和控制 | |

| 1.9 | 理解并应用风险管理概念 | |

| 1.9.1 | 威胁和漏洞识别 | |

| 1.9.2 | 风险分析、评估和范围 | |

| 1.9.3 | 风险应对和处理(如网络安全保险) | |

| 1.9.4 | 适用的控制类型(例如,预防、检测、纠正) | |

| 1.9.5 | 控制评估(例如,安全性和隐私) | |

| 1.9.6 | 连续监控和测量 | |

| 1.9.7 | 报告(例如,内部、外部) | |

| 1.9.8 | 持续改进(例如,风险成熟度建模) | |

| 1.9.9 | 风险框架(例如,国际标准化组织(ISO)、国家标准和技术研究所(NIST)、信息和相关技术控制目标(COBIT)、舍伍德应用商业安全架构(SABSA)、支付卡行业(PCI)) | |

| 1.10 | 理解并应用威胁建模概念和方法 | |

| 1.11 | 应用供应链风险管理(SCRM)概念 | |

| 1.11.1 | 与从供应商和提供商处获得产品和服务相关的风险(例如,产品篡改,伪造品、植入物) | |

| 1.11.2 | 风险缓解(例如,第三方评估和监控、最低安全要求、服务级别需求、信任根、物理上不可克隆的功能、软件材料清单) | |

| 1.12 | 建立并维护安全意识、教育和培训计划 | |

| 1.12.1 | 提高意识和培训的方法和技术(例如,社会工程、网络钓鱼、security champions、游戏化) | |

| 1.12.2 | 定期内容审查,包括新兴技术和趋势(如加密货币、人工智能(AI)、区块链) | |

| 1.12.3 | 计划有效性评估 | |

| 域2 | 资产安全 | 10% |

| 2.1 | 识别和分类信息和资产 | |

| 2.1.1 | 数据分类 | |

| 2.1.2 | 资产分类 | |

| 2.2 | 建立信息和资产处理要求 | |

| 2.3 | 安全地调配信息和资产 | |

| 2.3.1 | 信息和资产所有权 | |

| 2.3.2 | 资产库存(例如,有形的、无形的) | |

| 2.3.3 | 资产管理 | |

| 2.4 | 管理数据生命周期 | |

| 2.4.1 | 数据角色(即所有者、控制者、保管者、处理者、用户/主体) | |

| 2.4.2 | 数据收集 | |

| 2.4.3 | 数据单元 | |

| 2.4.4 | 数据维护 | |

| 2.4.5 | 数据保持 | |

| 2.4.6 | 数据剩余 | |

| 2.4.7 | 数据销毁 | |

| 2.5 | 确保适当的资产保留(例如,生命周期终止(EOL)、支持终止) | |

| 2.6 | 确定数据安全控制和合规性要求 | |

| 2.6.1 | 数据状态(例如,使用中、传输中、静止) | |

| 2.6.2 | 范围界定和裁剪 | |

| 2.6.3 | 标准选择 | |

| 2.6.4 | 数据保护方法(例如,数字版权管理(DRM)、数据丢失防护(DLP)、云访问安全代理(CASB)) | |

| 域3 | 安全架构和工程 | 13% |

| 3.1 | 使用安全设计原则研究、实施和管理工程流程 | |

| 3.1.1 | 威胁建模 | |

| 3.1.2 | 最小特权 | |

| 3.1.3 | 纵深防御 | |

| 3.1.4 | 安全默认值 | |

| 3.1.5 | 安全失败 | |

| 3.1.6 | 职责分离(SoD) | |

| 3.1.7 | 保持简单和小型Keep it simple and small | |

| 3.1.8 | 零信任或信任但验证 | |

| 3.1.9 | 设计隐私Privacy by design | |

| 3.1.10 | 分担责任Shared responsibility | |

| 3.1.11 | 安全接入服务边缘 | |

| 3.2 | 理解安全模型的基本概念(例如,Biba、Star模型、Bell-LaPadula) | |

| 3.3 | 根据系统安全要求选择控制措施 | |

| 3.4 | 了解信息系统的安全功能(例如,内存保护、可信平台模块(TPM)、加密/解密) | |

| 3.5 | 评估和减少安全架构、设计和解决方案元素的漏洞 | |

| 3.5.1 | 基于客户端的系统 | |

| 3.5.2 | 基于服务器的系统 | |

| 3.5.3 | 数据库系统 | |

| 3.5.4 | 密码系统 | |

| 3.5.5 | 操作技术/工业控制系统(ICS) | |

| 3.5.6 | 基于云的系统(例如,软件即服务(SaaS)、基础设施即服务(IaaS)、平台即服务(PaaS)) | |

| 3.5.7 | 分布式系统 | |

| 3.5.8 | 物联网 | |

| 3.5.9 | 微服务(例如,应用编程接口(API)) | |

| 3.5.10 | 集装箱化 | |

| 3.5.11 | 无服务器 | |

| 3.5.12 | 嵌入式系统 | |

| 3.5.13 | 高性能计算系统 | |

| 3.5.14 | 边缘计算系统 | |

| 3.5.15 | 虚拟化系统 | |

| 3.6 | 选择和确定加密解决方案 | |

| 3.6.1 | 加密生命周期(例如,密钥、算法选择) | |

| 3.6.2 | 加密方法(例如,对称、不对称、椭圆曲线、量子) | |

| 3.6.3 | 公钥基础设施(PKI)(例如,量子密钥分发) | |

| 3.6.4 | 关键管理实践(如轮换) | |

| 3.6.5 | 数字签名和数字证书(例如,不可否认性、完整性) | |

| 3.7 | 了解密码分析攻击的方法 | |

| 3.7.1 | 暴力破解 | |

| 3.7.2 | 仅密文Ciphertext only | |

| 3.7.3 | 已知明文Known plaintext | |

| 3.7.4 | 频率分析 | |

| 3.7.5 | 选择的密文Chosen ciphertext | |

| 3.7.6 | 实施攻击 | |

| 3.7.7 | 侧信道 | |

| 3.7.8 | 故障注入Fault injection | |

| 3.7.9 | 计时Timing | |

| 3.7.10 | 中间人(MITM) | |

| 3.7.11 | 传递散列 | |

| 3.7.12 | Kerberos开发 | |

| 3.7.13 | 勒索软件 | |

| 3.8 | 将安全原则应用于现场和设施设计 | |

| 3.9 | 设计现场和设施安全控制 | |

| 3.9.1 | 配线间/中间配线架 | |

| 3.9.2 | 服务器机房/数据中心 | |

| 3.9.3 | 媒体存储设施 | |

| 3.9.4 | 证据存储 | |

| 3.9.5 | 受限和工作区域安全 | |

| 3.9.6 | 公用设施和供暖、通风和空调(HVAC) | |

| 3.9.7 | 环境问题(如自然灾害、人为) | |

| 3.9.8 | 火灾预防、探测和灭火 | |

| 3.9.9 | 电源(例如,冗余、备用) | |

| 3.10 | 管理信息系统生命周期 | |

| 3.10.1 | 利益相关者的需求和要求 | |

| 3.10.2 | 需求分析 | |

| 3.10.3 | 建筑设计 | |

| 3.10.4 | 开发/实施 | |

| 3.10.5 | 综合 | |

| 3.10.6 | 检验和确认 | |

| 3.10.7 | 过渡/部署 | |

| 3.10.8 | 操作和维护/维持 | |

| 3.10.9 | 报废/处置 | |

| 域4 | 通信和网络安全 | 13% |

| 4.1 | 在网络架构中应用安全设计原则 | |

| 4.1.1 | 开放系统互连(OSI)和传输控制协议/互联网协议(TCP/IP)模型 | |

| 4.1.2 | 互联网协议(IP)版本4和版本6 (IPv6)(例如,单播、广播、组播、任意播) | |

| 4.1.3 | 安全协议(例如,互联网协议安全(IPSec)、安全外壳(SSH)、安全套接字层(SSL)/传输层安全性(TLS)) | |

| 4.1.4 | 多层协议的含义 | |

| 4.1.5 | 融合协议(例如,互联网小型计算机系统接口(iSCSI),基于互联网协议的语音(VoIP),以太网InfiniBand、快速计算链路) | |

| 4.1.6 | 传输架构(例如,拓扑、数据/控制/管理平面、直通/存储转发) | |

| 4.1.7 | 性能指标(例如,带宽、延迟、抖动、吞吐量、信噪比) | |

| 4.1.8 | 交通流量(如南北向、东西向) | |

| 4.1.9 | 物理分段(例如,带内、带外、air-gapped) | |

| 4.1.10 | 逻辑分段(例如,虚拟局域网(VLANs)、虚拟专用网(VPN)、虚拟路由和转发,虚拟域) | |

| 4.1.11 | 微分段(例如,网络覆盖/封装;分布式防火墙、路由器、入侵检测系统(IDS)/入侵防御系统(IPS),零信任) | |

| 4.1.12 | 边缘网络(例如入口/出口、对等) | |

| 4.1.13 | 无线网络(例如,蓝牙、Wi-Fi、Zigbee、卫星) | |

| 4.1.14 | 蜂窝/移动网络(例如,4G、5G) | |

| 4.1.15 | 内容分发网络(CDN) | |

| 4.1.16 | 软件定义的网络(SDN),(例如,应用编程接口(API),软件定义的广域网,网络功能虚拟化) | |

| 4.1.17 | 虚拟专用云(VPC) | |

| 4.1.18 | 监控和管理(例如,网络可观察性、流量/整形、容量管理、故障检测和处理) | |

| 4.2 | 安全网络组件 | |

| 4.2.1 | 基础设施的运营(例如,冗余电源、保修、支持) | |

| 4.2.2 | 传输介质(例如,介质的物理安全性、信号传播质量) | |

| 4.2.3 | 网络访问控制(NAC)系统(例如,物理和虚拟解决方案) | |

| 4.2.4 | 终端安全性(例如,基于主机) | |

| 4.3 | 根据设计实施安全通信通道 | |

| 4.3.1 | 语音、视频和协作(例如,会议、缩放房间) | |

| 4.3.2 | 远程访问(例如,网络管理功能) | |

| 4.3.3 | 数据通信(例如回程网络、卫星) | |

| 4.3.4 | 第三方连接(例如,电信提供商、硬件支持) | |

| 域5 | 身份和访问管理(IAM) | 13% |

| 5.1 | 控制对资产的物理和逻辑访问 | |

| 5.1.1 | 信息 | |

| 5.1.2 | 系统 | |

| 5.1.3 | 设备 | |

| 5.1.4 | 工具 | |

| 5.1.5 | 应用程序 | |

| 5.1.6 | 服务 | |

| 5.2 | 设计识别和身份验证策略(例如,人员、设备和服务) | |

| 5.2.1 | 组和角色 | |

| 5.2.2 | 认证、授权和计费(AAA)(例如,多因素认证(MFA)、无密码认证) | |

| 5.2.3 | 会话管理 | |

| 5.2.4 | 身份的登记、验证和确立 | |

| 5.2.5 | 联合身份管理(FIM) | |

| 5.2.6 | 凭证管理系统(如密码库) | |

| 5.2.7 | 单点登录(SSO) | |

| 5.2.8 | 及时的Just-In-Time | |

| 5.3 | 与第三方服务的联合身份 | |

| 5.3.1 | 内部部署 | |

| 5.3.2 | 云 | |

| 5.3.3 | 混合物 | |

| 5.4 | 实施和管理授权机制 | |

| 5.4.1 | 基于角色的访问控制(RBAC) | |

| 5.4.2 | 基于规则的访问控制 | |

| 5.4.3 | 强制访问控制(MAC) | |

| 5.4.4 | 自主访问控制(DAC) | |

| 5.4.5 | 基于属性的访问控制(ABAC) | |

| 5.4.6 | 基于风险的访问控制 | |

| 5.4.7 | 访问策略实施(例如,策略决策点、策略实施点) | |

| 5.5 | 管理身份和访问配置生命周期 | |

| 5.5.1 | 帐户访问审查(例如,用户、系统、服务) | |

| 5.5.2 | 供应和取消供应(例如,on/off boarding和转移) | |

| 5.5.3 | 角色定义和过渡(例如,分配到新角色的人员) | |

| 5.5.4 | 权限提升(例如,使用sudo,审计其使用) | |

| 5.5.5 | 服务帐户管理 | |

| 5.6 | 实施认证系统 | |

| 域6 | 安全评估和测试 | 12% |

| 6.1 | 设计和验证评估、测试和审计策略 | |

| 6.1.1 | 内部(例如,在组织控制范围内) | |

| 6.1.2 | 外部(例如,组织控制之外) | |

| 6.1.3 | 第三方(例如,不受企业控制) | |

| 6.1.4 | 位置(例如,内部、云、混合) | |

| 6.2 | 进行安全控制测试 | |

| 6.2.1 | 脆弱性评估 | |

| 6.2.2 | 渗透测试(例如,红色、蓝色和/或紫色团队练习) | |

| 6.2.3 | 日志检验Log reviews | |

| 6.2.4 | 综合交易/基准 | |

| 6.2.5 | 代码审查和测试 | |

| 6.2.6 | 误用案例测试 | |

| 6.2.7 | 覆盖率分析 | |

| 6.2.8 | 接口测试(例如,用户接口、网络接口、应用编程接口(API)) | |

| 6.2.9 | 违规攻击模拟 | |

| 6.2.10 | 符合性检查 | |

| 6.3 | 收集安全流程数据(例如,技术和管理数据) | |

| 6.3.1 | 账户管理 | |

| 6.3.2 | 管理评审和批准 | |

| 6.3.3 | 关键绩效和风险指标 | |

| 6.3.4 | 备份验证数据 | |

| 6.3.5 | 培训和意识 | |

| 6.3.6 | 灾难恢复和业务连续性 | |

| 6.4 | 分析测试输出并生成报告 | |

| 6.4.1 | 补救 | |

| 6.4.2 | 异常处理 | |

| 6.4.3 | 道德披露 | |

| 6.5 | 进行或促进安全审计 | |

| 6.5.1 | 内部(例如,在组织控制范围内) | |

| 6.5.2 | 外部(例如,组织控制之外) | |

| 6.5.3 | 第三方(例如,不受企业控制) | |

| 6.5.4 | 位置(例如,内部、云、混合) | |

| 域7 | 安全操作 | 13% |

| 7.1 | 理解并遵守调查 | |

| 7.1.1 | 证据收集和处理 | |

| 7.1.2 | 报告和文件 | |

| 7.1.3 | 调查技术 | |

| 7.1.4 | 数字取证工具、策略和程序 | |

| 7.1.5 | 工件(例如,数据、计算机、网络、移动设备) | |

| 7.2 | 开展记录和监控活动 | |

| 7.2.1 | 入侵检测和预防系统(IDPS) | |

| 7.2.2 | 安全信息和事件管理(SIEM) | |

| 7.2.3 | 安全协调、自动化和响应(SOAR) | |

| 7.2.4 | 持续监控和调整 | |

| 7.2.5 | 出口监控 | |

| 7.2.6 | 日志管理 | |

| 7.2.7 | 威胁情报(例如,威胁源、威胁追踪) | |

| 7.2.8 | 用户和实体行为分析 | |

| 7.3 | 执行配置管理(CM)(例如,配置、基线、自动化) | |

| 7.4 | 应用基本的安全运营概念 | |

| 7.4.1 | 需要知道/最小特权(Need-to-know/least privilege) | |

| 7.4.2 | 职责分离(SoD)和责任 | |

| 7.4.3 | 特权账户管理 | |

| 7.4.4 | 岗位轮换 | |

| 7.4.5 | 服务水平协议 | |

| 7.5 | 应用资源保护 | |

| 7.5.1 | 介质管理 | |

| 7.5.2 | 介质保护技术 | |

| 7.5.3 | 静态数据/传输中的数据 | |

| 7.6 | 进行事件管理incident | |

| 7.6.1 | 侦查 | |

| 7.6.2 | 反应 | |

| 7.6.3 | 减轻 | |

| 7.6.4 | 报告 | |

| 7.6.5 | 恢复 | |

| 7.6.6 | 补救 | |

| 7.6.7 | 经验教训 | |

| 7.7 | 操作和维护检测和预防措施 | |

| 7.7.1 | 防火墙(例如,下一代、web应用程序、网络) | |

| 7.7.2 | 入侵检测系统(IDS)和入侵防御系统(IPS) | |

| 7.7.3 | 白名单/黑名单 | |

| 7.7.4 | 第三方提供的安全服务 | |

| 7.7.5 | 沙盒 | |

| 7.7.6 | 蜜罐/蜜网 | |

| 7.7.7 | 反恶意软件 | |

| 7.7.8 | 基于机器学习和人工智能的工具 | |

| 7.8 | 实施和支持补丁和漏洞管理 | |

| 7.9 | 了解并参与变革管理流程 | |

| 7.10 | 实施恢复策略 | |

| 7.10.1 | 备份存储策略(例如,云存储、现场、异地) | |

| 7.10.2 | 恢复站点策略(例如,冷对热、资源容量协议) | |

| 7.10.3 | 多个处理站点 | |

| 7.10.4 | 系统弹性、高可用性(HA)、服务质量(QoS)和容错 | |

| 7.11 | 实施灾难恢复(DR)流程 | |

| 7.11.1 | 反应 | |

| 7.11.2 | 人事部门 | |

| 7.11.3 | 沟通(例如,方法) | |

| 7.11.4 | 评价 | |

| 7.11.5 | 恢复 | |

| 7.11.6 | 培训和意识 | |

| 7.11.7 | 经验教训 | |

| 7.12 | 测试灾难恢复计划(DRP) | |

| 7.12.1 | 通读/桌面 | |

| 7.12.2 | Walkthrough | |

| 7.12.3 | 模拟 | |

| 7.12.4 | 并行 | |

| 7.12.5 | 完全中断 | |

| 7.12.6 | 沟通(例如,利益相关者、测试状态、监管者) | |

| 7.13 | 参与业务连续性(BC)规划和练习 | |

| 7.14 | 实施和管理物理安全 | |

| 7.14.1 | 周边安全控制 | |

| 7.14.2 | 内部安全控制 | |

| 7.15 | 解决人员安全和安保问题 | |

| 7.15.1 | 旅行 | |

| 7.15.2 | 安全培训和意识(例如,内部威胁、社交媒体影响、双因素身份认证(2FA)疲劳) | |

| 7.15.3 | 应急管理 | |

| 7.15.4 | 强迫 | |

| 域8 | 软件开发安全性 | 10% |

| 8.1 | 理解并整合软件开发生命周期(SDLC)中的安全性 | |

| 8.1.1 | 开发方法(例如,敏捷、瀑布、DevOps、DevSecOps、扩展敏捷框架) | |

| 8.1.2 | 成熟度模型(例如,能力成熟度模型(CMM),软件保障成熟度模型(SAMM)) | |

| 8.1.3 | 使用和维护 | |

| 8.1.4 | 变更管理 | |

| 8.1.5 | 集成产品团队 | |

| 8.2 | 在软件开发生态系统中识别和应用安全控制 | |

| 8.2.1 | 编程语言 | |

| 8.2.2 | 图书馆 | |

| 8.2.3 | 工具集 | |

| 8.2.4 | 集成开发环境 | |

| 8.2.5 | 运行时间 | |

| 8.2.6 | 持续集成和持续交付(CI/CD) | |

| 8.2.7 | 软件配置管理 | |

| 8.2.8 | 代码库 | |

| 8.2.9 | 应用安全测试(例如,静态应用安全测试(SAST),动态应用安全测试(DAST),软件组成分析,交互式应用安全测试(IAST)) | |

| 8.3 | 评估软件安全的有效性 | |

| 8.3.1 | 审核和记录变更 | |

| 8.3.2 | 风险分析和缓解 | |

| 8.4 | 评估收购软件的安全影响 | |

| 8.4.1 | 商业现货(COTS) | |

| 8.4.2 | 开放源码 | |

| 8.4.3 | 第三方 | |

| 8.4.4 | 托管服务(例如,企业应用程序) | |

| 8.4.5 | 云服务(例如,软件即服务(SaaS)、基础设施即服务(IaaS)、平台即服务(PaaS)) | |

| 8.5 | 定义和应用安全编码指南和标准 | |

| 8.5.1 | 源代码级别的安全弱点和漏洞 | |

| 8.5.2 | 应用程序编程接口(API)的安全性 | |

| 8.5.3 | 安全编码实践 | |

| 8.5.4 | 软件定义的安全性 | |

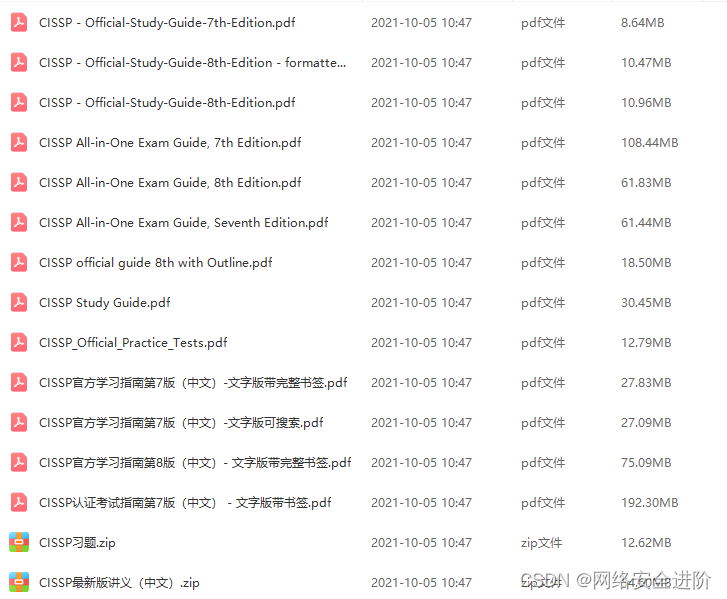

收集、整理的一些网络安全领域考证的资料,需要的可以领取

![[Linux 进程(四)] 再谈环境变量,程序地址空间初识](https://img-blog.csdnimg.cn/direct/4bcaefb7d0b14eb086cfe87cbb72a9e0.png)