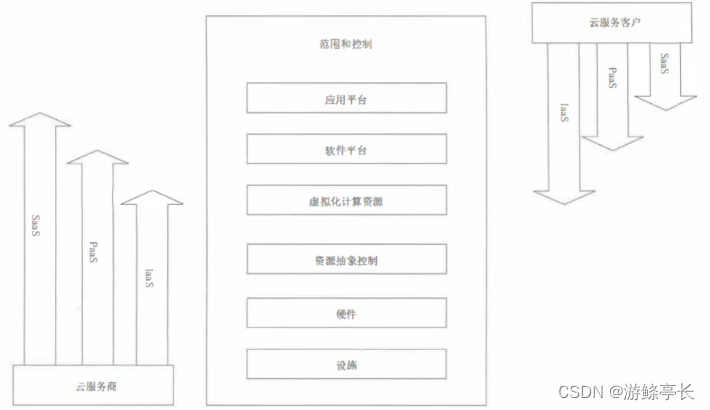

1、云计算服务模式与控制范围关系

参考GBT22239-2019《基本要求》附录D 云计算应用场景说明。简要理解下图,主要是云计算系统安全保护责任分担原则和云服务模式适用性原则,指导后续的测评对象和指标选取。

2、测评对象选择

| 测评对象 | IaaS模式 | PaaS模式 | SaaS模式 | |||||||

| 大类 | 小类 | 平台 | 租户 | I-平台 | 平台 | 租户 | I-平台 | P-平台 | 平台 | 租户 |

| (1)设施 | 物理机房 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA |

| 云计算基础设施部署的相关机房及基础设施 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| (2)硬件 | 物理网络架构 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA |

| 物理网络边界 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 网络设备 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 安全设备 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 服务器 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 宿主机 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 云侧终端 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| (3)资源抽象控制 | 云OS | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA |

| 虚拟机监视器 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| 虚拟机镜像 | ✓ | NA | - | ✓ | NA | - | - | ✓ | NA | |

| (4)虚拟化计算资源 | 虚拟网络架构 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | - | ✓ | NA |

| 虚拟网络边界 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| 虚拟机 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| 虚拟网络设备 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| 虚拟安全设备 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| (5)软件平台 | 数据库 | NA | ✓ | ✓ | ✓ | ✓ | ✓ | - | ✓ | NA |

| 中间件 | NA | ✓ | ✓ | ✓ | ✓ | ✓ | - | ✓ | NA | |

| 容器 | NA | ✓ | ✓ | ✓ | ✓ | ✓ | - | ✓ | NA | |

| 云应用开发平台 | NA | NA | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| 云产品/服务(P) | NA | NA | ✓ | ✓ | NA | ✓ | - | ✓ | NA | |

| (6)应用软件 | 云产品/服务(S) | NA | NA | NA | NA | NA | ✓ | ✓ | ✓ | NA |

| 云产品/服务数据 | NA | NA | NA | NA | NA | ✓ | ✓ | ✓ | NA | |

| 业务应用系统 | NA | ✓ | NA | NA | ✓ | NA | NA | NA | ✓ | |

| 业务数据 | NA | ✓ | NA | NA | ✓ | NA | NA | NA | ✓ | |

| (7)其他 | 云业务管理系统 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| 云运营控制系统 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 云运维管理系统 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 云安全管理平台 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | NA | |

| 云平台监控系统 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | NA | |

| 安全相关人员、介质、管理文档 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

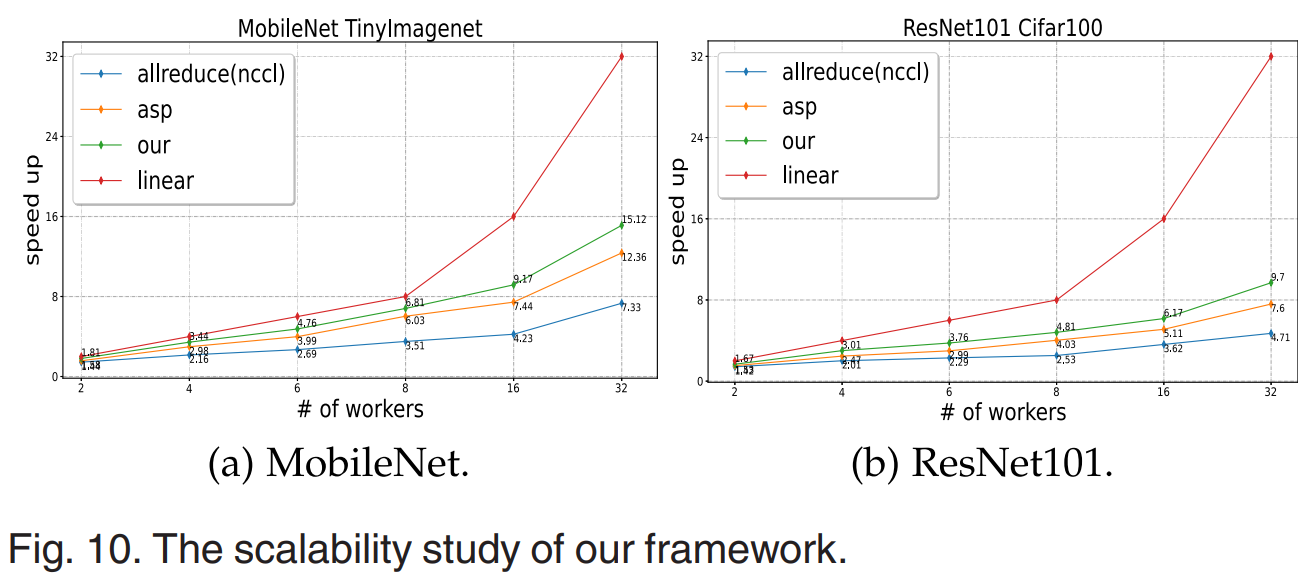

3、测评指标选择

| 测评指标 | IaaS模式 | PaaS模式 | SaaS模式 | |||||||

| 控制点 | 要求项 | 平台 | 租户 | I-平台 | 平台 | 租户 | I-平台 | P-平台 | 平台 | 租户 |

| 基础设施位置 | a)应保证云计算基础设施位于中国境内 | ✓ | NA | NA | ✓ | NA | NA | NA | ✓ | NA |

| 网络架构 | a)应保证云计算平台不承载高于其安全保护等级的业务应用系统 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)应实现不同云服务客户虚拟网络之间的隔离 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| c)应具有根据云服务客户业务需求提供通信传输、边界防护、入侵防范等安全机制的能力 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| d)应具有根据云服务客户业务需求自主设置安全策略的能力,包括定义访问路径、选择安全组件、配置安全策略 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| e)应提供开放接口或开放性安全服务,允许云服务客户接入第三方安全产品或在云计算平台选择第三方安全服务 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| f)应提供对虚拟资源的主体和客体设置安全标记的能力,保证云服务客户可以依据安全标记和强制访问控制规则确定主体对客体的访问 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

| g)应提供通信协议转换或通信协议隔离等的数据交换方式,保证云服务客户可以根据业务需求自主选择边界数据交换方式 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| h)应为第四级业务应用系统划分独立的资源池 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 访问控制 | a)应在虚拟边界部署访问控制机制,并设置访问控制规则 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | NA | NA |

| b)应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | NA | NA | |

| 入侵防范 | a)应能检测到云服务客户发起的攻击行为,并能记录攻击类型、攻击时间、攻击流量等 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)应检测到虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | NA | |

| c)应检测到虚拟机和宿主机、虚拟机和虚拟机之间的异常流量 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| d)应在检测到网络攻击行为、异常流量时进行告警 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

| 安全审计 | a)应对云服务商和云服务客户在远程管理时执行特权的命令进行审计,至少包括虚拟机删除、虚拟机重启 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| b)应保证云服务商对云服务客户系统和数据的操作可被云服务客户审计 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

| 身份鉴别 | a)当远程管理云计算平台中设备时,管理终端和云计算平台之间应建立双向身份验证机制 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| 访问控制 | a)应保证当虚拟机迁移时,访问控制策略随其迁移 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)应允许云服务客户设置不同虚拟机之间的访问控制策略 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 入侵防范 | a)应能检测虚拟机之间的资源隔离失败,并进行告警 | ✓ | NA | NA | ✓ | NA | NA | NA | ✓ | NA |

| b)应能检测到非授权新建虚拟机或者重新启用虚拟机,并进行告警 | ✓ | NA | NA | ✓ | NA | NA | NA | ✓ | NA | |

| c)应能检测恶意代码感染及在虚拟机间蔓延的情况,并进行告警 | ✓ | ✓ | ✓ | ✓ | NA | ✓ | NA | ✓ | NA | |

| 镜像和快照保护 | a)应针对重要业务系统提供加固的操作系统镜像或操作系统安全加固服务 | ✓ | NA | NA | ✓ | NA | NA | NA | NA | NA |

| b)应提供虚拟机镜像、快照完整性校验功能,防止虚拟机镜像被恶意篡改 | ✓ | NA | NA | ✓ | NA | NA | NA | NA | NA | |

| c)应采取密码技术或其他技术手段防止虚拟机镜像、快照中可能存在的敏感资源被非法访问 | ✓ | NA | NA | ✓ | NA | NA | NA | NA | NA | |

| 数据完整性和保密性 | a)应确保云服务客户数据、用户个人信息等存储于中国境内,如需出境应遵循国家相关规定 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| b)应保证只有在云服务客户授权下,云服务商或第三方才具有云服务客户数据的管理权限 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| c)应使用校验技术或密码技术保证虚拟机迁移过程中重要数据的完整性,并在检测到完整性受到破坏时采取必要的恢复措施 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| d)应支持云服务客户部署密钥管理解决方案,保证云服务客户自行实现数据的加解密过程 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 数据恢复和备份 | a)云服务客户应在本地保存其业务数据的备份 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| b)应提供查询云服务客户数据及备份存储位置的能力 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| c)云服务商的云存储服务应保证云服务客户数据存在若干个可用的副本,各副本之间的内容应保持一致 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| d)应为云服务客户将业务系统及数据迁移到其他云计算平台和本地系统提供技术手段,并协助完成迁移过程 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 剩余信息保护 | a)应保证虚拟机所使用的内存和存储空间回收时得到完全清除 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)云服务客户删除业务应用数据时,云计算平台应将云存储中所有副本删除 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 集中管控 | a)应对物理资源和虚拟资源按照策略做统一管理调度与分配 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)应保证云计算平台管理流量与云服务客户业务流量分离 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| c)应根据云服务商和云服务客户的职责划分,收集各自控制部分的审计数据并实现各自的集中审计 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

| d)应根据云服务商和云服务客户的职责划分,实现各自控制部分,包括虚拟化网络、虚拟机、虚拟化安全设备等的运行状态的集中监控 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | |

| 云服务商选择 | a)应选择安全合规的云服务商,其所提供的云计算平台应为其所承载的业务应用系统提供相应等级的安全保护能力 | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | ✓ |

| b)应在服务水平协议中规定云服务的各项服务内容和具体技术指标 | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | ✓ | |

| c)应在服务水平协议中规定云服务上的权限与责任,包括管理范围、职责划分、访问授权、隐私保护、行为准则、违约责任等。 | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | ✓ | |

| d)应在服务水平协议中规定服务合约到期时,完整提供云服务客户数据,并承诺相关数据在云计算平台上清除。 | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | ✓ | |

| e)应与选定的云服务商签署保密协议,要求其不得泄露云服务客户数据。 | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | ✓ | |

| 供应链管理 | a)应确保供应商的选择符合国家有关规定 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

| b)应将供应链安全事件信息或安全威胁信息及时传达到云服务客户 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| c)应保证供应商的重要变更及时传达到云服务客户,并评估变更带来的安全风险,采取措施对风险进行控制 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA | |

| 云计算环境管理 | a)云计算平台的运维地点应位于中国境内,境外对境内云计算平台实施运维操作应遵循国家相关规定。 | ✓ | NA | ✓ | ✓ | NA | ✓ | ✓ | ✓ | NA |

![[Linux]条件变量:实现线程同步(什么是条件变量、为什么需要条件变量,怎么使用条件变量(接口)、例子,代码演示(生产者消费者模式))](https://img-blog.csdnimg.cn/direct/0d98aa1785264b589c7f43f857e454a2.png)