前言

成为伟大黑客的关键在于做自己喜爱的事,要把一件事情做好,你必须热爱它。所以只要你能坚持对安全技术的热爱,到了这种程度,你就会做得更好。

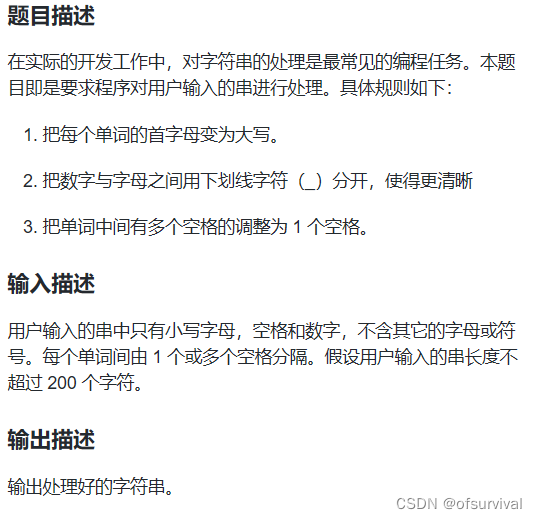

本文档注重理论与实战结合,不仅提供关键源代码供读者快速实践,而且阐明其中原理并给出案例。

俗话说得好,他山之石,可以攻玉,多看多借鉴还是有帮助的,这份资料内容涵盖极广。不多说,直接上干货(展示部分以纲要为例)完整版文中领取

正文

-

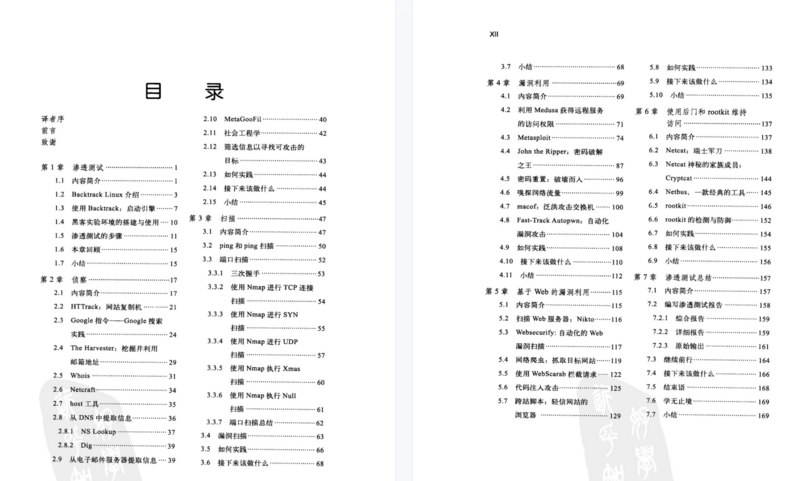

喜欢看书的看这里这本**《渗透测试实践指南:必知必会的工具与方法》**本书用一个四步模型方法论体系直观地阐述了完成一个完整的渗透测试所需要的所有工作内容。有很强的实际指导意义,而且每一个实例都给出了详细的操作步骤

-

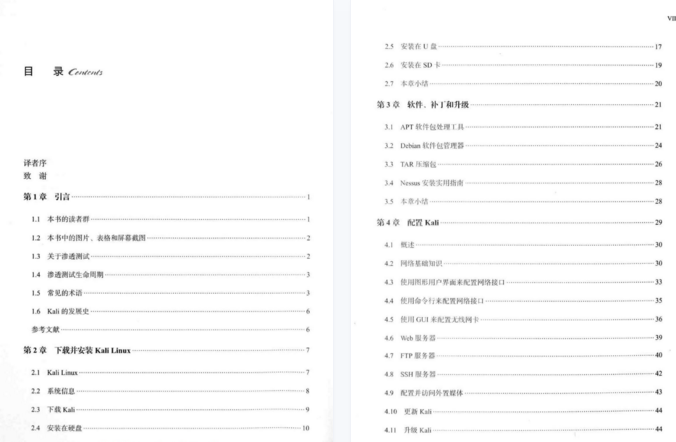

《Kali 渗透测试技术实战》穿渗透测试整个生命周期。本书将详述如何寻找、下载、安装并定制 Kali Linux。介绍 Linux 的基本配置和设置以及理解基本命令和设置。

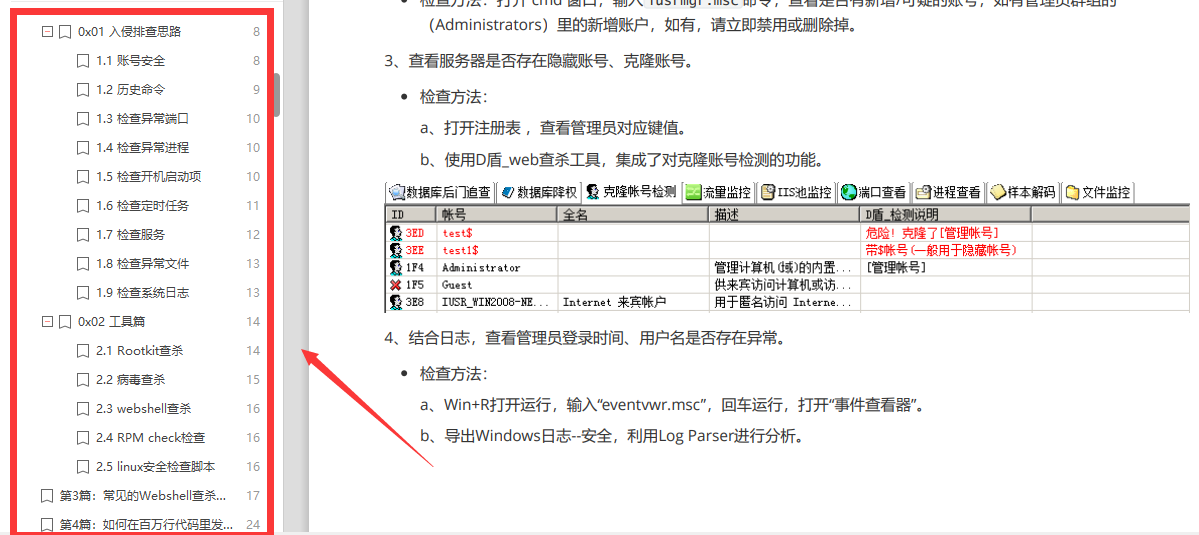

- 应急响应笔记

[第一章:入侵排查篇]

-

第 1 篇:Window 入侵排查

-

第 2 篇: Linux 入侵排查

-

第 3 篇:常见的 Webshell 查杀工具

-

第 4 篇:如何发现隐藏的 Webshell 后门

-

第 5 篇:勒索病毒自救指南

[第二章:日志分析篇]

-

第 1 篇:Window 日志分析

-

第 2 篇:Linux 日志分析

-

第 3 篇:Web 日志分析

-

第 4 篇:MSSQL 日志分析

-

第 5 篇:MySQL 日志分析

[第三章:权限维持篇]

-

第 1 篇:Windows 权限维持–隐藏篇

-

第 2 篇:Windows 权限维持–后门篇

-

第 3 篇:Linux 权限维持–隐藏篇

-

第 4 篇:Linux 权限维持–后门篇

-

第 5 篇:Windows 命令行文件下载方式汇总

-

第 6 篇:三大渗透测试框架权限维持技术

-

第 7 篇:常见 WebShell 管理工具

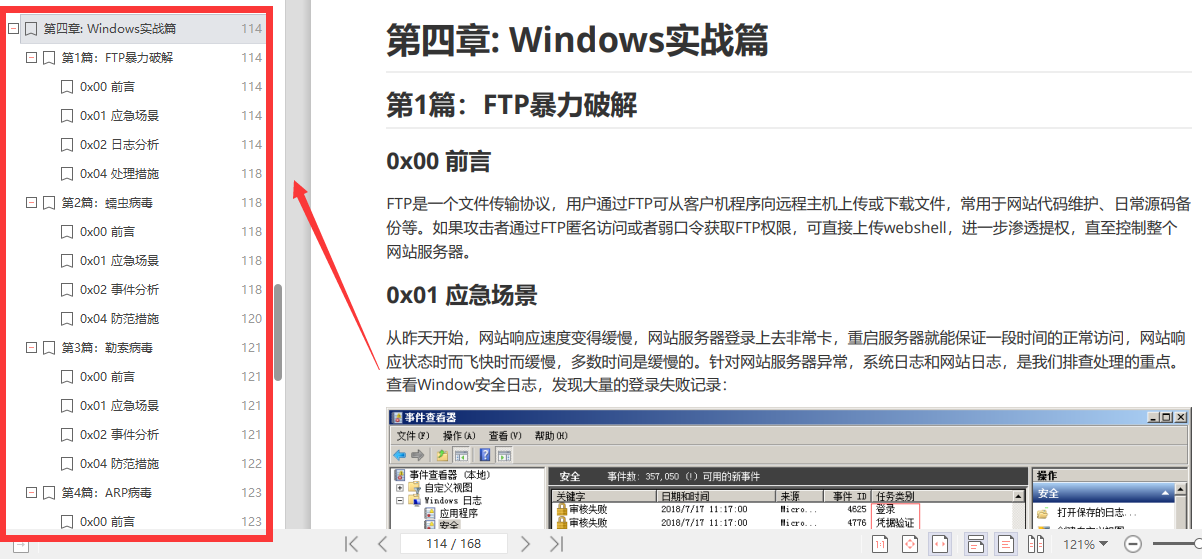

[第四章: Windows 实战篇]

-

第 1 篇: FTP 暴力破解

-

第 2 篇:蠕虫病毒

-

第 3 篇:勒索病毒

-

第 4 篇: ARP 病毒

-

第 5 篇:挖矿病毒(一)

-

第 6 篇:挖矿病毒(二)

[第五章:Linux 实战篇]

-

第 1 篇: SSH 暴力破解

-

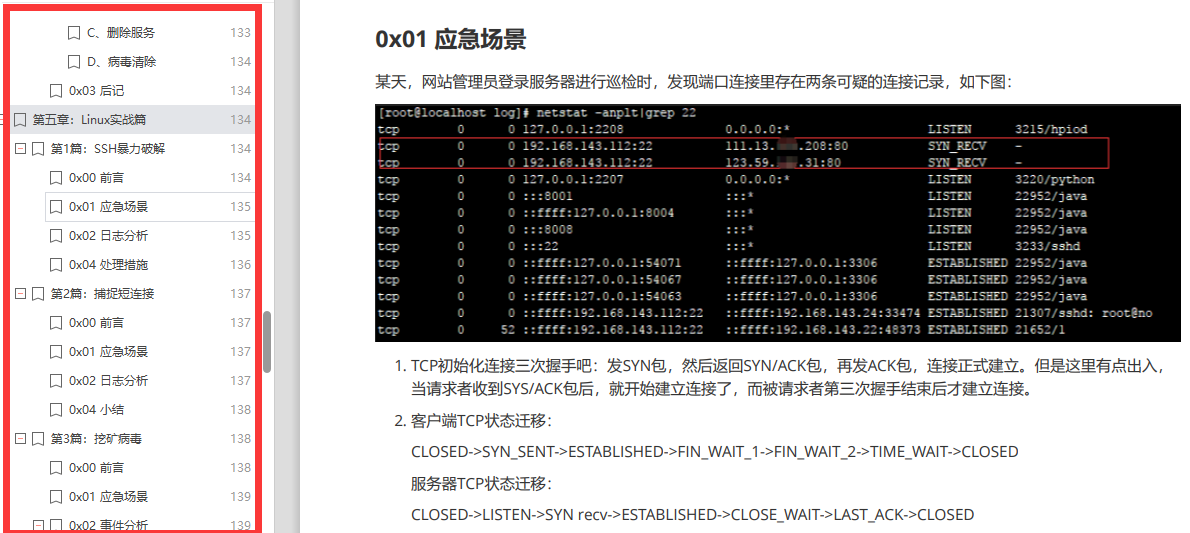

第 2 篇:捕捉短连接

-

第 3 篇:挖矿病毒

-

第 4 篇:盖茨木马

-

第 5 篇: DDOS 病毒

[第六章: Web 实战篇]

-

第 1 篇:网站被植入 Webshell

-

第 2 篇:门罗币恶意挖矿

-

第 3 篇:批量挂黑页

-

第 4 篇:新闻源网站劫持

-

第 5 篇:移动端劫持

-

第 6 篇:搜索引攀劫持

-

第 7 篇:网站首页被篡改

-

第 8 篇:管理员账号被篡改

-

第 9 篇:编辑器入侵事件

最后

整份文档一共有将近 200 页,全部为大家展示出来肯定是不太现实的,为了不影响大家的阅读体验就只展示了部分内容,还望大家海涵,希望能帮助到您,也节省大家在网上搜索资料的时间来学习!

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你也想学习:黑客&网络安全的渗透攻防

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档

![[python]bar_chart_race设置日期格式](https://img-blog.csdnimg.cn/img_convert/7628ecce3527fb587c0b20a4c073548a.png)