(菜鸟自学)漏洞利用——MS11-080

- 漏洞简介

- 利用漏洞对系统进行提权

- 查看漏洞利用代码和工具

- 将py脚本转换为exe程序

- 渗透攻击验证

漏洞简介

MS11-080 是指微软于 2011 年发布的一个安全公告(MS11-080),其中包含了关于 Windows 操作系统中的一个漏洞的信息。该漏洞被称为“TrueType 字体解析器远程代码执行漏洞”(TrueType Font Parsing Remote Code Execution Vulnerability)。

该漏洞存在于 Windows 操作系统中的 TrueType 字体解析器中,攻击者可以通过构造恶意的 TrueType 字体文件来利用此漏洞。如果用户在受影响的系统上打开了包含恶意字体的文件,攻击者就有可能以当前用户的权限在系统上执行任意代码,甚至完全控制受影响的系统。

根据 Microsoft 公告的评级,这个漏洞被认为是非常严重的,因为它可能导致攻击者完全控制系统,并且不需要用户交互即可实现攻击。因此,微软强烈建议用户及时安装相应的补丁程序来修复该漏洞。

利用漏洞对系统进行提权

利用MS11-080漏洞对单机系统进行提权:(实现普通用户身份登入,直接提权到system)administrator----system(user-------system)

查看漏洞利用代码和工具

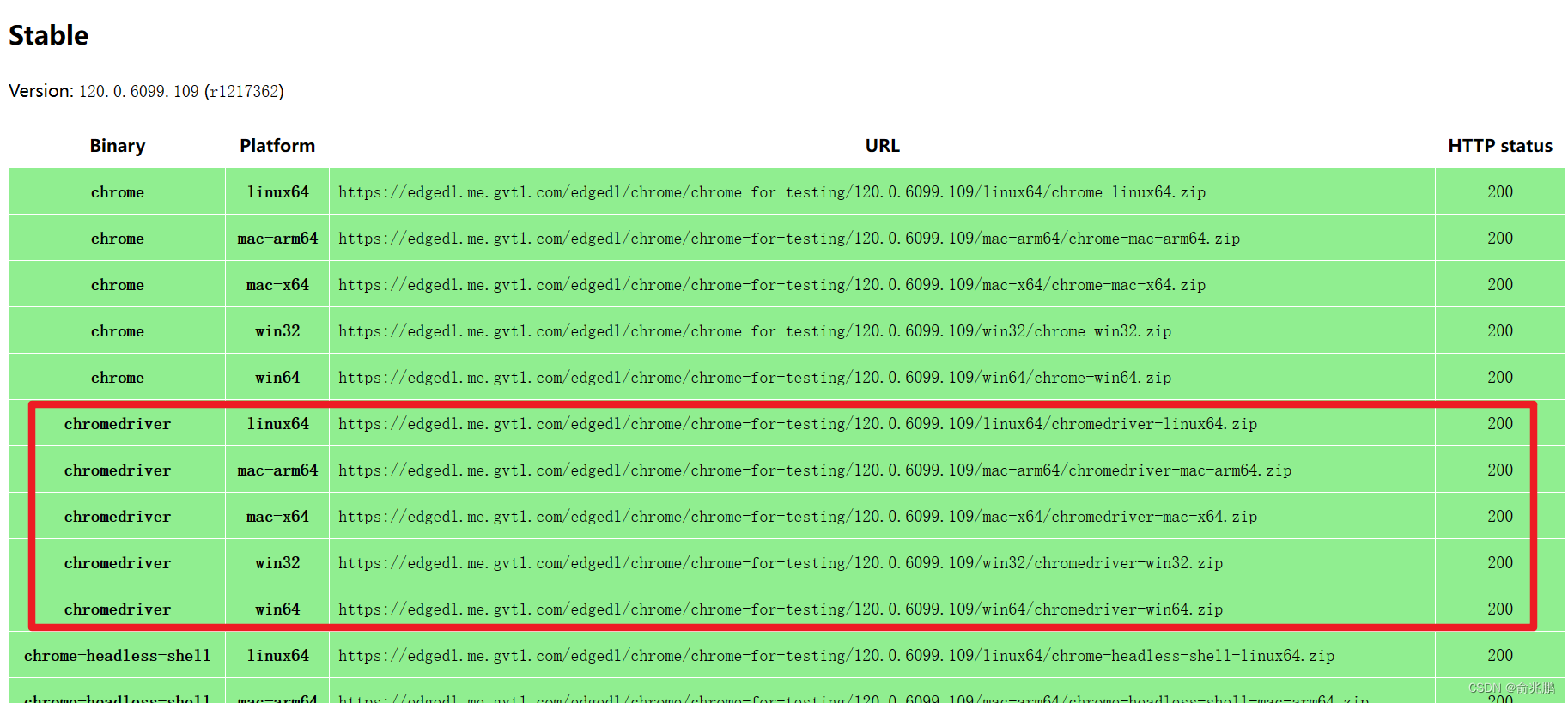

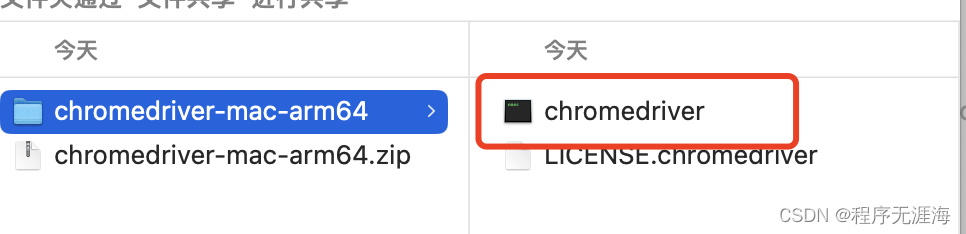

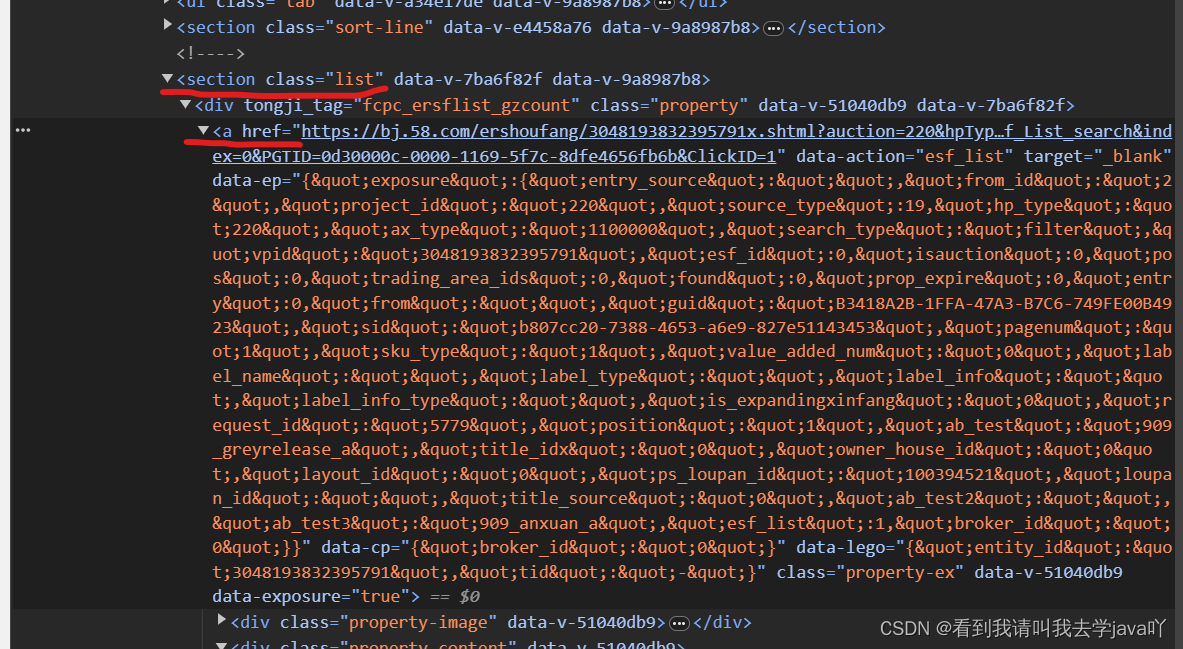

执行searchsploit ms11-080命令进行相关的查询

使用less /usr/share/exploitdb/exploits/windows/local/18176.py 命令查看该脚本文件。

通过查看脚本的描述信息能够得知这是一个缓冲区溢出脚本,适用于32位XP和2003,而且是英文版的操作系统,不适用于中文版操作系统。需要python执行环境,万一目标系统没有python执行环境,需要把PY文件编译成exe执行程序,再上传到目标系统上,不会对渗透测试造成大难度。

将py脚本转换为exe程序

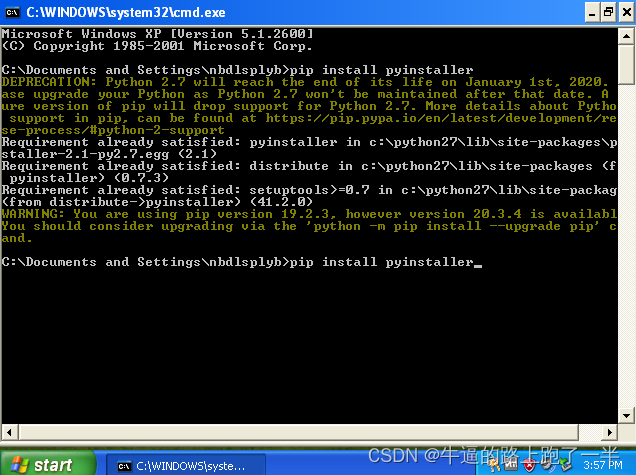

由于此脚本仅支持python 2.7版本,不支持3.x版本,所以我们需要在32位XP系统上PYTHON环境安装:python-2.7.18,在命令模式下安装pyinstaller(py转exe工具):pip install pyinstaller

将漏洞利用脚本18176.py转换成exepyinstaller --onefile 18176.py,EXE文件转换完成,需要在目标系统上执行。

渗透攻击验证

上传把转换后的ms11-080.exe文件放入目标系统中:

创建一个普通用户abc并加入用户组

net user abc abc /add

//创建一个普通用户abc

net user abc

//abc所属组为user组

重启系统或注销当前登录账号,并使用abc账号登录

尝试用普通用户添加一个新用户“bcd”

net user cde cde /add

由此可知普通用户是不能够添加用户的。

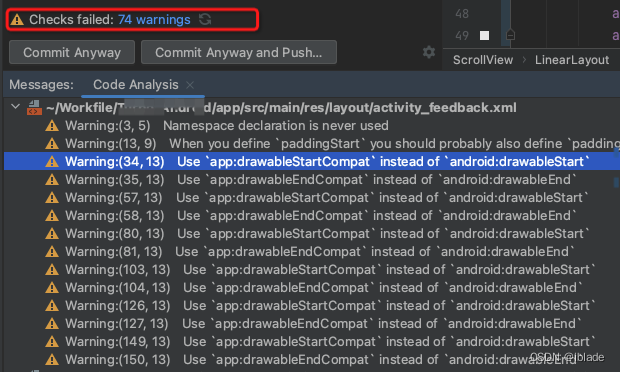

而此时想要添加用户则需要对普通用户abc进行执行漏洞利用脚本方式提权:

把ms11-080.exe放入一个目录中,在cmd中执行

net user abc

ms11-080.exe -O xp

在执行漏洞利用程序成功窗口变颜色后再次尝试添加账号net user bcd bcd /add,发现此时能够添加账号成功。

至此我们提权就已经基本算是成功了,后面还可以尝试net localgroup administrators abc /add //添加到管理员组,再使用abc登录后,甚至可以重置administrator的密码。

![[HTML]Web前端开发技术12(HTML5、CSS3、JavaScript )——喵喵画网页](https://img-blog.csdnimg.cn/direct/3459348837da4004922ca6eba73cbfcf.png)