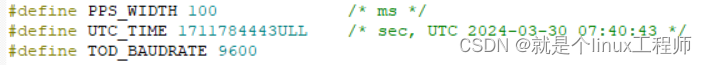

前日,亚信安全CERT监控到安全社区发布安全通告,披露XZ Utils 5.6.0、5.6.1版本存在恶意后门植入漏洞(CVE-2024-3094)。开发人员在调查SSH性能问题时发现了涉及XZ Utils的供应链攻击。从 5.6.0 版开始,在 xz 的上游liblzma库中发现了恶意代码。通过一系列复杂的混淆处理,liblzma 编译过程从源代码中存在的伪装测试文件中提取了一个预编译对象文件,然后用来修改 liblzma 代码中的特定函数。这样就产生了一个经过修改的 liblzma 库,任何与该库链接的软件都可以使用它,拦截并修改与该库交互的数据。攻击者可能利用这一漏洞在受影响的系统上绕过SSH的认证获得未授权访问权限,执行任意代码。

已知XZ Utils 版本5.6.0和5.6.1受到影响,恶意代码还不存在于XZ的Git发行版中,仅存在于完整的下载包中。已知的Linux 发行版包括Fedora Rawhide、Fedora 41、Debian非稳定的测试版 5.5.1alpha-0.1 到 5.6.1-1等。亚信安全CERT建议使用受影响版本的用户及时关注官方消息,请立即停止使用 Fedora 41 或 Fedora Rawhide ,以及相关测试版Debian,使用了受影响版本的XZ Util ,建议降级至 5.6.0 以下版本,或在应用中替换为7zip等组件,在应用中替换为7zip等组件做好资产自查以及预防工作, 以免遭受黑客攻击。

xz 是一种通用数据压缩格式,几乎存在于所有 Linux 发行版中,包括社区项目和商业产品发行版。从本质上讲,它有助于将大型文件格式压缩(然后解压缩)成更小、更易于管理的大小,以便通过文件传输进行共享。XZ-Utils 是Linux、Unix 等POSIX 兼容系统中广泛用于处理.xz文件的套件,包含liblzma、xz 等组件,已集成在debian、ubuntu、centos 等发行版仓库中。

漏洞编号

- CVE-2024-3094

漏洞类型

- 恶意后门植入漏洞

漏洞等级

-

极危

漏洞状态

| 漏洞细节 | 漏洞PoC | 漏洞EXP | 在野利用 |

| 已公开 | 已公开 | 已公开 | 已发现 |

受影响版本

- xz-utils@[5.6.0, 5.6.1]

修复建议

目前,请立即停止使用 Fedora 41 或 Fedora Rawhide ,以及相关测试版Debian,使用了受影响版本的XZ Util ,建议降级至 5.6.0 以下版本,或在应用中替换为7zip等组件。

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

参考链接

-

https://www.oscs1024.com/hd/MPS-03mz-nh7f

-

https://www.openwall.com/lists/oss-security/2024/03/29/4

-

https://nvd.nist.gov/vuln/detail/CVE-2024-3094

-

https://salsa.debian.org/debian/xz-utils/-/blob/debian/unstable/m4/build-to-host.m4?ref_type=heads#L63

-

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

-

https://avd.aliyun.com/detail?id=AVD-2024-3094

-

https://ti.qianxin.com/vulnerability/notice-detail/916