开始实验:

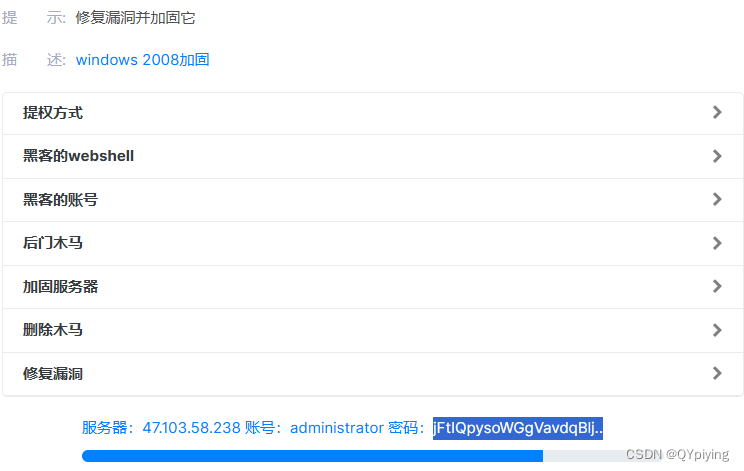

实验靶场为Windows server 2008,使用给出的账号及密码远程桌面连接服务器。

1、提权方式

请输入黑客的提权方式(如有字母,请转换小写)

上传河马到服务器,进行安装,然后扫一下站点目录,扫描结果扫出了16个可疑后门,逐个确认后后一个也不是木马。

接下来再查看下apache日志,日志路径为:C:\phpstudy_pro\Extensions\Apache2.4.39\logs

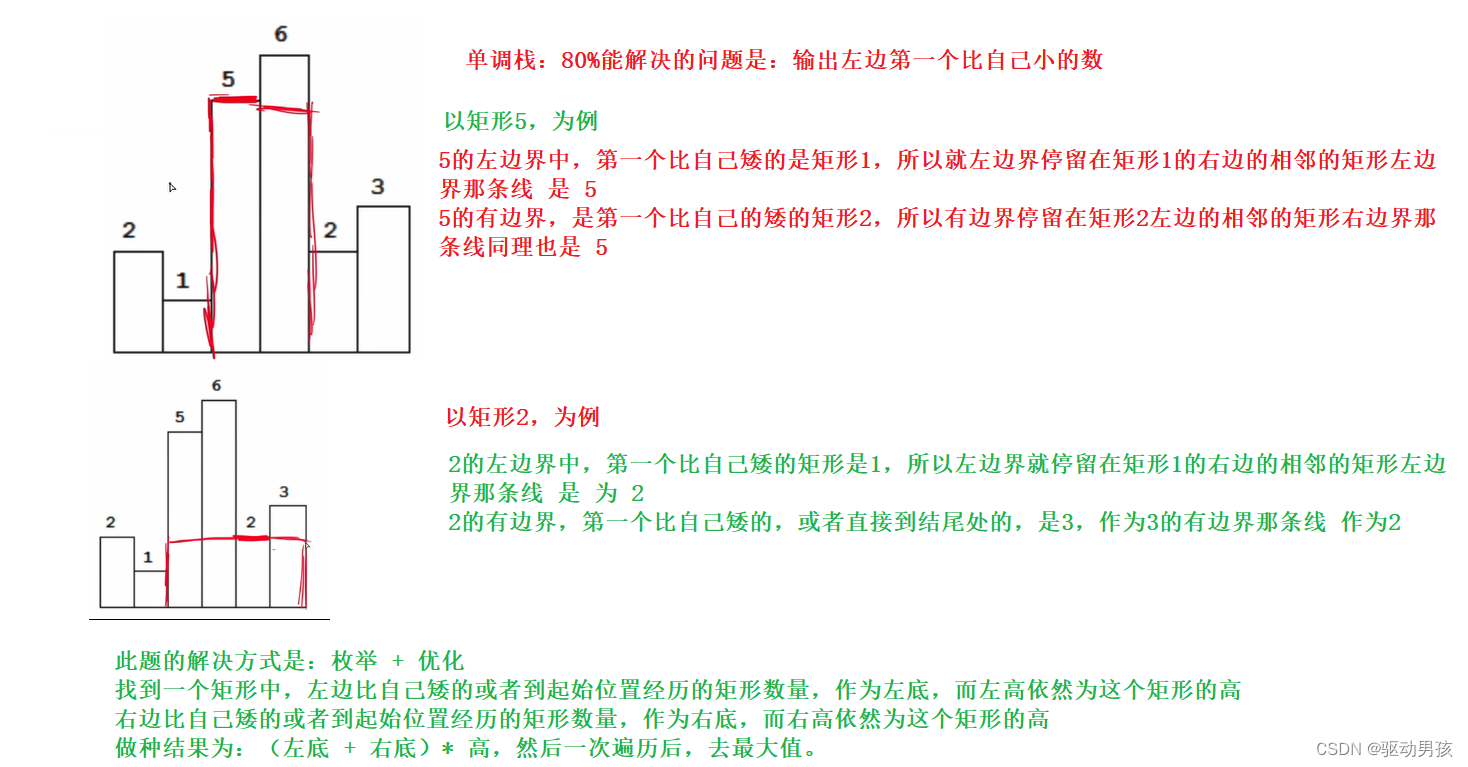

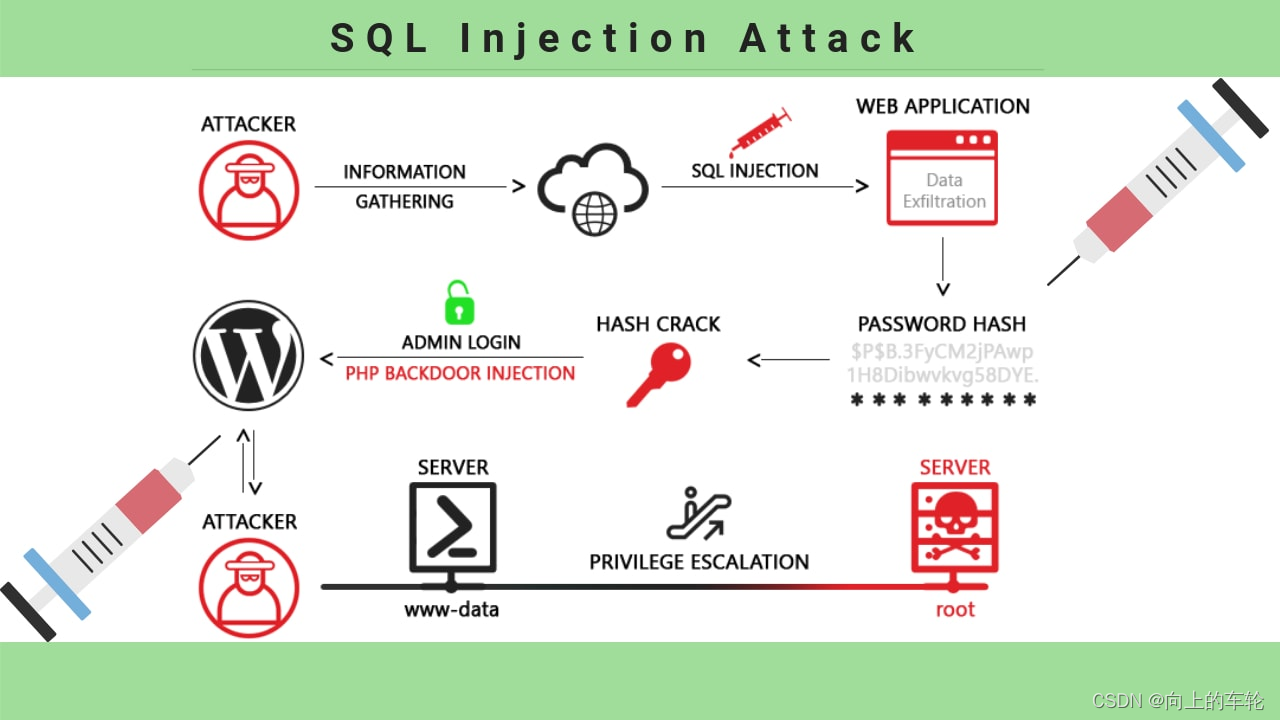

通过勘察日志可以发现是在进行sql注入,各种payload,后面是扫描目录的日志。还是没有找到木马文件,既然进行了sql注入,就有可能通过sql拿到shell进而提权,接下来就去sql文件夹下面看看。sql文件夹路径为C:\phpstudy_pro\Extensions\MySQL5.5.29\lib\plugin,找到了udf.dll文件,得出黑客的提权方式就是udf提权了。

2、黑客的webshell

请删除黑客上传的webshell

经过排查,得到webshell在C:\phpstudy_pro\WWW\dede\inc\config_sys.php文件里

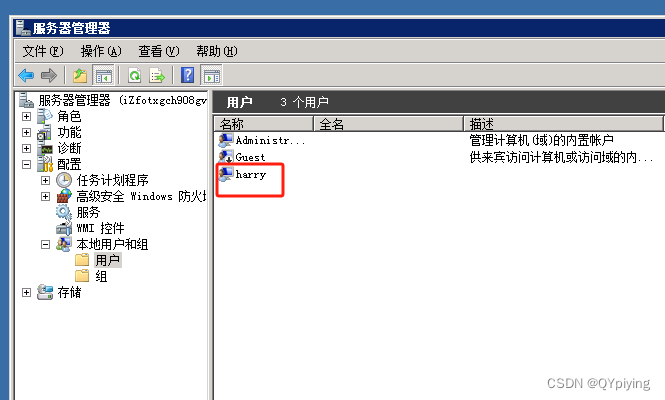

3、黑客的账号

请删除黑客添加的账号

先查看服务器的账号,cmd命令下使用net user,可以看到账号名称。

也可以在服务器管理器-->配置-->本地用户和组-->用户,发现有个harry用户,这个就是黑客添加的,右键点击删除。

4、后门木马

请输入黑客后门木马连接的服务器IP

打开cmd,使用netstat -ano 查看目前建立的连接,根据状态判断确定黑客后门木马连接的服务器地址为23.23.23.23,进程号为6696。

5、加固服务器

设置服务器账号策略密码最小长度为8

服务器上打开:开始菜单-管理工具-本地安全策略-账户策略-密码策略 修改密码最小值-8,应用-保存。

6、删除木马

请杀死并删除黑客留下的后门木马

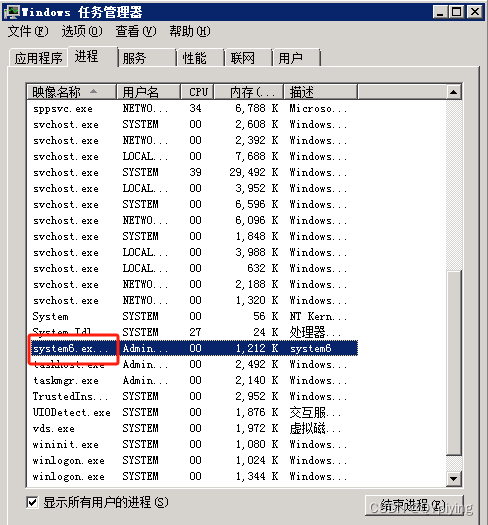

通过第四步得到的IP对应的进程号6696,对应的服务是system6.exe。

打开cmd使用tasklist显示所有进程,找到1996进程号对应的进程是system6.exe

打开任务管理器,找到system6.exe,右键-属性查看文件的存放位置,点击右下角的“结束进程”,杀死进程。也可以cmd下使用taskkill /pid 6696 -f,删除6696进程。

结束进程后进入system6.exe的存放位置,删除system6.exe。

7、修复漏洞

请修复黑客提权利用的漏洞

由第一步已知是udf提权,UDF(user-defined function)是MySQL的一个拓展接口,也可称之为用户自定义函数,它是用来拓展MySQL的技术手段,可以说是数据库功能的一种扩展,用户通过自定义函数来实现在MySQL中无法方便实现的功能,其添加的新函数都可以在SQL语句中调用。

而使用udf提权,需要通过sql来进行文件读写,故限制其文件读写的权限即可修复该漏洞

secure_file_priv是MySQL中的系统变量,用于限制文件的读取和写入。

该参数的设置可以通过my.ini(windows版本)/my.cnf(Linux版本)中设置。

1.secure_file_priv = NULL ,限制文件的读取和写入。

2.secure_file_priv = 文件路径 ,限制文件的读取和写入只能在设定的文件夹中。

3.secure_file_priv= "", 对文件和读取和写入没有任何限制。

需要修复漏洞的话,的设置secure_file_priv = NULL。

修改完参数之后,必须重启数据库才能生效。

一、启动MySQL,先查看secure_file_priv的值。

show variables like "secure%"

或

select @@secure_file_priv;

发现secure_file_priv=空,即对文件和读取和写入没有任何限制。

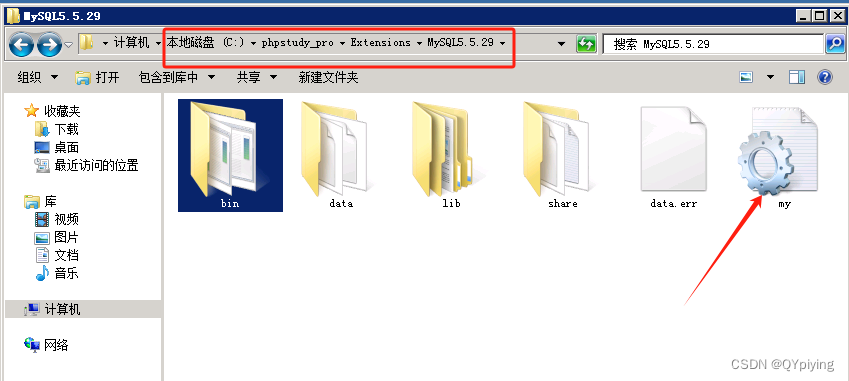

二、打开my.ini文件

查找secure_file_priv ,如果没有的话,进行添加,一定的添加到[mysqld]下面。

保存后,重启mysql。

三、再次查看secure_file_priv的值,已经修改为NULL。

四、cheching,修复成功。

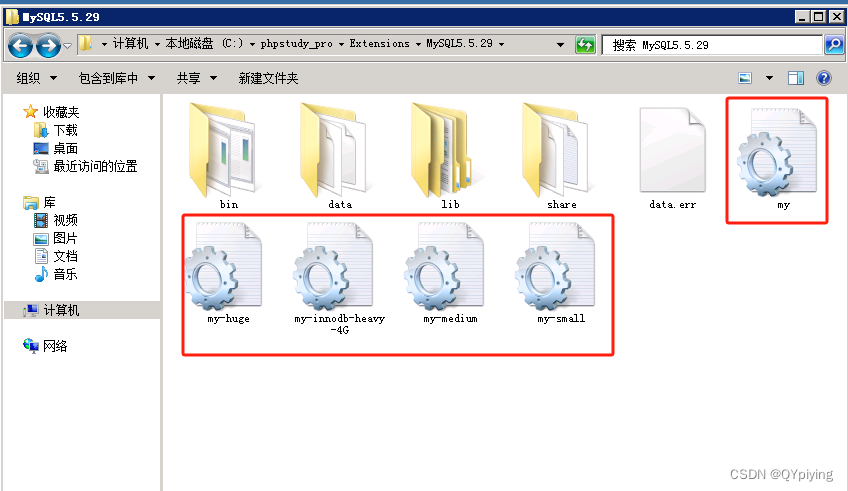

这个环节耗费了一些时间,刚开始修改这个值,发现一直不生效,通过尝试发现,进入MYSQL文件夹后发现有几个my.ini文件。

其他的如my-huge到my-small全部删除,只保留my.ini,打开次文件修改secure_file_priv = NULL保存,重启就修复完成了。