网络侦察技术

- 收集的信息

- 网络侦察步骤

- 搜索引擎检索命令

- bing搜索引擎

- Baidu搜索引擎

- Shodan

- 钟馗之眼(zoomeye)

- whois数据库:信息宝库

- 查询注册资料

- 域名系统

- 网络拓扑

- 社交网络

- 跨域拓展攻击

- 其它侦察手段

- 社会工程学

- 社会工程学常见形式

- Web网站查询

- 其它非技术侦察手段

- 总结

- 网络侦察防御

- 防御搜索引擎和基于Web的侦察

- 防御WHOIS检索

- 防御基于DNS的侦察

收集的信息

- 静态信息:各种联系信息,包括姓名、邮件地址、电话号码等;主机或网络的IP地址(段)、名字和域;网络拓扑结构

- 动态信息:目标主机的开机状态;目标主机上的安全漏洞;目标主机安装的操作系统

网络侦察步骤

搜索引擎检索命令

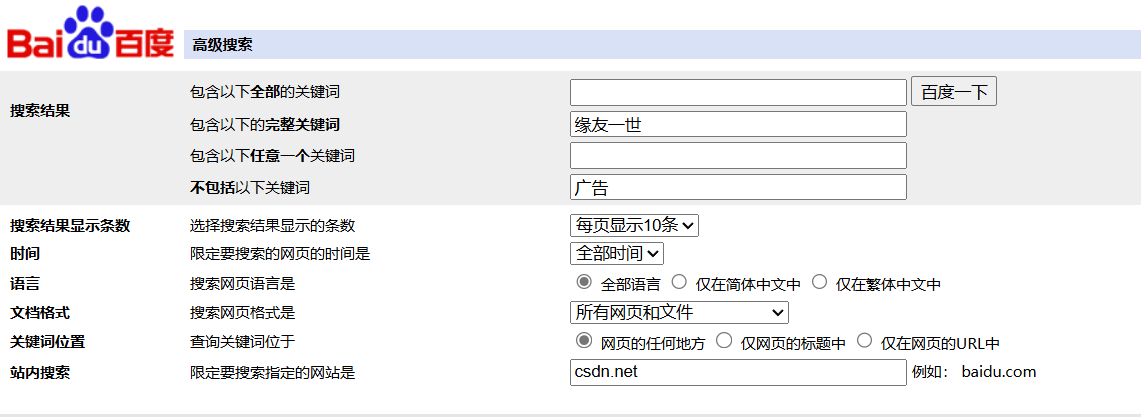

bing搜索引擎

- Bing检索命令文档

- Bing高级搜索工具地址,该页面中也包含其他搜索引擎的搜索页面。

- 搜索示例

- Bing搜索引擎搜索栏中世纪填入的内容

"csdn" "云数据库市场份额" -广告 language:zh-chs loc:cn filetype:pdf site:jos.org.cn

- 高级搜索使用演示

"csdn" "缘友一世" -广告 language:zh-chs loc:cn

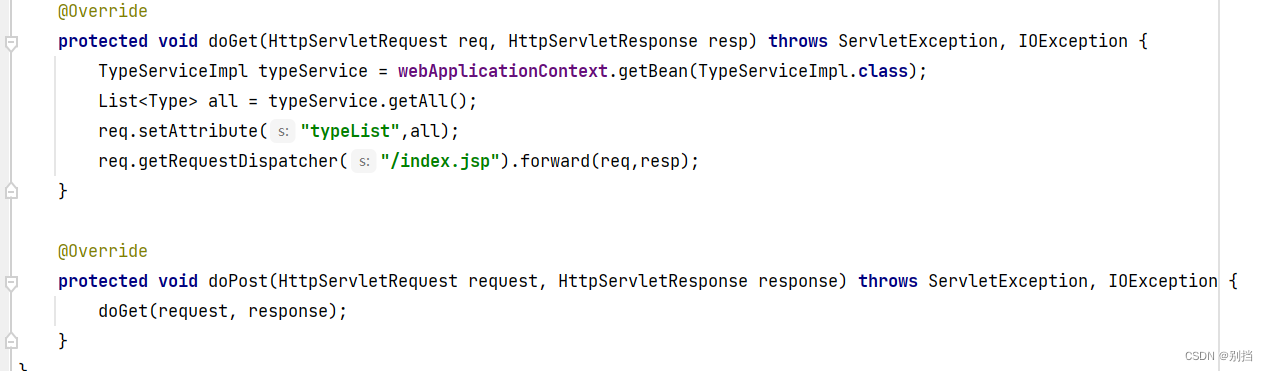

Baidu搜索引擎

- 百度搜索引擎检索命令:

| 命令格式 | 用途 | 示例 |

|---|---|---|

site:[域] | 返回与特定域相关的检索结果 | site:csdn.net test (在csdn.net域中查找含有“test”的结果) |

link:[Web页面] | 给出和指定Web页面相链接的站点,可能泄露目标站点的业务关系 | link:www.csdn.net (查看和www.csdn.net相链接的所有站点) |

intitle:[条件] | 用于检索标题中含有特定检索文本的页面 | site:www.csdn.net intitle:"index of" (查看www.csdn.net站点中是否有通过Web服务器获得的索引目录) |

related:[站点] | 显示与特定的检索页面类似的Web页面 | related:www.csdn.net |

cache:[页面] | 显示来自于Baidu快照的页面内容,对于查找最近被移出或当前不可用的页面时非常有用 | cache:www.csdn.net (查找www.csdn.net中最近被Baidu bot抓取的页面) |

filetype:[后缀] | 检索特定类型的文件 | filetype:ppt site:www.csdn.net (查找www.csdn.net中所有的ppt文件) |

-(减号) | 过滤Web页面中所包含的特定条件 | dolphins –football |

+ (加号) | 告诉Baidu不应该把某个词过滤掉(注意:不是告诉Baidu所有的页面都要包含某个条件) | site:www.csdn.net +how +the |

- 百度高级搜索地址

- 百度搜索栏中中填写的内容

"缘友一世" -(广告) site:csdn.net

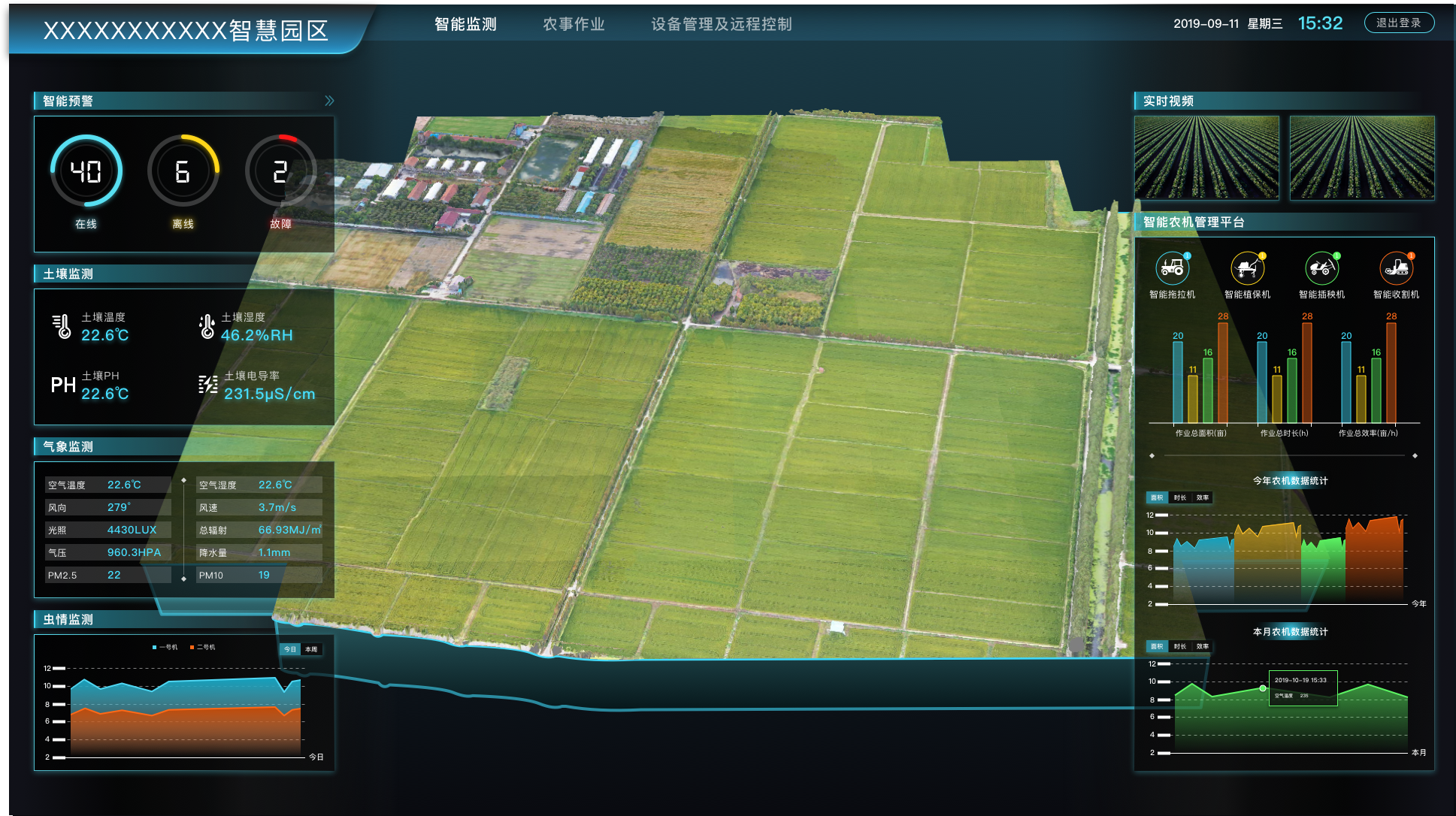

Shodan

- Shodan 是一个搜索引擎,Shodan 是专门为搜索互联网上的连接设备(如服务器、网络摄像头、打印机、路由器等)和服务而设计的。Shodan 主要被网络安全专家和研究人员用来发现连接到互联网的设备,它可以揭露哪些设备连接到互联网、它们的位置,以及它们暴露的服务和端口。

- Shodan搜索对象分为网络设备、网络服务、网络系统、banner信息关键字四类。

- 网络设备又分为网络连接设备和网络应用设备。

- 网络连接设备是指将网络各个部分连接成一个整体的设备,主要包括:主要包括Hub(集线器)、Modem(调制解调器)、Switch(交换机)、Router(路由器)、Gateway(网关)、Server(各种网络服务器)。

- 网络应用设备是指利用因特网提供的服务完成设计功能的设备,常见的有打印机、摄像头、数字电话、数字空调、智能电视以及工业生产领域大量使用的传感器、控制单元等。

- 网络服务是指网络提供的各种服务,如FTP、HTTP。

- 网络系统包括:操作系统(如Windows,Linux);工业生产领域广泛使用的各类控制系统,如数据采集与监视控制系统。

- Banner信息关键字类搜索对象:指用户分析Shodan搜索返回的banner后,将其中的关键字作为搜索对象,如弱口令(default password)、匿名登录(anonymouslogin)、HTTP报头(如HTTP 200 OK)。

格式:A B C filter:value filter:value filter:value

- A、B、C为搜索对象,如网络设备netcam、网络服务器IIS。Filter为Shodan搜索过滤词,常见的有地理位置、时间、网络服务三类。

- Value为filter对应的值,若filter是端口,则value的值对应为Shodan支持搜索的端口值。需要注意的是filter与value之间的冒号后面没有空格。

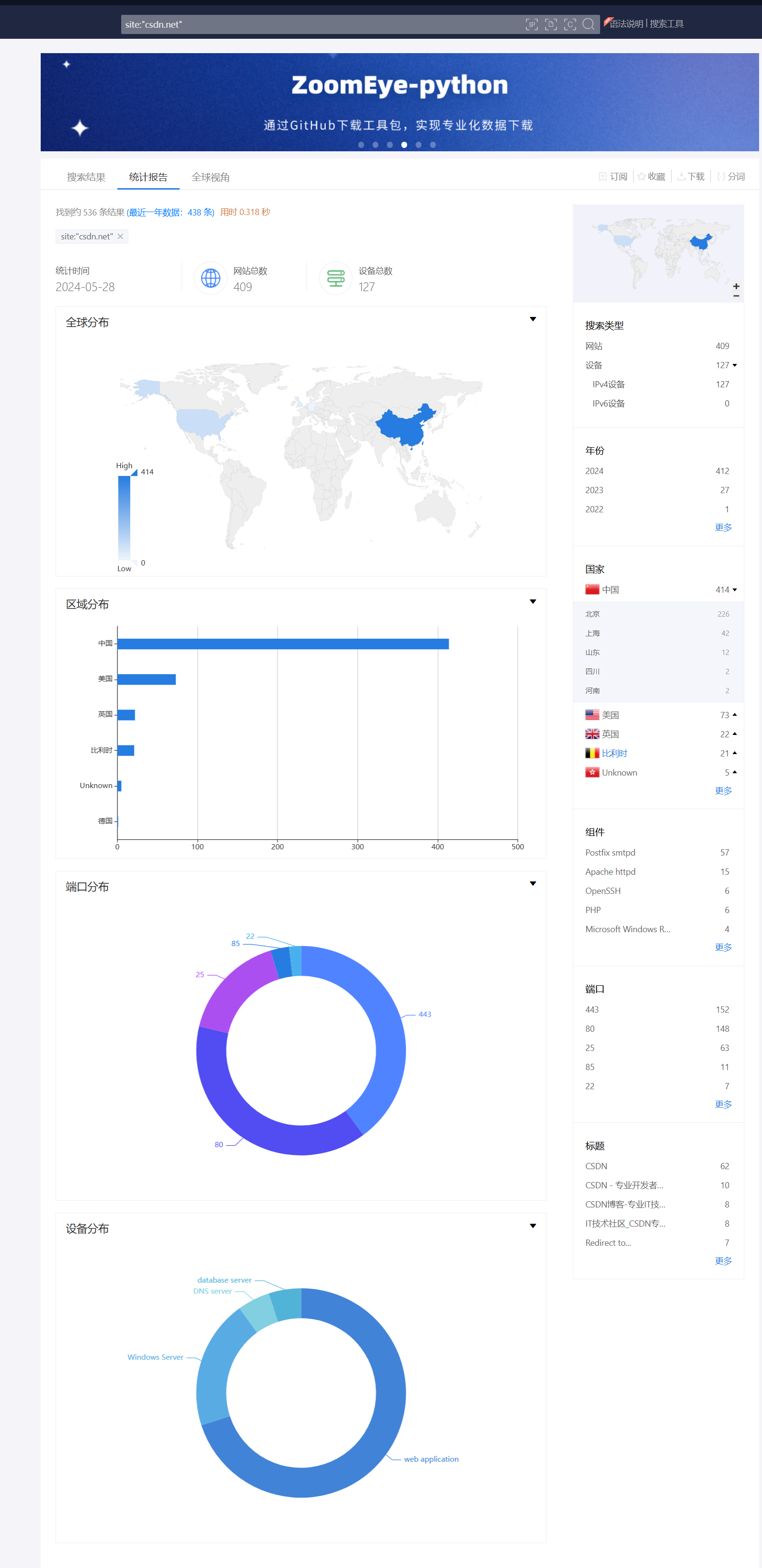

钟馗之眼(zoomeye)

- 钟馗之眼

- 网站域名搜索演示

whois数据库:信息宝库

- 确定目标系统后,需要确定域名和相关的网络信息,需要于互联网的域名授权注册机构。

- 互联网上各类型的whois数据库充当互联网白皮书列表的角色。数据库中的数据包括域名、IP地址、个人联系方式等注册信息。

- whois数据库由不同的注册商和特定的互联网基础设施组织所维护。

- 侦察.com, .net, .org和.edu域站点:查询互联网网络信息中心(Internet Network Information Center,简称InterNIC)的whois数据库:http://www.internic.net/whois.html

- 侦察非.com, .net, .org和.edu域站点:查询Uwhois站点(包含246个国家注册机构的前端):http://www.uwhois.com

- 侦察美国军事组织:查询http://www.nic.mil/dodnic

- 侦察美国政府组织:查询http://www.dotgov.gov/whois.aspx

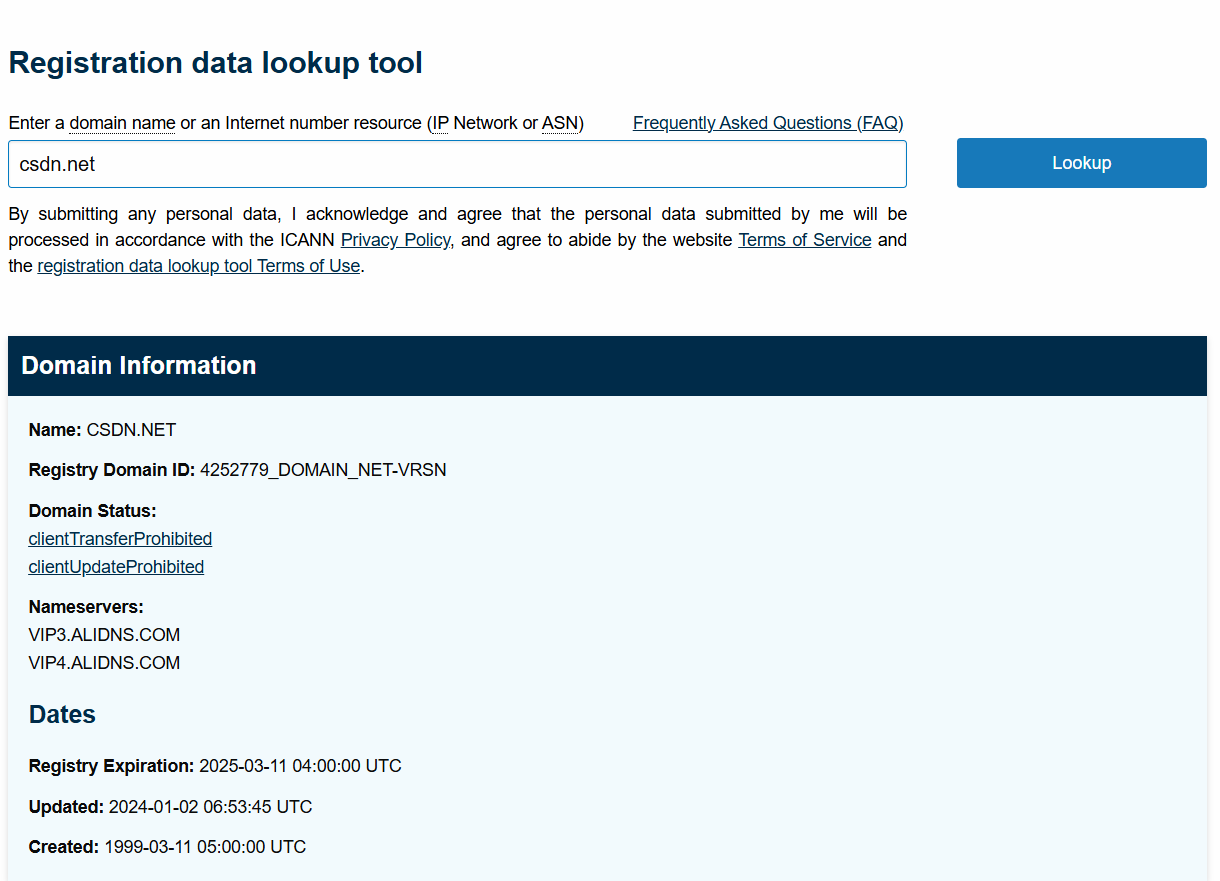

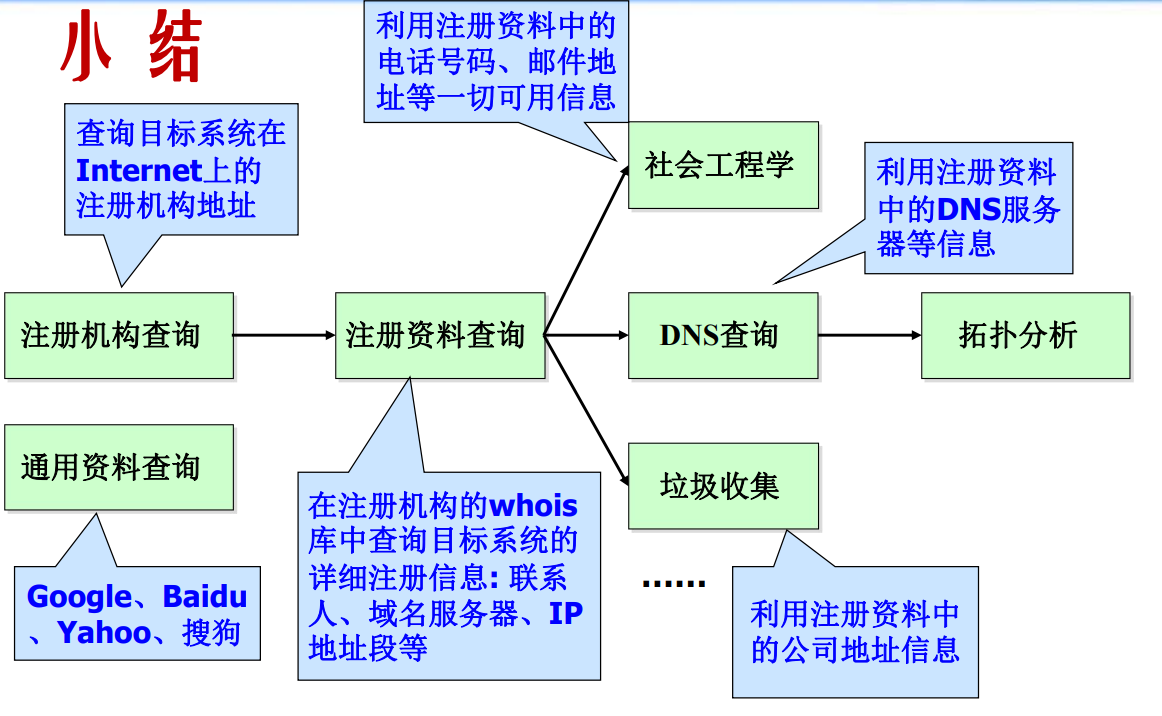

查询注册资料

- 攻击者通过注册机构查询,找到目标的具体注册机构的whois库。

- 通过注册机构的whois数据库,可以检索到:域名、IP地址、联系人姓名、电话号码、电子邮件、邮政地址、注册日期等等

- 全球最大的注册机构是Network Solutions

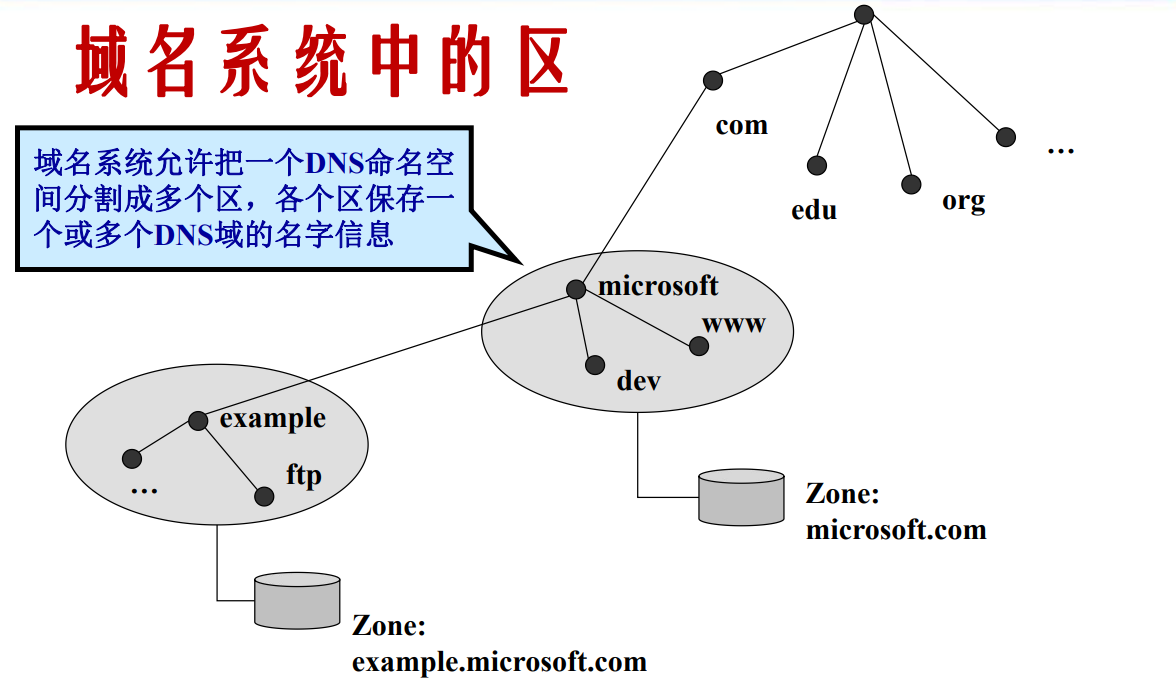

域名系统

- 域名查询的解析操作由多个DNS服务器来提供,从而提高可用性和容错性;

- DNS服务器之间采用区传送的机制来同步和复制区内数据;

- 区传送的最大安全问题:传输的域名信息中包含不该公开的内部主机和服务器的域名信息,从而将内部主机名和IP地址暴露给了攻击者。

- 区传送查询工具:

- Windows平台:nslookup, SamSpade;

- UNIX平台:nslookup, dig, host, axfr等

网络拓扑

- Traceroute是一种网络故障诊断和获取网络拓扑结构的工具。

- 通过Traceroute工具可以跟踪TCP/IP数据包从出发点到目的地所走的路径

- 通过发送小的数据包到目的设备直到返回,来测量耗时,并返回设备的名称和地址。

- 通过向目的地发送不同生存时间(TTL)的ICMP报文,以确定到达目的地的路由。

tracert www.yuanyou.blog.csdn.net通过最多 30 个跃点跟踪

到 3b7c892a.csdn.net.cname.yunduns.com [122.225.83.24] 的路由:1 <1 毫秒 <1 毫秒 <1 毫秒 192.168.0.12 4 ms 8 ms 12 ms 192.168.1.13 10 ms 12 ms 4 ms 10.16.0.14 15 ms 10 ms 12 ms 219.150.192.895 28 ms * * 219.150.192.1776 * 52 ms * 202.97.97.177 46 ms 45 ms 41 ms 220.191.200.2408 * * * 请求超时。9 * * * 请求超时。10 * * * 请求超时。11 * * * 请求超时。12 43 ms 50 ms 45 ms 122.225.83.24跟踪完成。

社交网络

- 通过社交网络,可以挖掘出一个人的社会关系、朋友、敌人、工作、思维风格、喜好、厌恶、银行信息等,而这些信息对于网络攻击非常有帮助。

- 利用社交网络进行情报搜集的方法可以分为关注“用户”、关注“信息”和引导用户参与三种。

- 关注“用户”:主要是利用社交媒体的交互性特点,利用社交网络与想要关注的团体和个人建立联系,从中套取相关攻击目标有关的信息。

- 关注“信息”:从社交媒体上流动的海量信息中提取有用情报。针对社交媒体的海量信息,搜集提取需要的信息内容,并运用先进的分析技术对海量信息进行处理。

- 主动邀请和引导社交网用户参与及建议。通过互动了解目标的相关信息。

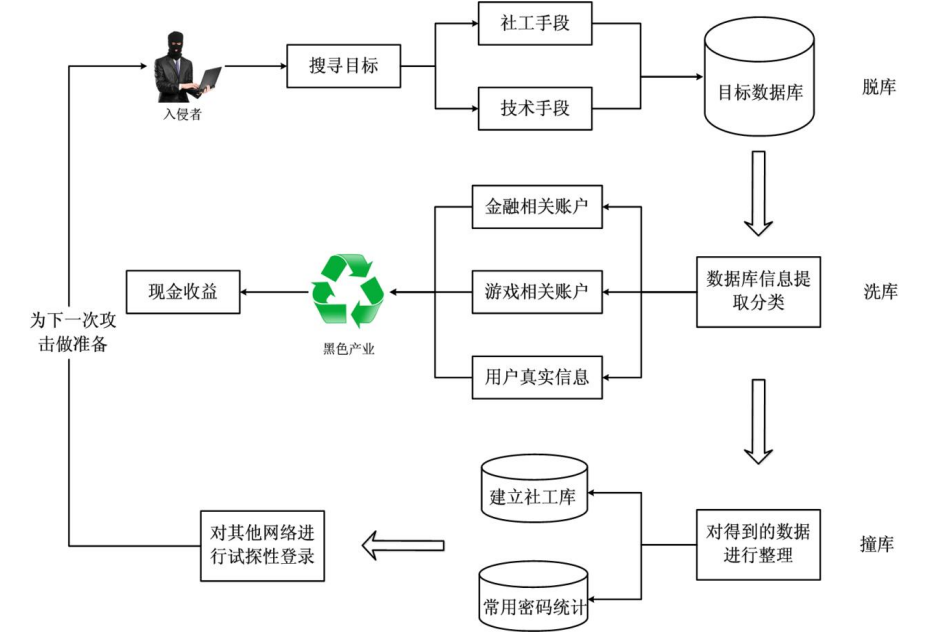

跨域拓展攻击

拖库(Dumping Database)和撞库(Credential Stuffing)是两种不同的网络安全攻击手段,它们都涉及到非法获取和使用数据,但目的和方法有所不同。

-

拖库(Dumping Database):指黑客通过各种手段(如利用系统漏洞、社会工程学、恶意软件等)非法侵入一个系统,然后将其数据库中的数据全部或部分导出。这些数据可能包括用户的个人信息、账户凭证、交易记录等敏感信息。拖库通常是黑客攻击的第一步,目的是获取有价值的数据,这些数据可能会被用于进一步的攻击或被出售给其他犯罪分子。

-

拖库的后果可能非常严重,因为它可能导致大量用户的隐私泄露,以及金融损失和其他安全风险。

-

撞库(Credential Stuffing):一种自动化攻击,攻击者使用从其他数据泄露事件中获取的用户名和密码组合,尝试在多个网站和在线服务上登录。这种攻击基于一个假设,即许多用户在不同的服务上使用相同的用户名和密码。如果用户在多个平台上重复使用相同的凭证,那么一旦其中一个平台的凭证被泄露,攻击者就可以尝试在其他平台上使用这些凭证进行登录。

-

撞库攻击通常使用自动化工具,如机器人(bots)或脚本,这些工具可以快速地在大量网站上尝试登录。如果攻击成功,攻击者可以接管用户的账户,进行欺诈活动,或者进一步窃取用户的个人信息。

-

拖库和撞库都是严重的网络安全威胁,需要通过综合的安全措施来防御。随着网络攻击技术的不断发展,防御措施也需要不断更新和加强。

其它侦察手段

社会工程学

- 社会工程学:通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法。

- 社会工程学在实施前都是要完成很多相关的准备工作(信息搜集),这些工作甚至要比其本身还要更为繁重。

- 社会工程学定位在计算机信息安全工作链路的一个最脆弱的环节上:人。

社会工程学常见形式

- 环境渗透:为获得所需要的情报或敏感信息,对特定的环境进行渗透。攻击者大多采取各种手段进入目标内部,然后利用各种便利条件进行观察或窃听,得到自己所需的信息;或者与相关人员进行侧面沟通,逐步取得信任,从而获取情报。

- 身份伪造:攻击者利用各种手段隐藏真实身份,以一种目标信任的身份出现来达到获取情报的目的。攻击者大多以能够自由出入目标内部的身份出现,获取情报和信 息。例如:伪造身份证、ID卡等,在没有专业人士或系统检测的情况下,要识别其真伪是有一定难度的。

- 冒名电话:

- 信件伪造:伪造"中奖"信件,"被授予某某荣誉"信件,伪造"邀请参加大型活动"信件,但都需要缴纳相关费用和填写详细的个人信息,或伪造"敲诈勒索"信件以骗取钱财或情报等。

- 个体配合:要求目标内部人员与攻击者达成某种一致,为攻击提供各种便利条件。

Web网站查询

- Web站点通常会包含其组织机构的详尽信息,比如组织结构、员工名单、日程安排等。有经验的攻击者一般会仔细浏览目标对象的Web站点,查找自己感兴趣的信息。

其它非技术侦察手段

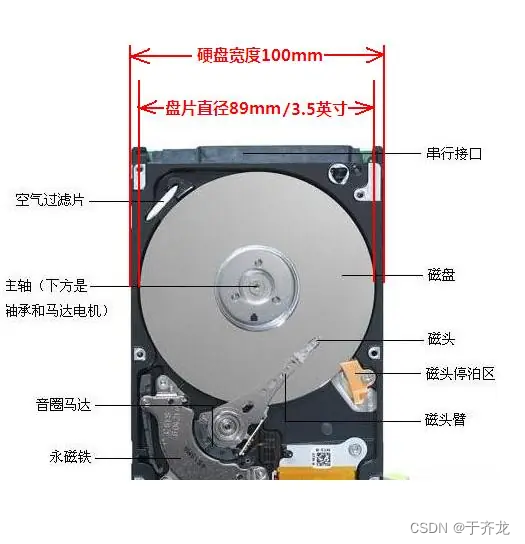

- 直接混进组织内部:直接混入组织内部,获取与目标公司相关的敏感信息或放置恶意软件,或者窃走U盘、硬盘甚至是整台存放敏感数据的计算机。

- 垃圾搜寻:即在一个组织的垃圾桶里仔细搜寻、查找敏感信息。包括寻找包含敏感数据的废纸、CD/DVD、软盘/硬盘等。

总结

网络侦察防御

防御搜索引擎和基于Web的侦察

- 对于自己的Web服务器,建立信息披露策略。不要在Web站点上放置敏感的客户数据或其它信息。

- 组织必须有具体的措施要求如何使用新闻组和邮件列表:必须要求职工不得在新闻组和邮件列表这样的公共渠道上发布系统配置、商业计划和其它敏感话题信息。

防御WHOIS检索

- 保证注册记录中没有额外的可供攻击者使用的信息,例如管理员的帐户名

- 对员工进行培训,避免误中社会工程学攻击的诡计

防御基于DNS的侦察

- 确保没有通过DNS服务器泄露额外的信息。比如将某台Windows 2003服务器命名为w2kdmzserver就泄露了计算机的操作系统类型;

- 限制DNS区域传送。可以对DNS服务器进行配置,制定允许发起区域传送的具体的IP地址和网络;

- 使用分离DNS的技术(指在两台不同的服务器上分离DNS的功能,外部用户和内部用户分别使用不同的DNS服务),减少可公开获得的基础设施的DNS信息