- 物理安全威胁一般分为自然安全威胁和人为安全威胁。自然安全威胁包括地震、洪水、火灾、鼠害、雷电;;;;人为安全威胁包括盗窃、爆炸、毁坏、硬件安全

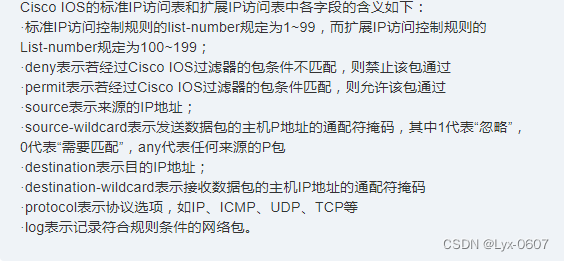

- 防火墙白名单策略:只允许符合安全规则的包通过防火墙,其他通信包禁止

- 防火墙名单策略:禁止与安全规则相冲突的包通过防火墙,其他通信包都允许

- 将入侵检测系统置于防火墙内部,使得很多对网络的攻击首先被防火墙过滤,也就是防火墙是首当其冲的,从而减少了对内部入侵检测系统的干扰,提高入侵检测系统的准确率,但是其检测能力不会变化

- 通过VPN技术,企业可以在远程用户、分支部门、合作伙伴之间建立一条安全通道,并得到VPN提供的多种安全服务,从而实现企业网安全。VPN主要的安全服务有三种:保密性服务(防止传输的信息被监听)、完整性服务(防止传输的信息被修改)、认证服务(提供用户和设备的访问认证,防止非法接入)

- IPSec功能可分为认证头AH、封装安全负荷ESP以及密钥交换IKE。其中AH用于数据完整性认证和数据认证;ESP提供数据包的机密性服务,也包括完整性和数据源认证

- SSL由Netscape开发,包含握手协议、密码规格变更协议、报警协议和记录层协议。其中,握手协议用于身份鉴别和安全参数协商;密码规格变更协议用于通知安全参数的变更;报警协议用于关闭通知和对错误进行报警;记录层协议用于传输数据的分段、压缩和解压缩、加密及解密、完整性校验等

- 国家密码管理局颁布了《IPSec VPN技术规范》和《SSL VPN技术规范》。其中IPSEC VPN产品的主要功能要求包括:随机数生成、密钥协商、安全报文封装、NAT穿越、身份鉴别

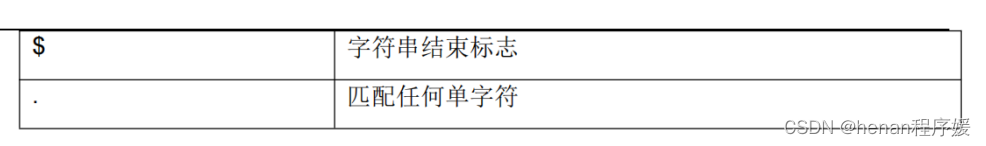

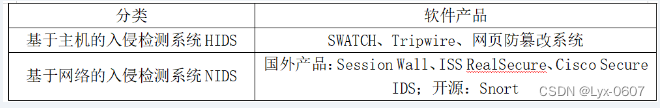

- 基于规则的误用检测方法是将攻击行为或入侵模式表示成一种规则,只要符合规则就认定它是一种入侵行为,这种方法的优点是,检测起来比较简单,但是也存在缺点,既检测收到规则库限制,无法发现新的攻击,并且容易受干扰。目前大部分IDS采用这种方法。Snort是典型的基于规则的误用检测方法的应用实例

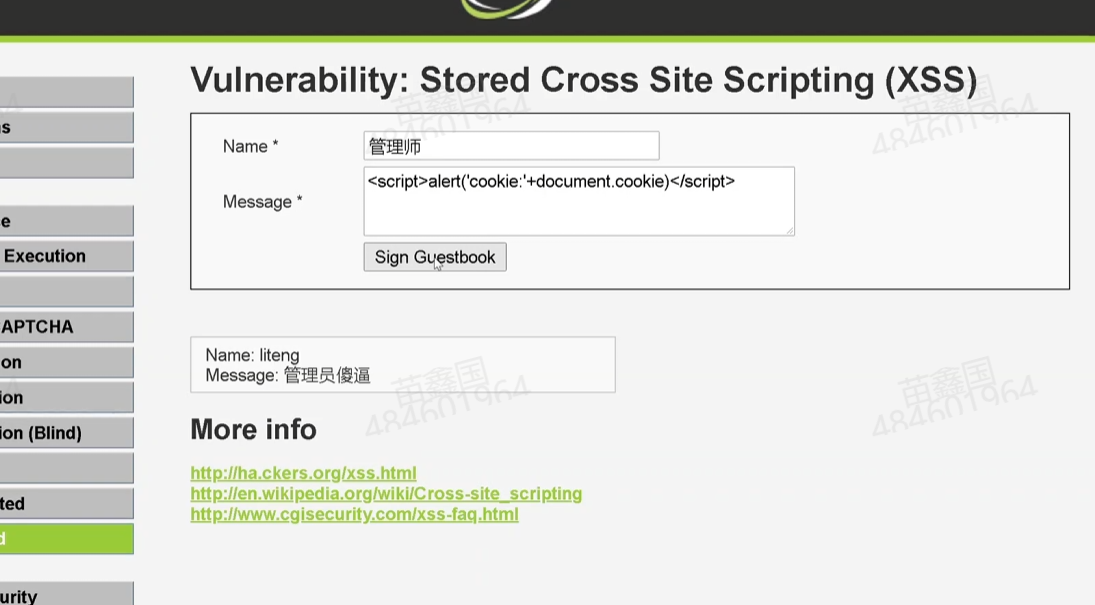

- 根据入侵检测应用对象,常见的产品类型有Web IDS、数据库IDS、工控IDS等。其中Web IDS利用Web网络通信流量或Web访问日志等信息,检测常见的Web攻击;数据库IDS检测常见的针对数据库的攻击

- Snot规则由两部分组成,既规则头和规则选项。规则头包含规则操作(action)、协议(protocol)、源地址和目的IP地址及网络掩码、源端口和目的端口号信息。。规则选项包含报警信息、被检查网络包的部分信息及规则应采取的动作

- 网闸的技术原理是一个具有控制功能的开关读写存储设备,通过开关的设置来连接或切断两个独立主机系统的数据交换,两个独立主机系统与网闸的连接是互斥的,因此,两个独立主机不存在通信的物理连接,而主机对网闸的操作只有“读”和“写”

- 网闸:使用一个具有控制功能的开关读写存储设备,通过开关的1设置来连接或切断两个独立主机系统的数据交换

- 网络入侵检测是网络安全审计引用场景类型之一,对网络设备、安全设备、应用系统的日志信息进行实时收集和分析,可检测发现黑客入侵,扫描渗透、暴力破解、网络蠕虫、非法访问、非法外联和DDOS攻击。系统漏洞可通过漏洞扫描设备扫描发现,并不能通过网络入侵检测发现

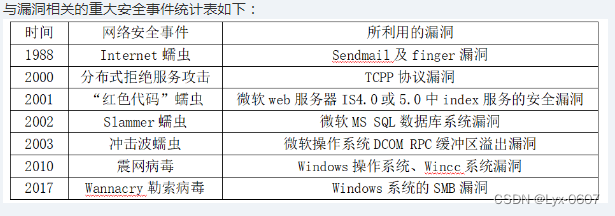

- 非技术安全漏洞:这方面漏洞来自制度、管理流程、人员、组织结构等。包括网络安全责任主体不明确,网络安全策略不完备,网络安全操作技能不足、网络安全监督缺失、网络安全特权控制不完备

- 技术性安全漏洞:这方面漏洞来自于设计错误输入验证错误、缓冲区溢出、意外情况处置错误、访问验证错误、配置错误、竞争条件、环境错误等

![[数据集][目标检测]减速带检测数据集VOC+YOLO格式5400张1类别](https://img-blog.csdnimg.cn/direct/13f3fafa5a0740a392d2c0c3e4302e11.png)