简介

上一篇文章中,我们已经介绍了怎样使用iptables命令查看规则,那么这篇文章我们就来介绍一下,怎样管理规则,即对iptables进行”增、删、改”操作。

注意:在进行iptables实验时,请务必在个人的测试机上进行,不要再有任何业务的机器上进行测试。

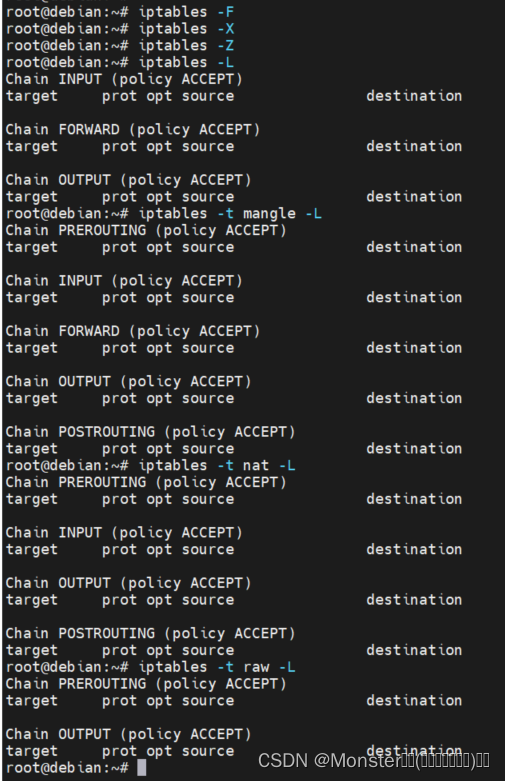

在进行测试前,为保障我们环境的纯粹性,我们需要将iptables清空,以便进行后续的各项实验测试。

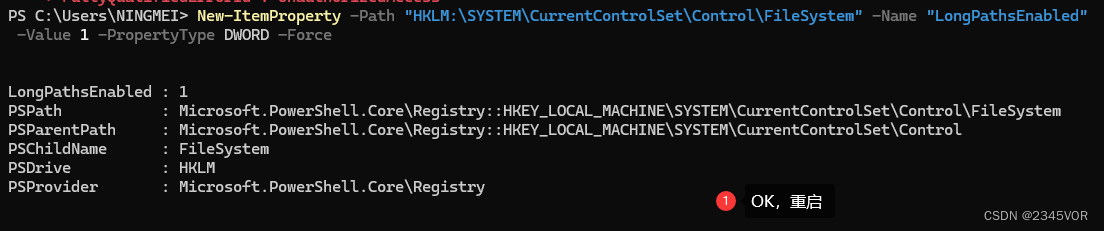

可以通过一下命令清空防火墙规则

iptables -F # 清空所有的防火墙规则

iptables -X # 删除用户自定义的空链

iptables -Z # 清空计数

增加规则

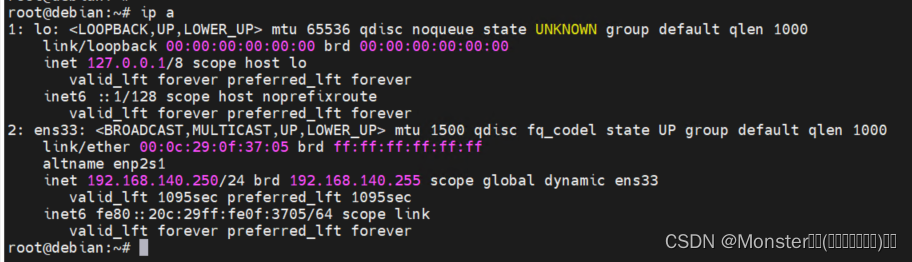

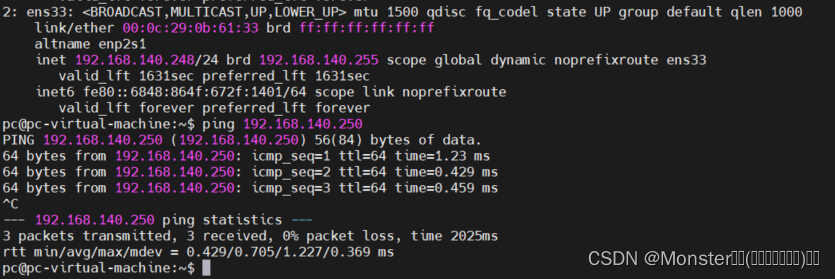

我测试机器的IP地址是192.168.140.250/24,接口为ens33,我自己另一台可以访问该电脑的地址为192.168.140.248。

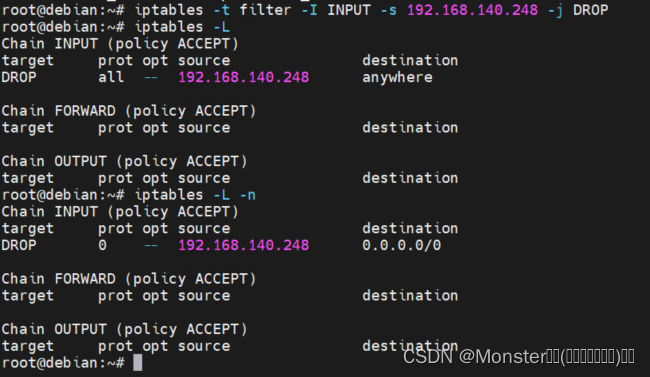

那么此时,我就在250上配置一条规则,拒绝192.168.140.248上的所有报文访问当前机器,之前一直在说,规则由匹配条件与动作组成,那么”拒绝192.168.140.248上的所有报文访问当前机器”这条规则中,报文的”源地址为192.168.140.248″则属于匹配条件,如果报文来自”192.168.140.248″,则表示满足匹配条件,而”拒绝”这个报文,就属于对应的动作。那么怎样用命令去定义这条规则,使用如下命令即可。

使用 -t选项指定了要操作的表,此处指定了操作filter表,与之前的查看命令一样,不使用-t选项指定表时,默认为操作filter表。

使用-I选项,指明将”规则”插入至哪个链中,-I表示insert,即插入的意思,所以-I INPUT表示将规则插入于INPUT链中,即添加规则,-I参数是在首部添加规则后面我们会提到还有个-A参数。

使用-s选项,指明”匹配条件”中的”源地址”,即如果报文的源地址属于-s对应的地址,那么报文则满足匹配条件,-s为source之意,表示源地址。

使用-j选项,指明当”匹配条件”被满足时,所对应的动作,上例中指定的动作为DROP,在上例中,当报文的源地址为192.168.140.248时,报文则被DROP(丢弃)。

再次查看filter表中的INPUT链,发现规则已经被添加了,在iptables中,动作被称之为”target”,所以,上图中taget字段对应的动作为DROP。

配置完成后,在140.248上面对250进行pin