实网攻防

网络安全如同一面坚固的盾牌,保护着我们的信息资产免受无孔不入的威胁。而其中,WAF就像网络安全的守门员,关键时刻挺身而出,为您的企业筑起一道坚实的防线。

攻防不对等 防守方实时应答压力山大

在攻防对抗中,防守方的Web应用弱点主要包括以下三个方面:

资产混乱:网络资产的梳理和管理工作繁杂乱序,导致资产存在混乱的情况,给攻击方留下了可乘之机。

覆盖不全:安全能力覆盖存在疏漏,未能做到全方位、多层次的防护,给攻击方留下了攻击的空间。

策略太松:安全策略不够严格,存在安全策略没有生效或者大量应用漏洞没有修补的情况,使得攻击方可以轻松地越过安全防线。

需要注意的是,暴露面越多,攻击者掌握的情报就越多,攻击就会越隐蔽、越致命。因此,防守方需要加强对资产的管理和梳理,确保安全能力的全面覆盖,同时制定更加严格的安全策略,及时修补应用漏洞,以提高网络的安全性。

众所周知,Web应用是一个全维度的领域,涉及的知识面极广,这也导致Web系统的脆弱性较高。此外,Web应用的安全管理非常复杂,从源代码开发到API的漏洞管理,再到HTTP协议的灵活性,这些因素使得Web之上的各种应用都具有独特的特点,用户访问应用的方式也各不相同,这就为攻击方提供了可乘之机。

攻防常态化 WAF动态防御抵御未知威胁

01|Web资产梳理,加强WAF防护

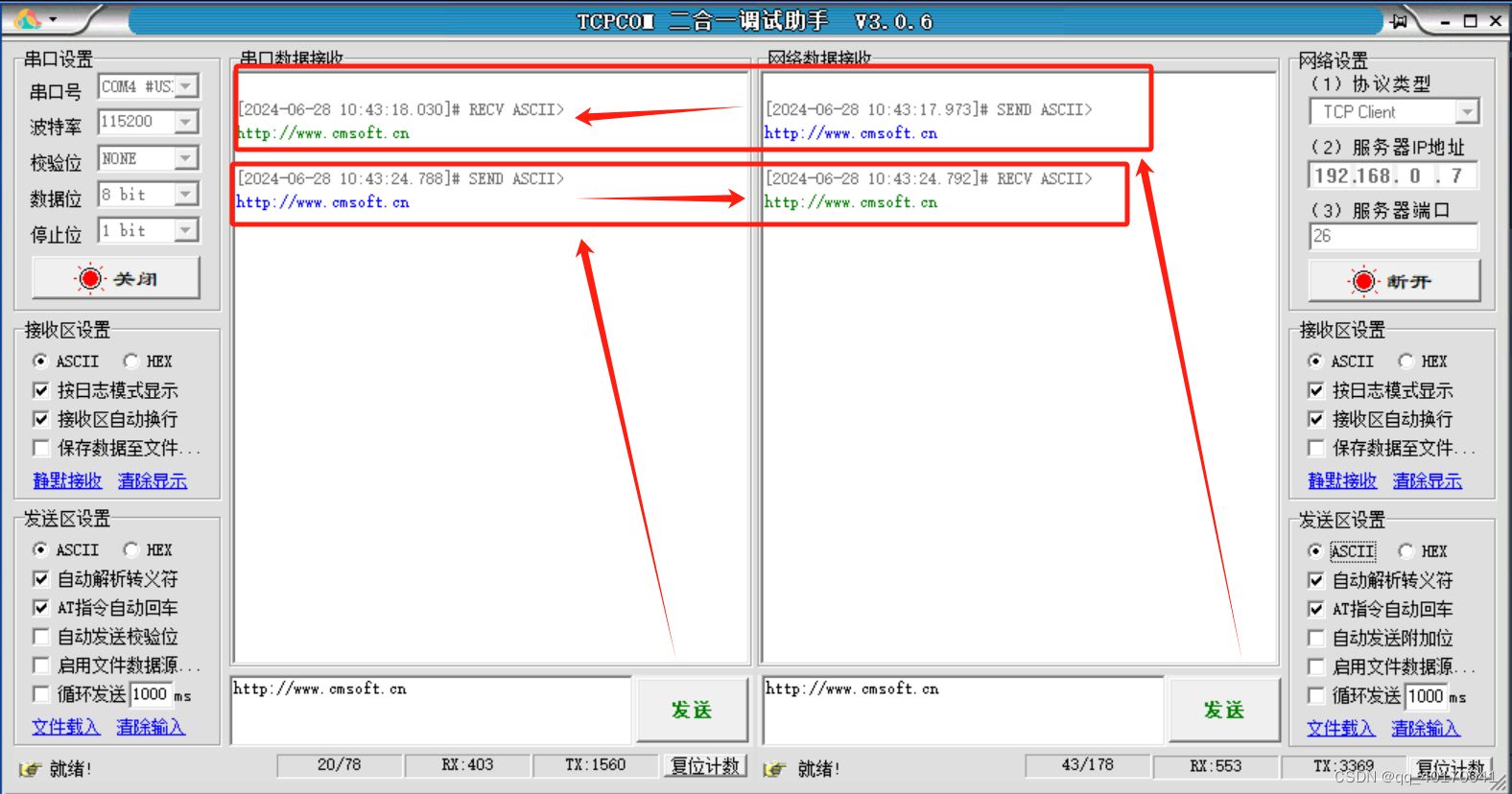

企业需要充分地了解自己的Web应用系统,梳理出所有的Web应用资产并加入到WAF的保护,并且需要将后续新应用发布及时更新同步。比如:攻防演练前期准备阶段,用户可以利用亚信安全的资产管理中心自动化发现现有的Web应用服务,并结合亚信安全信舷Web应用防火墙(AISWAF)的API自动化录入保护,做到资产保护覆盖。

02|定制化多样部署实现全覆盖

用户可以在核心业务IDC以及专线业务IDC中串接WAF实现高性能拦截,同时我们可以部署一套旁路WAF侦测业务系统之间安全问题、以及在这套旁路WAF上做更严格的策略、更严格的风险监控。

而针对一些下属单位或其它分支业务,他们往往没有能力建设WEB安全,而且安全投资有限,我们可以通过部署反向代理的WAF集群充当清洗中心,通过引流的方式快速地覆盖一些边缘资产的保护。然后通过WAF管理服务器统一管理全网的WAF节点,实现高效、统一的安全控制。

很多客户就是因为边缘资产的安全漏洞导致攻防活动丢分,而且边缘资产问题的涉及面还比较广,如果他们按照每一个业务进行安全投资的话,所需要费用巨大,通过清洗中心的方式快速修复边缘资产的安全风险。同时也是通过物理数据中心的 WAF 管理服务器做统一管理,将物理数据中心的运营经验直接应用到清洗中心上的业务。

03|精细化策略配置保证动态防御

用户可以利用WAF的虚拟补丁功能自动修复漏洞,及时修复安全漏洞。同时,用户还能借助WAF建立更多主动性的监控和控制,及时发现攻击痕迹。通过分析攻击痕迹,用户可以调整防守策略、追溯攻击路径,甚至对可疑攻击源进行反制。

在每年的攻防活动开始前,各家安全厂商都会披露出各种产品组件的高危漏洞,这其中不乏中间件、集成环境、应用框架、开源程序、安全设备。对于企业而言,首先需要核对这些高危漏洞涉及的组件,判断是否也在使用,如果有在使用,我们需要针对性的在WAF产品上,通过自定义策略配置补丁策略进行快速修复。比如之前的Log4j2和Spring漏洞,Log4j2漏洞爆出后,安全专家建议升级JDK9以上,当Spring漏洞爆出后,影响JDK 9建议回滚版本,很多时候企业很难去平衡或者漏洞修复时间很长,无法做到快速响应,这就需要企业自己能够通过WAF产品,结合亚信安全高级安全专家服务在1小时内或者更短的时间内配置出补丁策略,做到快速响应,我们可以为客户提供40+策略条件,灵活应对各种漏洞修复场景。

中国WAAP技术 代表厂商亚信安全WAAP全面能力获IDC认可

IDC正式发布《中国WAAP厂商技术能力评估,2024》报告,亚信安全凭借在WAAP产品和技术领域的综合能力优势,在整体七项评估中的四项WAF、Bot流量管理、威胁情报、行业应用获得满分5分的优秀成绩,入选报告,成为中国WAAP市场技术代表厂商。

随着云原生和微服务架构的兴起,Web业务的部署和管理方式发生了巨大变化,WAAP产品和技术得到了快速的发展。据IDC定义,WAAP是以WAF为核心,聚合API安全、机器人程序管理、抗DDoS等技术的安全解决方案,并在报告中从七大维度对国内厂商的相关产品技术进行了评估。亚信安全凭借全面的WAAP技术能力,拿下四大维度满分,成为国内WAAP的技术代表厂商。

攻防是不对等的。攻击方只需撕开一个点,就会有所“收获”。这就如同木桶理论,防守方只要有一个“薄弱”面,大概率就会丢失一座“城池”。

在实网攻防演练期间,不断爆出各类0day漏洞,这些漏洞大部分和暴露在互联网上的Web应用相关,直接威胁到核心系统的安全。因此,亚信安全建议用户利用WAF的虚拟补丁功能,快速修补Web漏洞,同时在 Web应用网络层面和Web业务系统层面加强应用纵深安全的能力。

![【代码随想录】【算法训练营】【第55天】 [42]接雨水 [84]柱状图中最大的矩形](https://img-blog.csdnimg.cn/direct/7f61f43e9e924304bd83a1a7119f9042.png)