2024 年上半年,Cloudflare 缓解了 850 万次 DDoS 攻击:第一季度 450 万次,第二季度 400 万次。总体而言,第二季度 DDoS 攻击数量环比下降了 11%,但同比增长了 20%。

DDoS 攻击分布(按类型和手段)

需要指出的是,2023 年全年,Cloudflare 缓解了 1400 万次 DDoS 攻击;相比之下,我们到 2024 年年中缓解的 DDoS 攻击数量已达到了去年总量的 60%。

Cloudflare 已成功缓解了 10.2 万亿次 HTTP DDoS 请求和 57 PB 的网络层 DDoS 攻击流量,阻止其到达我们客户的源服务器。

2024 年第二季度 DDoS 攻击数量统计数据

如果进一步细分,则可以看到第二季度 400 万次 DDoS 攻击包括 220 万次网络层 DDoS 攻击,以及 180 万次 HTTP DDoS 攻击。这个 180 万次 HTTP DDoS 攻击的数字经过了标准化处理,以弥补复杂和随机 HTTP DDoS 攻击数量激增的问题。Cloudflare 的自动化防御系统生成了针对 DDoS 攻击的实时特征,并且由于这些复杂攻击的随机性,我们观察到单次攻击生成了许多特征 - 实际生成的特征数量接近 1900 万,比 180 万这个标准化处理后的数字高出十倍以上。为应对因随机攻击所生成的数百万个特征,均源于一些单一的规则。这些规则发挥了拦截攻击的作用,但它们也导致特征数量虚高,因此,我们在计算时将其排除在外。

HTTP DDoS 攻击数量(按季节),含已排除的攻击特征

这种十倍数量的差异表明,威胁态势已发生巨大变化。过去,使威胁行为者能够发起此类随机、复杂攻击的工具和能力,与代表国家或政府支持的行为者的能力息息相关。但是,随着生成式 AI 和自动驾驶系统的兴起,使得威胁行为者可以借势更快速地编写更优质的代码,甚至一些“普通网络犯罪分子”也掌握了这些能力。

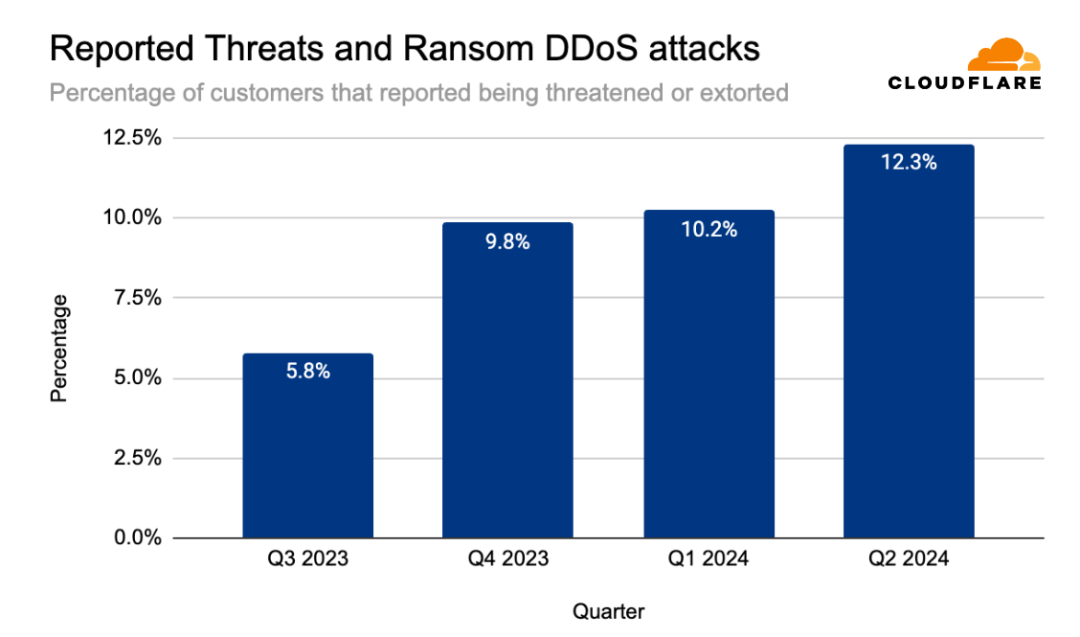

DDoS 勒索攻击

2024 年 5 月,报告遭受 DDoS 攻击威胁行为者的威胁或 DDoS 勒索攻击的 Cloudflare 客户比例达到 16%,为过去 12 个月以来的最高水平。第二季度初期的比例相对较低,7% 的客户报告遭受了威胁或勒索攻击。5 月,这一比例迅速跃升至 16%;6 月则略微下降至 14%。

报告遭受 DDoS 威胁或勒索敲诈的客户百分比(按月份)

总体而言,勒索 DDoS 攻击在过去一年里呈季度环比增加。2024 年第二季度报告遭受威胁或勒索的客户比例为 12.3%,略高于上一季度 (10.2%),但与去年同期基本持平,也是 12.0%。

报告遭受 DDoS 威胁或勒索敲诈的客户百分比(按季度)

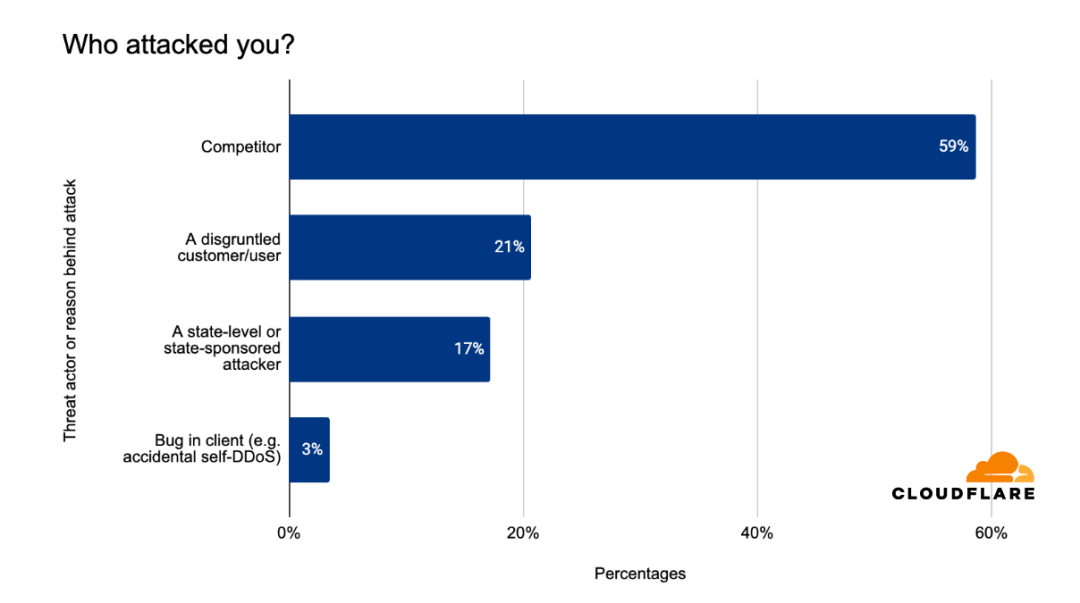

威胁行为者

75% 的受访者表示,他们不知道攻击者是谁,或对方发起攻击的原因。这些受访者都是遭受 HTTP DDoS 攻击的 Cloudflare 客户。

在声称了解攻击者的受访者中,59% 的人表示攻击者是竞争对手。另有 21% 的受访者表示,DDoS 攻击由心怀不满的客户或用户发起;另有 17% 的受访者表示,DDoS 攻击由代表国家或政府支持的威胁行为者发起。剩余 3% 的受访者则表示他们遭受了“因其自身原因”造成的 DDoS 攻击。

Cloudflare 客户报告的威胁行为者类型百分比,不包括未知攻击者和异常值

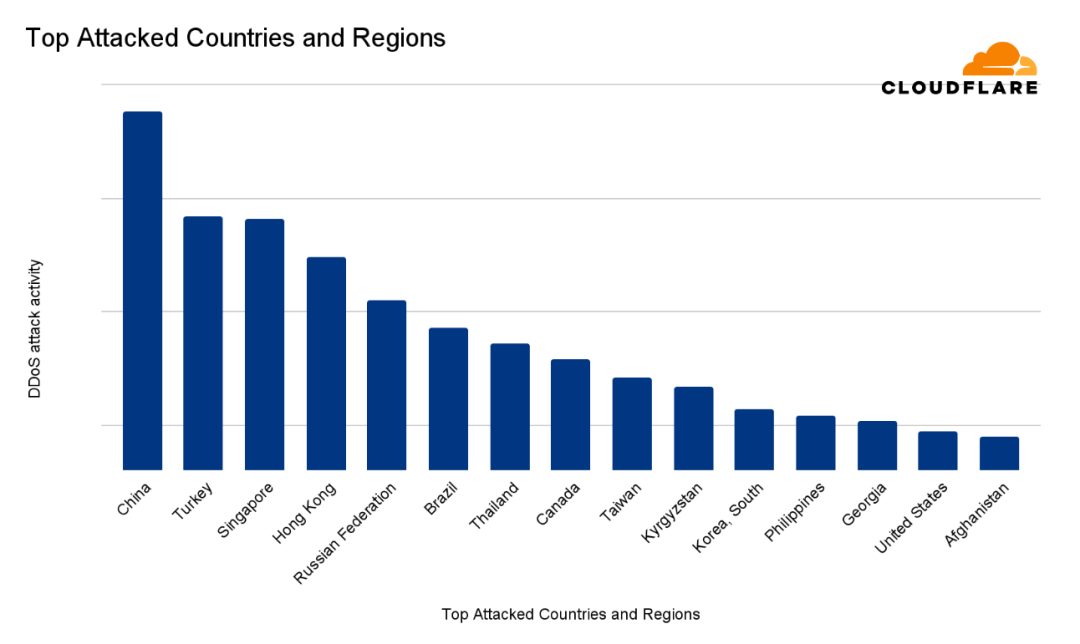

遭受攻击最多的国家和地区

中国位居 2024年第二季度全球遭受攻击最多的国家和地区的榜首。这个排名纳入考虑的攻击类型包括:HTTP DDoS 攻击、网络层 DDoS 攻击、DDoS 攻击流量占总流量的总量和百分比,并且图表显示了每个国家或地区的总体 DDoS 攻击活动。图表中的条形图越长,表示攻击活动数量越多。

紧随中国之后是位居第二的土耳其,接着依次是新加坡、中国香港、俄罗斯、巴西和泰国。下表列出了遭受攻击最多的前 15 个国家/地区中的其余国家和地区。

2024 年第二季度遭受攻击最多的 15 个国家和地区

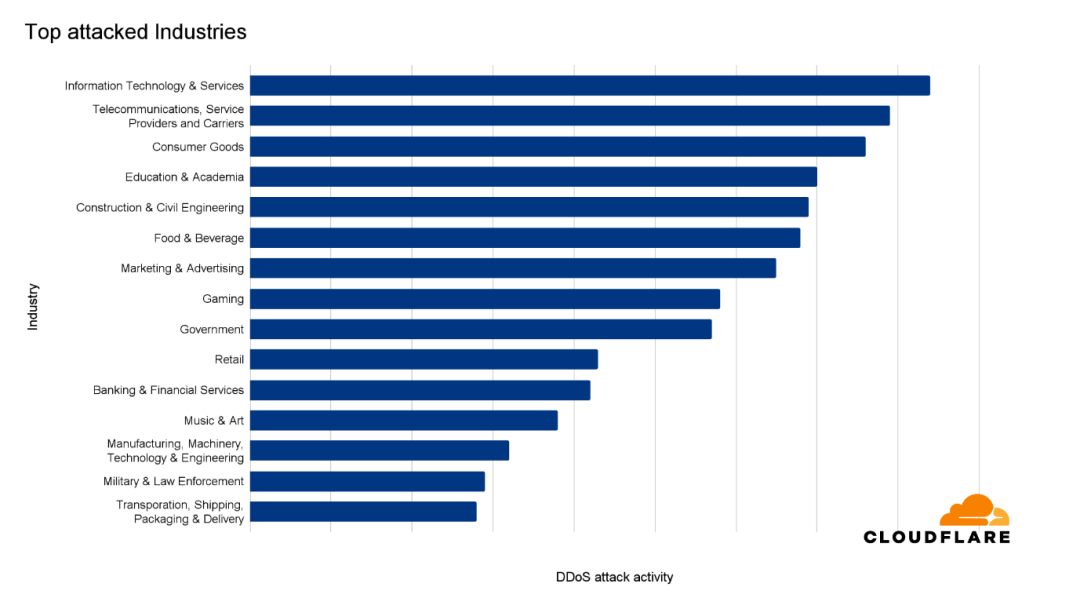

受攻击最多的行业

信息技术和服务位居 2024 年第二季度遭受攻击最多的目标行业榜首。我们在此处使用的排名方法遵循前面所述的相同原则,即:将 HTTP DDoS 攻击和网络层 DDoS 攻击的总量与相对攻击流量提炼为一个 DDoS 攻击活动排名。

电信、服务提供商和运营商行业排第二,消费品行业则排在第三。

2024 年第二季度遭受攻击最多的 15 个目标行业

如果仅分析 HTTP DDoS 攻击,我们会看到截然不同的情况。就 HTTP DDoS 攻击请求量而言,游戏和泛娱乐是遭受攻击最多的行业。各个地区的细分数据如下所示。

遭受 HTTP DDoS 攻击最多的行业(按地区划分)

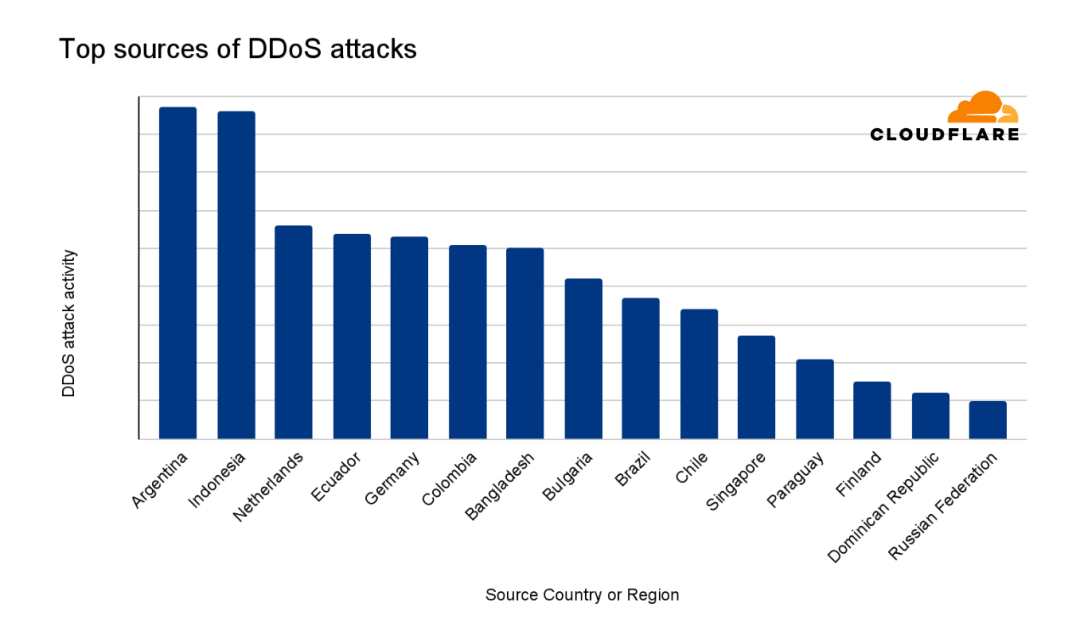

DDoS 攻击最大来源

阿根廷位居 2024 年第二季度 DDoS 攻击最大来源榜首。我们在此处使用的排名方法遵循前面所述的相同原则,即:将 HTTP DDoS 攻击和网络层 DDoS 攻击的总量与相对攻击流量提炼为一个 DDoS 攻击活动排名。

印度尼西亚紧随其后,排名第二;荷兰排名第三。

2024 年第二季度排名前 15 的 DDoS 攻击最大来源

DDoS 攻击特征

-

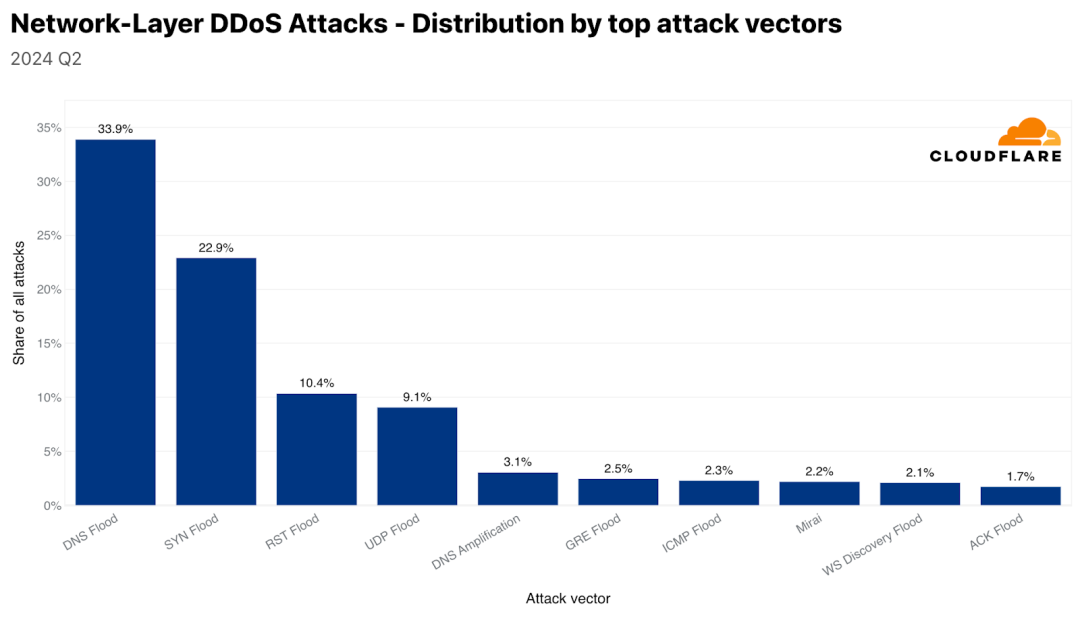

网络层 DDoS 攻击手段

虽然基于 DNS 的 DDoS 攻击数量季度环比减少了 49%,但它仍然是最常见的攻击手段,其中 DNS 洪水和 DNS 放大攻击合计占 37%。SYN 洪水次之,占 23%;随后是 RST 洪水,占 10% 多一点。SYN 洪水与 RST 洪水都是基于 TCP 的 DDoS 攻击。所有基于 TCP 的 DDoS 攻击数量总共占网络层 DDoS 攻击总数的 38%。

主要攻击手段(网络层)

-

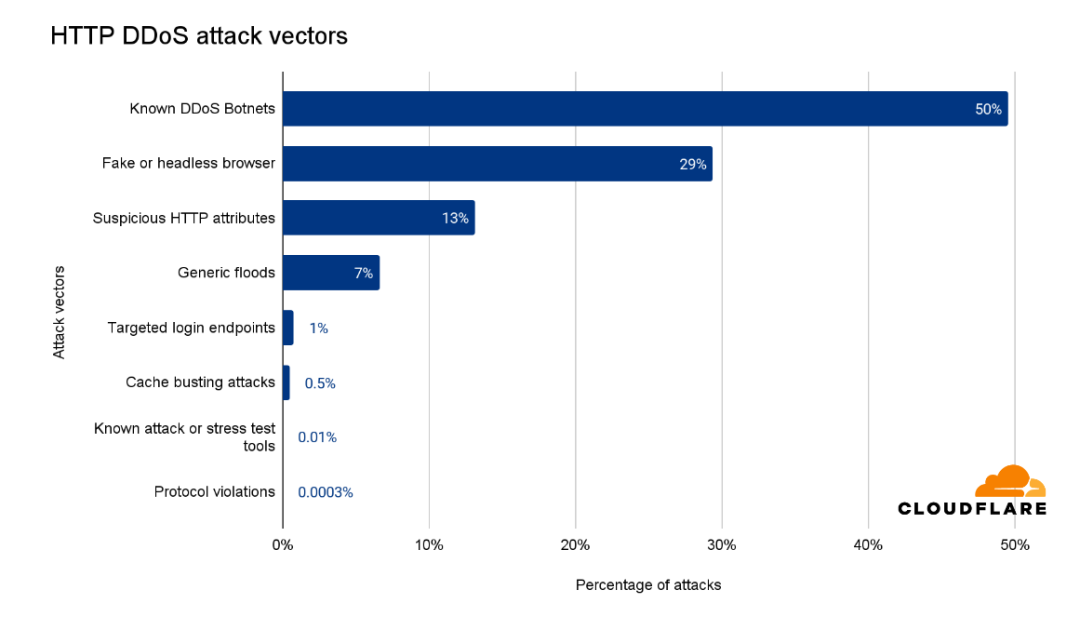

HTTP DDoS 攻击手段

运营大型网络的优势之一是我们可以发现许多流量和攻击。这有助于我们优化检测和缓解系统来更好、更有效地保护客户。Cloudflare 在第一季度使用针对自身已知僵尸网络的专有启发式方法缓解了一半数量的 HTTP DDoS 攻击。这些启发式方法会指导我们的系统如何生成实时特征来匹配不同类型的攻击。

另有 29% 的 HTTP DDoS 攻击使用了虚假用户代理、冒充浏览器,或来自无头浏览器。另有 13% 的攻击具备可疑的 HTTP 属性,触发了我们的自动化防御系统;以及 7% 的攻击被标记为一般洪水。需要注意的一点是,这些攻击手段或攻击组织不一定具有排他性。例如,已知的僵尸网络也会冒充浏览器以及具备可疑的 HTTP 属性,但这是我们对 HTTP DDoS 攻击进行分类的初步尝试。

主要攻击手段 (HTTP)

-

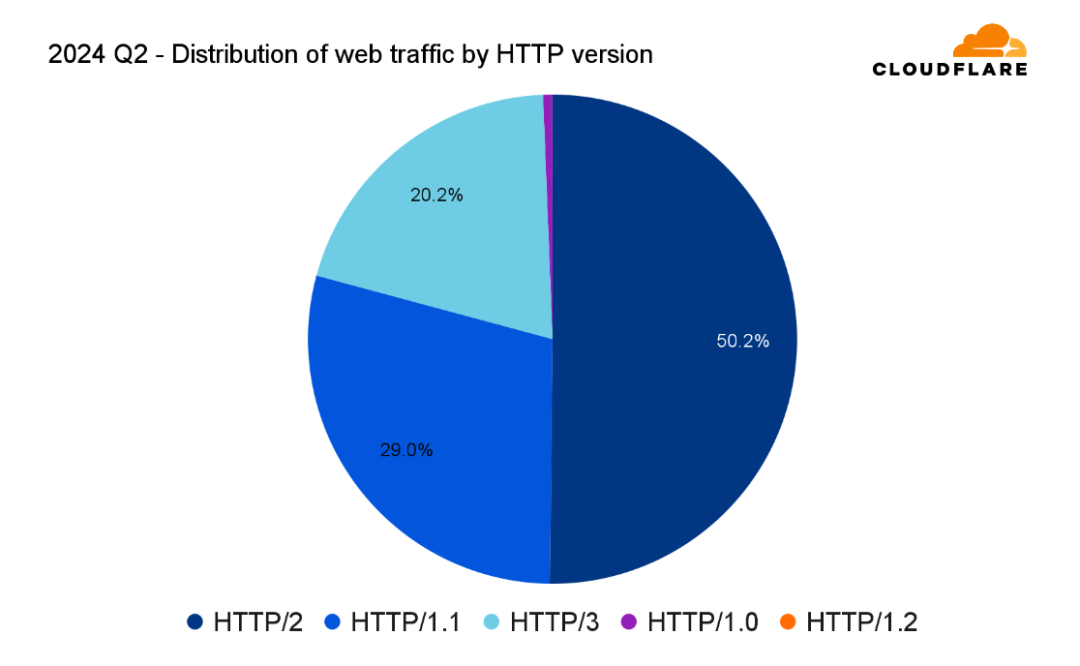

DDoS 攻击中使用的 HTTP 版本

在第二季度,大约一半的 Web 流量使用 HTTP/2,29% 使用 HTTP/1.1,五分之一使用 HTTP/3,接近 0.62% 使用 HTTP/1.0,0.01% 使用 HTTP/1.2。

Web 流量分布(按 HTTP 版本)

HTTP DDoS 攻击在版本采用方面遵循类似的模式,尽管也是更倾向于使用 HTTP/2。76% 的 HTTP DDoS 攻击流量使用 HTTP/2 版本,接近 22% 的流量使用 HTTP/1.1。另一方面,HTTP/3 的使用量相对要少得多。只有 0.86% 的 HTTP DDoS 攻击流量使用 HTTP/3,与此形成鲜明对比的是,20% 的 Web 流量采用 HTTP/3。

HTTP DDoS 攻击流量分布(按 HTTP 版本)

-

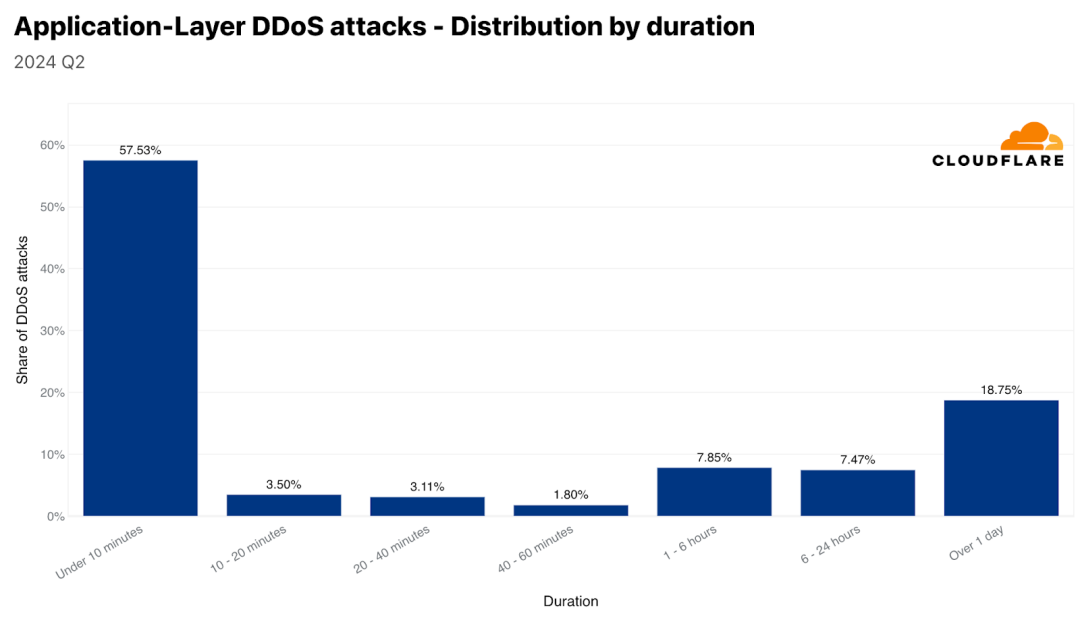

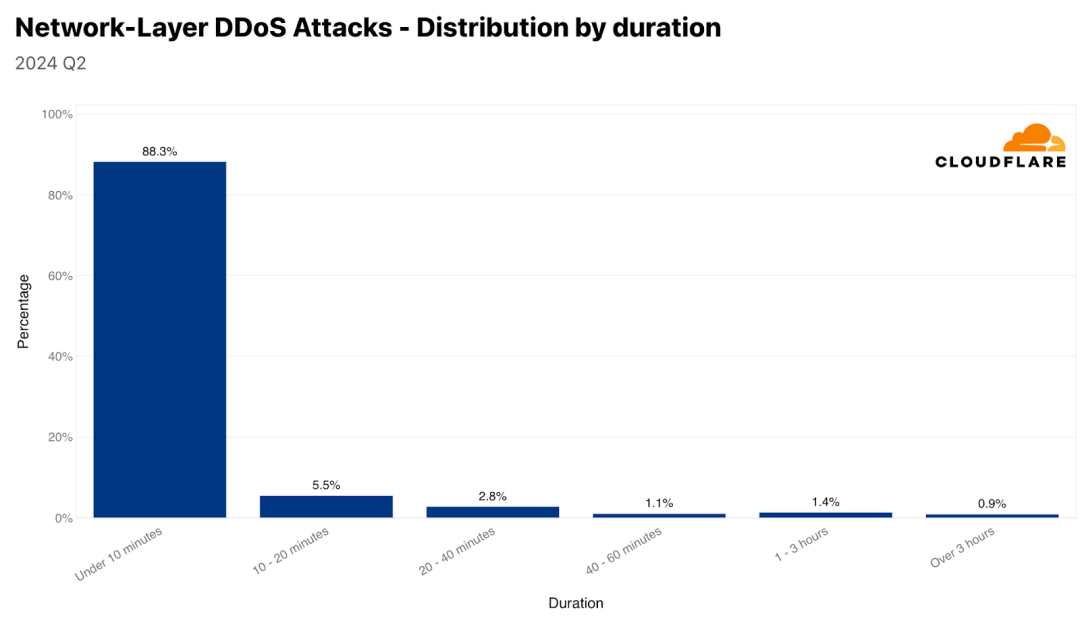

DDoS 攻击持续时间

绝大多数 DDoS 攻击的持续时间比较短。超过 57% 的 HTTP DDoS 攻击以及 88% 的网络层 DDoS 攻击在 10 分钟内结束。这凸显了对自动化内联检测和缓解系统的需求。因为如果靠人为来响应警报、分析流量,以及应用手动缓解措施,十分钟远远不够。

在图表的另一端,我们可以看到,大约四分之一的 HTTP DDoS 攻击持续时间超过一小时,近五分之一的攻击持续时间超过一天。而持续时间较长的网络层 DDoS 攻击数量明显减少,只有 1% 的网络层 DDoS 攻击持续时间超过 3 小时。

HTTP DDoS 攻击分布(按持续时间)

网络层 DDoS 攻击:持续时间分布

-

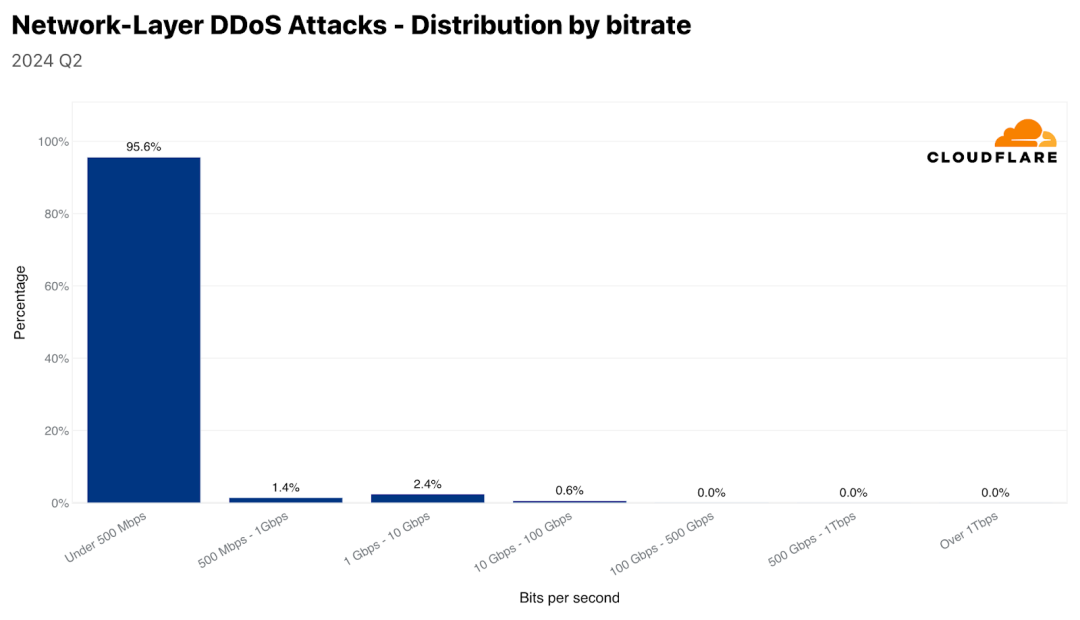

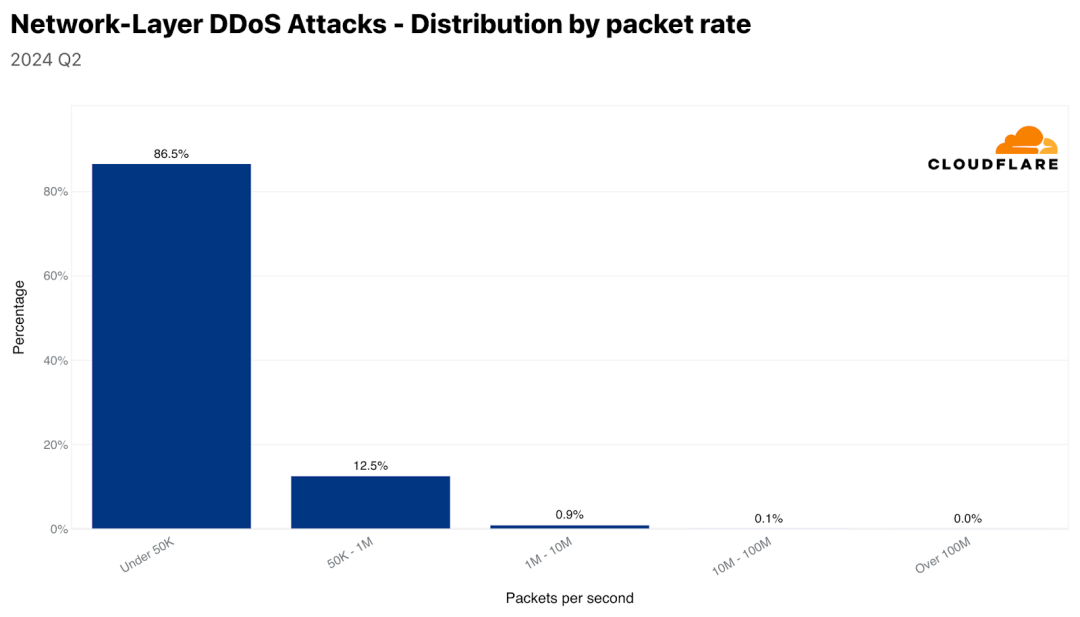

DDoS 攻击规模

大多数 DDoS 攻击规模相对较小。超过 95% 的网络层 DDoS 攻击低于 500 兆比特/秒,86% 的网络层 DDoS 攻击低于 50,000 个数据包/秒。

网络层 DDoS 攻击分布(按比特率)

网络层 DDoS 攻击分布(按包速率)

同样地,81% 的 HTTP DDoS 攻击低于每秒 5 万个请求。虽然这些速率在 Cloudflare 的网络规模上显得很小,但是对于不习惯这种流量水平的未受保护网站而言,此类攻击仍然可能会造成破坏性影响。

HTTP DDoS 攻击分布(按请求速率)

尽管大多数攻击规模较小,但较大型的容量耗尽攻击的数量有所增加。每 100 次网络层 DDoS 攻击中,有一次超过 100 万个数据包/秒 (pps);每 100 次网络层 DDoS 攻击中,有两次超过 500 兆比特/秒。在第 7 层(应用程序层),每 1000 次 HTTP DDoS 攻击中,有 4 次超过每秒 100 万个请求。

![[网鼎杯 2018]Fakebook](https://i-blog.csdnimg.cn/direct/5f2f063588c14f5fa674bb2157906822.png)