0803实操-数字取证

易失性数据收集

创建应急工具箱,并生成工具箱校验和,能在最低限度地改变系统状态的情况下收集易失性数据。

数据箱

使用md5sums.exe对工具目录中的所有文件进行计算

获取计算机本地日期和时间。输入命令date/t>timefront.txt和命令time/t>>timefront.txt将获取的日期和时间存储在timefront.txt文档中

执行下列命令并保存结果为txt

systeminfo>systeminfo.txt获取系统概要文件

netstat-a>netstat.txt获取所有网络连接和侦听端口信息

ipconfig>ipconfig.txt获取计算机的TCP/IP配置

psInfo.exe > psinfo.txt建立系统概要文件

生成的psinfo.txt文档中包括系统信息(系统安装时间、内存大小、CPU频率和品牌、操作系统类型等)和软件信息。输入命令netstat-a>netstat.txt获取所有网络连接和侦听端口信息,并保存在netstat.txt文档中。生成的netstat.txt文档内容如下。

PsLoggedOn.exe获取本地和远程登录的用户信息

取证结束后

再次计算取证tools文件夹的MD5散列值。使用命令md5sumsC:\Users\Administrator\Desktop\tools>md5back.txt,将散列值存储在md5back.txt文档中。该文档与md5front.txt进行比较从而判断这些文件是否发生改变。

再次获取本地日期和时间。使用命令date/t>timeback.txt和命令time/t>>timeback.txt获取的日期和时间存储在timeback.txt文档中

取证中可以根据需要对易失性数据进行收集记录,并且保全数据从而达到证据证明力的最大化。

浏览器取证

网页浏览活动经常需要调查的内容主要有:上网访问历史记录(访问过的站点地址列表、次数、最后访问时间等)、缓存(Cache)、Cookies、收藏夹(Favorites)。不同的IE浏览器版本存在一些细微的差异,IE浏览器从版本IE5~IE9采用了相同的工作机制及数据存储方式,IE10以上版本则采用了全新的存储机制。Firefox浏览器的数据存储采用的是SQLite数据库,因此可用SQLite数据库查看工具打开该文件进行SQL语句查询查看数据库中的数据

IE浏览器

C:\Users\Administrator\AppData\Local\Microsoft\Windows\History

获取缓存数据

获取Cookie

不知道怎么看,没找到

最近使用的项目

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Recent

收藏夹

firefox浏览器

查看缓存

about:cache

火狐浏览器的数据库文件

上网历史记录、书签及下载文件列表数据库名为places.sqlite

使用SQLiteStudio软件打开数据库文件

查看上网记录

查看下载文件列表moz_annos

查看书签

注册表取证

regedit.exe

5个注册表配置单元:

HKEY_USERS(包含所有加载的用户配置文件)、HKEYCURRENT_USER(当前登录用户的配置文件)、HKEY_CLASSES_ROOT(包含所有已注册的文件类型、OLE等信息)、HKEYCURRENT_CONFIG(启动时系统硬件配置文件)、HKEYLOCAL_MACHINE(配置信息,包括硬件和软件设置)

获取无线接入点的GUID列表

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles!在这里插入图片描述

查看最近使用或打开的文档

计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\

如果要看.txt就加上

计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs.txt

查看URL浏览记录

计算机\HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs

查看启动项。取证人员经常需要找到哪些应用程序或服务会在系统启动时被启动。因为攻击者很可能会通过这种方式来启动他们在目标机器上种植的木马程序,以与远程服务器建立连接。计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

查看启动时运行一次的软件。如果攻击者只是希望软件在启动时运行一次,则可以

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce位置设置子键。

RunOnce键值与Run键值类似,但它的执行仅发生一次。RunOnce键值下的项目在执行一次后会被自动删除,这意味着它们仅在用户下次登录时启动一次,之后便不再自动启动。

系统启动时将会启动的所有服务。如果键值设置为2,服务将自动启动;如果设置为3,则必须手动启动服务;如果设置为4,则该服务被禁用。

查看usb存储设备

攻击者在你的电脑插入了一个USB设备,并拷贝走了你大量重要的数据文件。这时可以通过计算机\HKEY_LOCAL_Machine\SYSTEM\ControlSet001\Enum\USBSTOR键值,来查找USB存储设备插入和使用的证据。

展开USBSTOR可以查看到,所有曾经连接过该系统的USB存储设备列表。

恢复已删除的数据

数据恢复就是误删除之后的数据恢复,这时一定不要再向该分区或者磁盘写入信息,这样刚被删除的文件被恢复的可能性最大。实际上当用FDISK(进行硬盘分区,从实质上说就是对硬盘的一种格式化)删除了硬盘分区之后,表面现象是硬盘中的数据已经完全消失,在未格式化时进入硬盘会显示无效驱动器。如果了解FDISK的工作原理,就会知道,FDISK只是重新改写了硬盘的主引导扇区(0面0道1扇区)中的内容。具体说就是删除了硬盘分区表信息,而硬盘中的任何分区的数据均没有改变。由于删除与格式化操作对于文件的数据部分实质上丝毫未动,这样,就给文件恢复提供了可能性。我们只要利用一些反删除软件(工作原理是通过对照分区表来恢复文件),用户可以轻松地实现文件恢复的目的。同时误格式化和误删除的恢复方法在使用上基本上没有大的区别,只要没有用FDISK命令打乱分区的硬盘,要恢复的文件所占用的簇未被其他文件占用,这样,格式化前的大部分数据仍是可以被恢复的。DiskGenius是一款硬盘分区及数据恢复软件。它是在最初的DOS版的基础上开发而成的。Windows版本的DiskGenius软件,除了继承并增强了DOS版的大部分功能外(少部分没有实现的功能将会陆续加入),还增加了许多新的功能。如:已删除文件恢复、分区复制、分区备份、硬盘复制等功能。另外还增加了对VMWare、VirtualPC、VirtualBox虚拟硬盘的支持。

恢复已删除的文件

shift+delete永久删除

使用DiskGenius软件进行恢复(免费版,只能恢复一个文件)

恢复完成

恢复被格式化的磁盘中的文件

(DiskGenius免费版限制,只能恢复小文件)

恢复完成

常见加密文件破解

1.破解加密pdf文件密码

软件:Advanced PDF Password Recovery

2.破解加密zip文件密码

软件:Ziperello

3.破解MD5明文内容

软件:MD5Crack

wireshark数据包分析

内存取证

security-system.data是一个内存镜像文件。

cmd窗口中输入命令volatility.exe-fsecurity-system.data–info|more,–info是查看已经注册的对象(插件),more参数是因为命令显示的过多,一次性无法全部查看,按空格可以翻页,按q直接退出

输入命令volatility.exe-fsecurity-system.dataimageinfo,查看镜像相关信息

命令模式为:volatility-f<文件名>–profile=<配置文件>插件参数,可以使用不同的插件来分析内存镜像,输入命令volatility.exe-fsecurity-system.data–profile=WinXPSP2x86pslist,pslist是列举进程的参数。插件参数:consoles查看历史命令行,输入命令volatility.exe-fsecurity-system.data–profile=WinXPSP2x86

插件参数:consoles查看历史命令行,输入命令volatility.exe-fsecurity-system.data–profile=WinXPSP2x86 consoles,可以看到获取内存时,当前cmd执行的历史记录,首先切换到桌面目录,然后向code.txt中写入一些十六进制的数据。

插件参数:notepad查看记事本记录,输入命令volatility.exe-fsecurity-system.data–profile=WinXPSP2x86 notepad,可以查看记事本的输入记录

插件参数:iehistory查看浏览器操作记录,输入命令volatility.exe-fsecurity-system.data–profile=WinXPSP2x86 iehistory

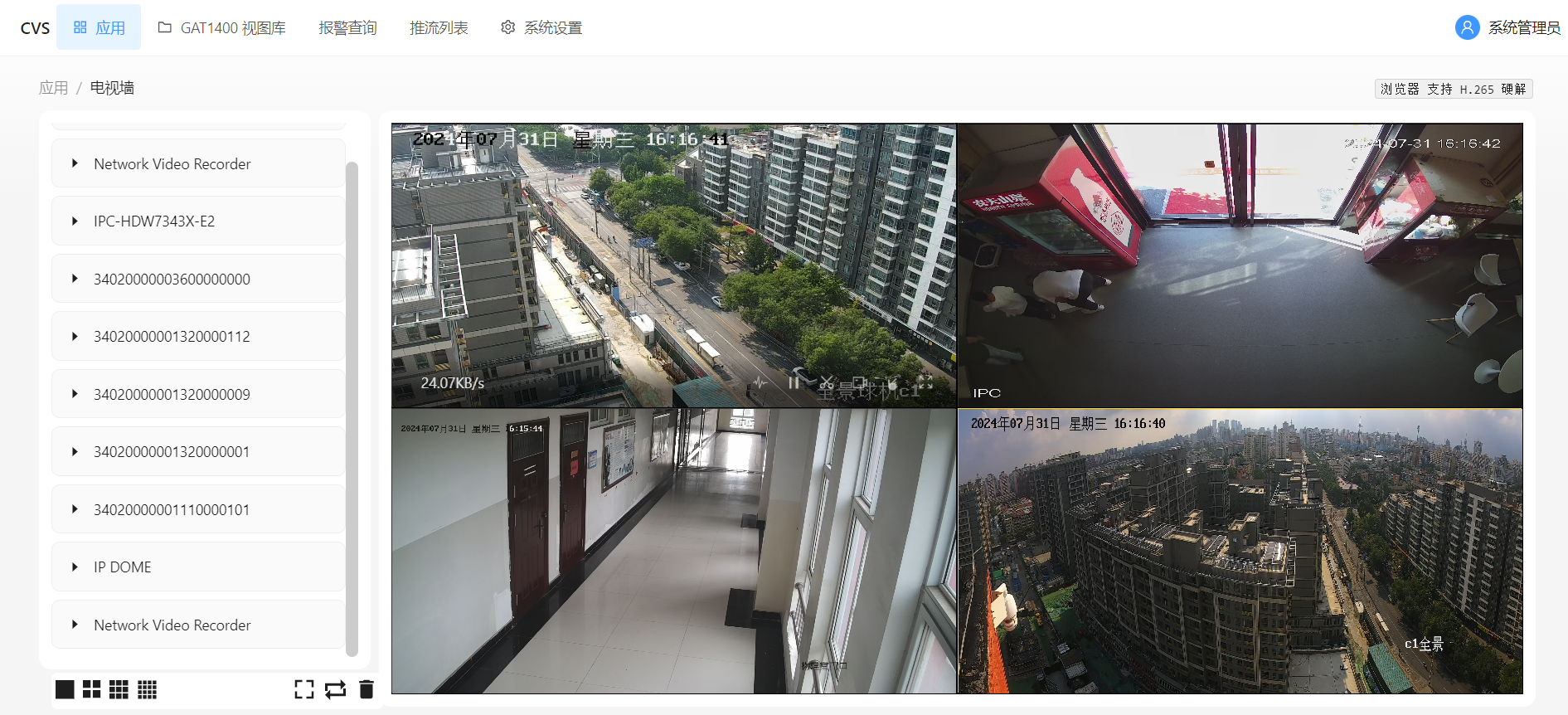

流量分析实验

某单位内的一名运维人员不顾公司安全要求,私自使用公司配发的电脑搭建网站,玩游戏,访问违规网站,最终导致电脑被黑客控制,公司安全人员为了调查出黑客的攻击方法以及小利的违规操作等信息,调取出了黑客攻击时段的流量信息,流量数据已经放置在虚拟机的桌面。

根据对流量包的分析回答下述问题。

1.小利访问最频繁的网站是?

imgs.gamersky.com

2.小利的IP是多少?

host看到访问域名imgs.gamersky.com的ip是192.168.12.126

后面感觉无厘头了,没继续了

综合取证实验

根据分析一个真实的被攻击服务器,增强取证的综合能力。