网安学习交流

![]()

DIRB是一款广泛使用的开源Web内容扫描工具,它专注于发现Web服务器上存在的目录和文件。对于安全研究员、渗透测试人员以及Web开发者来说,DIRB是一个不可或缺的工具,它能帮助他们识别潜在的入口点,从而进一步评估目标网站的安全性。本文将详细介绍DIRB的基本用法、高级特性、配置选项以及如何在实际渗透测试中有效使用它。

一、DIRB简介

DIRB(DIR Browser)最初由Pablo Santos开发,自发布以来就因其简单、高效而受到欢迎。DIRB的工作原理是通过发送HTTP GET请求到服务器上的特定目录和文件,并分析响应来判断目录或文件是否存在。它支持多线程,可以快速扫描大量潜在的URL,并且可以自定义请求头和代理设置,增加了其灵活性和实用性。

二、安装DIRB

在大多数Linux发行版中,DIRB可以通过包管理器轻松安装。例如,在基于Debian的系统上,你可以使用apt-get命令:

sudo apt-get update

sudo apt-get install dirb

对于其他操作系统,你可能需要从DIRB的官方网站或其他可靠的软件仓库下载源代码并自行编译安装,如果是kali操作系统,则可以直接使用。

三、基本参数

DIRB的基本用法非常简单。启动DIRB时,你需要指定要扫描的URL和用于匹配的字典文件。字典文件包含了可能的目录名和文件名,DIRB将依次尝试访问这些路径。

| 项目 | Value |

|---|---|

| 参数 | 执行效果 |

| -a | 设置user-agent |

| -p<proxy[:port]> | 设置代理 |

| -c | 设置cookie |

| -z | 添加毫秒延迟,避免洪水攻击 |

| -o | 输出结果 |

| -X | 在每个字典的后面添加一个后缀 |

| -H | 添加请求头 |

| -i | 不区分大小写搜索 |

示例命令:

dirb http://example.com/ -o dirb.txt

这个命令会扫描http://example.com/下的所有目录和文件,并将结果输出到dirb.txt文件中。默认情况下,DIRB会使用自带的字典文件(通常位于/usr/share/dirb/wordlists/目录下)进行扫描。

四、高级特性

1. 自定义请求头

DIRB允许你自定义HTTP请求头,这在绕过某些简单的安全机制时非常有用。使用-H参数可以添加自定义请求头。

dirb http://example.com/ -H "User-Agent: Custom User-Agent"

举例:之前文章https://mp.weixin.qq.com/s/U0z0R_JMdOjIOE_6aEUnvw的401验证扫描不到路径,就可以自定义请求头,防止扫不到路径,比御剑好用多了,自定义一下dirb字典也行kali中默认放在/usr/share/dirb/wordlists/common.txt文件中,命令如下

dirb http://example.com -H "Authorization: Basic <base64-encoded-username:password>"

2. 使用代理

在需要绕过IP封锁或进行匿名扫描时,使用代理是一个好选择。DIRB支持HTTP和SOCKS代理。

dirb http://example.com/ -p 8080 -x http://proxy.example.com:8080

3. 多线程扫描

DIRB支持多线程扫描,通过-t参数可以指定线程数。增加线程数可以加快扫描速度,但也可能增加目标服务器的负载。

dirb http://example.com/ -t 10

4. 自定义字典

虽然DIRB提供了默认的字典文件,但在某些情况下,你可能需要使用自定义的字典。通过-w参数可以指定自定义字典文件。

dirb http://example.com/ -w /path/to/custom_dict.txt

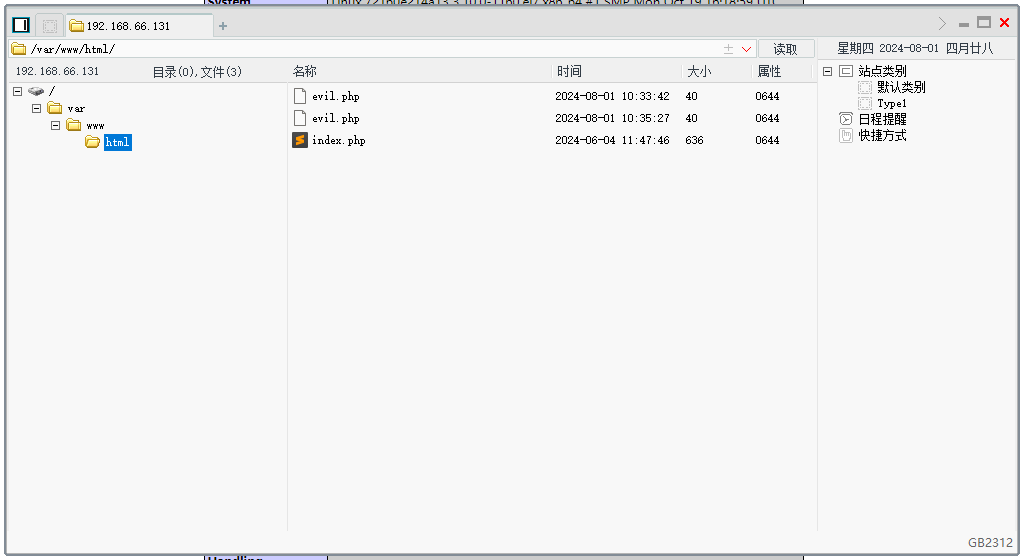

五、在实际渗透测试中的应用

在实际渗透测试中,DIRB通常用于以下场景:

-

信息收集:在渗透测试的早期阶段,使用DIRB扫描目标网站以收集潜在的有用信息,如管理后台、上传接口等。

-

漏洞探测:某些版本的CMS(内容管理系统)可能存在已知的安全漏洞,通过DIRB扫描可以快速定位到易受攻击的文件或目录。

-

目录遍历防护测试:DIRB可以用来测试Web应用程序是否对目录遍历攻击具有足够的防御能力。

六、结论

DIRB作为一款强大的Web目录扫描工具,在渗透测试和Web安全评估中发挥着重要作用。通过合理使用DIRB及其高级特性,安全研究人员和渗透测试人员可以更高效地发现Web应用程序中的潜在弱点,为进一步提升系统安全性提供有力支持。然而,值得注意的是,在使用DIRB进行扫描时,应遵守相关法律法规和道德规范,确保测试活动的合法性和合规性。