近期,D妹收到不少用户反馈,在访问网站或APP时都遭遇了访问失败的问题。经深入排查,我们监测到大量家用路由器的DNS解析配置被篡改,从而影响到了正常的网站和APP访问。

该情况于2024年5月开始出现,于8月5日集中爆发达到峰值,截止8月7日,经过测试确认,导致本次故障大规模爆发的域名在异常 DNS 服务器上已经恢复,但受 TTL 及客户端本地缓存的影响,客户端的恢复时间会有一定的滞后性。

虽然本次较大面积的持续故障目前看已经收敛,但被篡改的路由器DNS配置并没有修复,该隐患依然持续存在。

鉴于DNS劫持的复杂性,D妹在这里提醒一下大家,类似安全事件未来可能仍存在再次发生的风险。

情况分析

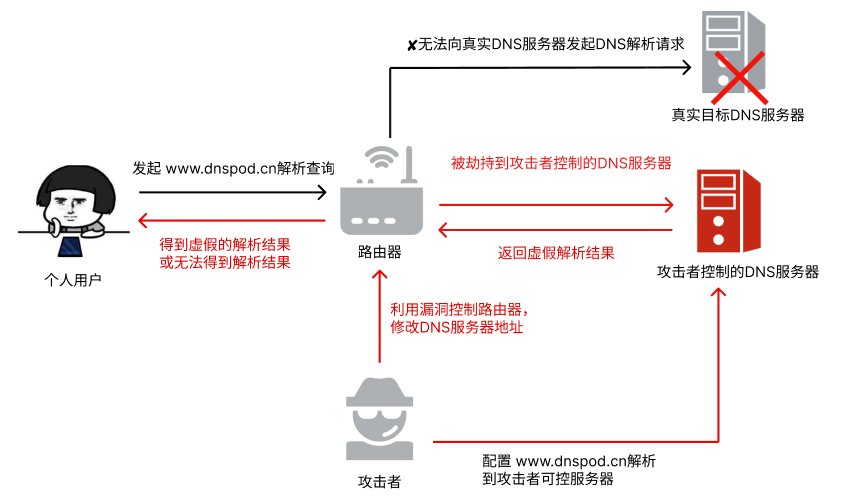

这种情况在网络安全中并不少见,是典型的DNS劫持攻击事件。

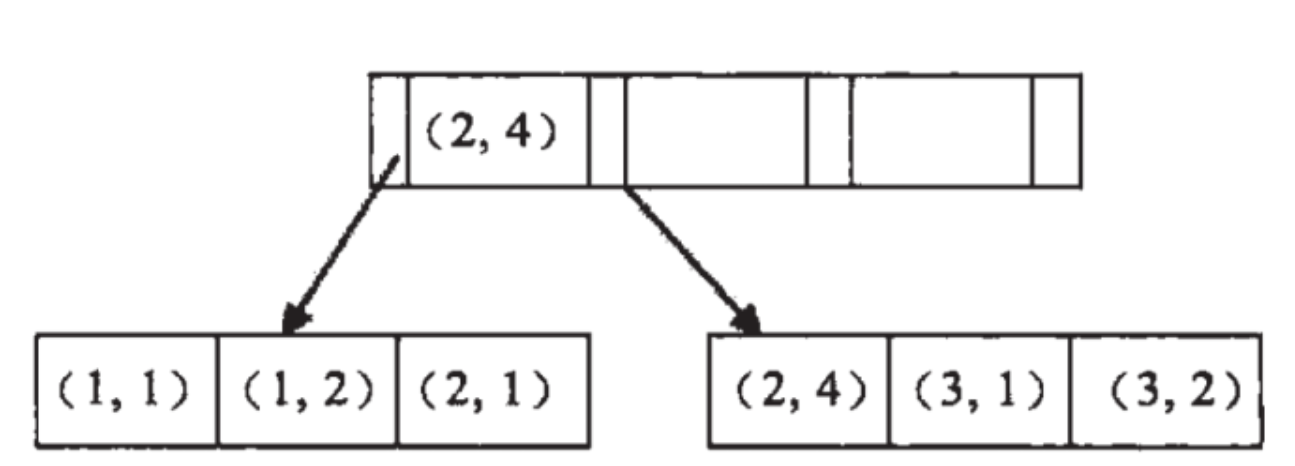

攻击者通过非法手段修改用户的DNS服务器设置,使其指向一个恶意的DNS服务器。攻击者通过扫描互联网上暴露的路由器IP地址,利用已知的漏洞或通过密码爆破等手段,获取路由器的控制权限。

一旦控制了路由器,攻击者便能够修改其DNS设置,将用户访问的域名解析指向错误的IP地址。当用户访问网站时,恶意DNS服务器会返回错误的IP地址,将用户引导至攻击者指定的网站。

正常情况下,用户访问网站或APP时,会向DNS服务器发送请求,解析网站域名对应的IP地址。DNS服务器会返回正确的IP地址,用户的设备与目标服务器建立连接并访问网站。

但在DNS劫持攻击中,恶意DNS服务器会返回错误的IP地址,导致用户访问到错误的网站或者无法访问目标网站。

如何自查?

1、建议检查您的路由器的主DNS配置是否被修改为了类似以下 IP(包括但不限于以下 IP),如果被修改为了以下 IP,并且辅DNS被改为1.1.1.1,基本可以确定您的家用路由器DNS被劫持篡改。

| IP地址 | |

|---|---|

122.9.187.125 | 8.140.21.95 |

| 101.37.71.80 | 47.102.126.197 |

118.31.55.110 | 47.109.22.11 |

| 47.113.115.236 | 47.109.47.151 |

| 47.108.228.50 | 39.106.3.116 |

| 47.103.220.247 | 139.196.219.223 |

| 121.43.166.60 | 106.15.3.137 |

2、如果您的路由器上配置的DNS服务器IP不在上方列表中,您可通过以下典型特征来确认其DNS劫持行为。

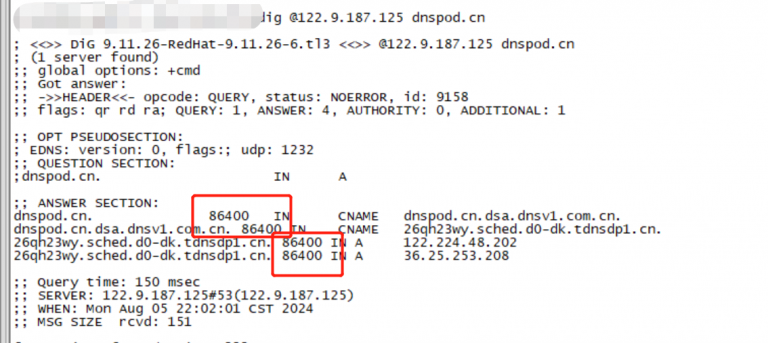

1)域名解析记录TTL 被修改为86400 秒,即域名解析记录都会被缓存1 天。

可以在一台能访问公网的终端(如Mac电脑或者Linux云服务器)中执行命令检查:dig @122.9.187.125 dnspod.cn

其中122.9.187.125为示例IP地址,您可将其替换为您的家用路由器DNS服务器的IP地址。

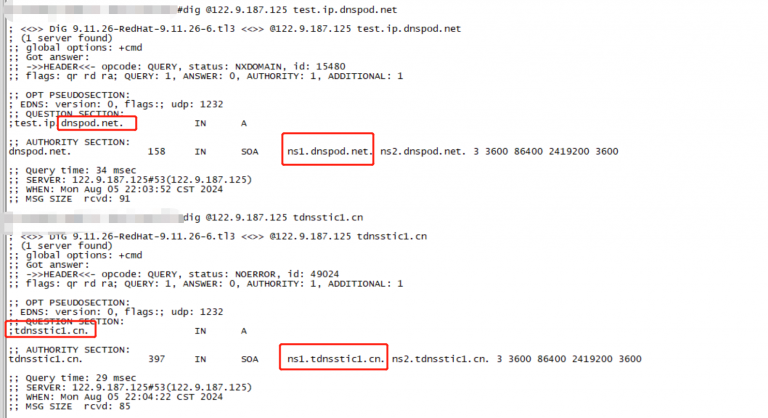

2)间歇性存在大量域名无法正常解析的问题,返回 NXDOMAIN+ 错误的SOA记录,而不是返回正常的A记录或者CNAME记录。

可执行命令检查:dig @122.9.187.125 test.ip.dnspod.net

其中122.9.187.125为示例IP地址,您可将其替换为您的家用路由器DNS服务器的IP地址。

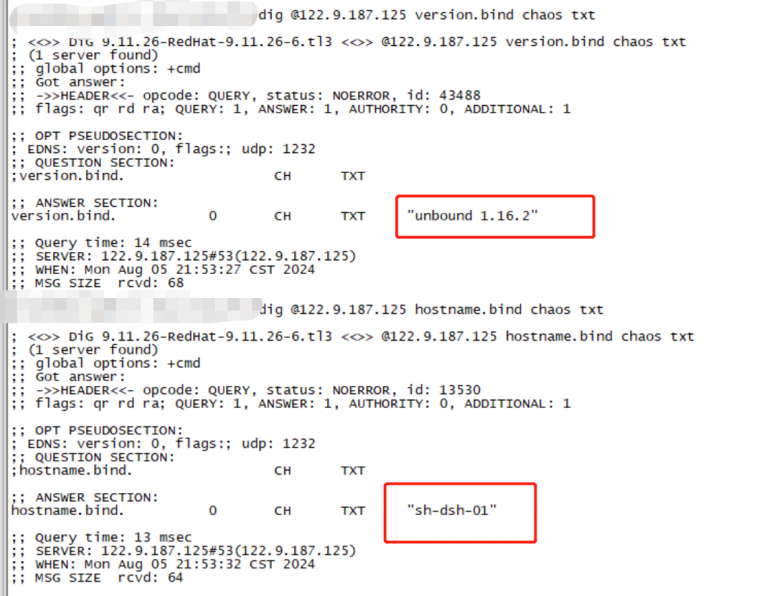

3)DNS版本为unbound 1.16.2。

可执行命令检查:dig @122.9.187.125 version.bind chaos txt

其中122.9.187.125为示例IP地址,您可将其替换为您的家用路由器DNS服务器的IP地址。

如何应对?

如果确认自己已遇到了上述情况,建议尝试下面的解决方案:

对于家用路由器用户:

建议升级家用路由器固件,并修改DNS服务器为运营商递归DNS或119.29.29.29等知名公共DNS,以确保能够正常解析。

对于APP应用开发者:

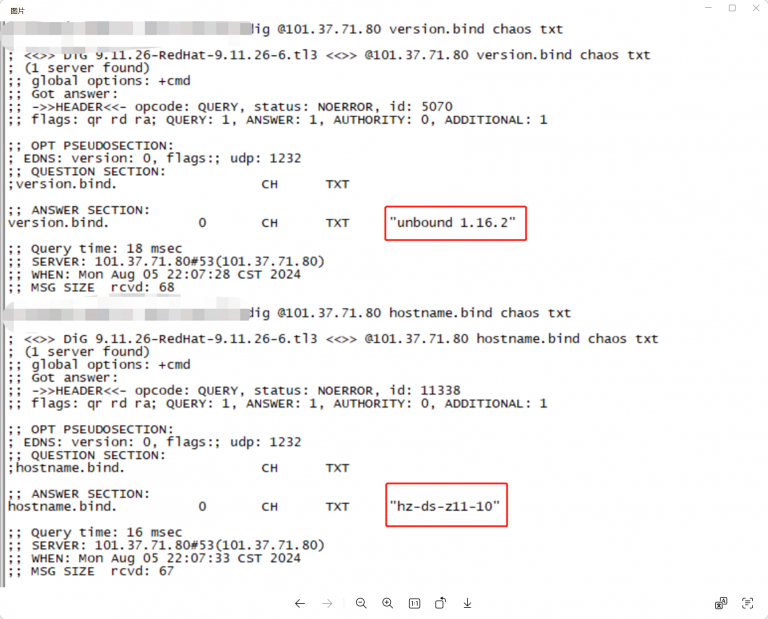

如果您是 APP应用的开发者,可尝试通过接入移动解析HTTPDNS的方式绕开运营商的LocalDNS缓存,避免因LocalDNS劫持导致应用访问异常,点击了解详情,具体原理如下:

移动APP基于SDK快速开发,使用HTTP/HTTPS协议将域名解析请求发送到腾讯云的 HTTPDNS解析服务器,以获得准确的解析结果。支持多种加密方式,从而保证信息传输安全。

在HTTPDNS服务出现异常时,仍旧可以切换为DNS协议向运营商LocalDNS 发起解析请求。对于使用腾讯云的DNSPod云解析服务的域名,还可以实现数据联动,做到域名解析调整秒级生效。

D妹在此提醒大家,该隐患依然持续存在,务必注意网络安全,及时更新路由器固件和检查DNS设置,确保个人数据和网络安全不受侵犯。

不知道看到这篇文章的你是否也中招了?欢迎在评论区留言~

![[第五空间 2021]WebFTP](https://i-blog.csdnimg.cn/direct/7ca65d63880340998d00f6091bfc930a.png)