流量分析

[陇剑杯 2021]jwt(问1)

要求是通过流量分析判断网站使用的认证方式

在筛选http之后,发现有get请求,要认证方式就需要看请求流量包中的token

![]()

然后查看token

token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODYsIk1hcENsYWltcyI6eyJhdWQiOiJhZG1pbiIsInVzZXJuYW1lIjoiYWRtaW4ifX0.dJArtwXjas3_Cg9a3tr8COXF7DRsuX8UjmbC1nKf8fc

token是eyJ开头,说明是jwt认证

[陇剑杯 2021]jwt(问2)

要求是找到绕过验证的id和username

先筛选http,根据响应码来判断

从404到200,说明可能在这里就进行了绕过,对后面的请求分析

既然问的是id和username,那么就要找whoami这个命令,并且返回200码

在第三个流中是发现了whoami

但是在第5个流中却是404,所以应该是在第五个之后才绕过的

在第十个流中发现whoami

[陇剑杯 2021]jwt(问3)

前面绕过了jwt验证getshell,那么在getshell的回显就能找到相应获得的权限

[陇剑杯 2021]jwt(问4)

在第14个流中找到了上传的文件名

在第14个流中找到了上传的文件名

[陇剑杯 2021]jwt(问5)

这里需要过滤出.so后缀的文件,所以可以直接命令过滤包含so文件的流

http contains "so"

在分析后找到,makefile looter.so

[陇剑杯 2021]jwt(问6)

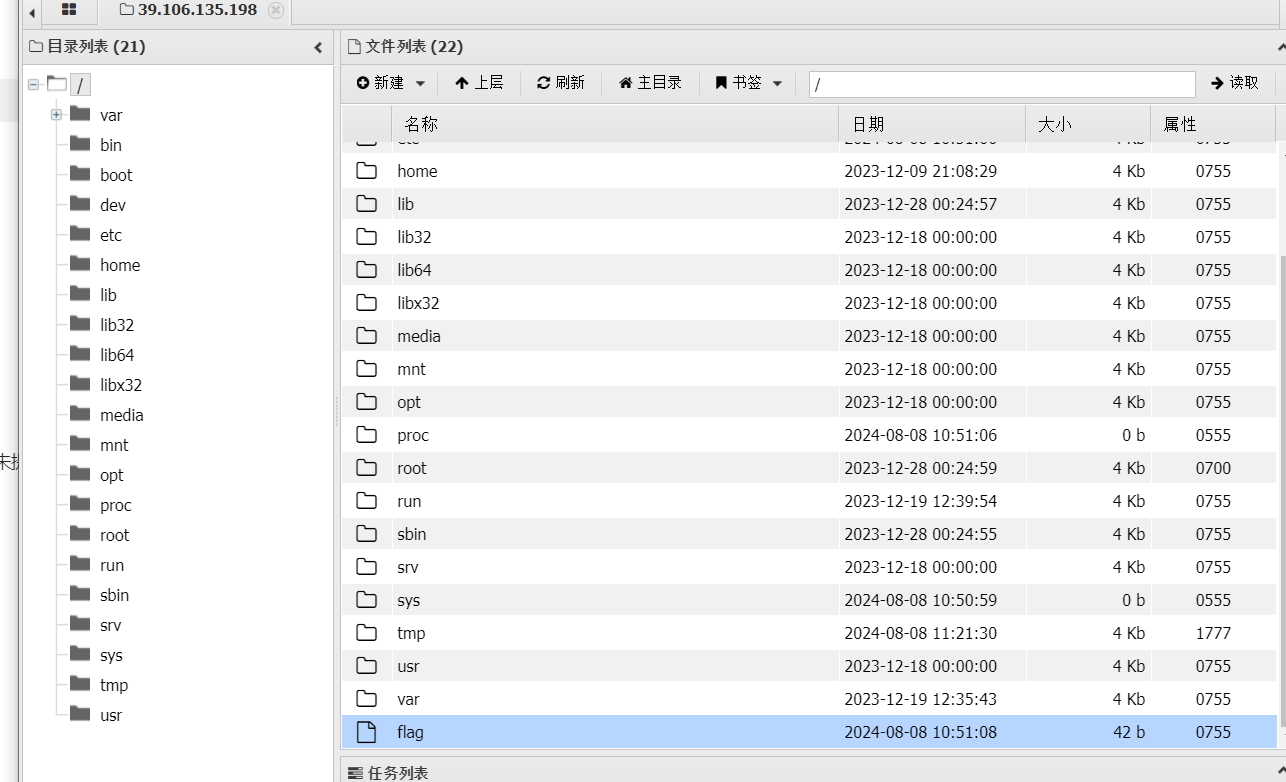

没有很明显的入手处,就对流逐一分析,先找到命令执行的流

在第23个流中,进行了目录的查看

![]()

在第22个流中,对looter.so进行了复制 ,复制到/lib/x86_64-linux-gnu/security/目录下![]()

在26个流中发现了输出auth optional looter.so添加到/etc/pam.d/common-auth

![]()

那么对配置文件的修改就是这里,绝对路径也就知道了

[陇剑杯 2021]webshell(问1)

题目要求找到登录系统使用的密码,先过滤出http

要是需要登录系统的话就有传参,登录一般是POST传参,筛选POST传参看看,POST过滤出来的应该还有其他的账号密码,那么就过滤LOGIN

[陇剑杯 2021]webshell(问2)

修改了日志文件,先搜索日志文件的默认后缀是log,那么直接过滤log

发现data/Runtime/Logs/Home/21_08_07.log日志

经过分析,发现是liunx系统的流量所以绝对路径应该是/var/www/html/data/Runtime/Logs/Home/21_08_07.log

[陇剑杯 2021]webshell(问3)

查看权限是什么,通过whoami命令,过滤whoami,追踪http流

权限是www-data

[陇剑杯 2021]webshell(问4)

要写入webshell,应该就有传参,先过滤POST传参,然后分析操作

这里base64加密写入到了1.php中,先把加密内容解密看看

解密后是一句话木马,所以应该就是这里写入文件getshell

[陇剑杯 2021]webshell(问5)

通过1.php已经getshell,所以可以通过shell来上传代理工具,先查看对于1.php的操作

在345流量包中,发现了之前的流量包没有的东西frpc.ini,应该就是上传的代理工具

[陇剑杯 2021]webshell(问6)

还是涉及到代理工具,继续分析对于1.php的操作

还是涉及到代理工具,继续分析对于1.php的操作

在343中发现了一串hex值,解码看一下

[陇剑杯 2021]webshell(问7)

要sock5的连接账号和密码,同样是需要查看黑客创建webshell后传输的数据

在上一题中,解码的hex值里面就有sock5的账号密码

小结

对于黑客攻击的流量分析,要清楚的知道攻击的思路,先从外网起,在外网的服务器或者其他能访问内网的机器getshell,在权限足够的情况下,利用shell对内网进行渗透或者利用shell上传一些恶意文件,所以在找到shell后,之后的黑客攻击大多就会围绕shell来进行

日志分析

日志:记录程序的运行轨迹,方便查找关键信息,也方便快速定位解决问题

[陇剑杯 2021]日志分析(问1)

既然发生源码泄露,在平时学习中发现存在源码泄露一般是通过工具扫描发现的,之后访问获取源码,所以搜索状态码200

![]()

这里通过访问一个zip获取源码,前面访问的是页面,所以应该是源码泄露的文件

[陇剑杯 2021]日志分析(问2)

往/tmp目录写入了文件,那么查看tmp目录的操作日志

发现url编码,对url进行解码

flag{sess_car}

[陇剑杯 2021]日志分析(问3)

splfileobject是PHP5中新加入的一个文件访问类,它继承于php标准库(SPL)中的Iterator和SeekableIterator接口,并提供了对文件的高效访问和处理。splfileobject中的分页方法可以实现分批读取文件内容,对于大文件的处理非常有用。

splfileobject是PHP5中新加入的一个文件访问类,它继承于php标准库(SPL)中的Iterator和SeekableIterator接口,并提供了对文件的高效访问和处理。splfileobject中的分页方法可以实现分批读取文件内容,对于大文件的处理非常有用。

直接分析上一题解码后的内容,发现黑客使用的类