1. 数据保护

防止数据泄露:加密软件通过对敏感数据进行加密处理,确保即使数据在传输或存储过程中被截获,也无法被未授权人员读取或利用,从而有效防止数据泄露。

完整性保护:加密不仅保护数据的机密性,还通过数字签名等机制确保数据的完整性和真实性,防止数据在传输过程中被篡改。

2. 合规性与法律要求

满足法规要求:许多行业和地区都有关于数据保护和隐私保护的法律法规,如GDPR(通用数据保护条例)、HIPAA(健康保险流通与责任法案)等。加密软件可以帮助企业和组织遵守这些法规要求,避免法律风险和罚款。

增强信任:通过采用加密技术保护用户数据,企业可以增强客户和其他利益相关者的信任,树立良好的企业形象。

3. 访问控制

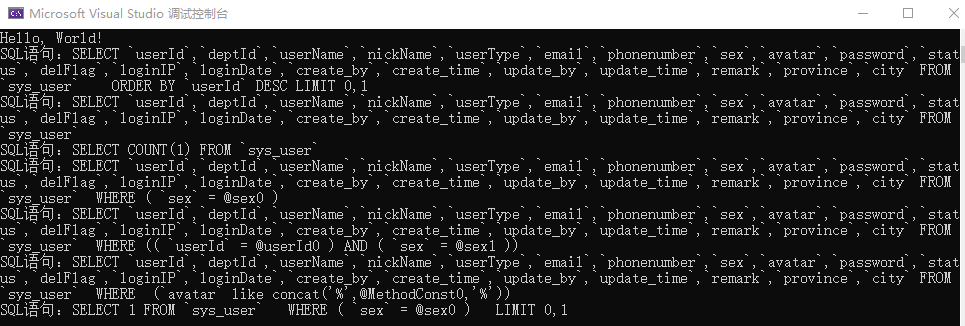

精细的权限管理:加密软件可以设定严格的访问控制策略,确保只有授权用户才能访问敏感数据。这有助于防止内部人员滥用权限或外部攻击者非法入侵系统。

审计与追踪:加密软件通常具有审计和追踪功能,可以记录用户对加密数据的访问和操作行为。这有助于在发生安全事件时快速定位问题源头,并采取相应的应对措施。

4. 降低成本与风险

减少数据丢失风险:通过加密保护数据,即使存储设备丢失或被盗,敏感数据也不会轻易泄露,从而降低了数据丢失带来的风险和损失。

避免业务中断:加密软件还可以防止恶意软件或勒索软件的攻击,这些攻击往往以加密用户数据为手段要求赎金。通过事先对数据进行加密处理,企业可以减少遭受此类攻击的风险,避免业务中断和经济损失。

5. 提升数据安全性

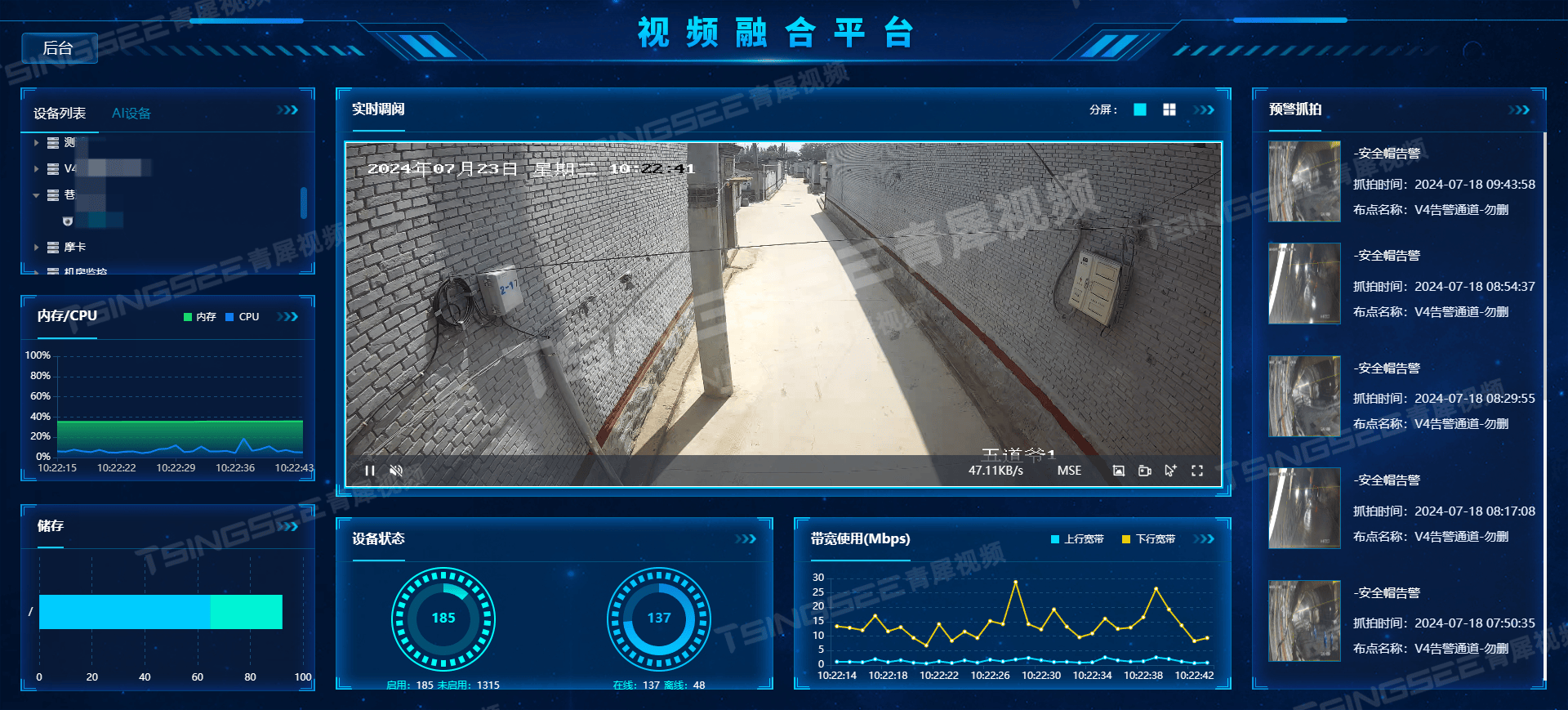

多层次防护:加密软件通常与其他安全技术和措施(如防火墙、入侵检测系统等)结合使用,形成多层次的安全防护体系。这有助于提升整个系统的安全性,确保数据在多个环节都得到有效保护。

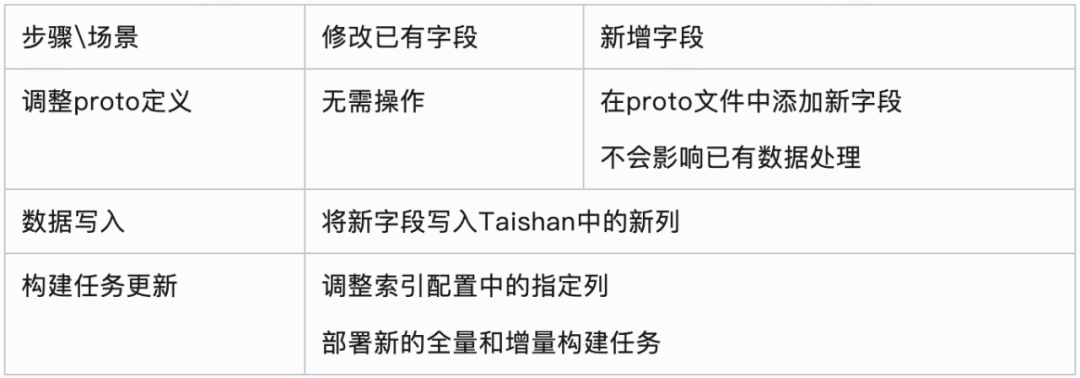

持续更新与升级:为了应对 不断变化的威胁和漏洞,加密软件需要持续更新和升级。这有助于确保加密技术的有效性和安全性,及时修复已知的安全问题。

加密软件在保护数据安全、满足合规性要求、实现精细的访问控制、降低成本与风险以及提升数据安全性等方面发挥着重要作用。它是企业和组织构建安全可信的IT环境不可或缺的一部分。