设备A使用dhcp的情况下,通过设备B分配ip并共享网络的方法。

启用网络共享(ICS)并配置 NAT

Windows 自带的 Internet Connection Sharing (ICS) 功能可以简化 NAT 设置,允许共享一个网络连接给其他设备。

-

打开网络设置:

- 在 电脑 B 上,按

Win + I打开 设置,进入 网络和 Internet。

- 在 电脑 B 上,按

-

进入“更改适配器选项”:

- 在 网络和 Internet 设置页面的右侧,点击 更改适配器选项,或进入 控制面板 -> 网络和共享中心 -> 更改适配器设置。

-

找到当前使用的网络适配器:

- 找到当前连接互联网的网络适配器(比如

Wi-Fi或以太网),右键点击该适配器,选择 属性。

- 找到当前连接互联网的网络适配器(比如

-

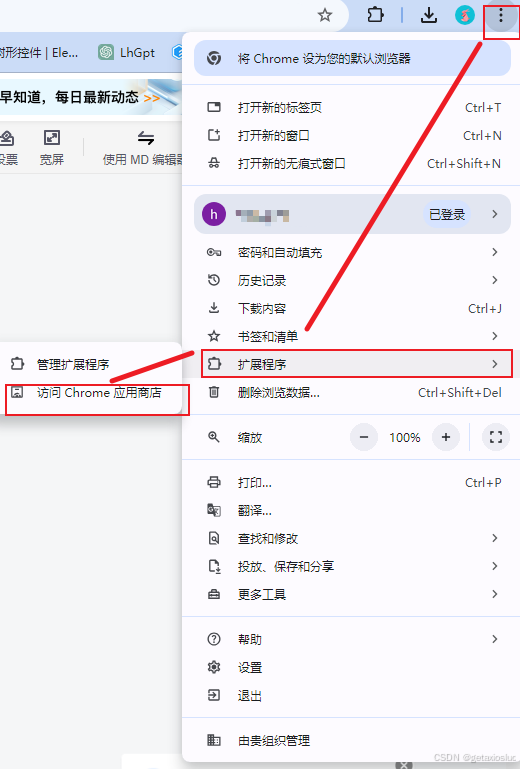

启用网络共享:

- 在弹出的 属性 窗口中,点击 共享 选项卡。

- 勾选 允许其他网络用户通过此计算机的 Internet 连接进行连接。

- 选择要与其他设备共享的网络适配器(这是连接到电脑 A 的网络接口,比如通过 LAN 或 Wi-Fi 直连的网络接口)。

- 点击 确定 完成设置。

上图右击WLAN打开共享,选择共享的网络适配器以太网3。

使用 arp 命令查看局域网中的设备

-

打开 Windows 命令提示符:

按 Win + R,输入 cmd,然后按回车。

-

运行

arp命令:

输入以下命令,列出局域网中的设备:

arp -a-

查看输出结果:

该命令会显示局域网中所有设备的 IP 地址和对应的 MAC 地址。通过比对 电脑 A 的 MAC 地址,找到对应的 IP 地址。

以太网3 ip地址是137网段: