想象一下,你身处一栋着火的建筑物内。每个房间的火警都响了。你站在走廊里,手里拿着灭火器。你必须扑灭大火。你从哪里开始呢?

这是许多团队在保护云中的应用程序时面临的情况。

随着云采用率的增长和云应用程序的增加,这些应用程序中出现严重问题的可能性更高,这些问题可能会使您的业务面临风险。

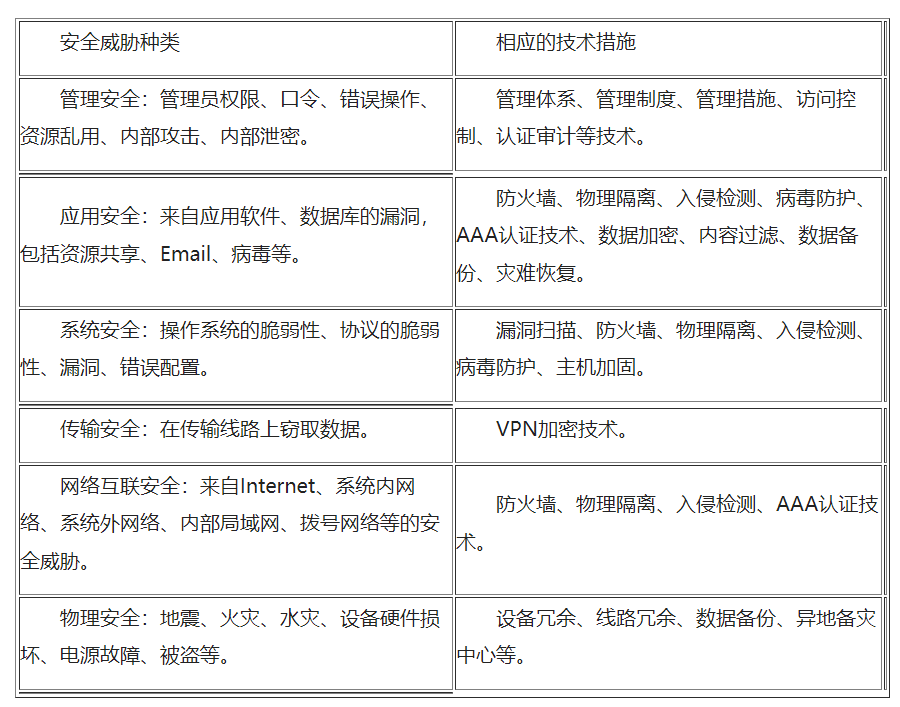

安全和工程团队必须确定哪些问题构成最大威胁。

您的云应用程序可能有上千个代码漏洞或错误配置,但哪一个是最需要紧急修复的?

云计算加速了应用程序的开发和交付,而传统的安全方法也紧随其后。

安全团队不能只关注与基础设施相关的风险,而必须采用以业务为中心的方法来评估风险,以便识别、优先处理和缓解最危险的问题。

他们还必须将风险缓解措施与阻止有针对性的攻击和高级威胁的预防性控制相结合。

噪音大于信号

在上述火灾类比中,刺耳的警报并不能指示必须先进入哪个房间。

同样,如果没有基于风险的漏洞优先级划分,安全团队就会被许多云应用程序漏洞的“噪音”分散注意力,而没有信号表明哪个漏洞的风险最大。

使用过时的方法来发现和评估 CVE 和错误配置可能意味着最紧迫的问题会在混乱中被忽略。

传统的优先级排序方法涉及使用通用漏洞评分系统(CVSS),该系统对 CVE 进行严重性评分,以便团队能够解决最关键的漏洞。

然而,CVSS 的精细度不足以区分良性 CVE 和对业务有直接影响的 CVE。

虽然 CVSS 评分和代码审查很有帮助,但它们是被动的。

例如,微服务中不访问客户/关键数据的漏洞或针对某些类型的漏洞有对策的漏洞可以降低优先级。

安全团队需要工具来主动确定风险优先级,并做出明智的决定,决定先解决哪些问题。

基于风险的优先级排序对于组织做出明智的安全决策和确定需要修复的问题至关重要。

但是,市场上没有提供足够背景信息来进行自动风险评估、优先级排序和补救的工具。

有些工具可以识别 CVE 及其严重性;但是,它们无法为企业提供这些漏洞的背景信息,也无法确定哪些漏洞对特定环境最重要。

因此,随着更多问题不可避免地出现,安全团队不得不慢慢地处理列表。

关注商业风险

业务环境至关重要。这很容易理解,例如,支付应用程序中的 CVE 具有高优先级。而搜索应用程序中的相同 CVE 则具有低优先级。

安全程序也必须考虑到这一点。有效的安全范例了解哪些检测到的漏洞对业务影响最大,因此安全团队不会花时间优先考虑低风险漏洞。

传统安全应用程序在推送代码之前对其进行测试。

虽然这种预生产测试仍然是一种最佳实践,但它忽略了代码如何与部署后共存的环境变量、配置和敏感数据交互。

当您努力了解云原生应用程序在上线时如何运作时,这种洞察力至关重要。

应用程序安全态势管理 (ASPM) 等技术通过自动化生产中的安全审查流程并创建应用程序、其漏洞和业务风险的实时视图,促进了更主动的方法。

ASPM 提供了对云中正在发生的事情的可见性,使安全团队能够更好地了解应用程序行为和攻击面,从而可以适当地确定优先级。

了解业务风险使 CISO 能够全面了解企业的云安全态势,这将有助于团队检测、确定优先级并补救威胁,以阻止与云和应用程序相关的漏洞。

应该优先考虑什么

在确定漏洞优先级时,请问自己:“威胁是什么?对业务有什么影响?”

我们通常发现以下领域优先考虑:

应用程序中的业务关键功能:任何产生收入的事物都会直接影响业务,必须优先考虑。这包括支付系统、小额交易和会员资格。换句话说,客户和收入之间的任何渠道。

支付卡行业 (PCI) 数据:作为上述数据的一部分,PCI 数据应不惜一切代价加以保护。信用卡号和其他支付信息是网络犯罪分子利用漏洞的重点,而这一领域的泄露可能会给您的企业带来巨大损失。

个人身份信息 (PII):客户的数据由您负责。不幸的是,这些数据是最有价值的数据之一。该领域的任何潜在漏洞都应得到高度重视。

受保护的健康信息 (PHI):医疗记录和病史不仅与隐私问题有关,还与合规性有关。PHI 领域的任何漏洞都令人担忧,如果被利用,可能会对业务产生深远影响。

总是会有新的和不同的漏洞。通过成熟的云安全方法,您可以更有效地了解对您的业务影响最大的漏洞。这使您能够部署资源来保护您的底线。