连接至HTB服务器并启动靶机

靶机IP:10.129.157.49

分配IP:10.10.16.12

1.Directory Brute-forcing is a technique used to check a lot of paths on a web server to find hidden pages. Which is another name for this? (i) Local File Inclusion, (ii) dir busting, (iii) hash cracking.

国产化后:目录暴力破解(dir busting)是一种技术,用于在 Web 服务器上检查大量路径以查找隐藏页面。哪一个名称是它的别名:(一)本地文件包含,(二)目录爆破,(三)哈希破解。

Dir busting,即目录爆破,是一种在网络安全领域中被广泛应用的技术手段。其主要目的是通过自动化地尝试大量不同的目录和文件路径组合,试图发现目标网站服务器上可能存在的隐藏目录及文件。这种技术通常被黑客用于寻找网站的漏洞入口,以便进行进一步的攻击,如获取敏感信息、植入恶意代码等。同时,安全测试人员也会使用目录爆破来评估网站的安全性,以便及时发现并修复潜在的安全隐患。

2.What switch do we use for nmap's scan to specify that we want to perform version detection

使用nmap对靶机进行版本检测,使用选项:-sV

nmap -sV {TARGET_IP}

3.What does Nmap report is the service identified as running on port 80/tcp?

使用nmap对靶机指定80端口进行版本检测,使用选项:-sV -p

nmap -sV -p 80 {TARGET_IP}

从nmap扫描结果可见,SERVICE栏目下80端口托管服务为:http

4.What server name and version of service is running on port 80/tcp?

使用nmap对靶机指定80端口进行脚本、版本检测,使用选项:-sC -sV -p

nmap -sC -sV -p 80 {TARGET_IP}

从nmap扫描结果可见,VERSION栏目下服务器名称和版本为:nginx 1.14.2

5.What switch do we use to specify to Gobuster we want to perform dir busting specifically?

使用man命令查看gobuster工具的使用手册:

man gobuster

使用模块dir,启用经典目录爆破模式

6.When using gobuster to dir bust, what switch do we add to make sure it finds PHP pages?

在使用手册中,我们也可以找到指定脚本语言的相应举例:-x php

7.What page is found during our dir busting activities?

因为手上没有合适的字典,这里使用dirsearch以及默认字典对靶机进行页面扫描:

扫出的页面是:admin.php

8.What is the HTTP status code reported by Gobuster for the discovered page?

这里扫出的admin.php页面,状态码为:200

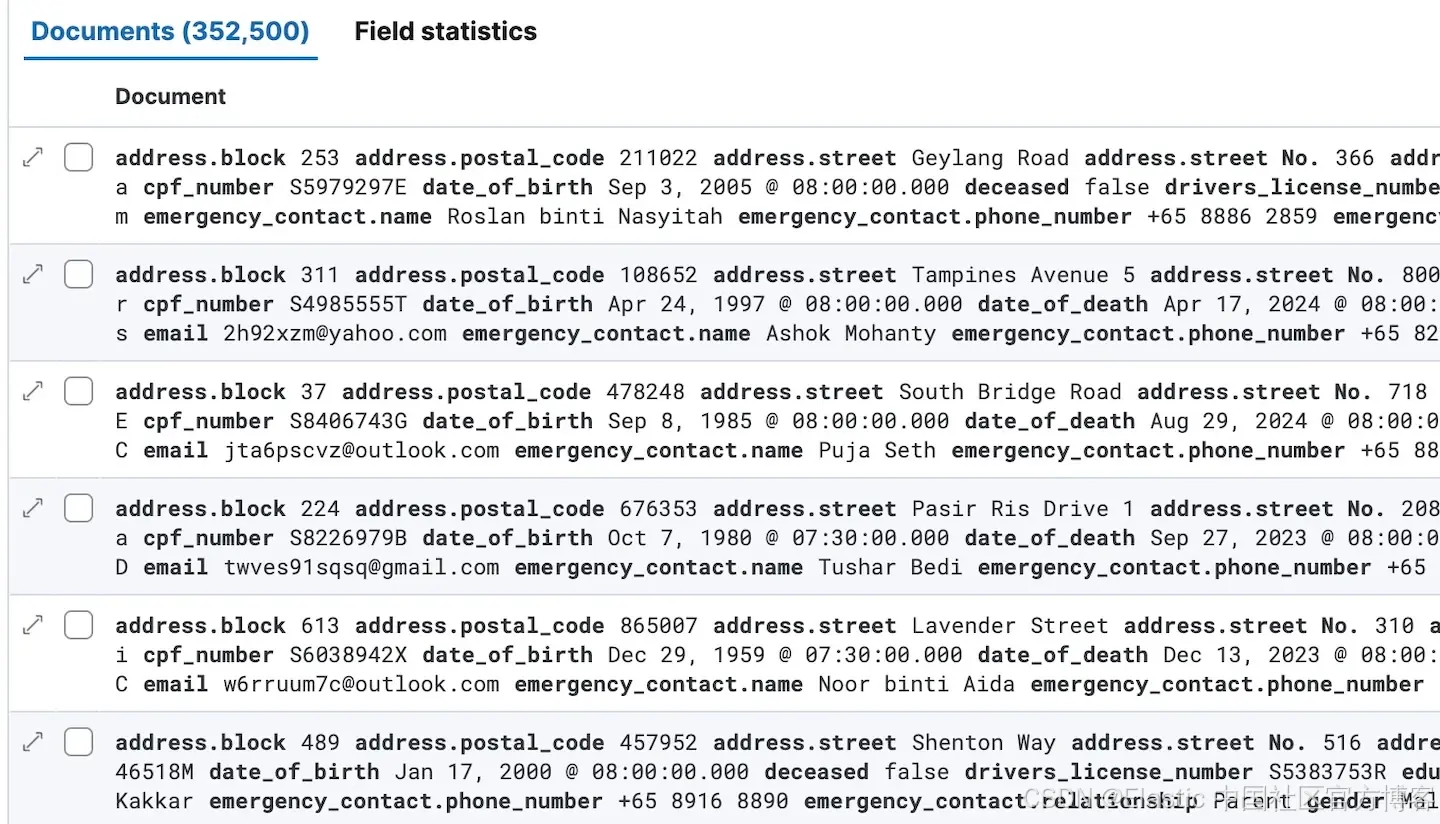

使用浏览器对靶机URL进行访问,并使用0day进入后台:

账户:admin

密码:admin

点击Login进行登录