日志分析1

题目描述

解压得到一个.log文件

由于黑客是上传所以我们通过命令

得到所有post请求的数据并写入到1.txt

strings access.log | grep POST >> 1.txt

我一直以为是flag{IP}搞半天一直是错误,后面有重新看了一下题目才知道,133.1.16.173 这个就是lag

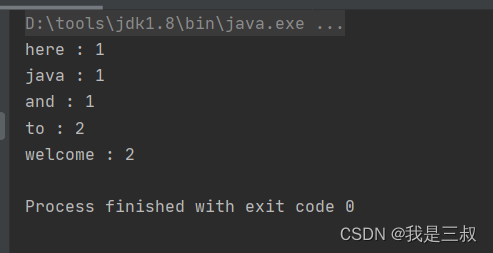

日志分析 II

题目描述

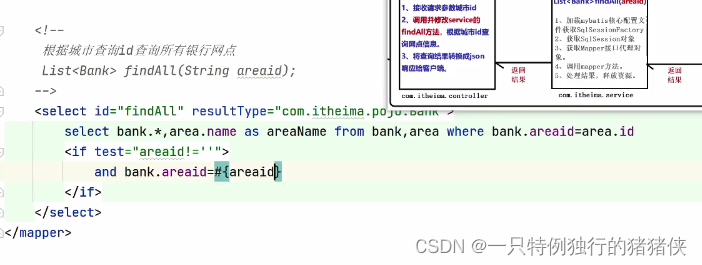

简单看了一下都是sql语句,而且都有flag这个关键字,那我们就把所有关键字flag导出来

WIFI名称

解压得到一堆文件,安卓的文件

查一下WiFi名称和密码保存在哪里,data/misc/wifi/wpa_supplicant.conf

搜了一下WiFi没有东西

那我们可以试着找一下后缀.conf的文件

找到了,红框标出来的文件,打开文件得到flag

近在眼前

解压得到虚拟机文件

给了一个提示,那得玩点骚的操作了

一台server 2008的机器

加一个pe iso 镜像

开机进入固件,把CD-ROM移到第一位

成功进入

搜索flag找到三个文件

弄出来,然后strings一下得到flag

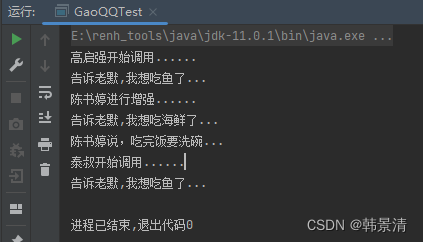

高启强的电脑

题目描述

链接: https://pan.baidu.com/s/1NS3hhQPZ4i_Cml77OVujhQ?pwd=ik45 提取码: ik45

下载得到虚拟机文件,打开

一开机谈了个程序出来,要我们输入用户名

随便输入了一个用户名竟然关机了

还是老手法,直接搜flag

打开文件得到flag

高启强的电脑

题目描述

没见过这种,感觉有点难

在这大眼瞪小眼想了半天,啥也没弄出来

最后竟然在这个里面找到了flag

服务器日志

描述说了,有恶意用户下载了程序,那直接导出所有数据找一下

找到个这个,不知道有用没,

找了半天,不知道咋整了,想起个手法,找到一句话马子

全是手法,家人们

搜了一下flag,那就直接进wires hark打开压缩包搜

flag那个包里就只有显示信息,下一个包有个字符串,应该就是文件内容了

qsnctf{路径-密码-文件名-文件内容}解决了

SSH的密码

提供了字典和用户名,直接上九头蛇爆破

得到密码

登录成功,得到flag

Find flag在我另外一篇文章里,

………………………………………………………………

7月23更新

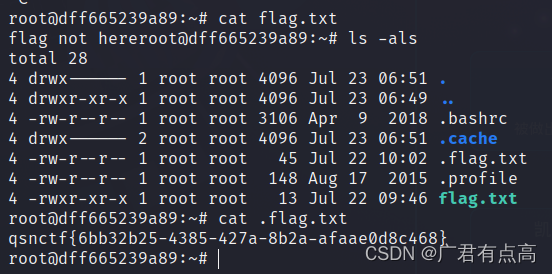

ssh01

真就没难度

ssh-02

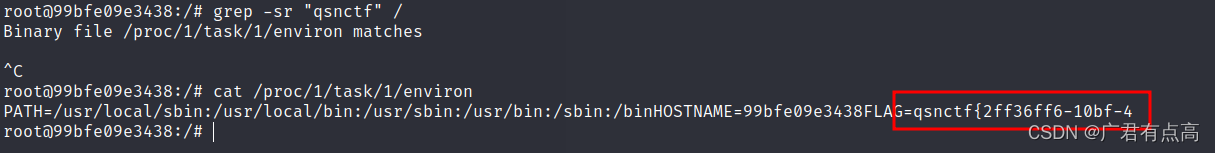

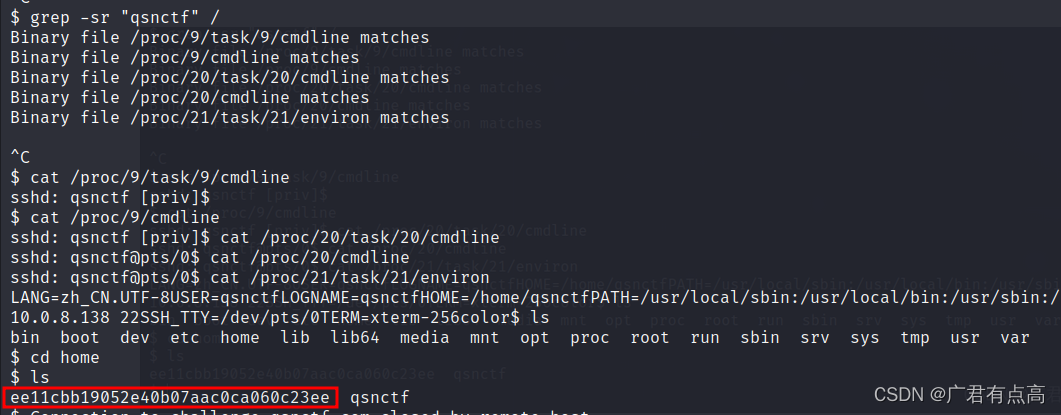

直接搜索flag没有搜到,通过命令:grep -sr “qsnctf” / 找到一半flag,

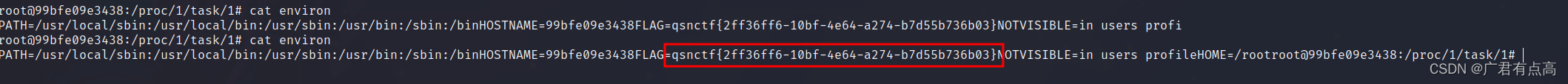

继续找半天没找到,进目录在打开一次就得到完整的了,原来是我窗口小了,结果这个不是正确flag

继续找半天没找到,进目录在打开一次就得到完整的了,原来是我窗口小了,结果这个不是正确flag

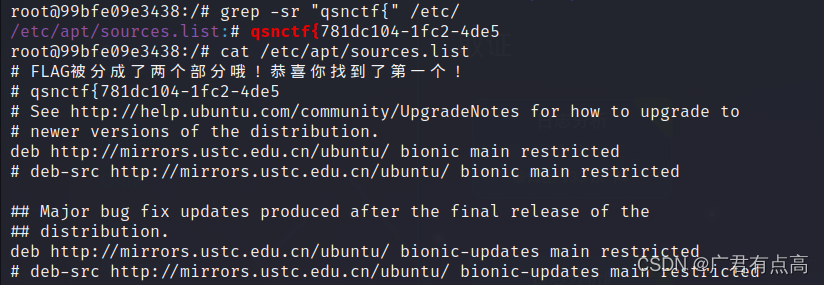

搜所有目录太慢了,一个一个搜最终在etc下面找到flag1

搜所有目录太慢了,一个一个搜最终在etc下面找到flag1

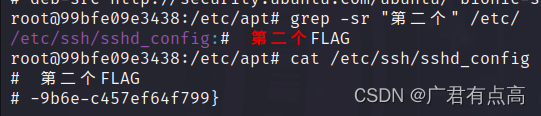

猜测应该还在etc目录下,但是搜第二个的话没有关键字qsnctf了,于是想到了有第一个这个关键字,那直接搜第二个不就好了,成功拿下2血

ssh-03

这题做的有点蒙,本来是要找flag嘛,找到几个文件打开,发现environ这个里面指向的是home下的qsnctf我就想着去看一下结果有一串想flag的我就试着提交结果就提交成功了…

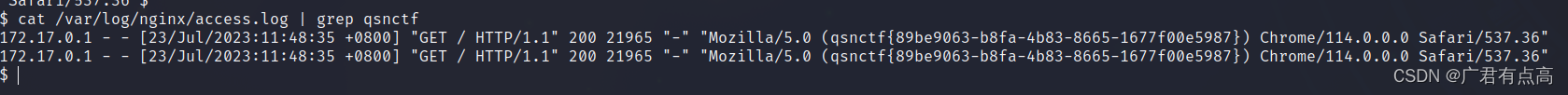

ssh-04

被入侵了嘛,还带有flag,那就去日志目录一个一个过滤最终在/var/log/nginx/access.log 找到flag

![[小森数据结构]看电影-顺序表技术精讲](https://img-blog.csdnimg.cn/959d19139b5b4bd89313ae2eb1a8d23d.png)