2023年菏泽市中职学校技能大赛

“网络安全”赛项规程

一、赛项名称

赛项名称:网络安全

赛项所属专业大类:信息技术类

二、竞赛目的

通过竞赛,检验参赛选手对网络、服务器系统等网络空间中各个信息系统的安全防护能力,以及分析、处理现场问题的能力。通过本赛项的训练和比赛,培养更多学生掌握网络安全知识与技能,发展成为国家信息安全领域的技术技能人才。引导中等职业学校关注网络安全技术发展趋势和产业应用方向,促进网络信息安全专业建设与教学改革。

三、竞赛内容

重点考核参赛选手网络连通、网络系统安全策略部署、信息保护、网络安全运维管理的综合实践能力,具体包括:

1.参赛选手能够在赛项提供的网络设备及服务器上配置各种协议和服务,实现网络系统的运行,并根据网络业务需求配置各种安全策略,以满足应用需求。

2.参赛选手能够根据大赛提供的赛项要求,设计网络安全防护方案。

3.参赛选手能够根据网络实际运行中面临的安全威胁,确定安全策略并部署实施,防范并制止网络恶意入侵和攻击行为。

4.进行分组混合对抗,在防护选手自己服务器的同时,渗透其他任意对手的服务器,比赛结果通过大屏幕等形式实时展示。

5.竞赛总时长为3个小时

四、竞赛方式

(一)参赛方式:团体赛

(二)竞赛队伍组成:每校1队,每支参赛队由2名参赛选手组成,现在校学生,性别不限。

(三)竞赛采取单场次,由各领队参加公开抽签,确定各参赛队抽签顺序号。

(四)赛场的赛位统一编制赛位号,参赛队比赛前60分钟到赛项指定地点接受检录,进场前30分钟抽签决定赛位号,抽签结束后,随即按照抽取的赛位号进场,然后在对应的赛位上完成竞赛规定的竞赛任务。赛位号由参赛选手抽取,抽取赛位号的步骤:

1.抽签由赛场工作人员主持;

2.参赛选手按二级加密要求抽取赛位号,并在赛位记录单上签名确认;

3.抽签结果密封后统一保管,在评分结束后开封统计成绩。

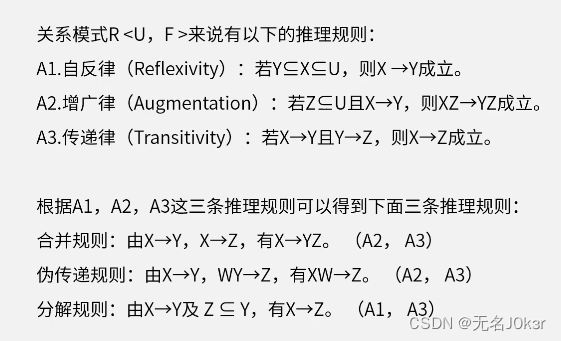

五、竞赛流程

|

(一)竞赛流程图

六、竞赛规则

(一)组队规则

1.本赛项为2人团体赛,同一学校报名参赛队不超过1支;每队选手可配有2名指导老师。

2.承办学校负责参赛学生的资格审查工作,并保存相关证明材料的复印件,以备查验。

(二)熟悉场地规则

1.安排抽取抽签顺序号后,各参赛队统一有序的熟悉场地,熟悉场地时限定在指定区域,不允许进入比赛区。

2.熟悉场地时严禁与现场工作人员进行交流,不发表没有根据以及有损大赛整体形象的言论。

3.熟悉场地严格遵守大赛各种制度,严禁拥挤,喧哗,以免发生意外事故。

(三)入场规则

1.参赛选手按赛区规定的时间准时到达赛场检录区集合。

2.检录人员将对各参赛选手的身份进行核对。参赛选手须提供身份证、学籍证明(盖学校章)、意外险保单(原件)。

3.不允许携带任何通讯及存储设备、纸质材料等物品,检查合格后进入赛场抽签区。

4.在一级加密处,选手按领队抽取的抽签顺序号依次抽取参赛编号,再在二级加密处凭参赛编号抽取赛位号,然后在指定区域等待;待所有选手抽取赛位号后,在现场裁判的指挥下有序进入赛场,按抽取的赛位号就位。

5.在比赛开始30分钟后不得入场,迟到的选手必须在赛场记录表相关栏目中说明到场时间,迟到原因并签赛位号确认。

(四)赛场规则

1.选手进入赛场后,必须听从现场裁判的统一布置和指挥。

2.分发比赛任务书后的10分钟,选手可分析比赛任务,摆放工具、清点检查器材,不可使用工具进行比赛任务的操作。

3.裁判宣布比赛开始,参赛选手才能进行动手完成竞赛比赛任务的操作。

4.竞赛过程中,选手须严格遵守操作规程,确保人身及设备安全,并接受裁判员的监督和警示。若因选手因素造成设备故障或损坏,无法继续竞赛,裁判长有权决定终止该队竞赛;若因非参赛选手个人因素造成设备故障,由裁判长视具体情况做出裁决。

5.竞赛结束(或提前完成)后,参赛选手要确认已成功提交所有竞赛文档,裁判员与参赛选手一起签字确认,参赛选手在确认后不得再进行任何操作。

七、竞赛环境

1.竞赛场地。竞赛场地设在单县职业中等专业学校。现场保证良好的采光、照明和通风;提供稳定的水、电和供电应急设备。

2.竞赛设备。竞赛设备由执委会和承办校负责提供和保障,竞赛区按照参赛队数量准备比赛所需的软硬件平台,为参赛队提供标准竞赛设备。

3.赛场开放。竞赛环境依据竞赛需求设计,在竞赛不被干扰的前提下赛场面向媒体、行业专家开放。

八、技术规范

该赛项涉及的信息网络安全工程在设计、组建过程中,主要有以下7项国家标准,参赛选手在实施竞赛项目中要求遵循如下规范:

| 序号 | 标准号 | 中文标准名称 |

| 1 | GB 17859-1999 | 《计算机信息系统安全保护等级划分准则》 |

| 2 | GB/T 20271-2006 | 《信息安全技术信息系统通用安全技术要求》 |

| 3 | GB/T 20270-2006 | 《信息安全技术网络基础安全技术要求》 |

| 4 | GB/T 20272-2006 | 《信息安全技术操作系统安全技术要求》 |

| 5 | GB/T 20273-2006 | 《信息安全技术数据库管理系统安全技术要求》 |

| 6 | GA/T 671-2006 | 《信息安全技术终端计算机系统安全等级技术要求》 |

| 7 | GB/T 20269-2006 | 《信息安全技术信息系统安全管理要求》 |

九、技术平台

(一)比赛器材

| 序号 | 设备名称 | 数量 | 设备型号 |

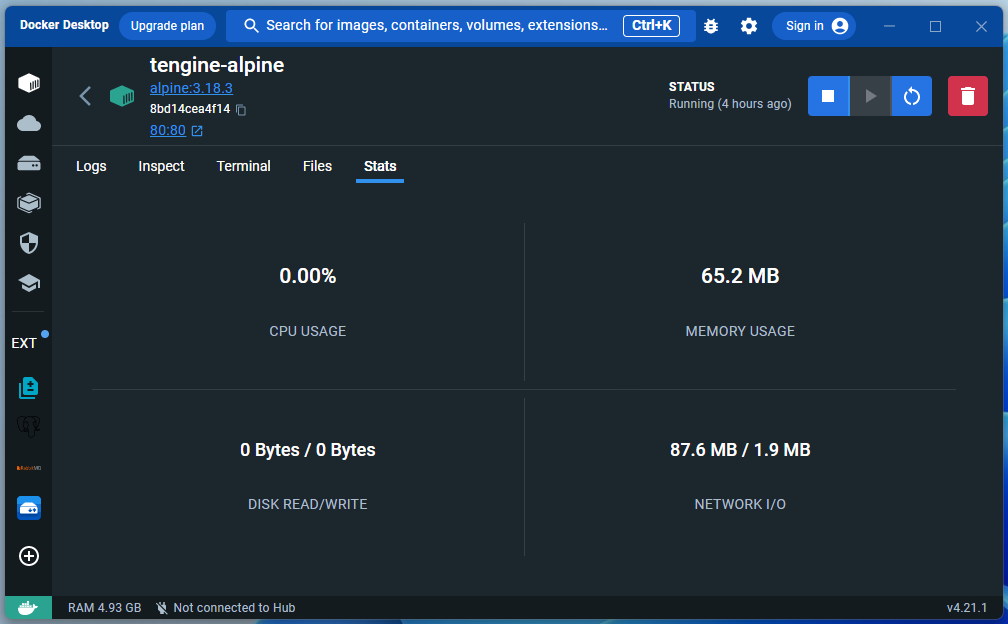

| 1 | 网络安全技能评测平台 | 1 | 中科软磐云PY-B7 磐云PY-B7为1U设备,2个千兆以太口, Intel至强处理器,16G内存,120G SSD +1T SATA硬盘。支持多用户并发在线比赛,根据不同的实战任务下发进行自动调度靶机虚拟化模板功能,为学员提供单兵闯关、分组混战和夺旗竞速等实际对战模式,能够提供29种不同级别的攻防场景。 |

| 2 | PC机 | 2 | CPU 主频>=3.5GHZ,>=四核心 八线程;内存>=8G;硬盘>=1T;支持硬件虚拟化;具有串口或者提供USB转串口配置线缆 |

(二)软件技术平台:

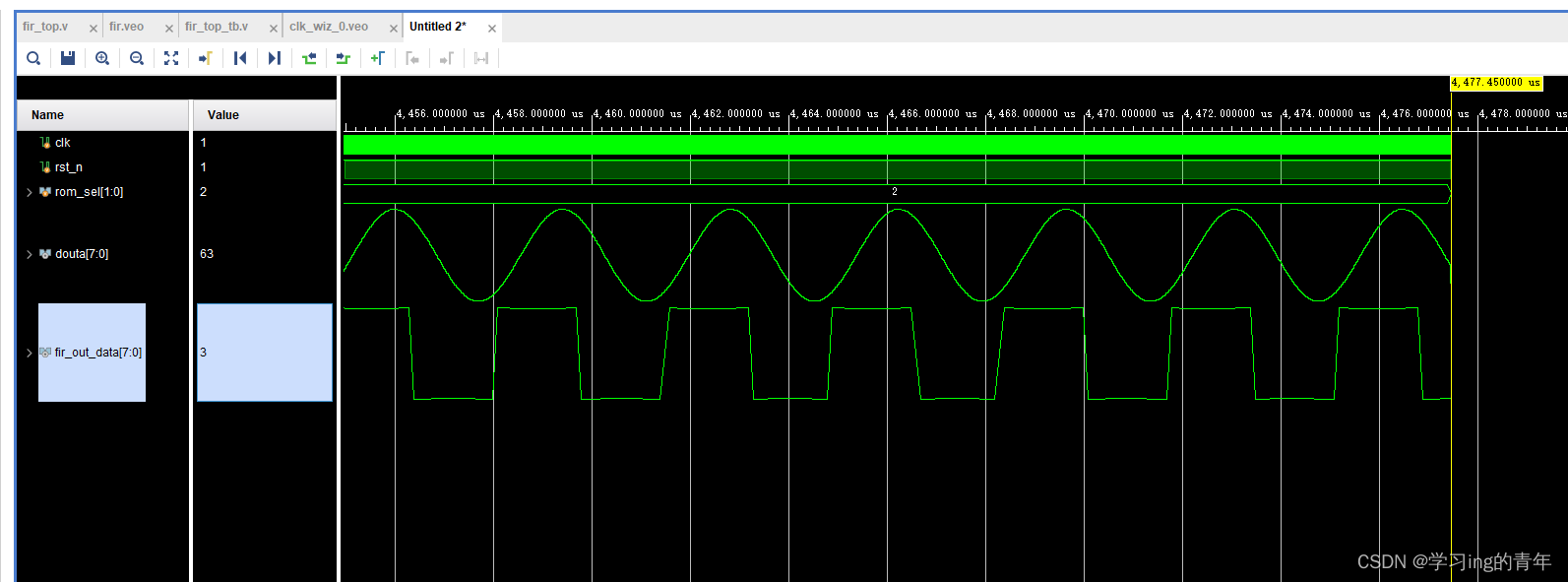

比赛的应用系统环境主要以Windows和Linux系统为主,涉及如下版本:

1)物理机安装操作系统:Windows 7。

2)虚拟机安装操作系统:

Windows系统:Windows XP、Windows 7、Windows2003 Server、Windows2008 Server(根据命题确定)。

Linux系统:Ubuntu、Debian、CentOS(根据命题确定)。

3)办公软件主要为Microsoft Office 2010(中文版)及以上和RAR 4.0 (中文版);比赛提供SercureCRT、putty作为终端。

十、成绩评定

(一)裁判工作原则

1.本赛项评分标准制定遵循“公平、公正、公开”的原则;

2.应用信息化系统进行机考评分,无人为因素干扰。

(二)裁判评分方法

裁判组监督现场机考评分,由裁判长负责竞赛全过程。

(三)成绩产生办法

计算机自动评分,由裁判长负责将竞赛两个阶段的分数汇总,产生每赛位号的对应成绩。

裁判长在竞赛结束1小时内对正式提交赛位号对应的评分结果并复核无误后,加密裁判在监督人员监督下对加密结果进行逐层解密,形成成绩一览表,成绩表由裁判长、监督员签字确认后公布。

十一、赛项安全

(一)比赛环境

1.在赛前组织专人对比赛现场、住宿场所和交通保障进行考察,并对安全工作提出明确要求。赛场的布置,赛场内的器材、设备,应符合国家有关安全规定。

2.赛场周围要设立警戒线,防止无关人员进入发生意外事件。在具有危险性的操作环节,裁判员要严防选手出现错误操作。

3.参赛选手进入赛位、赛事裁判工作人员进入工作场所,严禁携带通讯、照相摄录设备,禁止携带记录用具。

(二)组队责任

1.各学校代表队组成后,须制定相关管理制度,并对所有选手、指导教师进行安全教育。

2.各参赛队伍须加强对参与比赛人员的安全管理,实现与赛场安全管理的对接。

(三)处罚措施

1. 因参赛选手原因造成重大安全事故的,取消其参赛资格。

2. 参赛选手有发生重大安全事故隐患,经赛场工作人员提示、警告无效的,可取消其继续比赛的资格。

十二、竞赛须知

(一)参赛队须知

1.参赛队名称使用学校名称。

2.参赛队员在报名获得审核确认后,原则上不再更换,如筹备过程中,队员因故不能参赛,学校需出具书面说明并按相关规定补充人员并接受审核;竞赛开始后,参赛队不得更换参赛队员,允许队员缺席比赛。

3.各参赛队按竞赛组委会统一安排参加比赛前熟悉场地环境的活动。

4.各参赛队按组委会统一要求,准时参加赛前领队会,领队会上举行抽签仪式。

5.各参赛队要发扬良好道德风尚,听从指挥,服从裁判,不弄虚作假。

(二)指导老师须知

1.各指导老师要发扬良好道德风尚,听从指挥,服从裁判,不弄虚作假。指导老师经报名、审核后确定,一经确定不得更换。

2.指导老师应认真研究和掌握本赛项比赛的技术规则和赛场要求,指导选手做好赛前的一切准备工作。

(三)参赛选手须知

1.参赛选手应遵守比赛规则,尊重裁判和赛场工作人员,自觉遵守赛场秩序,服从执委会的领导和裁判的管理。

2.参赛选手应带齐身份证、学籍证明、意外险保单。在赛场的着装,应符合职业要求。在赛场的表现,应体现自己良好的职业习惯和职业素养。

3.进入赛场前须将手机等通讯工具交赛场相关人员保管,不能带入赛场。未经检验的工具、电子储存器件和其他不允许带入赛场物品,一律不能进入赛场。

4.比赛过程中不准互相交谈,不得大声喧哗;不得有影响其他选手比赛的行为,不准有旁窥、夹带等作弊行为。

5.参赛选手在比赛的过程中,应遵守安全操作规程,文明的操作。通电调试设备时,应经现场裁判许可,在技术人员监护下进行。