Kali Linux中的SQL注入攻击如何进行?

什么是SQL注入攻击?

SQL注入是一种常见的Web应用程序漏洞,攻击者可以通过恶意构造的SQL查询字符串,绕过应用程序的验证和过滤,进而访问或操纵数据库中的数据。这可能导致泄露敏感信息、破坏数据完整性等问题。

攻击步骤:

-

识别目标: 首先,通过应用程序分析,确定可能受到SQL注入攻击的输入点,如登录表单、搜索框等。

-

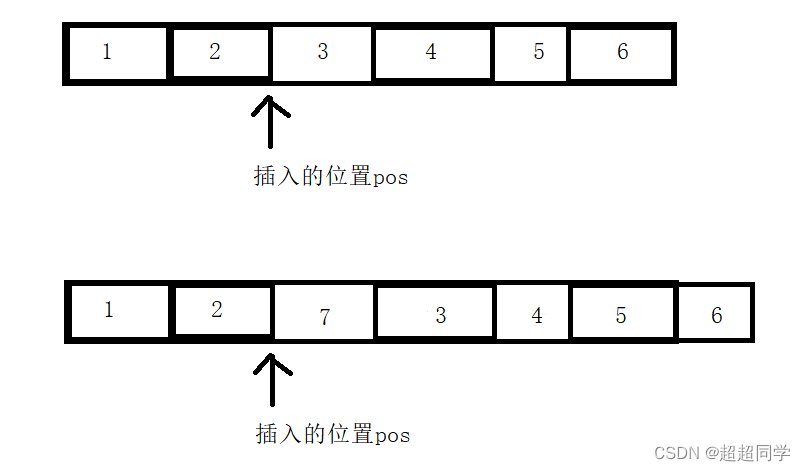

构造恶意输入: 攻击者通过在输入框中插入特殊字符(如单引号)来构造恶意输入,目的是改变应用程序对输入的处理方式。

-

观察错误信息: 如果应用程序在恶意输入时显示错误信息,攻击者可以通过错误信息了解数据库结构和查询。

-

利用注入: 根据观察到的错误信息,攻击者逐步构造恶意查询,以获取敏感数据或执行不当操作。

讲解:

假设有一个虚构的Web应用程序,具有一个登录页面。攻击者在用户名输入框中输入如下内容:

' OR '1'='1

这样,攻击者构造了一个恶意查询,使得条件始终为真。应用程序可能会使用类似以下的查询来验证用户登录:

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '输入的密码';

由于恶意查询的条件始终为真,攻击者可能成功绕过身份验证,进而访问应用程序。

案例分析:电子商务网站的搜索功能

有一个电子商务网站,用户可以使用搜索功能来查找产品。搜索功能通过将用户的关键词插入SQL查询中来检索相关的产品。然而,开发者在构建这个功能时没有充分考虑安全性。

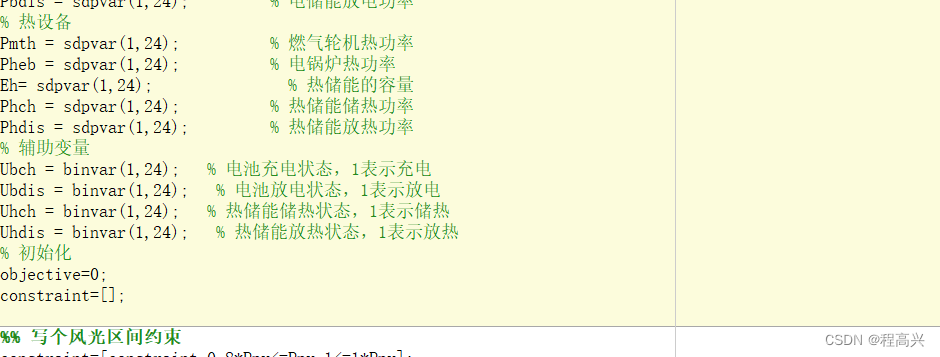

- 搜索功能代码: 搜索功能的代码类似于下面的示例,其中

$keyword是用户输入的搜索关键词:

$query = "SELECT * FROM products WHERE name LIKE '%$keyword%'";

$result = mysqli_query($conn, $query);

- 攻击者的恶意输入: 攻击者可能在搜索框中输入如下内容:

' OR '1'='1

- 构造的查询: 此时,构造的查询可能类似于以下内容:

SELECT * FROM products WHERE name LIKE '%' OR '1'='1' %'

- 结果: 结果是,数据库将返回所有产品,因为

'1'='1'始终为真。

通过这种方式,攻击者可以绕过正常的搜索逻辑,获取到所有产品的数据,甚至可能获取其他敏感数据。

解释:

这个案例是一个常见的SQL注入攻击情景。攻击者通过在输入框中插入特殊字符,成功构造了一个恶意的SQL查询,绕过了原本的搜索逻辑。开发者没有对用户的输入进行充分的过滤和验证,导致了这种安全漏洞。

为了防范此类攻击,开发人员应该始终采取最佳实践,如使用参数化查询或准备语句来处理用户输入,而不是直接将输入拼接到SQL查询中。此外,应该对用户输入进行严格的验证和过滤,以防止恶意输入。

总结:

通过本文的解释、案例分析以及可能的代码演示,相信您已经对Kali Linux中的SQL注入攻击有了更深入的理解。SQL注入是一种严重的安全漏洞,可导致严重后果。作为安全从业者,我们需要充分了解这种攻击,并采取适当的安全措施来防范。