1. hard_web

hard_web_1

题目内容:服务器开放了哪些端口,请按照端口大小顺序提交答案,并以英文逗号隔开(如服务器开放了 80 81 82 83 端口,则答案为 80,81,82,83)

半开放扫描

端口开放状态

- 攻击机发送 SYN 请求连接此端口

- 靶机回复 SYN ACK 表示可以连接 请确认是否连接

- 攻击机发送 RST ACK 断开连接

tcp.flags.syn==1 and ip.dst == 192.168.162.188

hard_web_2

题目内容:服务器中根目录下的 flag 值是多少?

全部加密

导出全部文件,df报毒

哥斯拉webshell得到key748007e861908c03

匹配状态码为200的数据包

0d0a0d0a

b5c1fadbb7e28da08572486d8e6933a84c5144463f178b352c5bda71cff4e8ffe919f0f115a528ebfc4a79b03aea0e31cb22d460ada998c7657d4d0f1be71ffa

hard_web_3

题目内容:该 webshell 的连接密码是多少?

import requests

import hashlib

dic = "abcdefghijklmnopqrstuvwxyz0123456789"

for i in dic:for j in dic:for k in dic:for l in dic:s='1'+i+j+k+l+'y'md5=hashlib.md5(s.encode('utf-8')).hexdigest()if '748007e861908c03' in md5[:16]:print(s)print(md5)break

2. sevrer save

sevrer save_1

题目内容:黑客是使用什么漏洞来拿下 root 权限的。格式为:CVE-2020-114514

sevrer save_2

题目内容:黑客反弹 shell 的 ip 和端口是什么,格式为:10.0.0.1:4444

sevrer save_3

题目内容:黑客的病毒名称是什么?格式为:filename

sevrer save_4

题目内容:黑客的病毒运行后创建了什么用户?请将回答用户名与密码:username:password

误导

沙箱

sevrer save_5

题目内容:服务器在被入侵时外网 ip 是多少? 格式为:10.10.0.1

sevrer save_6

题目内容:病毒运行后释放了什么文件?格式:文件 1,文件 2

sevrer save_7

题目内容:矿池地址是什么?格式:domain:1234

sevrer save_8

题目内容:黑客的钱包地址是多少?格式:xx:xxxxxxxx

DOGE:DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9

3. Wireshark

Wireshark1_1

题目内容:被入侵主机的 IP 是?

Wireshark1_2

题目内容:被入侵主机的口令是?

Wireshark1_3

题目内容:用户目录下第二个文件夹的名称是?

Wireshark1_4

题目内容:/etc/passwd 中倒数第二个用户的用户名是?

4. Incidentresponse

题目内容:你是公司的一名安全运营工程师,今日接到外部监管部门通报,你公司网络出口存在请求挖矿域名的行为。需要立即整改。经过与网络组配合,你们定位到了请求挖矿域名的内网 IP 是 10.221.36.21。查询 CMDB 后得知该 IP 运行了公司的工时系统。(虚拟机账号密码为:root/IncidentResponsePasswd)(答案中如有空格均需去除,如有大写均需变为小写,使用 echo -n ‘strings’|md5sum|cut -d ’ ’ -f1 获取 md5 值作为答案)

IncidentResponse_1

题目内容:挖矿程序所在路径是?

IncidentResponse_2

题目内容:挖矿程序连接的矿池域名是?

.viminfo

IncidentResponse_3

题目内容:攻击者入侵服务器的利用的方法是?

shiro反序列化

IncidentResponse_4

题目内容:攻击者的 IP 是?

IncidentResponse_5

题目内容:攻击者发起攻击时使用的 User-Agent 是?

awk status ==200

IncidentResponse_6

题目内容:攻击者使用了两种权限维持手段,相应的配置文件路径是?

IncidentResponse_7

题目内容:攻击者使用了两种权限维持手段,相应的配置文件路径是?(md5 加密后以 b 开头)

find / -newermt '2023-07-23 16:30:10' ! -newermt '2023-07-23 19:10:10'

stat /etc/redis/redis.conf

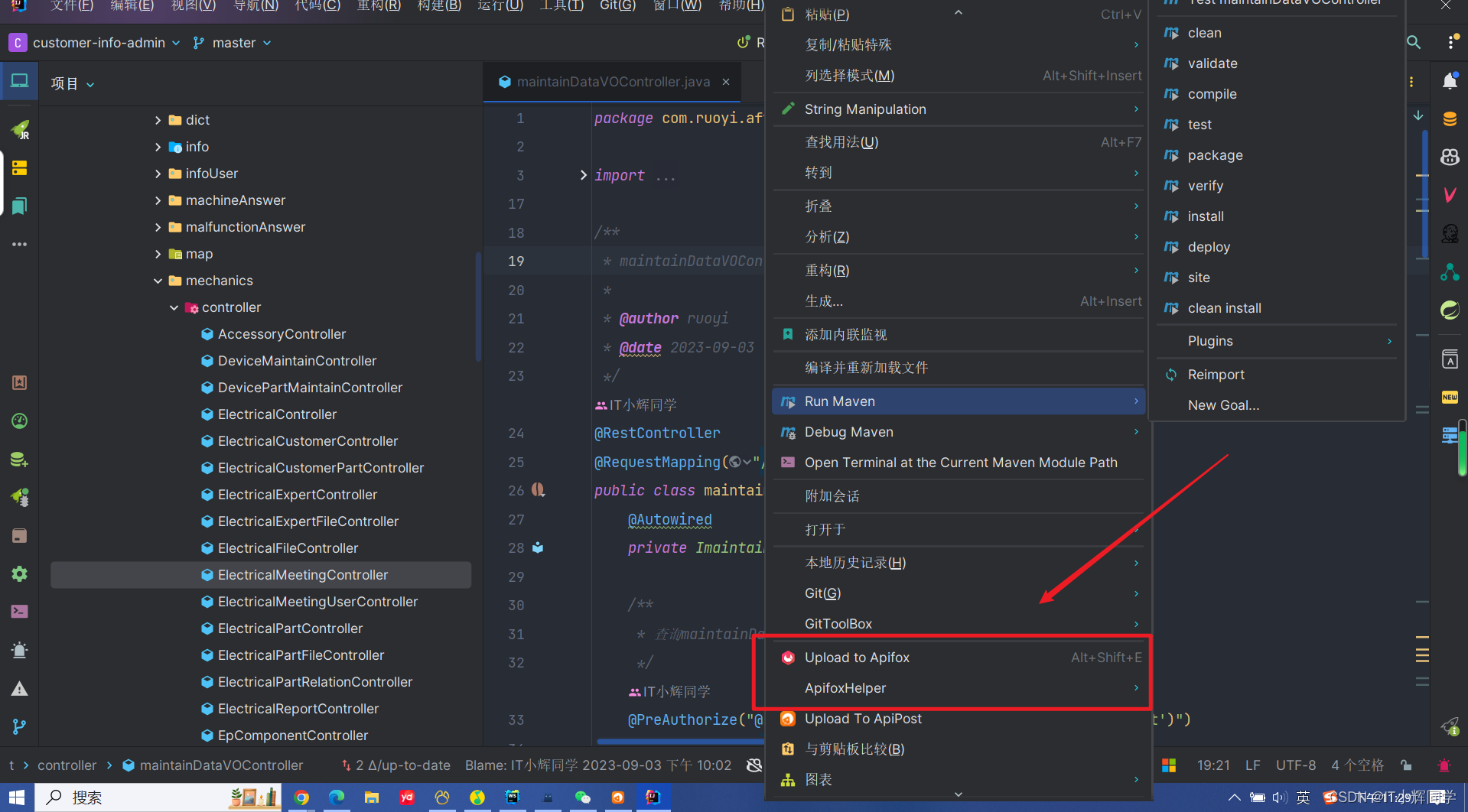

5. SmallSword

SmallSword_1

题目内容:连接蚁剑的正确密码是__?(答案示例:123asd)

SmallSword_2

题目内容:攻击者留存的值是______________?(答案示例:d1c3f0d3-68bb-4d85-a337-fb97cf99ee2e)

SmallSword_3

题目内容:攻击者下载到的flag是______________?(答案示例:flag3{uuid})

exe头

方法2

修改exe后缀后发现为python打包程序的ico

反编译

将2.pyc反编译

https://tool.lu/pyc/

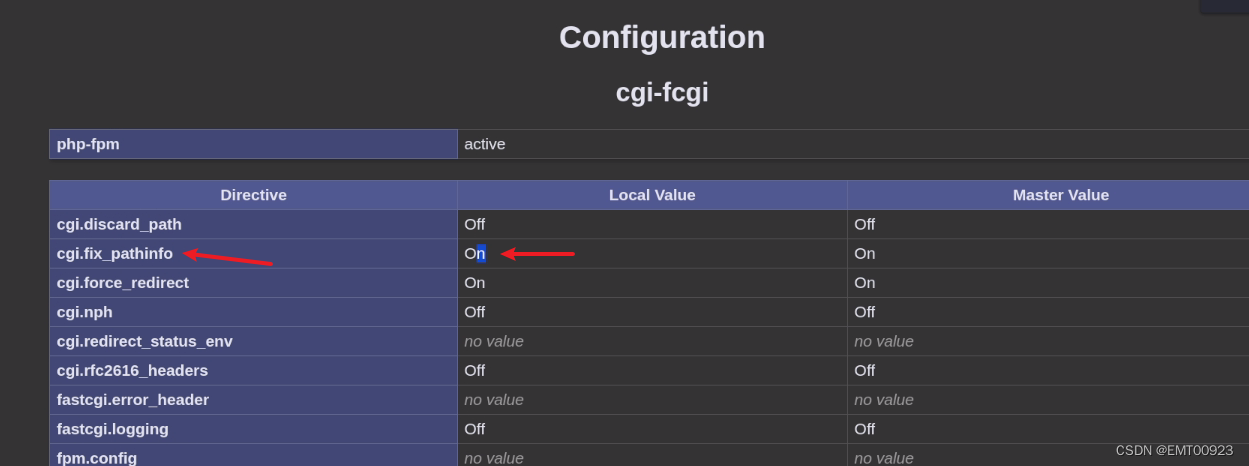

6. ez_web

ez_web_1

题目内容:服务器自带的后门文件名是什么?(含文件后缀)

d00r执行了命令

ViewMore写了d00r

ez_web_2

题目内容:服务器的内网 IP 是多少?

ez_web_3

题目内容:攻击者往服务器中写入的 key 是什么?

7. Babyforensics

baby_forensics_1

题目内容:磁盘中的 key 是多少?

方法2

方法3

拖到diskgenius,发现bitlocker锁

https://arsenalrecon.com/downloads

ArsenalImageMounter挂载

只读打开

baby_forensics_2

题目内容:电脑中正在运行的计算器的运行结果是多少?

./volatility_2.6_lin64_standalone -f ../baby_forensics.raw --profile=Win7SP1x64 psscan

./volatility_2.6_lin64_standalone -f ../baby_forensics.raw --profile=Win7SP1x64 memdump -p 2844 -D ./tmp

修改data后缀,用GIMP调

方法2

./volatility_2.6_lin64_standalone -f ../baby_forensics.raw --profile=Win7SP1x64 windows > ./tmp/win

dows

baby_forensics_3

题目内容:该内存文件中存在的 flag 值是多少?

替换打开

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp94qfIcjQhDxPgr9G4u++pA==

或者使用RS打开

方法2:

继续分析

./volatility_2.6_lin64_standalone -f ../baby_forensics.raw --profile=Win7SP1x64 filescan > filescan.txt

cat filescan.txt| grep i4ak

./volatility_2.6_lin64_standalone -f ../baby_forensics.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003ef3a310 -D ./tmp

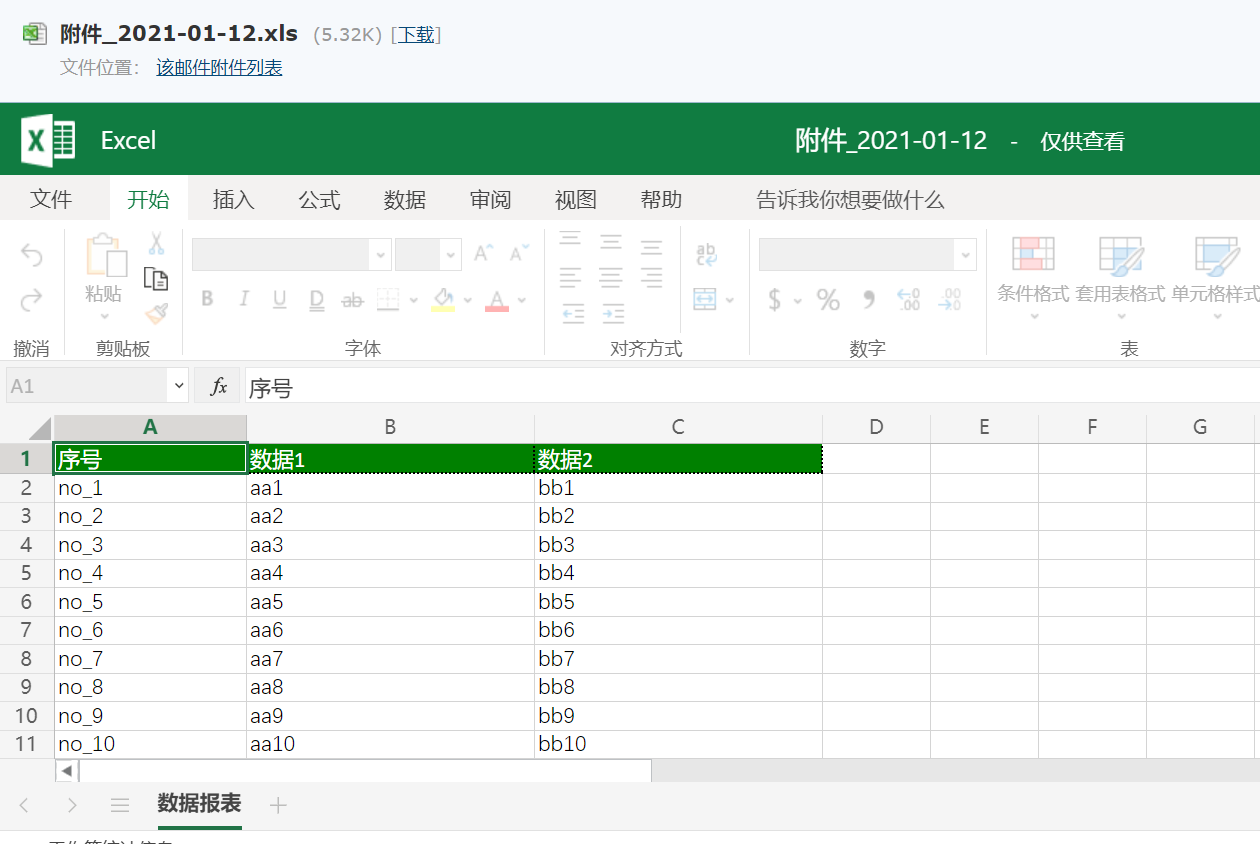

8. tcpdump

tcpdump_1

题目内容:攻击者通过暴力破解进入了某 Wiki 文档,请给出登录的用户名与密码,以:拼接,比如 admin:admin

tcpdump_2

题目内容:攻击者发现软件存在越权漏洞,请给出攻击者越权使用的 cookie 的内容的 md5 值。(32 位小写)

根据一题重新过滤,从41654后的数据包,其中有一个post包

tcpdump_3

题目内容:攻击使用 jdbc 漏洞读取了应用配置文件,给出配置中的数据库账号密码,以:拼接,比如 root:123456

jdbc走tcp协议

tcpdump_4

题目内容:攻击者又使用了 CVE 漏洞攻击应用,执行系统命令,请给出此 CVE 编号以及远程 EXP 的文件名,使用:拼接,比如 CVE-2020-19817:exp.so

tcpdump_5

题目内容:给出攻击者获取系统权限后,下载的工具的名称,比如 nmap

9. Hacked

hacked_1

题目内容:admIn 用户的密码是什么?

往前翻

解出后不对

添加条件继续翻

hacked_2

题目内容:app.config[‘SECRET_KEY’]值为多少?

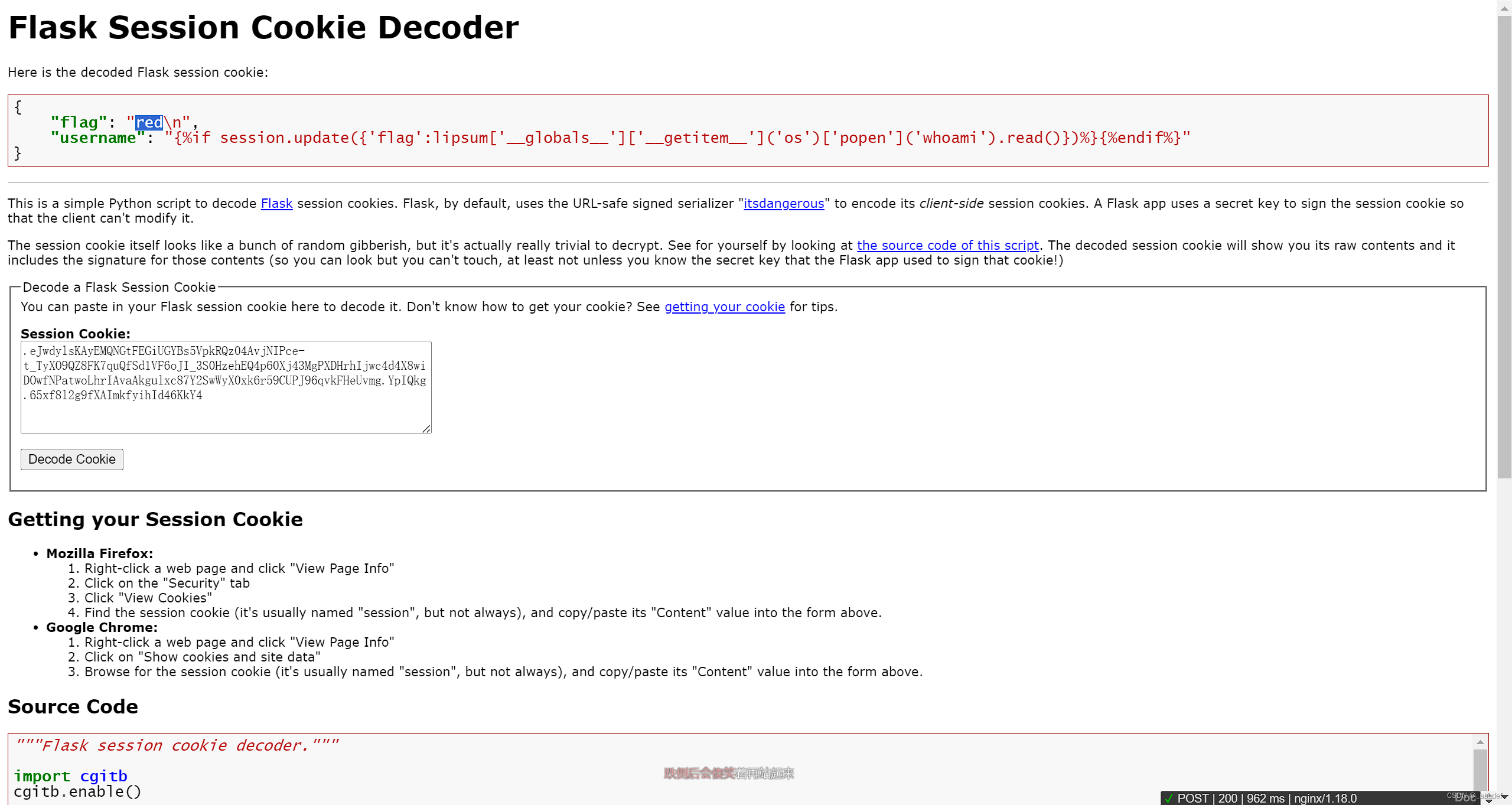

hacked_3

题目内容:flask 网站由哪个用户启动?

开始以为是这个,不对,然后往后看

Flask Session Cookie Decoder

https://www.kirsle.net/wizards/flask-session.cgi

download

bf-ezweb-hacked-hardweb-smallsword-wireshark1-tcpdump

https://download.csdn.net/download/qq_38626043/88311550

bf

https://download.csdn.net/download/qq_38626043/88311494

ss

https://download.csdn.net/download/qq_38626043/88311492

ir过大上传不了

ref

https://mp.weixin.qq.com

https://mp.weixin.qq.com

https://mp.weixin.qq.com

https://blog.csdn.net/NDASH

https://blog.csdn.net/m0_52484587

![[E2E Test] Python Behave Selenium 一文学会自动化测试](https://img-blog.csdnimg.cn/63523df800b547af9d30f35f44e83dd5.png)