前言:软件搞环境涉及到了中间件thal trustzone certificate key,翻译过来是thal信任区域证书密钥 ,不明白这是什么,学习一下

ssl证书密钥

SSL密钥是SSL加密通信中的重要组成部分。SSL证书通过加密算法生成,用于保护网络通信的安全性和私密性。密钥是一种密码学算法中的关键元素,用于加密和解密敏感信息。在SSL通信过程中,使用可信的证书导入和加载密钥,确保数据加密和解密的安全性。

SSL证书密钥采用公钥加密算法,这意味着加密和解密使用的是不同的密钥。公钥用于数据加密,而私钥用于数据解密。公钥可以公开分发,而私钥必须严格保密,仅用于解密。这种非对称加密方式保证了通信的安全性,即使公钥被泄露,也无法破解私钥。

SSL证书密钥的生成过程非常复杂且具有极高的安全性。一般情况下,证书申请者需要向颁发机构提供相关的身份证明材料。颁发机构根据这些材料生成证书,并在证书中包含公钥和其他相关信息。私钥则在生成证书时由证书申请者保管,确保只有合法的用户能够访问私钥。

SSL证书密钥的重要性不言而喻。它不仅可以确保数据传输过程中的安全性,还可以用于验证服务器的身份。当客户端与服务器建立SSL连接时,服务器会向客户端发送证书。客户端通过验证证书中的公钥和其他信息来判断服务器的真实性和合法性。只有验证通过的服务器才能与客户端进行安全的数据交换。

正因为SSL证书密钥的重要性,任何有意破坏网络安全的恶意行为都会试图获取密钥。因此,保护好密钥的安全性成为了网络安全的重要任务之一。合理的密钥管理措施可以有效避免密钥泄露和私钥被盗用的风险。同时,定期更换证书和密钥也是一种增加安全性的有效方式,以防止已被破解的证书或密钥被滥用。

总之,SSL证书密钥是确保网络通信安全和私密性的关键要素。它采用公钥加密算法,保护数据传输过程中的安全性,并用于验证服务器的身份。密钥的生成过程复杂且安全,需要合理的密钥管理措施来保护其安全性。通过合理使用和保护SSL证书密钥,可以确保网络通信的安全和可靠性

先做个扫盲科普:

ARM TrustZone是什么?

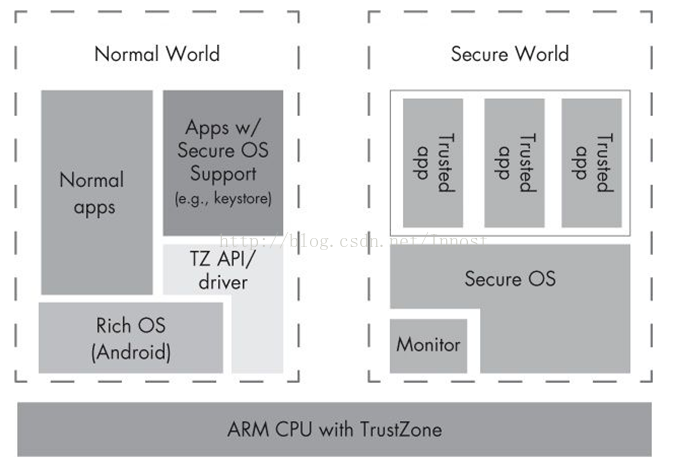

ARM TrustZone是一种硬件和软件的安全解决方案,用于提供更高级别的系统安全性。它是由ARM公司开发的一项技术,旨在通过将处理器资源划分为两个不同的安全域,即安全世界(Secure World)和普通世界(Normal World),实现敏感数据和关键代码的隔离和保护。

在TrustZone中,处理器运行在两个不同的状态下:安全状态和非安全状态。安全状态下的代码和数据受到严格的保护,只能被受信任的应用程序或操作系统访问。非安全状态下的代码和数据可以被普通应用程序和操作系统访问。

TrustZone提供了以下功能:

- 安全启动:验证引导加载程序和操作系统的完整性,确保系统启动的可靠性。

- 安全分区:将系统资源划分为安全域和普通域,确保敏感数据和关键代码的隔离和保护。

- 安全通信:提供安全的通信机制,确保安全域和普通域之间的通信不受恶意攻击影响。

- 安全监控:监测系统状态和行为,检测潜在的安全威胁,并采取相应的安全防护措施。

TrustZone技术被广泛应用于移动设备、物联网设备和其他需要高级安全性的系统中,以保护用户的隐私和敏感数据。

Android Key/Trust Store研究

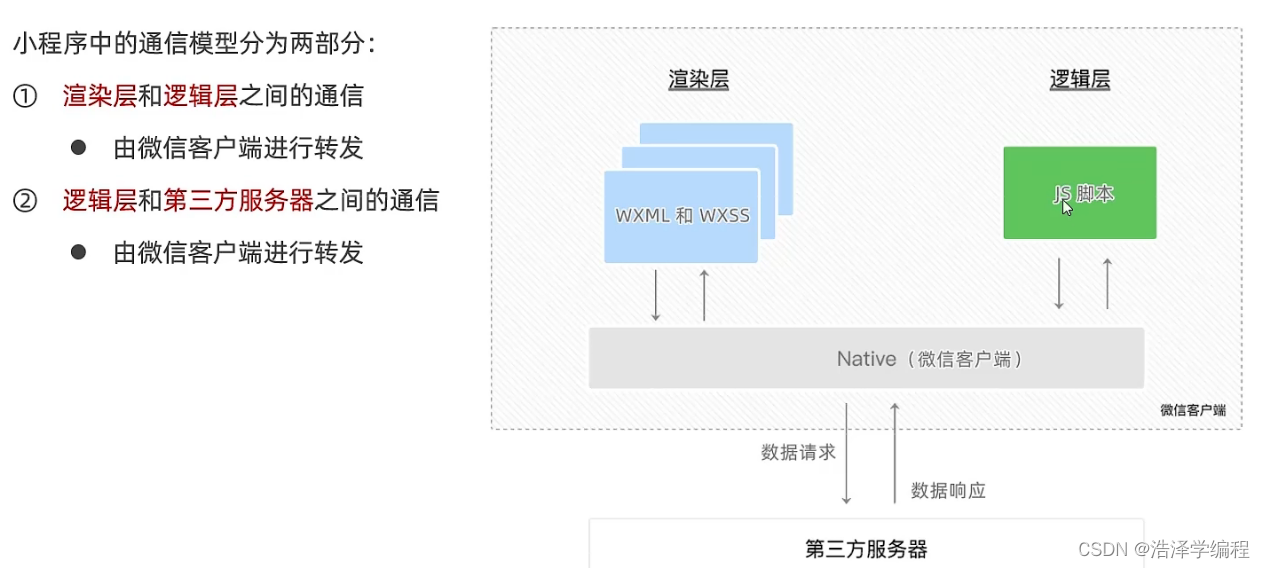

Android Key/Trust Store是系统全局的Key/Trust Store。虽然Android符合JCE/JSSE规范,但是Android平台的实现和一般PC机上的实现有很大不同。

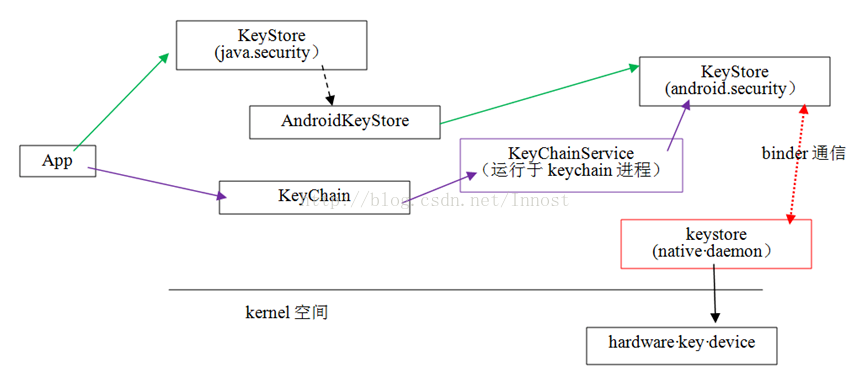

我们先来看KeyStore的架构,

- 一个APP有两种方式和Android Keystore交互。一种是利用JCE的KeyStore接口,并强制使用“AndroidKeyStore“作为Provider的名字。这样,JCE就会创建AndroidKeyStore对象。当然,这个对象也就是个代理,它会创建另外一个KeyStore对象。这个KeyStore就是android.security.KeyStore。虽然名字一样,但是包名却不同,这个是android特有的。

- 另外一条路是使用Android提供的KeyChain API。KeyChain我觉得从“Key和CertificatesChain的意思”来理解KeyChain的命名可能会更加全面点。KeyChain会和一个叫KeyChainService的服务交互。这个KeyChainService又是运行在“keychain“进程里的。keychain进程里也会创建android.security.KeyStore对象。

- 再来看android.security.KeyStore(以后简称AS Store,而JCE里的,我们则简称JSStore)。好吧,binder无处不在。AS(AndroidSecurity) Store其实也是一个代理,它会通过binder和一个native的进程“keystore“交互。而keystore又会和硬件中的SEE(Security Element Enviroment)设备交互(ARM平台几乎就是Trust Zone了)。高通平中,SEE设备被叫做QSEE。keystore进程会加载一个名叫“libQSEEComAPI.so”的文件。

为什么要搞这么复杂?

- KeyChain其实简化了使用。通过前面的例子大家可以看到,JCE其实用起来是很麻烦的,而且还要考虑各种Provider的情况。而且,通过KeyChain API能使用系统级别的KeyStore,而且还有对应的权限管理。比如,不是某个APP都能使用特定alias的Key和Chain的。有一些需要用户确认。

- 而更重要的功能是把硬件key managment功能融合到AS Keystore里来了。这在普通的JCE中是没有的。硬件级别的KM听起来(实际上也是)应该是够安全的了:)

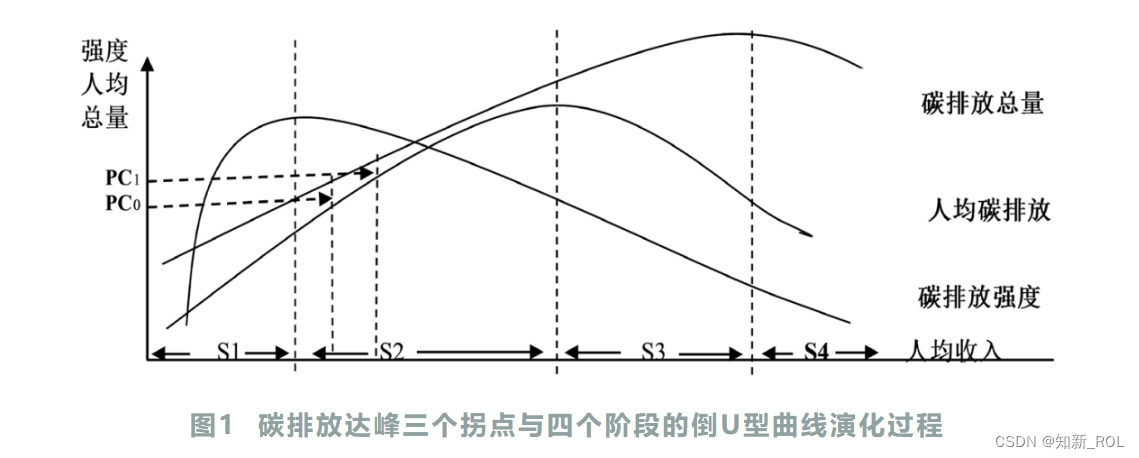

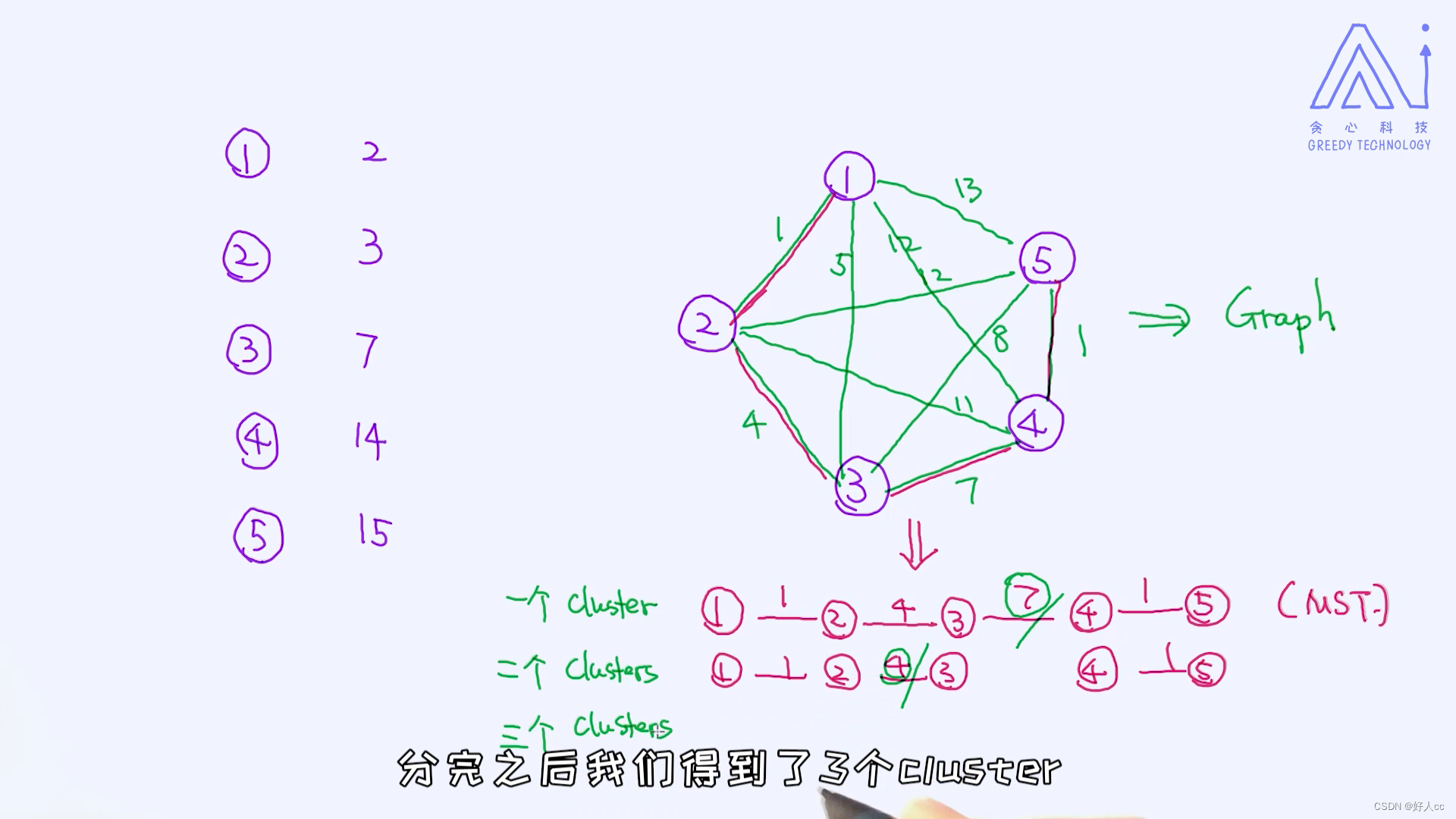

关于SEE和TrustZone,见下面的图:

TrustZone示意图

TrustZone示意图

简单点看,ARM芯片上其实跑了两个系统,一个是Android系统,另外一个是安全的系统。Android系统借助指定的API才能和安全系统交互。

参考资料:

1、https://www.wenjiangs.com/doc/pouvrxeviq7b

2、http://research.microsoft.com/en-us/um/people/alecw/asplos-2014.pdf

3、http://www.ti.com.cn/cn/lit/wp/spry228/spry228.pdf

4、http://cache.freescale.com/files/32bit/doc/white_paper/QORIQSECBOOTWP.pdf