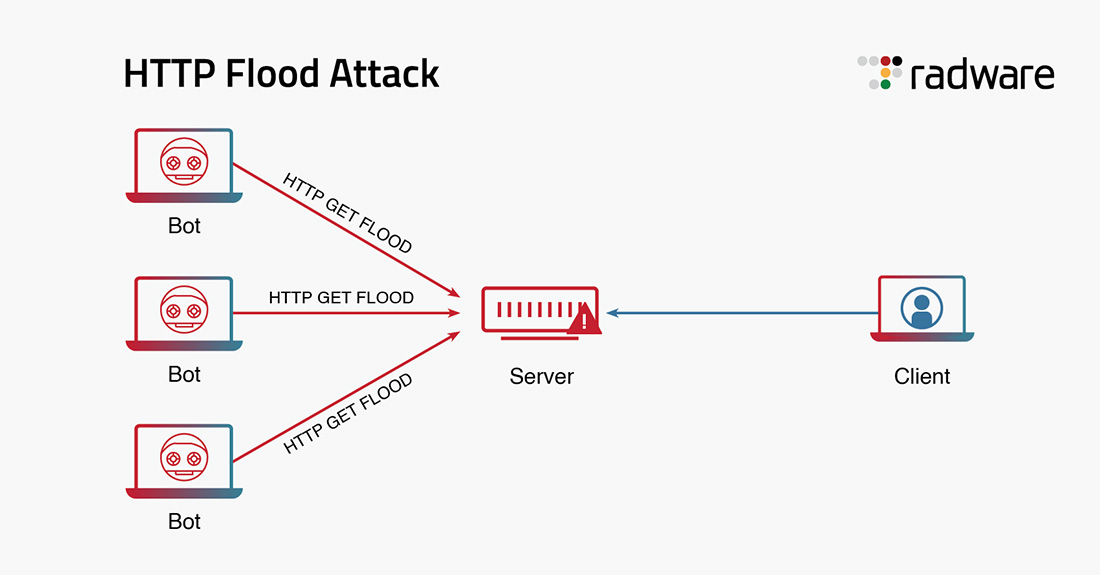

HTTP 洪水攻击是一种针对 Web 和应用程序服务器的第 7 层分布式拒绝服务 (DDoS) 攻击。HTTP 洪水攻击通过使用 HTTP GET 或 HTTP POST 请求执行 DDoS 攻击。这些请求是有效的,并且针对可用资源,因此很难防范 HTTP 洪水攻击。

匿名 HTTP 洪水攻击还可能欺骗客户端 IP 地址,以防止跟踪攻击者。

HTTP 洪水攻击如何工作?

在 HTTP 泛洪攻击期间,攻击者使用 HTTP GET 或 POST 请求淹没目标应用程序和 Web 服务器。大量的 HTTP GET 和 POST 请求导致 Web 和应用程序服务器连接线程分配系统资源来处理传入的请求。连接请求也可能由僵尸网络发起,并导致 Web 和应用程序服务器资源耗尽。因此,Web 和应用程序服务器进入拒绝服务状态,以处理来自合法流量的任何请求。

如何缓解 HTTP 洪水攻击?

由于其机制的独特性,缓解 HTTP 洪水攻击的最佳方法是结合网络和应用层安全性。

网络安全侧重于将已知与 HTTP 洪水攻击关联的攻击者和 IP 地址列入黑名单、限制速率请求以及检查每个请求的行为配置文件。应用层安全性侧重于修补 Web 应用程序中的漏洞,实施来自已知不良行为者和地址的速率限制,以及使用 CAPTCHA 和加密挑战。它还使用 DDoS 保护服务、负载均衡器以及 Web 应用程序和 API 保护。

组织可以采取以下步骤来缓解 HTTP 洪水攻击:

- 提高 Web 和应用程序服务器连接限制:这可以通过增加可能处理的并发 HTTP 连接数来帮助减少对 HTTP 洪水 DDoS 攻击的脆弱性。此外,还可以实施超时以释放 Web 和应用程序服务器连接资源。

- 实施速率限制:速率限制涉及限制来自任何给定 IP 地址的传入请求,以防止 DDoS 攻击,例如 HTTP 洪水攻击者发起的攻击。请注意,如果匿名,IP 地址可能会被欺骗,这可能会导致不正确的速率限制。

- 使用负载均衡器和 Web 应用程序防火墙 (WAF):WAF 通过使用各种机制(如 CAPTCHA 和加密质询)以及应用机器人缓解技术,使用 HTTP GET 和 POST 帮助防范 HTTP 洪水攻击。负载均衡器和反向代理可以缓冲连接并实施多种连接管理技术,以防止 HTTP GET 和 POST 请求影响应用程序和 Web 服务器资源。

- 使用基于云的 DDoS 防护或僵尸网络跟踪等服务:这些解决方案有助于快速识别可疑活动并做出适当的响应。

- 始终保持安全最佳实践:保持软件更新并定期修补漏洞。这将有助于最大限度地降低风险并防范所有类型的威胁,包括使用 HTTP Flood DDoS 攻击等技术的恶意行为者构成的威胁。

- 使用 Radware DDoS 防护(DefensePro、Cloud DDoS Protection Service)、WAAP 和 Cloud WAAP以及 Alteon(带集成 WAAP)解决方案:通过使用在不影响合法流量的情况下阻止攻击的方法缓解 HTTP Flood DDoS 攻击,并使用机器学习和基于行为的算法来了解什么是合法的行为配置文件。然后,自动阻止恶意攻击,同时有效管理用户连接,而不会影响合法的 HTTP 请求。这提高了保护准确性,同时最大限度地减少了误报和对合法用户的中断。