目录

- 前言

- 水平,垂直越权,未授权访问

- Pikachu-本地水平垂直越权演示(漏洞成因)

- 墨者水平-身份认证失效漏洞实战(漏洞成因)

- 原理

- 越权检测-Burpsuite插件Authz安装测试(插件使用)

- 修复防御方案

前言

越权漏洞文章分享:https://www.cnblogs.com/zhengna/p/15650939.html

越权归类到业务逻辑上面,叫业务逻辑漏洞会比较好一点

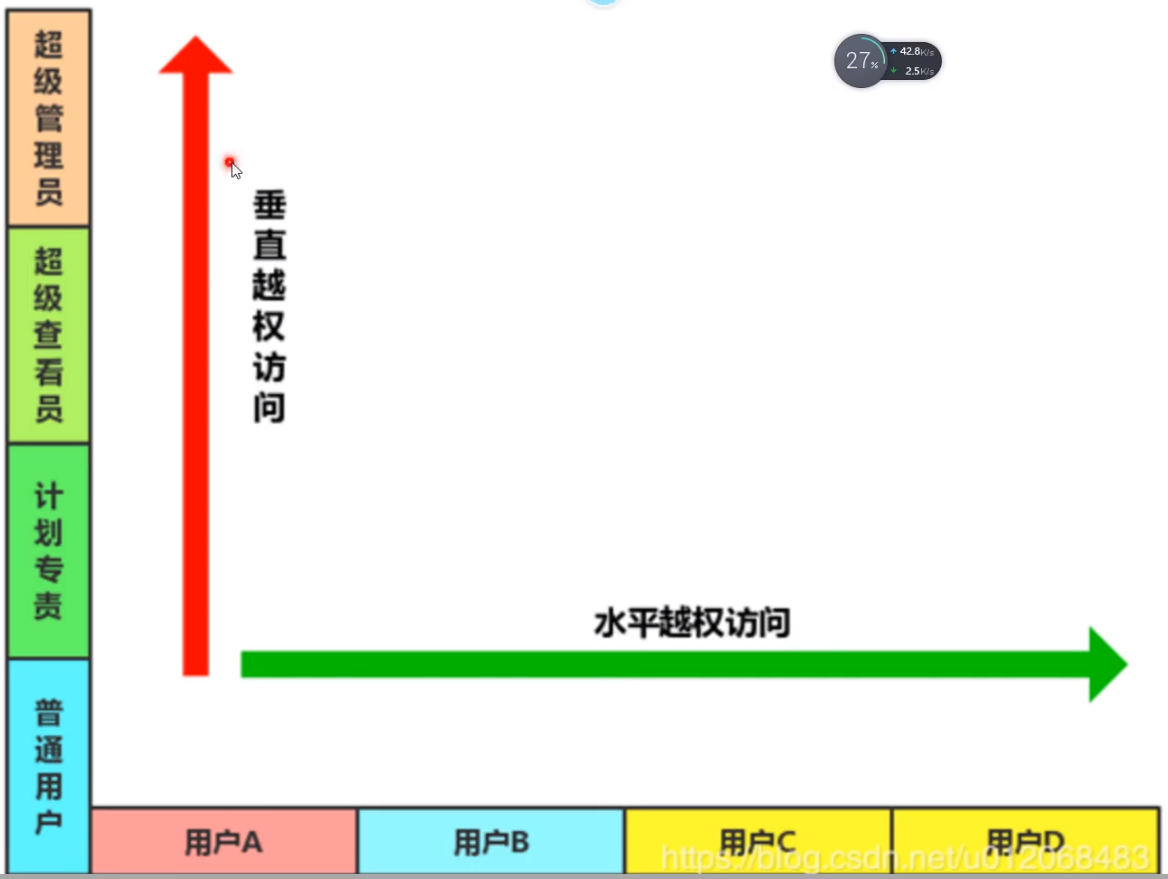

同级别的用户越权称为水平越权,以普通用户的权限行使高权限用户的权限就是垂直越权

水平,垂直越权,未授权访问

解释,原理,检测,利用,防御等

通过更换的某个ID之类的身份标识,从而使A账号获取 (修改、删除等)B账号数据。

使用低权限身份的账号,发送高权限账号才能有的请求,获得其高权限的操作。通过删除请求中的认证信息后重放该请求,依旧可以访问或者完成操作。

比如说后台地址、后台里面操作的应用,这个时候你不需要登录,直接操作,就属于未授权访问,他没有进行一些权限的验证,导致的一种安全问题

懂了攻击,防御就是那么回事了

越权漏洞不限于各种脚本,因为前期在学漏洞的时候,大家可能会发现有些漏洞可能会受到数据库类型的区分,所以攻击具有多样性,但是越权漏洞不会与网站脚本、网站搭建情况有关系,这个漏洞是通用漏洞

只要是网站或者业务系统,越权漏洞都是一码事情,没有什么特别的一些东西要说

Pikachu-本地水平垂直越权演示(漏洞成因)

抓包,修改用户名,放包,发现个人信息全部更改了,说明存在越权漏洞,这就是典型的水平越权漏洞

通过前期的信息收集能够得到其它用户的用户名,有一些网站他有一个注册功能,注册的时候能够通过注册一些用户名,有时候他会提示你用户名存在,那么就是说这个用户是存在的;有一些网站能够通过访问其它个人空间,能够看到当前人的用户名

越权漏洞跟我们后面漏洞有很大的关系,像我们前面讲过的sql注入,文件上传,利用的话,直接就能够获取到网站的数据和权限,这个漏洞好像只能获取到一些人的其它信息,操作一下

不管是网站还是挖漏洞的平台也好,一般都是会收这个漏洞的,因为大部分网站是强调个人信息的安全性,如果有这个漏洞就会危害到其他人的信息安全,这也是他成为高危漏洞的原因

如果我们做网站的一个实战入侵的话,说你要获取到网站的权限,这个漏洞即使有,也不一定能够帮助你拿到网站权限,水平越权帮助不大,但是垂直越权会帮助大一些,因为垂直越权使可以跨级别的一个操作

抓添加用户的数据包是从admin用户那边抓的数据包,如果没有这个数据包,我们就无法添加用户,所以说这个条件是需要满足的;可以盲猜,根据当前用户上面界面的情况,去猜测管理员可能存在的功能,去猜测和构造数据包;知道网站的源码,那么我们可以去网站上面下载这个源码,下载之后,放到本地去测试,这个时候我们把管理员的数据包抓到,在放到我们真实的目标里面去,这也是获取数据包的方式;如果获取不到数据包的话,那这种垂直越权,你想要操作他的话就不行

在实战当中,如果我们有管理员用户,那我们其实登录进去就完事了,不用去越权

垂直越权:添加用户

前提条件:获取添加用户的数据包

怎么来的数据包:

1.普通用户前端有操作界面可以抓取数据包

2.通过网站源码本地搭建自己去模拟抓取

3.盲猜

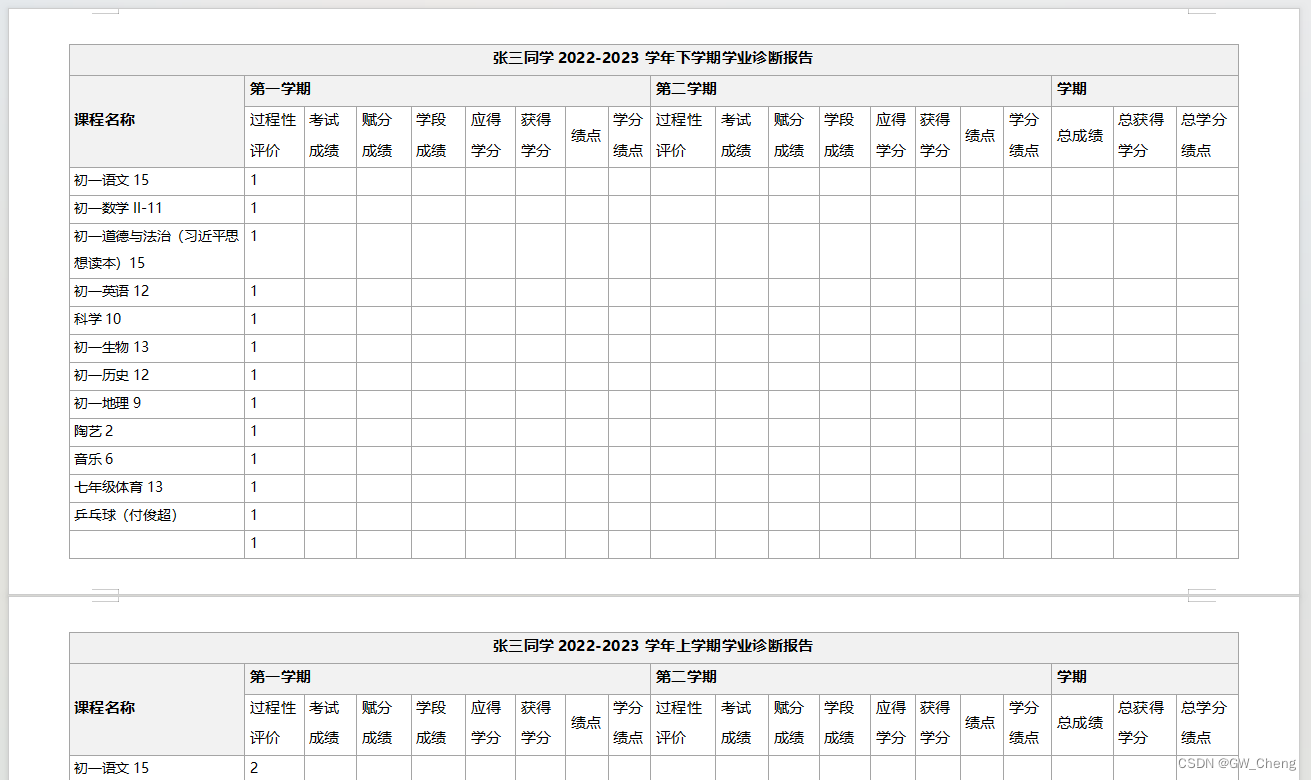

墨者水平-身份认证失效漏洞实战(漏洞成因)

越权漏洞可能会涉及到未授权访问,如果网站在登录这里判断不好的话,其实我们可以通过这个漏洞直接进去到管理界面

card_id:每个用户的编号

通过操作这个编号,就能够实现对这个用户的地址访问

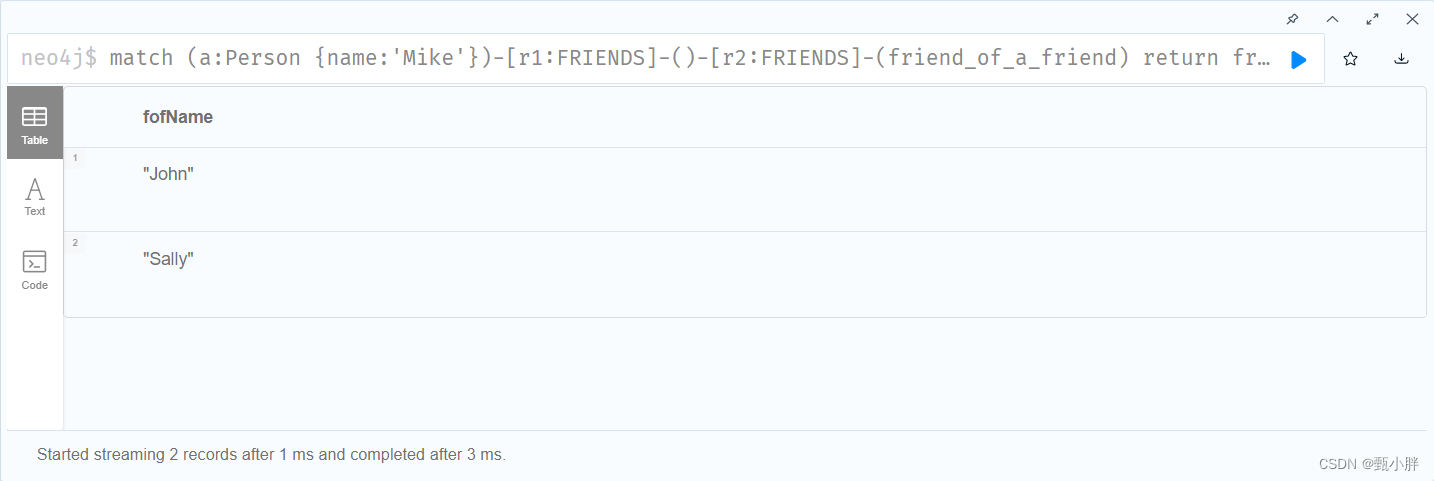

通过一个普通用户,他里面的id值,然后更改这个id值,实现读到其它用户的数据,这个时候我们观察一下漏洞的情况和一些个人信息的地址链接,因为在地址上面可能是他的一些编号

原理

前端安全造成:验证写在前端界面,不是在后端进行处理,代码在前端页面这个地方,只有判断用户是不是管理员,完了之后再把界面进行展示

他只是做了判断给与你操作的功能,不是说这个功能没有

后端安全造成:数据库

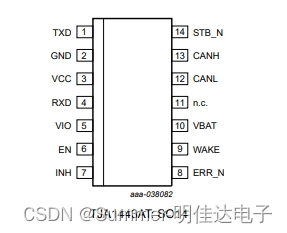

通过groupid来判断用户的级别,来给与相对应的操作权限

user表(管理员和普通用户同表)

id,username,password,usertype

1,admin,123456,1

2,xiaodi,11111,2

登录用户admin或xiaodi时,代码是如何验证这个级别? (usertype判断)

如果在访问数据包中有传输用户的编号、用户组编号或类型编号的时候,那么尝试对这个值进行修改,这是测试越权漏洞的基本。

uid、groupid、usertype

越权检测-Burpsuite插件Authz安装测试(插件使用)

先登录一个用户,然后让这个用户去触发一些数据包,把另一个用户登录凭据写上去就完事了;把要触发的数据包全部选取,点击run,就会对数据包进行尝试触发,下面为绿颜色的就代表状态码为200,对方没有拦截,它就认定为存在越权漏洞

authz存在误报,在使用插件进行检测的时候,要注意验证

authz文章介绍:

https://blog.csdn.net/weixin_50464560/article/details/120211325

AuthMatrix文章介绍:

https://blog.csdn.net/qq_42322144/article/details/112462703

越权漏洞在利用的时候,用它来做权限的获取,这种漏洞其实意义不是很大,除非说是垂直越权,能够拿到管理员权限,然后在管理员权限里面做一些操作来拿到网站权限,也就是上传后门,如果是水平越权,那跟拿到网站的权限还是有很大距离的

越权漏洞在提交到SRC平台的时候是没有问题的,因为这个漏洞涉及的是用户的安全

修复防御方案

1、前后端同时对用户输入信息进行校验,双重验证机制

2、调用功能前验证用户是否有权限调用相关功能

3、执行关键操作前必须验证用户身份,验证用户是否具备操作数据的权限

4、直接对象引用的加密资源ID,防止攻击者枚举ID,敏感数据特殊化处理

5、永远不要相信来自用户的输入,对于可控参数进行严格的检查与过滤