文章目录

- 前言

- 一、CVE-2021-41402描述

- 二、CVE-2021-41402漏洞复现

- 1、信息收集

- 1、方法一弱口令bp爆破

- 2、方法二7kb扫路径,后弱口令爆破

- 2、找可能可以进行任意php代码执行的地方

- 3、漏洞利用找flag

- 总结

前言

此文章只用于学习和反思巩固渗透测试知识,禁止用于做非法攻击。注意靶场是可以练习的平台,不能随意去尚未授权的网站做渗透测试!!!

一、CVE-2021-41402描述

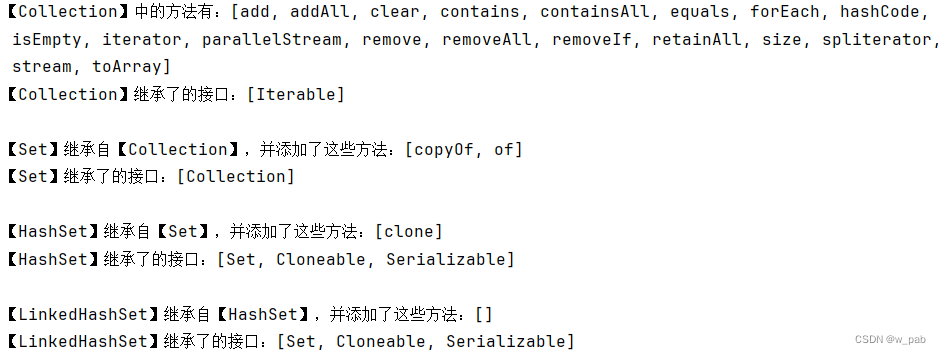

flatCore-CMS v2.0.8 存在代码执行漏洞,远程恶意用户可以利用该漏洞执行任意 PHP 代码。

二、CVE-2021-41402漏洞复现

- 1、信息收集

- 2、找可能可以进行任意php代码执行的地方

- 3、漏洞利用找flag

1、信息收集

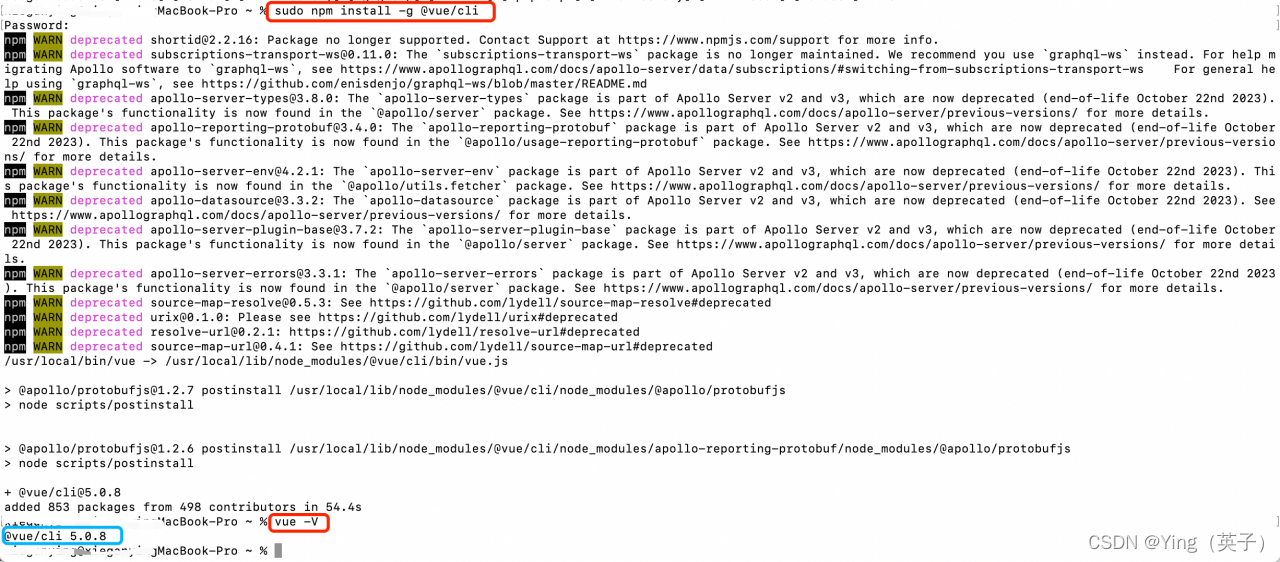

1、方法一弱口令bp爆破

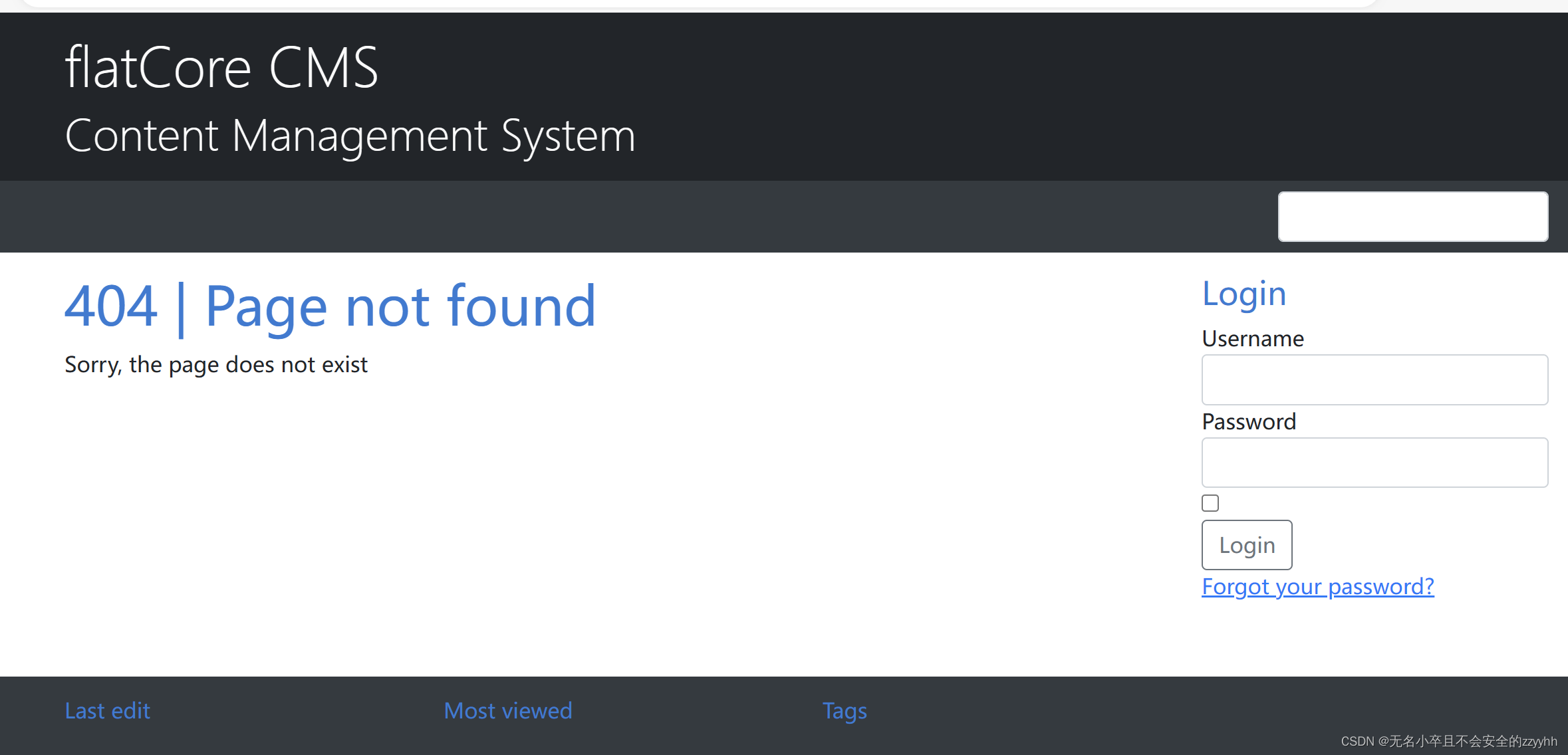

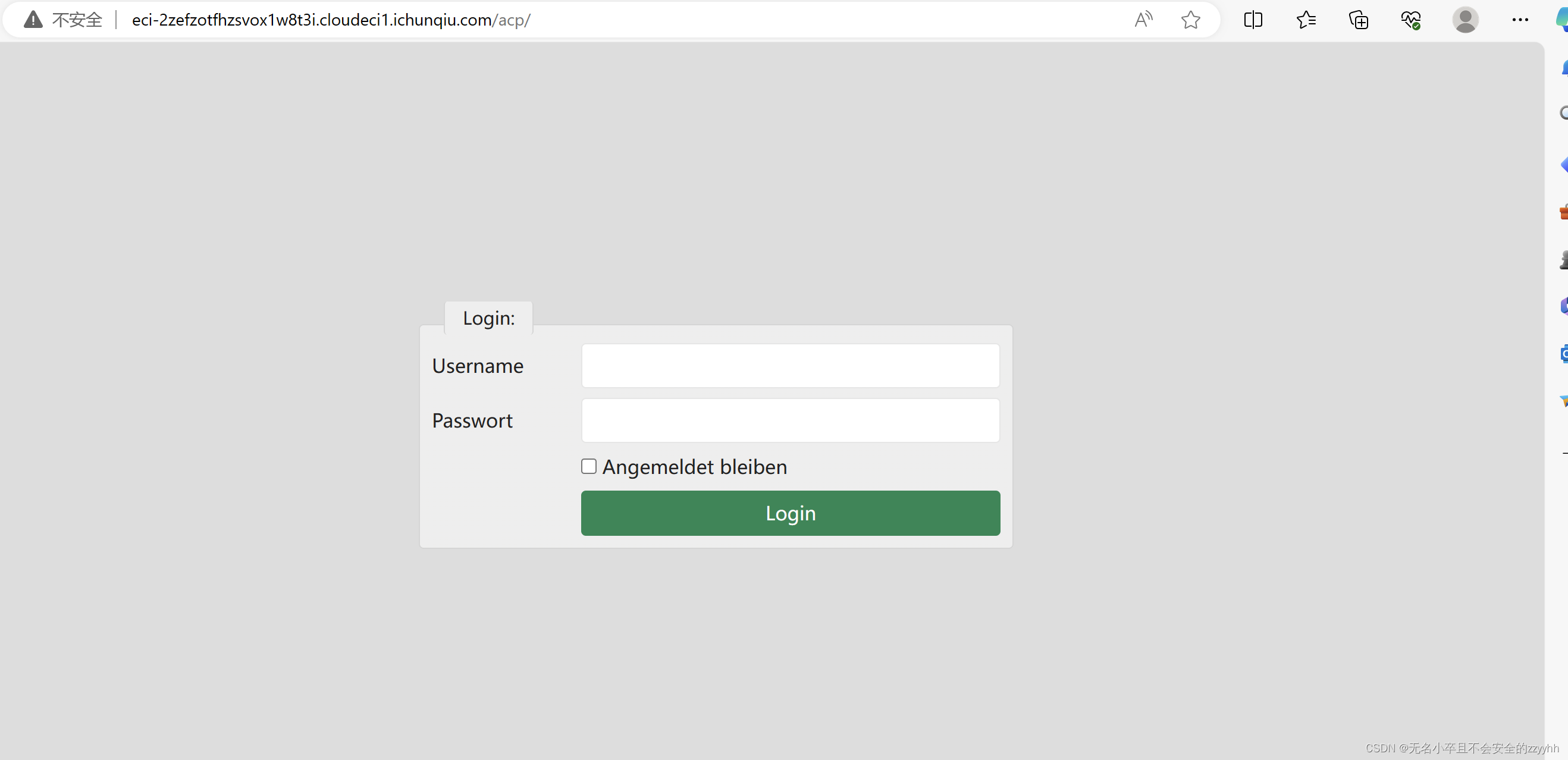

一打开网站是404页面,开局就是404,天崩开局属于是。然后一个登录框。(如图所示)

这个时候我们找了一下并没有可以执行php任意代码的地方。我们只能选择信息收集了。

因为我们知道cms是什么,我们不妨去网上搜一下zzcms有没有报过历史漏洞,或者是有没有开源代码下载进行代码审计。这里我就不进行代码审计了,基础不好。但是搜了一下好像并没有什么东西,我们尝试爆破吧。

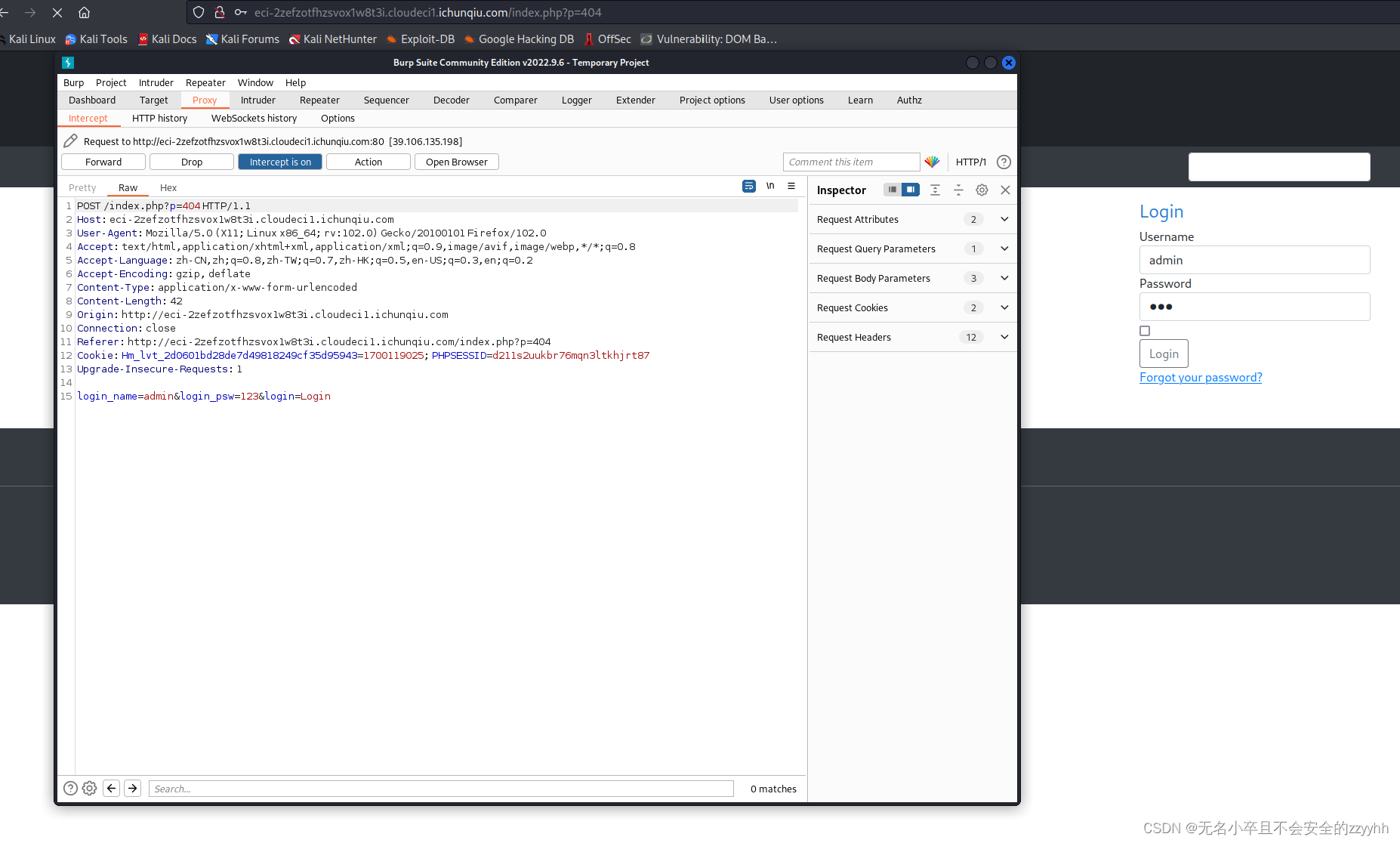

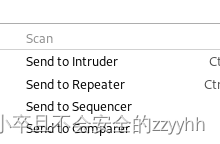

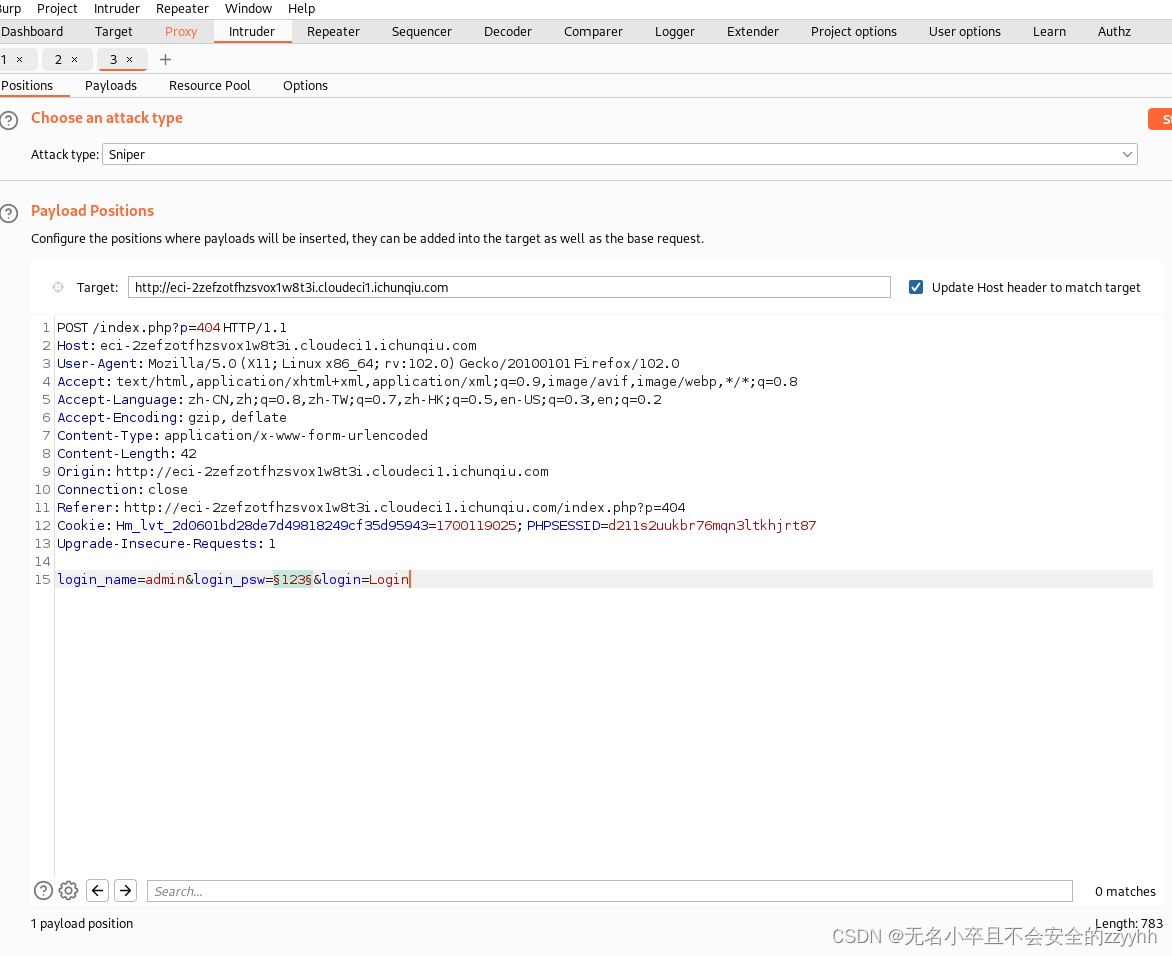

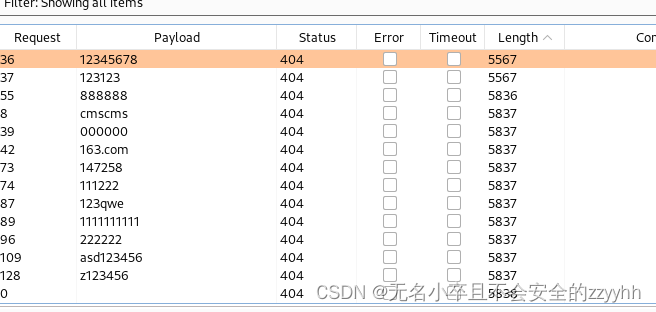

先抓个数据包,然后发送到intruder模块进行爆破。(如图所示)

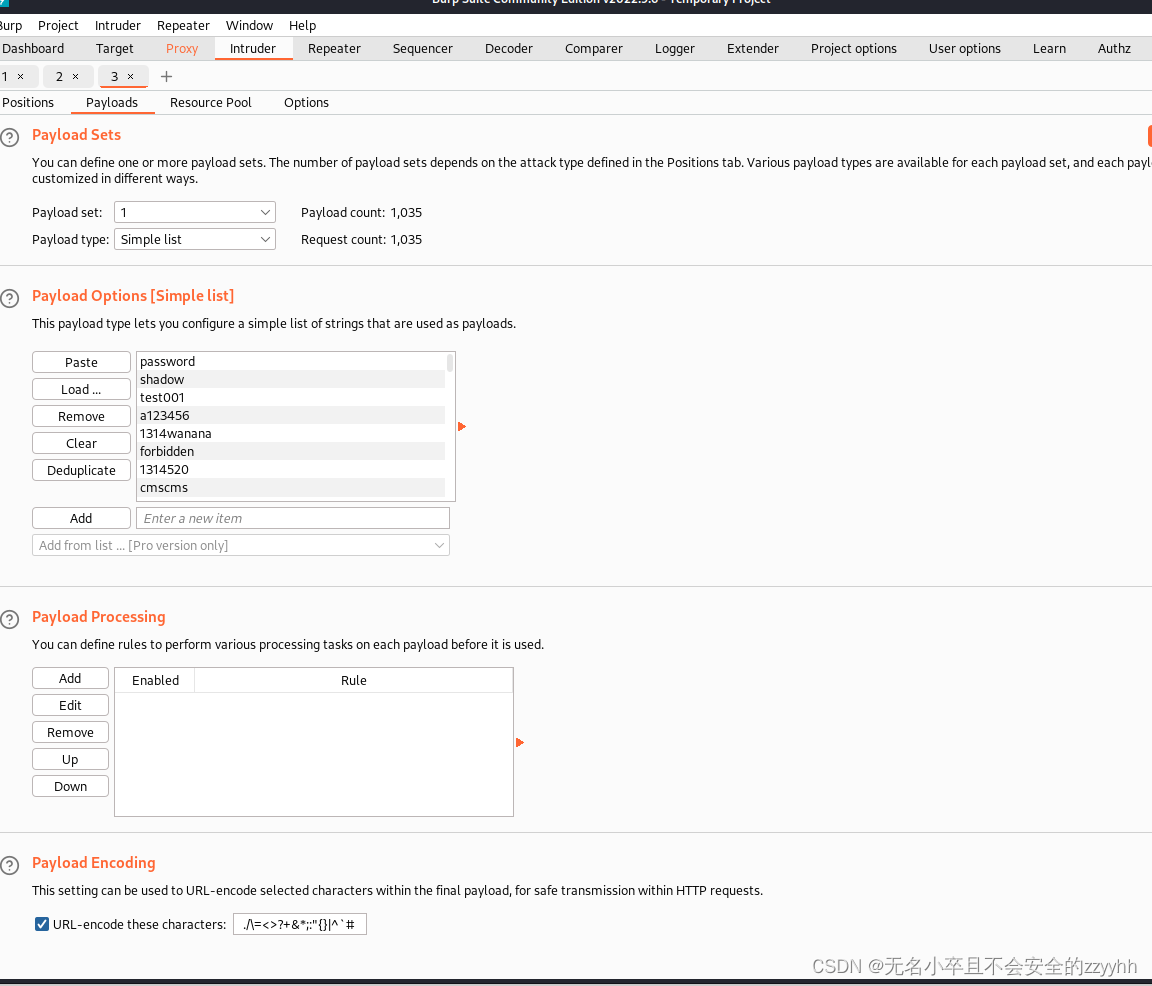

因为大部分cms默认账号是admin,这里我就只爆破密码了。两个混合爆破太慢了,不如搏一搏,单车变摩托。我们发送到intruder模块。给密码加上$符号进行枚举爆破,最后观察页面回显数据包的长度来判断哪个是正常数据包,也就是正确密码。(如图所示)

*

我用的字典是自己网上找的后台密码大全字典。直接load导入就行

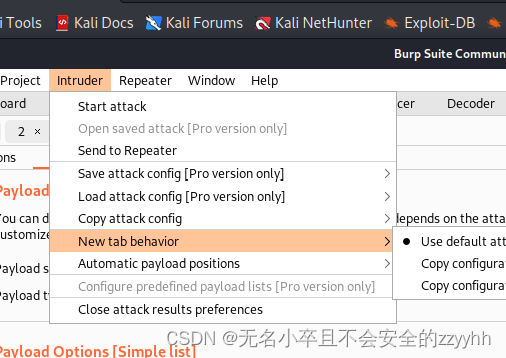

确认设置无误后点击start attack进行爆破

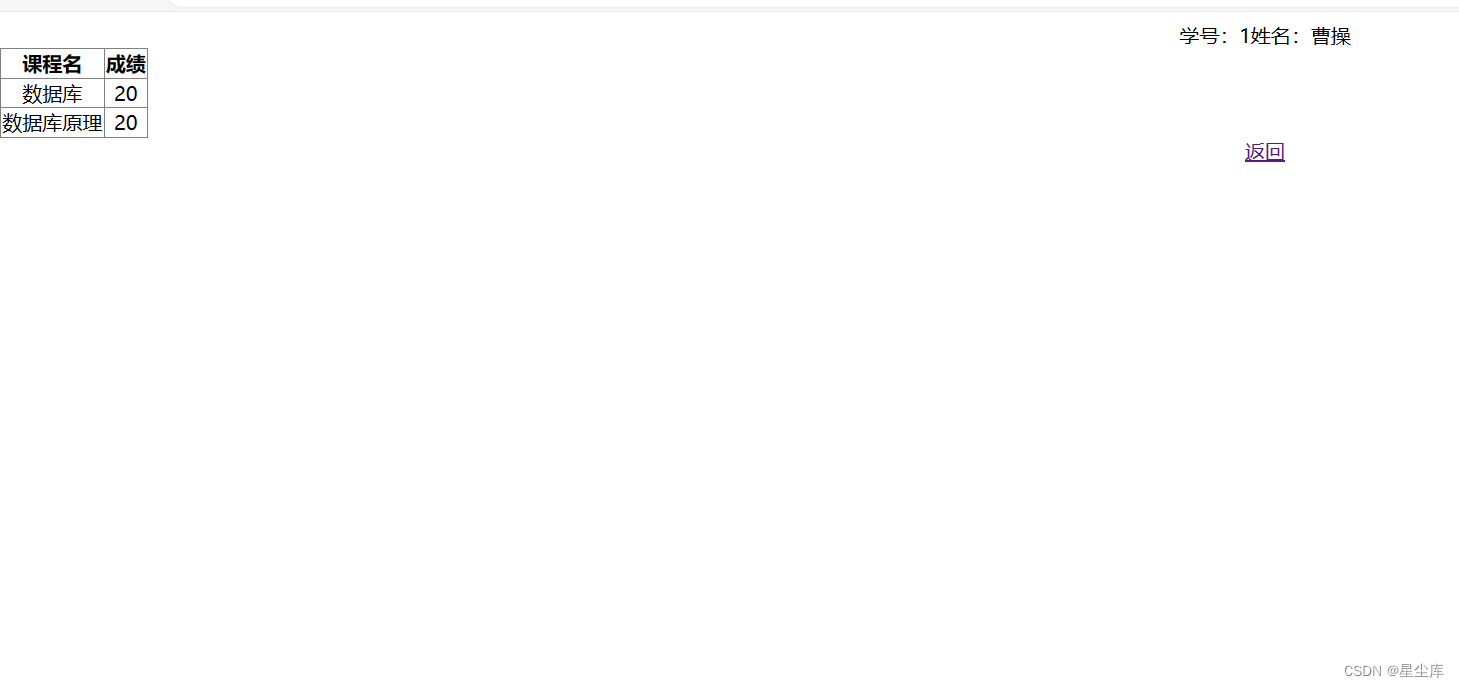

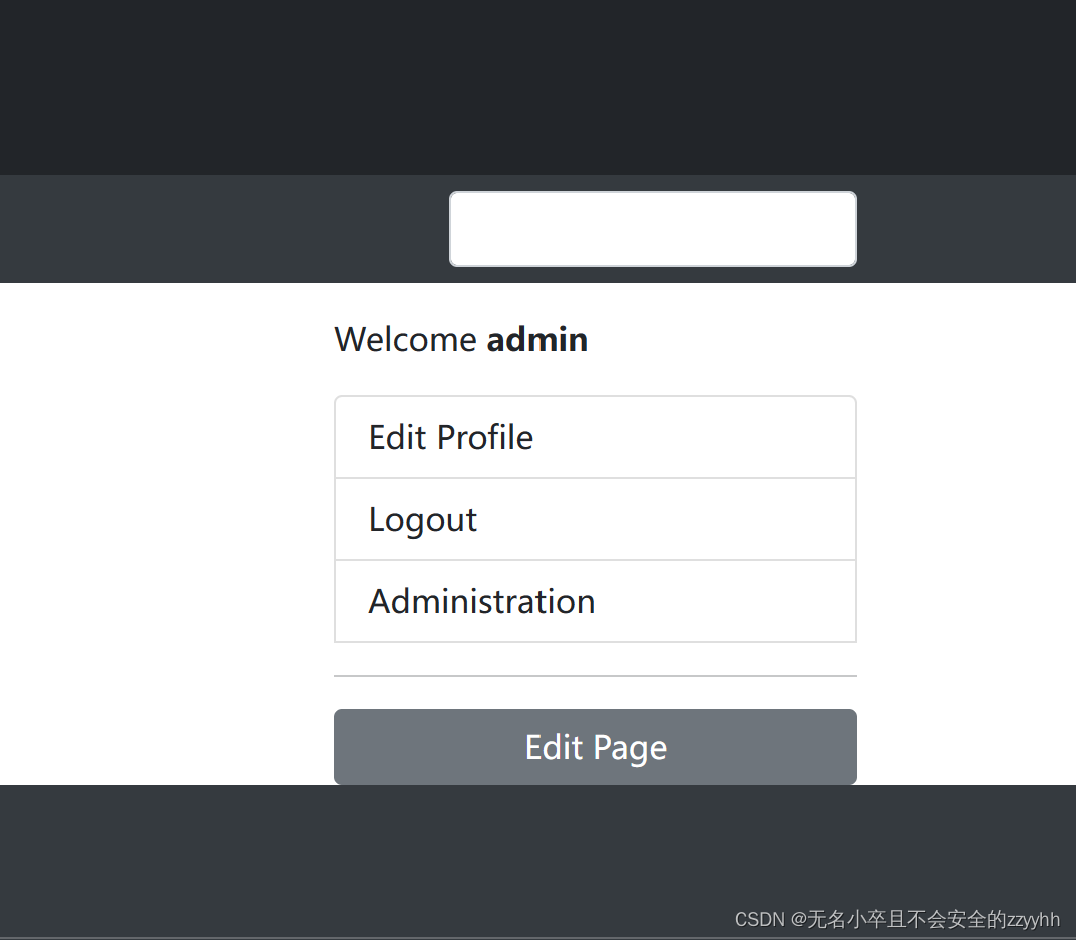

发现最不同的是5567的长度,我们试一试就行,发现密码12345678是正确密码。发现登录成功,点administration进入新的界面

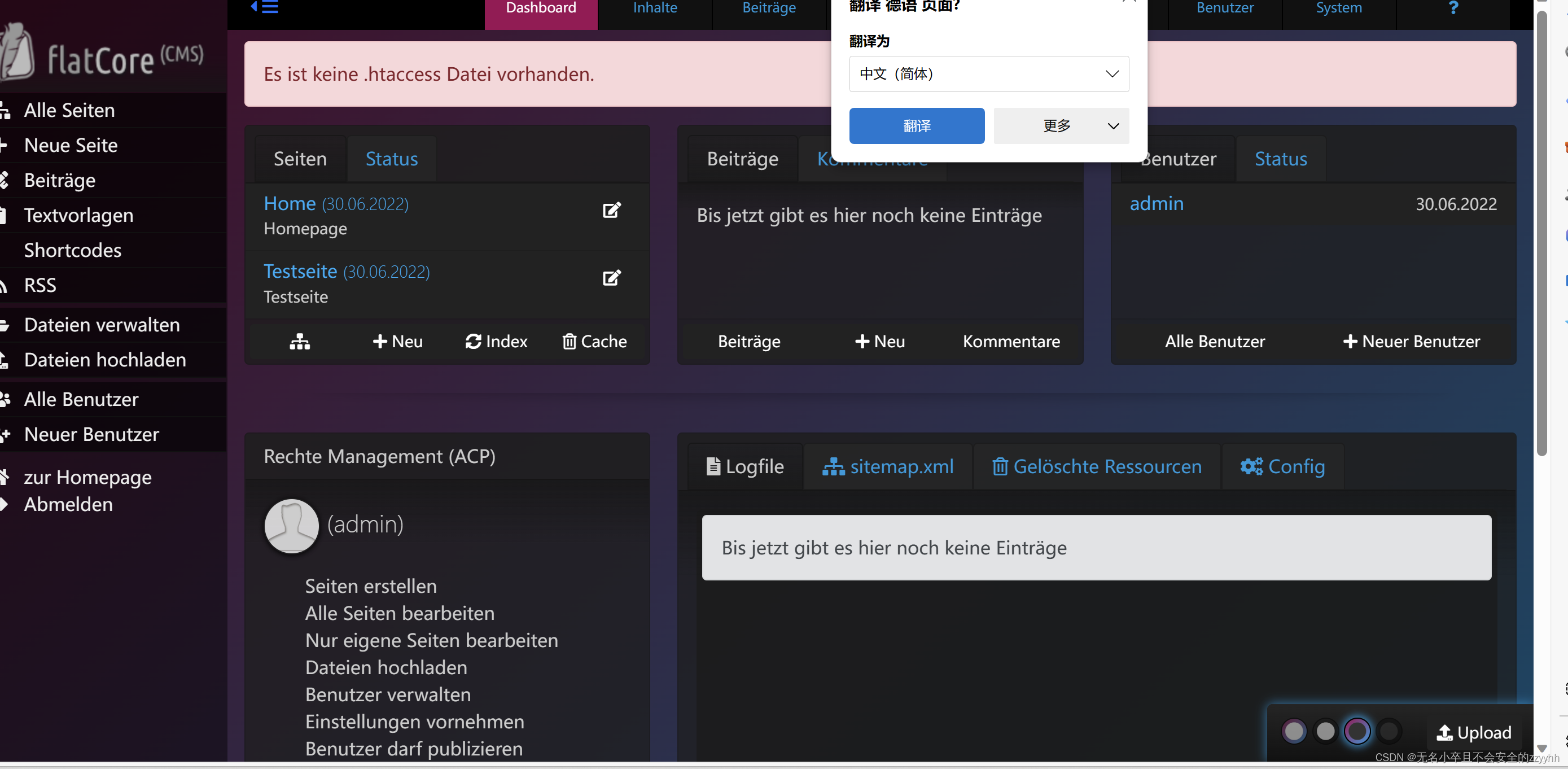

2、方法二7kb扫路径,后弱口令爆破

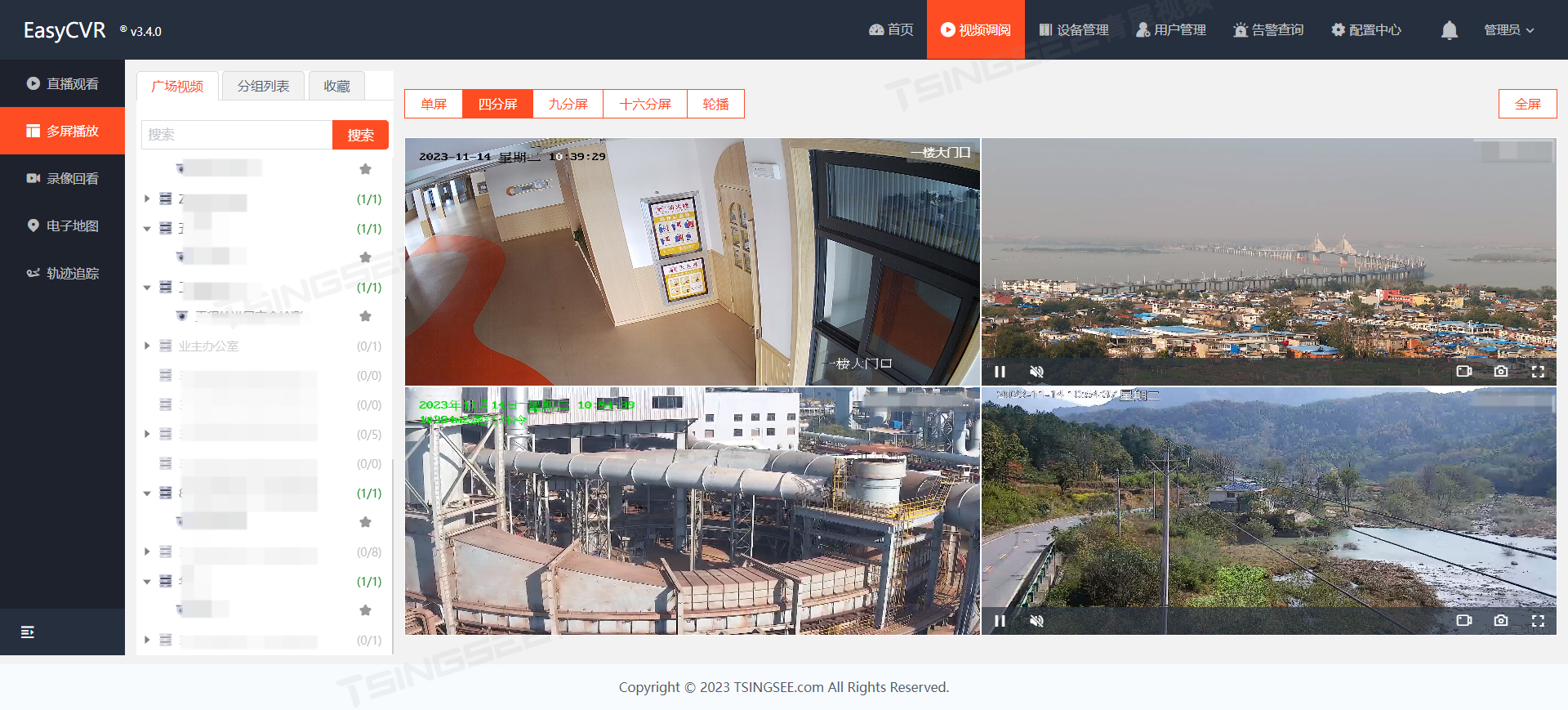

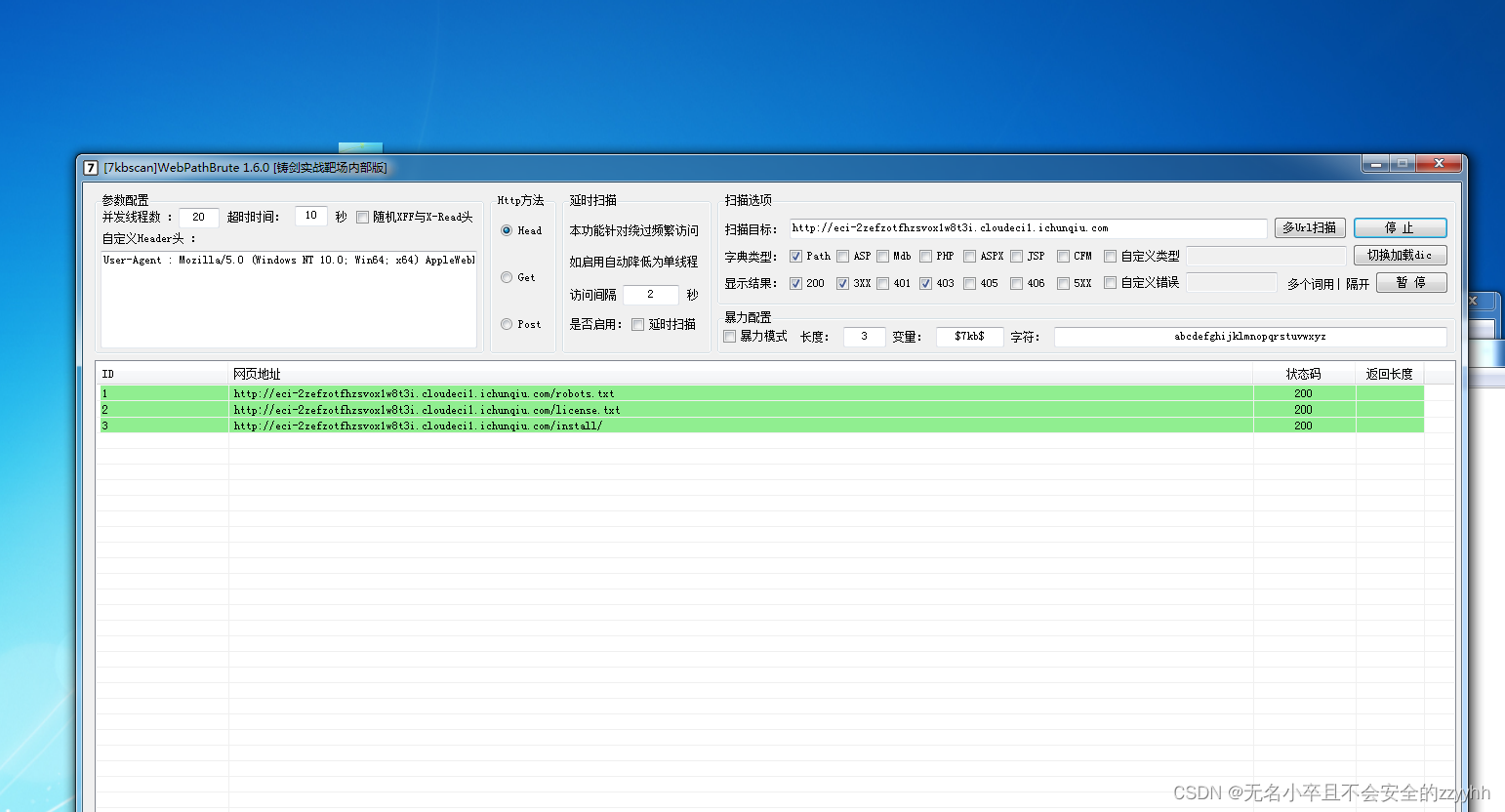

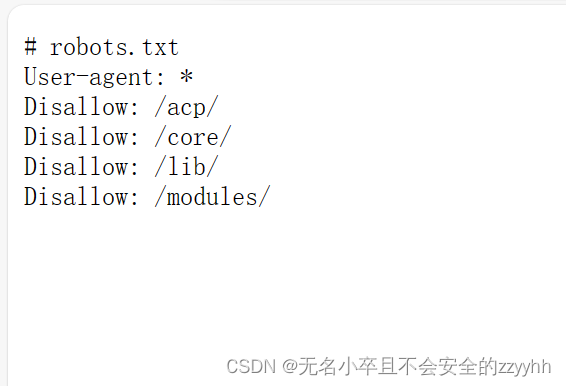

这是一种方法,直接弱口令爆破。还有一种方法是先扫隐藏路径,这里用7kbscan扫描。发现有robots.txt可以访问。(如图所示)

得到隐藏路径,一个个试发现acp才是后台登录界面。然后弱口令爆破就行了,和上面一样。

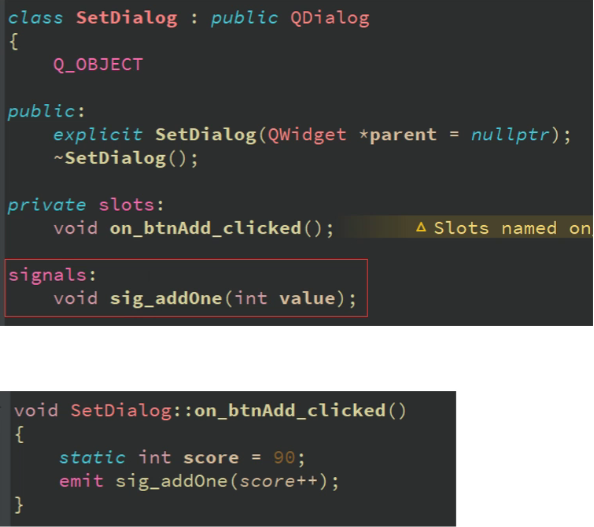

2、找可能可以进行任意php代码执行的地方

发现有上传文件选项

上传一句话木马发现并不能看到文件的路径地址,和下载到的地方。发现上传文件好像有白名单过滤如图所示)

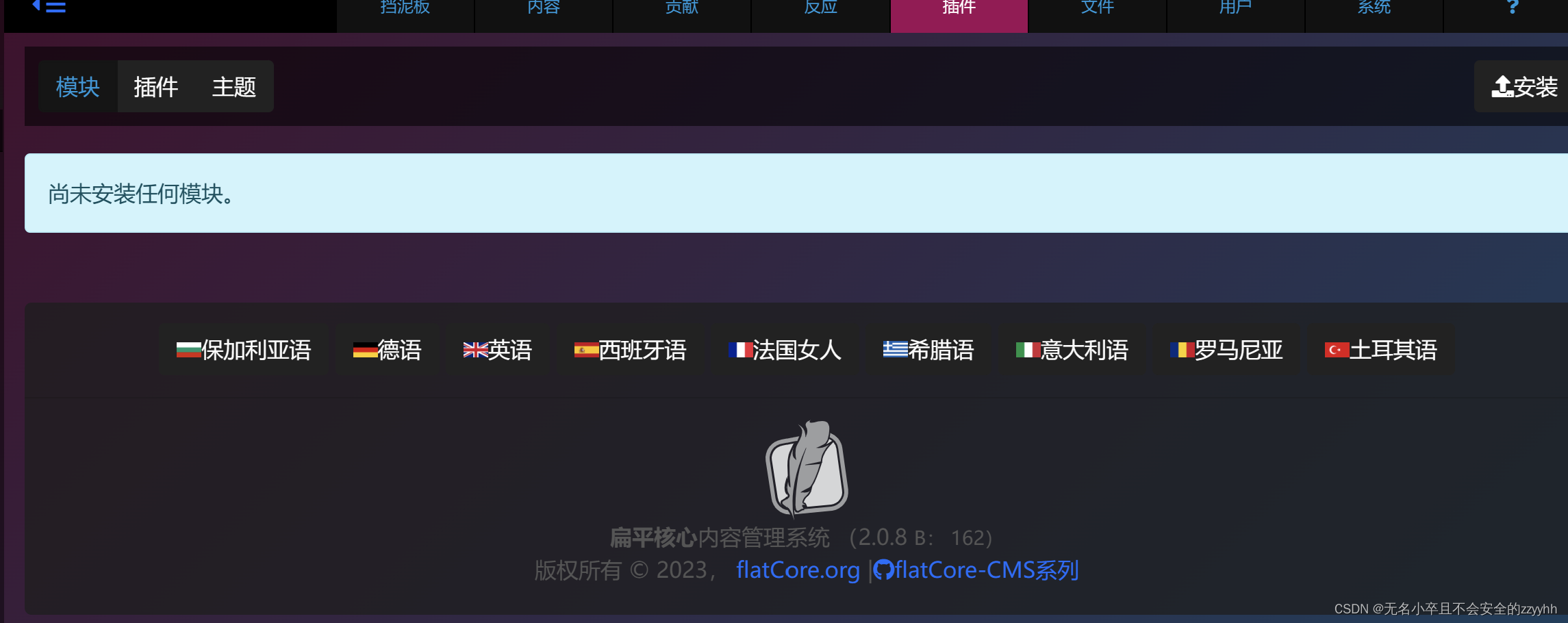

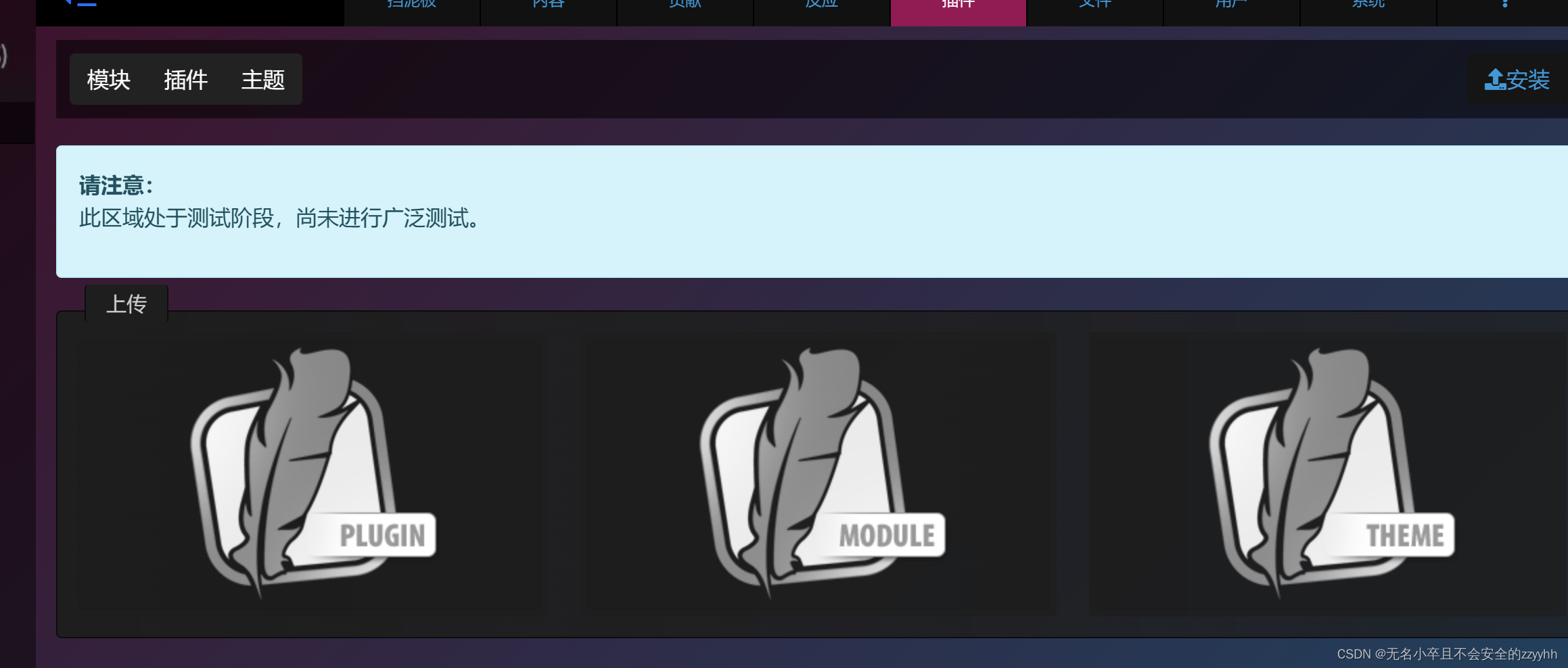

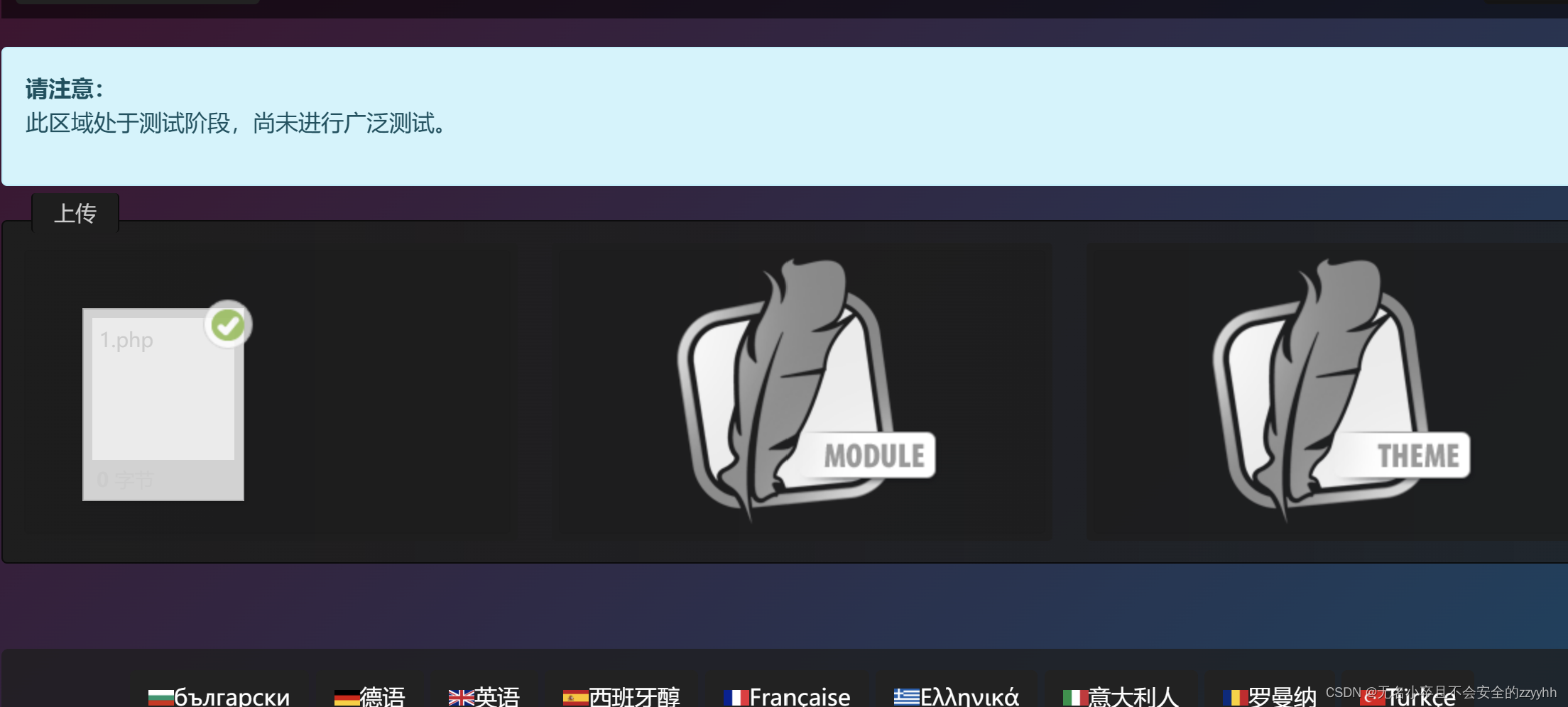

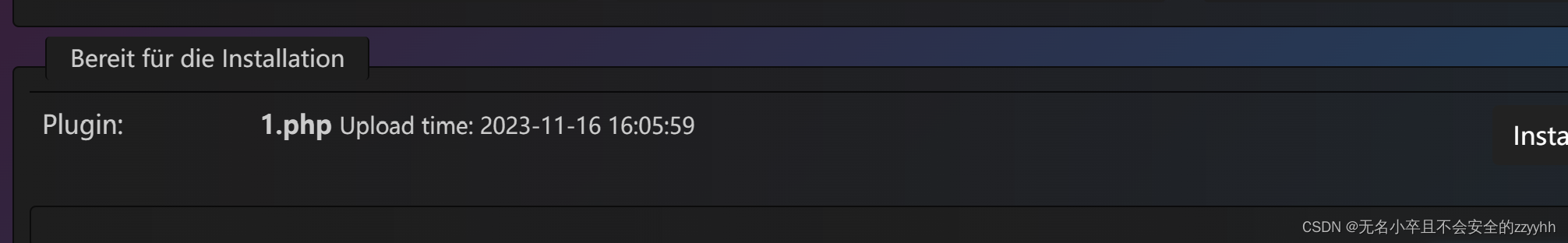

没有php后缀名选项上传选项,那么可能这里上传不了。我们再找找其他地方。发现有一个安装模块的地方,点进去看一下。发现可以上传模块,注意上说此区域测试阶段,那会不会没有进行过滤文件呢?我们点击上传发现可以上传,发现上传成功(如图所示)

现在如果知道php的绝对路径就可以getshell了。但是发现我怎么也找不到木马路径,我只好猜了。因为文件是plugins中,然后一般文件下载路径都有一个upload文件夹。如果大佬有更好的找到路径的方法可以一起讨论。

3、漏洞利用找flag

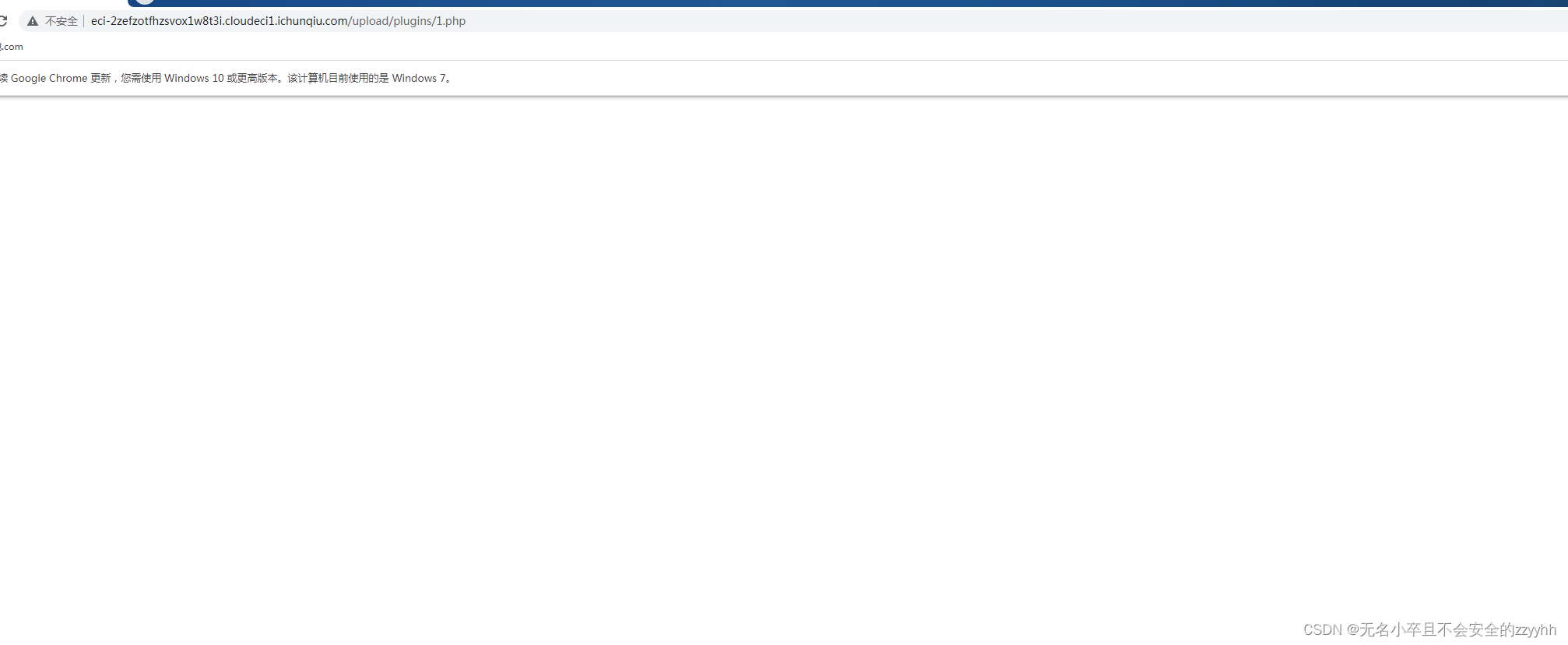

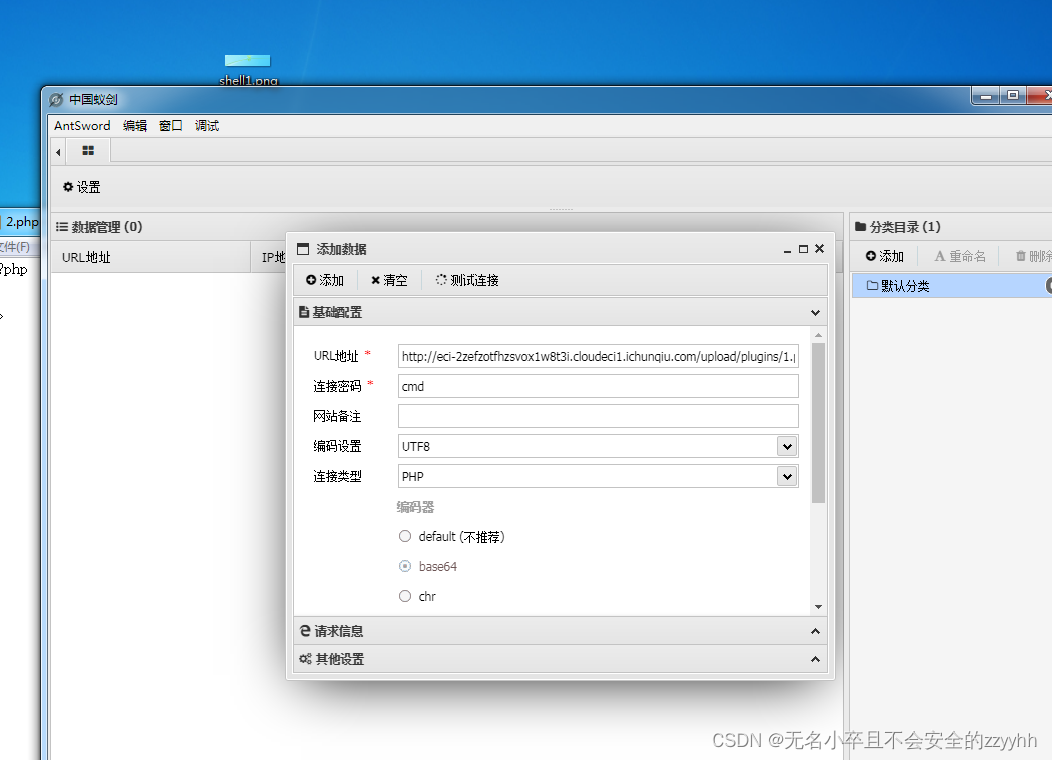

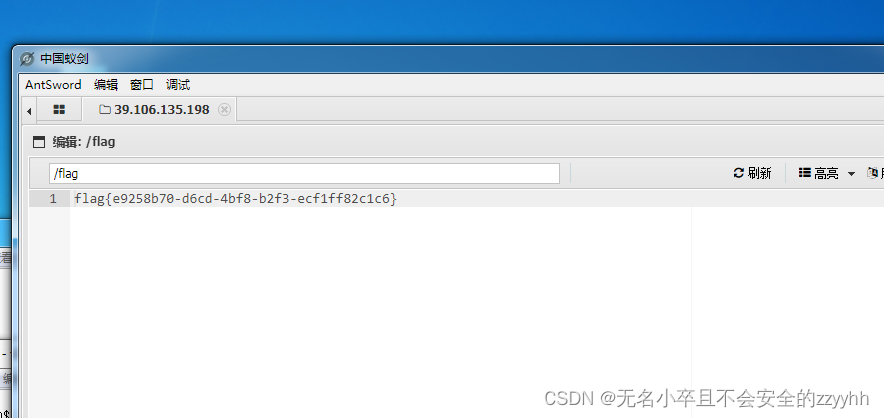

发现成功访问,这里用蚁剑连接或者是hackbar用system函数获取flag。

1.蚁剑连接

2.hackbar用命令执行函数读取flag

总结

这一关是flatCore-CMS v2.0.8 存在后台任意代码执行漏洞,可以用一句话木马或者system命令查询。此文章是小白自己为了巩固文件上传漏洞而写的,大佬路过请多指教!